基于表单的暴力破解

进入靶场随便输入用户和密码

回显:username or password is not exists~

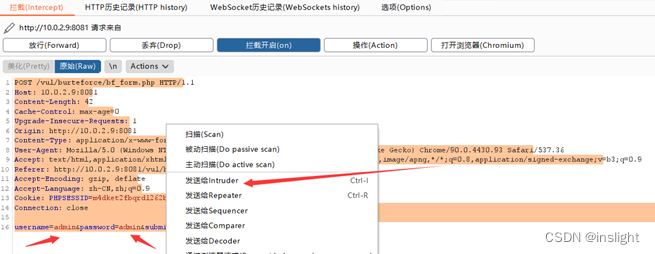

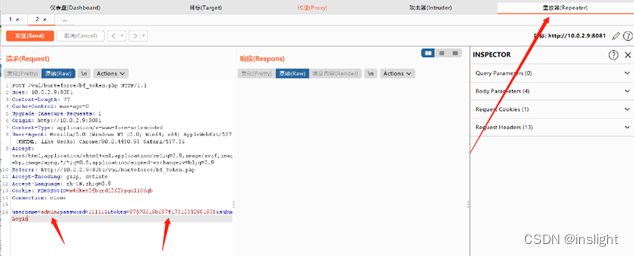

打开burpsuite进行抓包

将此包发送给intruder模块

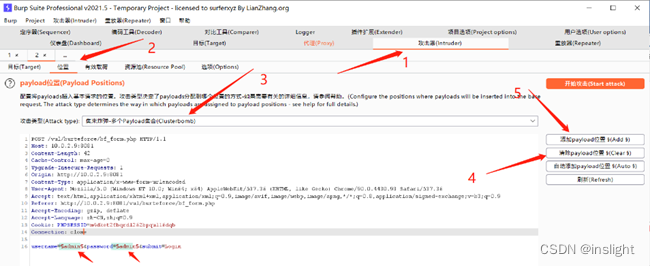

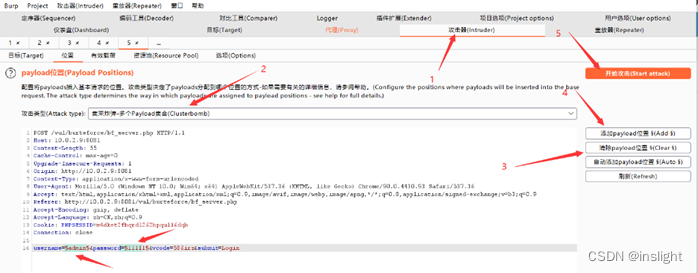

到intruder模块

找到位置,清除所有变量,再将username,password添加成变量,选择集束炸弹进行攻击

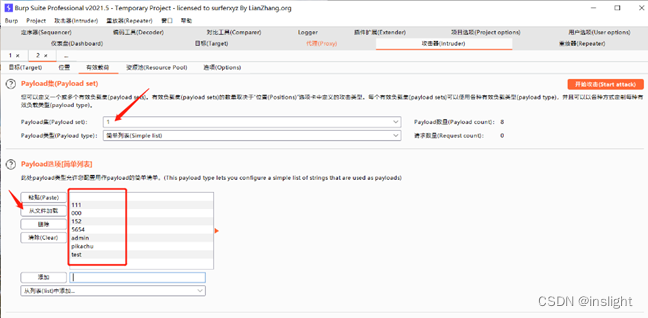

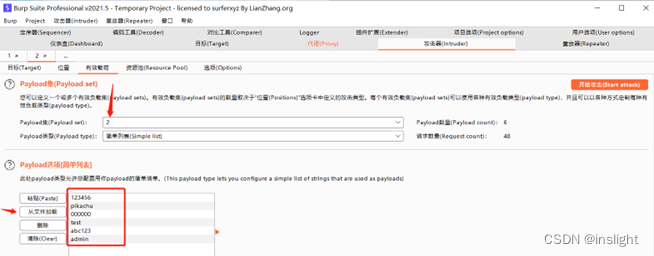

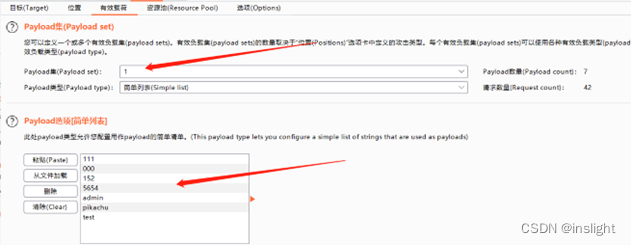

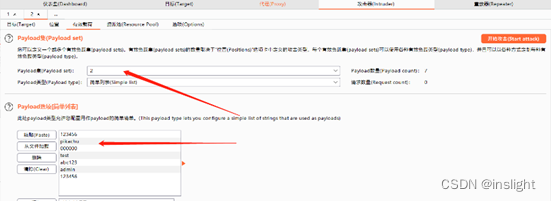

对选项分别设置payload

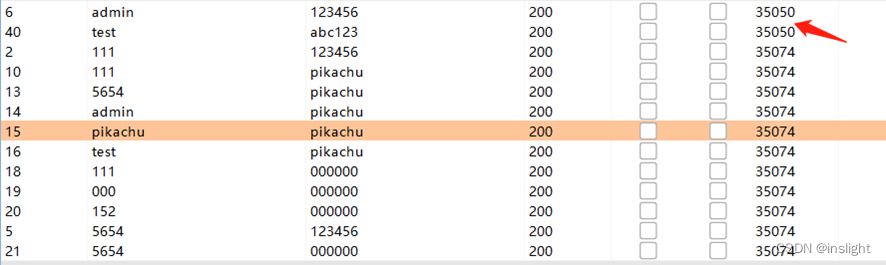

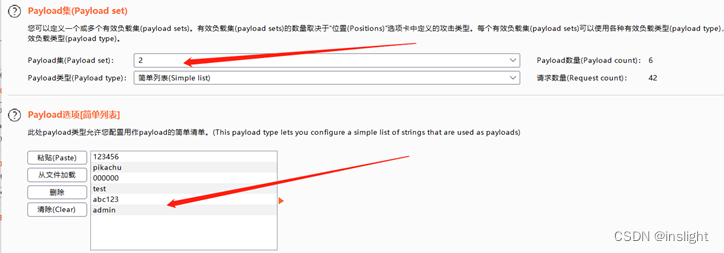

开始攻击

发现有两个长度与其他的长度不同,分别登录试试

通过登录测试,可以发现长度为35050的能够登录成功

验证码绕过

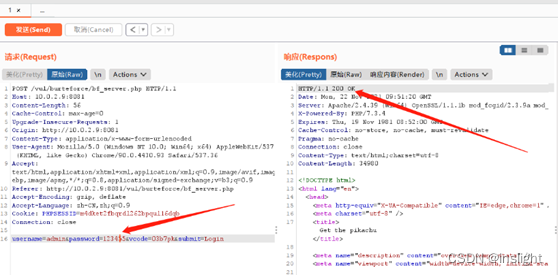

输入账号、密码、验证码进行登录

使用burpsuite进行抓包并发送到reperter模块,发现验证码会一直有效

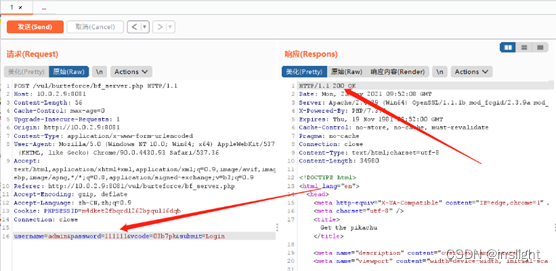

将包发送给intruder模块,选择字典进行攻击

经过登录验证,长度为35311的能够成功登录。

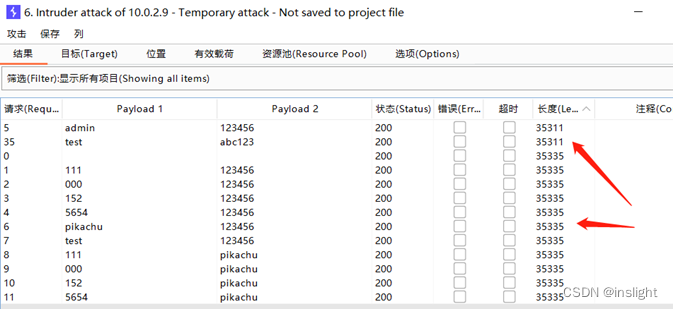

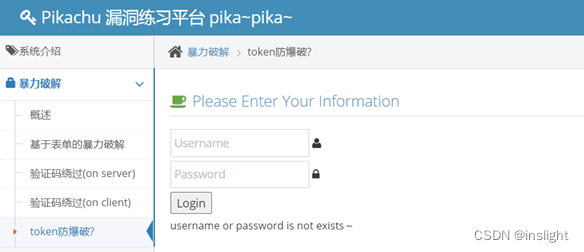

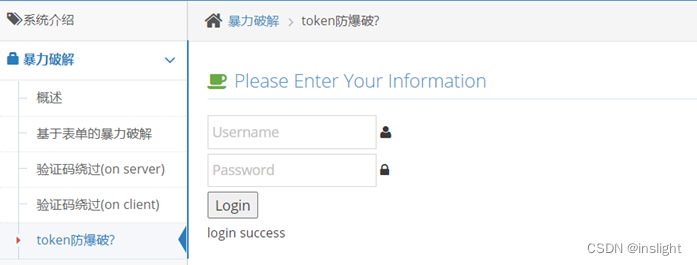

Token放爆破

输入账号密码

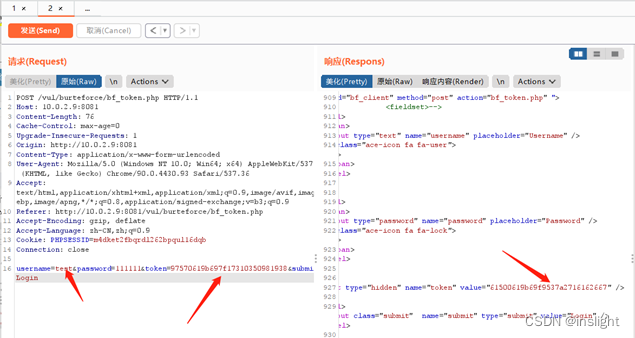

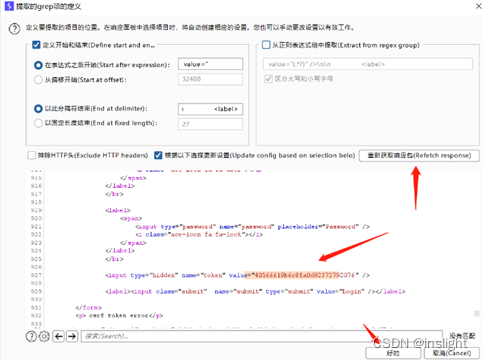

利用burp suite抓包并发送至repeater模块,进行改包将用户名改成test,发现token值会发生变化,会产生新的token

利用burp suite抓包并发送至repeater模块,进行改包将用户名改成test,发现token值会发生变化,会产生新的token

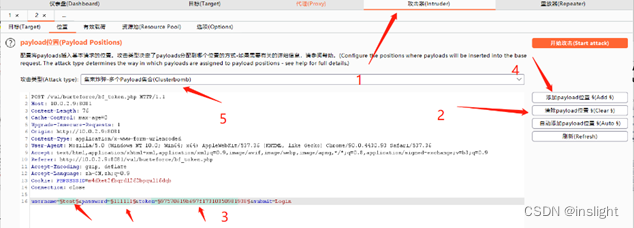

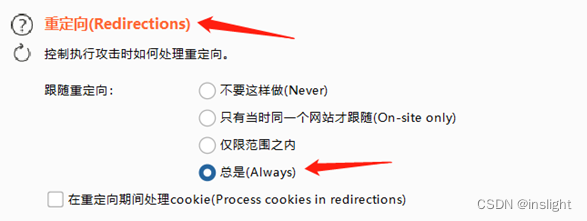

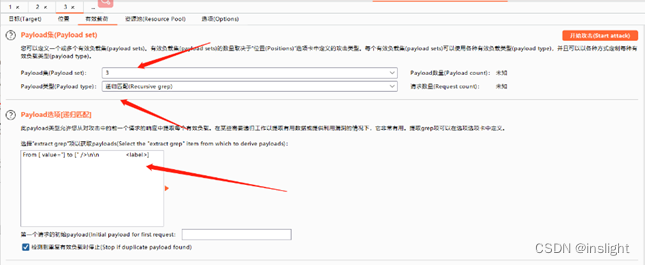

将包发送到intruder模块,设置相关的payload,进行攻击

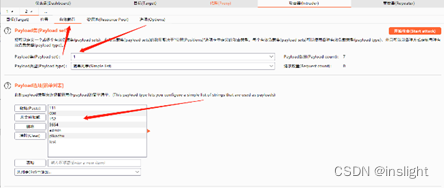

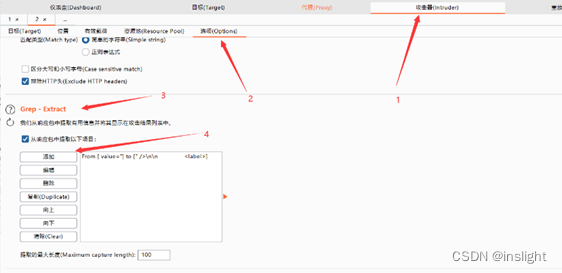

设置token的payload

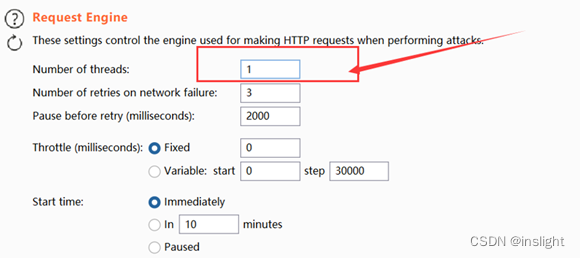

设置线程

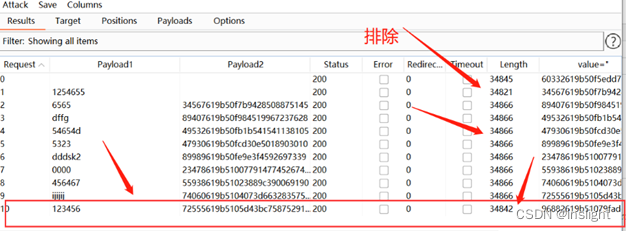

通过登录验证,发现长度为34842的可以成功登录

本文详细介绍了如何使用Burp Suite进行基于表单的暴力破解,包括用户名和密码的集束炸弹攻击,验证码的绕过,以及Token的安全测试。通过长度判断,发现了有效的登录凭据,揭示了Web应用中常见的安全漏洞和防范措施。

本文详细介绍了如何使用Burp Suite进行基于表单的暴力破解,包括用户名和密码的集束炸弹攻击,验证码的绕过,以及Token的安全测试。通过长度判断,发现了有效的登录凭据,揭示了Web应用中常见的安全漏洞和防范措施。

2025

2025

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?