迅睿CMS(XunRuiCMS)基于MIT开源协议发布,免费且不限制商业使用,是一款非常优秀的免费开源产品,允许开发者自由修改前后台界面中的版权信息,包括使用,复制,修改,合并,发表,分发,再授权,或者销售。

国家信息安全漏洞共享平台于2025-01-10公布该程序存在跨站脚本漏洞。

漏洞编号:CVE-2023-43962、CNVD-2025-00979

影响产品:Xunrui CMS v4.6.1

漏洞级别:中

公布时间:2025-01-10

漏洞描述:XunRui CMS v4.6.1版本存在跨站脚本漏洞,该漏洞源于系统对用户提供的数据缺乏有效过滤与转义,攻击者可以利用该漏洞,通过项目设置页签中的项目名称功能执行任意Web脚本或HTML代码,以获取敏感信息或劫持用户会话。

解决办法:

可以使用『护卫神·防入侵系统』的SQL注入防护模块来解决该漏洞问题,该模块除了防SQL注入,还可以防跨站脚本漏洞。不止对该漏洞有效,对网站所有SQL注入和跨脚本漏洞都可以防护。

1、SQL注入防护和XSS跨站攻击防护

『护卫神·防入侵系统』自带的SQL注入防护模块(如图一)除了拦截SQL注入,还可以拦截XSS跨站脚本(如图二),一并解决迅睿CMS的其他安全漏洞,拦截效果如图三。

(图一:SQL注入防护模块)

(图二:XSS跨站脚本攻击防护)

(图三:SQL注入拦截效果)

2、防篡改保护

如果对安全要求较高,还可以使用『护卫神·防入侵系统』系统的“篡改防护”模块,对迅睿CMS做防篡改保护。

在“篡改防护-添加CMS防护”(如图四)。选择网站目录,安全模板选择“迅睿CMS安全模板”,并填写正确的后台地址,点击“确定”按钮,就添加好了。

护卫神.防入侵系统内置有迅睿CMS的篡改防护规则,只需简单设置即可解决,非常方便!

(图四:添加迅睿CMS防篡改规则)

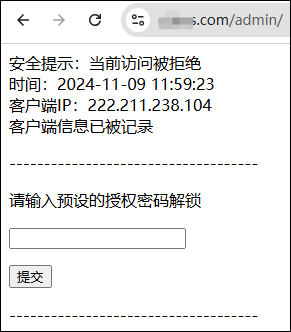

设置好以后,防入侵系统就会对后台进行保护,后期访问时需要先验证授权密码(如图五),只有输入了正确的密码才能访问。

(图五:访问后台需要输入授权密码)

1626

1626

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?