帝国CMS(EmpireCMS )是一款非常出名的网站管理系统,用户也非常多。

国家信息安全漏洞共享平台于2024-11-06公布其存在SQL注入漏洞。

漏洞编号:CVE-2024-44725、CNVD-2024-43215

影响产品:帝国CMS V7.5

漏洞级别:高

公布时间:2024-11-06

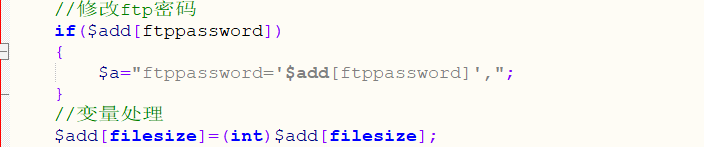

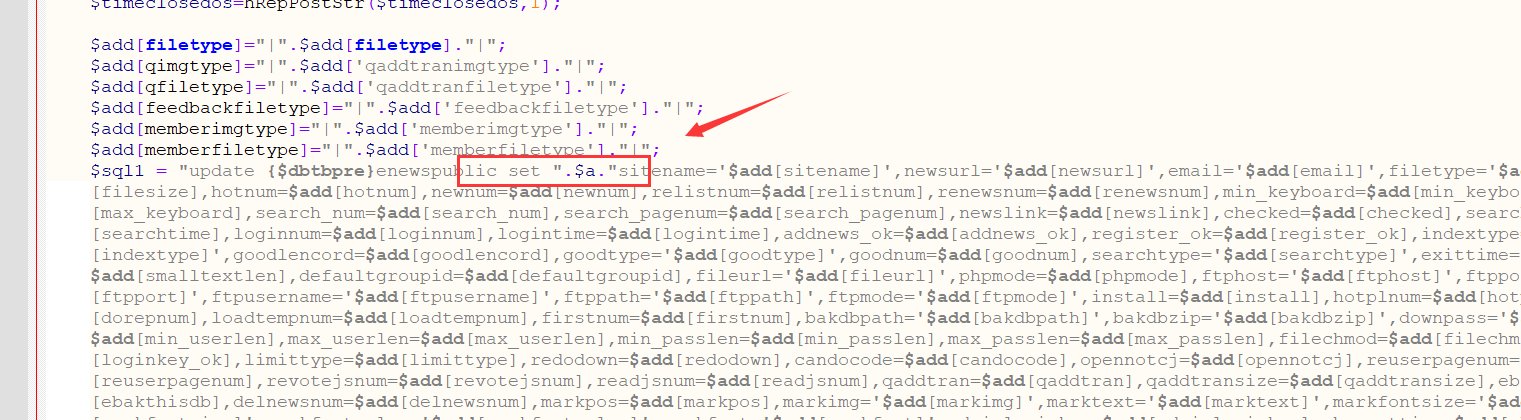

漏洞描述:帝国CMS v7.5版本存在SQL注入漏洞,该漏洞源于 SetEnews.php 中的 ftppassword 参数缺少对外部输入的SQL命令进行验证,黑客可利用该漏洞执行SQL注入攻击,窃取数据库敏感数据或篡改数据。

解决办法:

此类CMS因功能复杂、文件较多的原因,往往不止一处漏洞。如果只是修改代码,并不能彻底解决所有漏洞。

从上述漏洞描述可见,出现问题的文件位于后台,那解决就比较简单了:从物理层面,限制后台只允许管理员进入。

所谓物理层面,是指不依赖帝国CMS自身的身份验证机制,而是通过第三方防护系统来解决。

可以使用『护卫神·防入侵系统』系统的“网站后台保护”和“SQL注入防护”来解决。

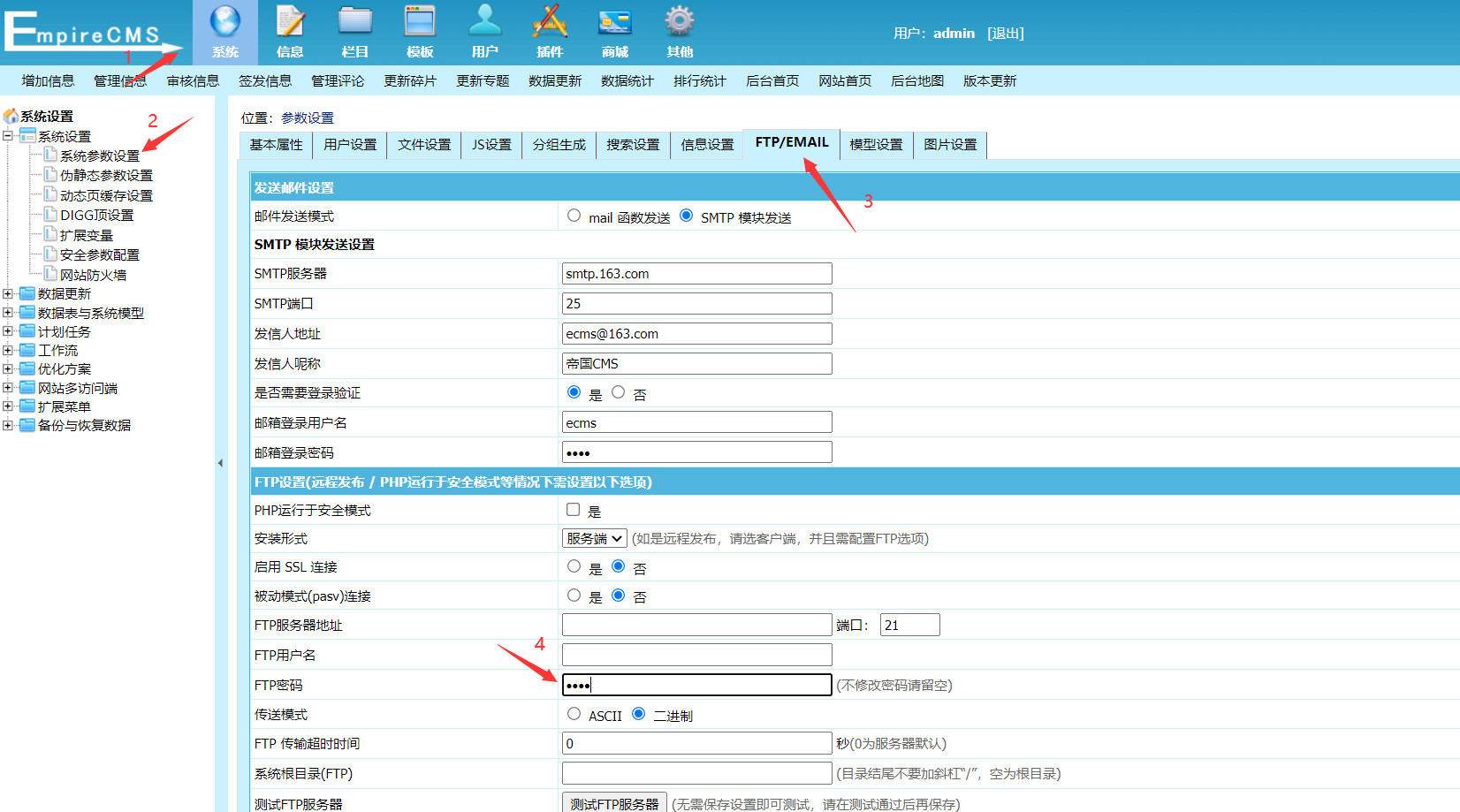

1、网站后台保护

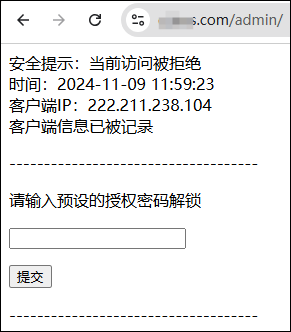

如下图一, 使用『护卫神·防入侵系统』系统对后台(/admin/)进行保护,后期访问时需要先验证授权密码(如图二),只有输入了正确的密码才能访问。

(图一:网站后台保护设置)

(图二:访问后台需要输入授权密码)

2、SQL注入防护

『护卫神·防入侵系统』自带SQL注入防护模块,安装后默认就开启了(如图三),拦截效果如图四。

(图三:SQL注入防护模块)

(图四:SQL注入拦截效果)

2206

2206

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?