二月安全通告

病毒预警

- “银狐”木马病毒新变种(V2.0)

• 病毒名称:银狐(又名“游蛇”或“谷堕大盗”)

• 病毒类型:远控木马病毒

• 影响平台:Windows系统

• 资讯来源:国家计算机病毒应急处理中心

• 病毒描述:

2025年2月,该病毒通过伪造“财税稽查”“违规告示”等主题的钓鱼信息,在微信群传播加密压缩包(如“金稅五期(电脑版).zip”)。攻击者首次为压缩包设置解压密码(钓鱼信息中提供),以绕过社交平台检测。运行解压后的“开票-目录.exe”等文件后,木马会窃取主机信息、键盘记录,并模拟操作关闭杀毒软件。其C2服务器域名为mm7ja.*.cn,通信端口为6666。

• 预防建议:

- 不要轻信微信群传播的“官方文件”,需通过政府官网或电话核实。

- 若杀毒软件被异常关闭,立即断网并重装系统。

- 微信平台新型钓鱼木马

• 病毒名称:未明确命名

• 病毒类型:木马病毒

• 影响平台:Windows系统

• 资讯来源:微信安全中心

• 病毒描述:

2025年2月,不法分子伪装成企业员工或领导,通过微信发送“报税工具”“电子发票”等钓鱼链接。用户点击后下载伪装成.msi或.exe的木马程序(如“金稅四期(电脑版)-uninstall.msi”),导致电脑被远程控制。木马会窃取微信账号权限,进一步传播钓鱼信息。

• 预防建议:

- 警惕微信陌生账号发送的“工作文件”,需二次确认身份。

- 定期使用电脑管家等工具全盘查杀,并开启实时防护。

- 账号异常时,立即修改密码并通知亲友。

- 针对科技企业的APT攻击事件

• 病毒名称:未明确命名

• 病毒类型:高级持续性威胁(APT)

• 影响平台:企业网络系统

• 资讯来源:国家互联网应急中心

• 病毒描述:

2025年2月,我国某智慧能源企业遭疑似美国情报机构攻击。攻击者利用微软Exchange漏洞入侵邮件服务器,植入后门程序窃取商业秘密,并以此为跳板渗透下属30余台设备。另一案例中,攻击者通过电子文档系统漏洞投递木马,控制270余台主机。

• 预防建议:

- 及时修补Exchange、ColdFusion等系统漏洞。

- 部署流量监测工具,拦截非常规端口(如1217、6666)的通信。

- 定期备份核心数据,并隔离存放到非联网环境。

厂商动态

- 微软2025年2月安全更新

发布日期:2025年2月11日

概述:微软发布“补丁星期二”更新,修复了55-67个漏洞,包含4个零日漏洞(其中2个已被在野利用),涉及Windows操作系统、LDAP、DHCP、Microsoft Dynamics 365等核心组件。

受影响产品:

- Windows 10/11、Windows Server 2008 R2/2016/2019/2022

- Microsoft Office Excel、SharePoint、Azure、Dynamics 365等

关键漏洞:

- CVE-2025-21391(风险等级:重要):Windows存储权限提升漏洞,攻击者可删除系统文件导致服务不可用。

- CVE-2025-21418(风险等级:重要):WinSock辅助功能驱动权限提升漏洞,攻击者可获取SYSTEM权限。

- CVE-2025-21376(风险等级:紧急):LDAP远程代码执行漏洞,无需身份验证即可通过恶意请求触发缓冲区溢出。

- CVE-2025-21377(风险等级:中等):NTLM哈希泄露漏洞,用户与恶意文件简单交互即可触发哈希传递攻击。

建议:

- 优先修复标记为“ExploitationDetected”的漏洞(如CVE-2025-21391、CVE-2025-21418)。

- 企业需重点关注DHCP客户端(CVE-2025-21379)和SharePoint(CVE-2025-21400)的远程代码执行风险。

- 华为2025年2月安全更新

发布日期:2025年2月5日及19日

受影响产品:

- HarmonyOS 4.2.0、5.0.0

- EMUI 13.0.0、14.0.0

- 设备:Mate 60系列、Pura 70系列等。

关键漏洞:

- CVE-2024-57960(风险等级:高):ExternalStorageProvider模块输入验证漏洞,可能导致机密信息泄露。

- CVE-2024-57954(风险等级:中):媒体库权限校验漏洞,影响HarmonyOS 5.0.0。

- CVE-2024-12602(风险等级:中):ParamWatcher身份校验漏洞,威胁数据完整性。

功能更新:

- 鸿蒙4.2正式版(版本4.2.0.168)优化应用体验及系统稳定性,并合入2月安全补丁。

建议:

- 通过“设置-系统和更新”手动检查更新,优先部署旗舰机型。

- Android 2025年2月安全公告

发布日期:2025年2月5日

关键漏洞:

- CVE-2024-53104(风险等级:高危):安卓内核USB驱动权限提升漏洞,攻击者可低复杂度利用越界写入执行任意代码。

- CVE-2024-45569(风险等级:严重):高通WLAN组件内存损坏漏洞,可导致远程代码执行或系统崩溃。

补丁级别:

- 2025-02-01及2025-02-05安全补丁级别,涵盖框架、内核及第三方组件修复。

建议:

- 用户需确保设备升级至最新补丁级别,优先更新谷歌Pixel及其他受支持设备。

信息资讯

- 微软2025年2月安全更新

发布日期:2025年2月11日

概述:微软发布“补丁星期二”更新,修复了55-67个漏洞,包含4个零日漏洞(其中2个已被在野利用),涉及Windows操作系统、LDAP、DHCP、Microsoft Dynamics 365等核心组件。

受影响产品:

- Windows 10/11、Windows Server 2008 R2/2016/2019/2022

- Microsoft Office Excel、SharePoint、Azure、Dynamics 365等

关键漏洞:

- CVE-2025-21391(风险等级:重要):Windows存储权限提升漏洞,攻击者可删除系统文件导致服务不可用。

- CVE-2025-21418(风险等级:重要):WinSock辅助功能驱动权限提升漏洞,攻击者可获取SYSTEM权限。

- CVE-2025-21376(风险等级:紧急):LDAP远程代码执行漏洞,无需身份验证即可通过恶意请求触发缓冲区溢出。

- CVE-2025-21377(风险等级:中等):NTLM哈希泄露漏洞,用户与恶意文件简单交互即可触发哈希传递攻击。

建议:

- 优先修复标记为“ExploitationDetected”的漏洞(如CVE-2025-21391、CVE-2025-21418)。

- 企业需重点关注DHCP客户端(CVE-2025-21379)和SharePoint(CVE-2025-21400)的远程代码执行风险。

- 华为2025年2月安全更新

发布日期:2025年2月5日及19日

受影响产品:

- HarmonyOS 4.2.0、5.0.0

- EMUI 13.0.0、14.0.0

- 设备:Mate 60系列、Pura 70系列等。

关键漏洞:

- CVE-2024-57960(风险等级:高):ExternalStorageProvider模块输入验证漏洞,可能导致机密信息泄露。

- CVE-2024-57954(风险等级:中):媒体库权限校验漏洞,影响HarmonyOS 5.0.0。

- CVE-2024-12602(风险等级:中):ParamWatcher身份校验漏洞,威胁数据完整性。

功能更新:

- 鸿蒙4.2正式版(版本4.2.0.168)优化应用体验及系统稳定性,并合入2月安全补丁。

建议:

- 通过“设置-系统和更新”手动检查更新,优先部署旗舰机型。

- Android 2025年2月安全公告

发布日期:2025年2月5日

关键漏洞:

- CVE-2024-53104(风险等级:高危):安卓内核USB驱动权限提升漏洞,攻击者可低复杂度利用越界写入执行任意代码。

- CVE-2024-45569(风险等级:严重):高通WLAN组件内存损坏漏洞,可导致远程代码执行或系统崩溃。

补丁级别:

- 2025-02-01及2025-02-05安全补丁级别,涵盖框架、内核及第三方组件修复。

建议:

- 用户需确保设备升级至最新补丁级别,优先更新谷歌Pixel及其他受支持设备。

漏洞数据分析

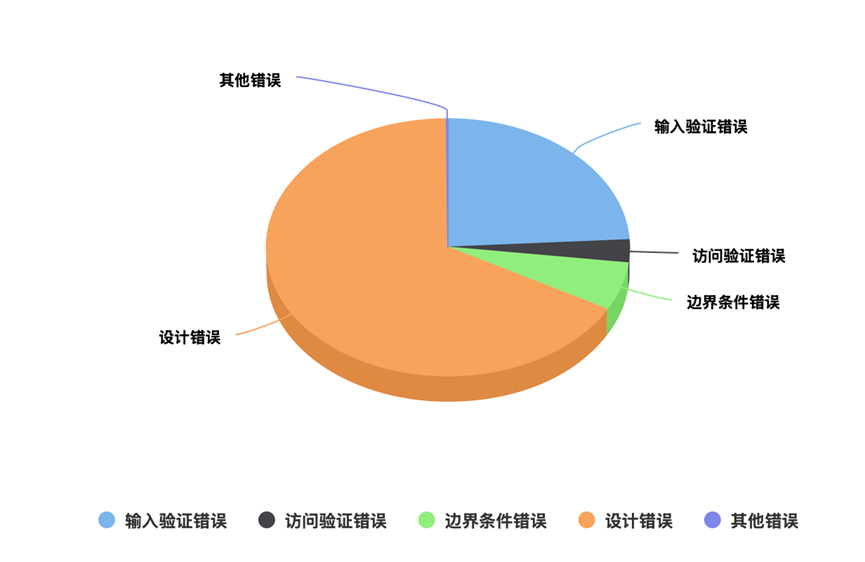

漏洞产生原因:

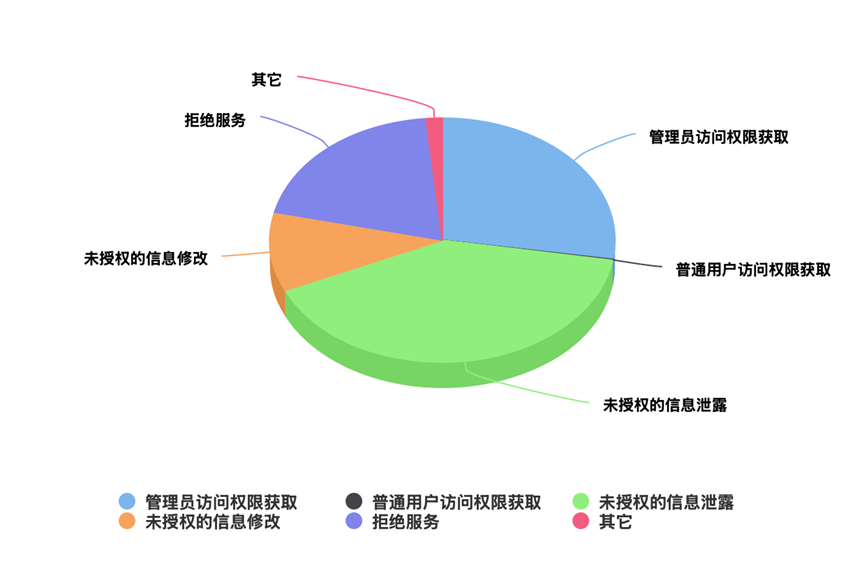

漏洞引发的威胁:

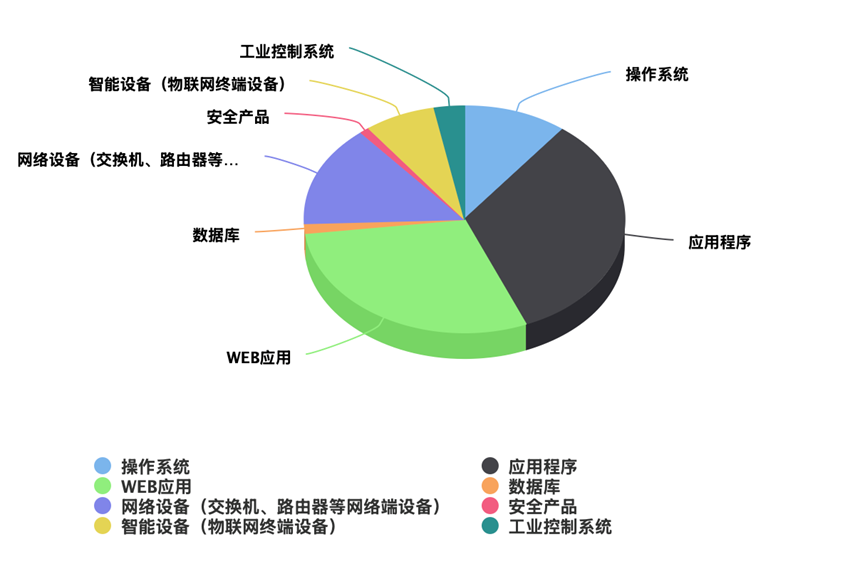

漏洞针对的对象类型:

厂商漏洞占比:

| 排名 | 名称 | 英文名称 | 用户数 | 用户总量 | 市场占比 |

|---|---|---|---|---|---|

| 1 | WordPress | WordPress | 734 | 18343 | 9.58% |

| 2 | 个人开发者 | jgniecki | 114 | 16332 | 8.53% |

| 3 | 微软 | Microsoft | 630 | 11781 | 6.15% |

| 4 | 谷歌 | 196 | 8981 | 4.69% | |

| 5 | 甲骨文 | Oracle | 253 | 7607 | 3.97% |

| 6 | Linux | Linux | 38 | 7474 | 3.90% |

| 7 | 国际商业机器 | IBM | 391 | 6876 | 3.59% |

| 8 | 苹果 | Apple | 236 | 6652 | 3.47% |

| 9 | 思科 | Cisco | 446 | 5769 | 3.01% |

| 10 | 奥多比 | Adobe | 77 | 5200 | 2.72% |

漏洞预警

| Number | CNVD-2025-00416 |

|---|---|

| Title | Fortinet FortiSwitchManager访问控制不当漏洞 |

| Serverity | 中 |

| Submit Time | 2023-09-08 |

| Open Time | 2025-01-07 |

| Reference Link | https://nvd.nist.gov/vuln/detail/CVE-2023-36635 |

| Formal Way | 厂商已发布了漏洞修复程序,请及时关注更新: https://fortiguard.com/psirt/FG-IR-22-174 |

| Description | Fortinet FortiSwitchManager是美国飞塔(Fortinet)公司的一款网络交换机管理工具,旨在帮助组织管理其 FortiSwitch 系列网络交换机。 Fortinet FortiSwitchManager存在访问控制不当漏洞。该漏洞是由于认证页面存在缺陷,无认证,安全配置不当导致的,攻击者可利用该漏洞可以通过API修改接口设置,获取敏感信息。 |

| CVEs | CVE-2023-36635 |

| CVE URLs | https://nvd.nist.gov/vuln/detail/CVE-2023-36635 |

| Products | Fortinet FortiSwitchManager 7.2.0, Fortinet FortiSwitchManager 7.0.0, Fortinet FortiSwitchManager 7.2.1, Fortinet FortiSwitchManager 7.0.1, Fortinet FortiSwitchManager 7.2.2 |

| Number | CNVD-2025-00417 |

|---|---|

| Title | Fortinet FortiWLM路径遍历漏洞(CNVD-2025-00417) |

| Serverity | 高 |

| Submit Time | 2023-11-17 |

| Open Time | 2025-01-07 |

| Reference Link | https://nvd.nist.gov/vuln/detail/CVE-2023-42783 |

| Formal Way | 厂商已发布了漏洞修复程序,请及时关注更新: https://fortiguard.com/psirt/FG-IR-23-143 |

| Description | Fortinet FortiWLM是美国飞塔(Fortinet)公司的一个无线管理器。 Fortinet FortiWLM存在路径遍历漏洞,该漏洞源于程序未能正确地过滤资源或文件路径中的特殊元素。攻击者可利用该漏洞通过精心设计的http请求读取任意文件。 |

| CVEs | CVE-2023-42783 |

| CVE URLs | https://nvd.nist.gov/vuln/detail/CVE-2023-42783 |

| Products | Fortinet FortiWLM 8.6.1, Fortinet FortiWLM 8.2.2, Fortinet FortiWLM 8.6.5, Fortinet FortiWLM 8.6.4, Fortinet FortiWLM 8.6.3, Fortinet FortiWLM 8.6.2, Fortinet FortiWLM 8.6.0, Fortinet FortiWLM 8.5.4, Fortinet FortiWLM 8.5.3, Fortinet FortiWLM 8.5.2, Fortinet FortiWLM 8.5.1, Fortinet FortiWLM 8.5.0, Fortinet FortiWLM 8.6.6, Fortinet FortiWLM 8.4.2, Fortinet FortiWLM 8.4.1, Fortinet FortiWLM 8.4.0, Fortinet FortiWLM 8.3.2, Fortinet FortiWLM 8.3.1, Fortinet FortiWLM 8.3.0 |

| Number | CNVD-2025-00873 |

|---|---|

| Title | Google Android存在未明漏洞(CNVD-2025-00873) |

| Serverity | 中 |

| Submit Time | 2024-03-01 |

| Open Time | 2025-01-10 |

| Reference Link | https://android.googlesource.com/platform/frameworks/base/+/d6f7188773409c8f5ad5fc7d3eea5b1751439e26 |

| Formal Way | 厂商已发布了漏洞修复程序,请及时关注更新: https://source.android.com/security/bulletin/2024-02-01 |

| Description | Google Android是美国谷歌(Google)公司的一套以Linux为基础的开源操作系统。 Google Android存在安全漏洞,该漏洞源于SystemStatusAnimationSchedulerImpl.kt文件的removePersistentDot方法代码中的逻辑错误,可能存在竞争条件。目前没有详细的漏洞细节提供。 |

| CVEs | CVE-2024-0041 |

| CVE URLs | https://nvd.nist.gov/vuln/detail/CVE-2024-0041 |

| Products | Google Android 14.0 |

| Number | CNVD-2025-00874 |

|---|---|

| Title | IBM App Connect Enterprise拒绝服务漏洞(CNVD-2025-00874) |

| Serverity | 中 |

| Submit Time | 2024-05-23 |

| Open Time | 2025-01-10 |

| Reference Link | https://nvd.nist.gov/vuln/detail/CVE-2024-31904 |

| Formal Way | 厂商已发布了漏洞修复程序,请及时关注更新: https://www.ibm.com/support/pages/node/7154607 |

| Description | IBM App Connect Enterprise是IBM公司的一个操作系统。IBM App Connect Enterprise将现有业界信任的IBM Integration Bus技术与IBM App Connect Professional以及新的云本机技术进行了组合,提供一个可满足现代数字企业全面集成需求的平台。 IBM App Connect Enterprise存在拒绝服务漏洞,攻击者可利用该漏洞导致拒绝服务。 |

| CVEs | CVE-2024-31904 |

| CVE URLs | nan |

| Products | IBM IBM App Connect Enterprise >=11.0.0.1,<=11.0.0.25, IBM IBM App Connect Enterprise >=12.0.1.0,<=12.0.12.0 |

| Number | CNVD-2025-00415 |

|---|---|

| Title | Fortinet FortiSOAR SQL注入漏洞 |

| Serverity | 中 |

| Submit Time | 2024-06-14 |

| Open Time | 2025-01-07 |

| Reference Link | https://nvd.nist.gov/vuln/detail/CVE-2023-23775 |

| Formal Way | 厂商已发布了漏洞修复程序,请及时关注更新: https://fortiguard.com/psirt/FG-IR-22-448 |

| Description | Fortinet FortiSOAR是美国飞塔(Fortinet)公司的一种安全编排、自动化和响应(SOAR) 解决方案。 Fortinet FortiSOAR 7.2.0和7.0.3之前版本存在SQL注入漏洞,该漏洞源于对SQL命令中使用的特殊元素的不当中和,经过身份验证的攻击者可利用该漏洞通过特制的字符串参数执行未经授权的代码或命令。 |

| CVEs | CVE-2023-23775 |

| CVE URLs | https://nvd.nist.gov/vuln/detail/CVE-2023-23775 |

| Products | Fortinet FortiSOAR <7.2.0, Fortinet FortiSOAR <7.0.3 |

| Number | CNVD-2025-00716 |

|---|---|

| Title | 用友网络科技股份有限公司用友NC存在命令执行漏洞 |

| Serverity | 高 |

| Submit Time | 2024-11-29 |

| Open Time | 2025-01-09 |

| Reference Link | nan |

| Formal Way | 厂商已提供漏洞修补方案,请关注厂商主页及时更新: https://security.yonyou.com/#/noticeInfo?id=430 |

| Description | 用友NC是一款大型erp企业管理系统与电子商务平台。 用友网络科技股份有限公司用友NC存在命令执行漏洞,攻击者可利用该漏洞执行任意命令。 |

| CVEs | nan |

| CVE URLs | nan |

| Products | 用友网络科技股份有限公司 用友NC |

| Number | CNVD-2025-00414 |

|---|---|

| Title | Fortinet FortiAIOps日志信息泄露漏洞 |

| Serverity | 中 |

| Submit Time | 2024-07-12 |

| Open Time | 2025-01-08 |

| Reference Link | https://nvd.nist.gov/vuln/detail/CVE-2024-27784 |

| Formal Way | 厂商已发布了漏洞修复程序,请及时关注更新: https://fortiguard.fortinet.com/psirt/FG-IR-24-072 |

| Description | Fortinet FortiAIOps是美国飞塔(Fortinet)公司的一款结合人工智能与机器学习(AI/ML) 的Fortinet网络配套解决方案。 Fortinet FortiAIOps 2.0.0版本存在日志信息泄露漏洞,该漏洞源于应用对于敏感信息保护不足,经过身份验证的远程攻击者可利用该漏洞从API端点或日志文件中检索敏感信息。 |

| CVEs | CVE-2024-27784 |

| CVE URLs | https://nvd.nist.gov/vuln/detail/CVE-2024-27784 |

| Products | Fortinet FortiAIOps 2.0.0 |

| Number | CNVD-2025-00413 |

|---|---|

| Title | Fortinet FortiAIOps跨站请求伪造漏洞 |

| Serverity | 高 |

| Submit Time | 2024-07-12 |

| Open Time | 2025-01-08 |

| Reference Link | https://nvd.nist.gov/vuln/detail/CVE-2024-27783 |

| Formal Way | 厂商已发布了漏洞修复程序,请及时关注更新: https://fortiguard.fortinet.com/psirt/FG-IR-24-070 |

| Description | Fortinet FortiAIOps是美国飞塔(Fortinet)公司的一款结合人工智能与机器学习(AI/ML) 的Fortinet网络配套解决方案。 Fortinet FortiAIOps 2.0.0版本存在跨站请求伪造漏洞,该漏洞源于WEB应用未充分验证请求是否来自可信用户。未经身份验证的远程攻击者可利用该漏洞通过诱骗受害者执行恶意GET请求,代表经过身份验证的用户执行任意操作。 |

| CVEs | CVE-2024-27783 |

| CVE URLs | https://nvd.nist.gov/vuln/detail/CVE-2024-27783 |

| Products | Fortinet FortiAIOps 2.0.0 |

| Number | CNVD-2025-00412 |

|---|---|

| Title | Fortinet FortiAIOps代码问题漏洞 |

| Serverity | 高 |

| Submit Time | 2024-07-12 |

| Open Time | 2025-01-08 |

| Reference Link | https://nvd.nist.gov/vuln/detail/CVE-2024-27782 |

| Formal Way | 厂商已发布了漏洞修复程序,请及时关注更新: https://fortiguard.fortinet.com/psirt/FG-IR-24-069 |

| Description | Fortinet FortiAIOps是美国飞塔(Fortinet)公司的一款结合人工智能与机器学习(AI/ML) 的Fortinet网络配套解决方案。 Fortinet FortiAIOps 2.0.0版本存在代码问题漏洞,该漏洞源于存在多个会话过期不足,攻击者可利用该漏洞重新使用被盗的旧会话令牌通过精心设计的请求执行未经授权的操作。 |

| CVEs | CVE-2024-27782 |

| CVE URLs | https://nvd.nist.gov/vuln/detail/CVE-2024-27782 |

| Products | Fortinet FortiAIOps 2.0.0 |

| Number | CNVD-2025-00884 |

|---|---|

| Title | Foxit PDF Reader存在信息泄漏漏洞 |

| Serverity | 低 |

| Submit Time | 2024-08-13 |

| Open Time | 2025-01-10 |

| Reference Link | https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2023-51554 |

| Formal Way | 目前厂商已经发布了升级补丁以修复这个安全问题,请到厂商的主页下载: https://www.foxit.com/support/security-bulletins.html |

| Description | Foxit PDF Reader是中国福昕(Foxit)公司的一款PDF阅读器。 Foxit PDF Reader存在信息泄漏漏洞,攻击者可利用该漏洞泄露敏感信息。 |

| CVEs | CVE-2023-51554 |

| CVE URLs | https://nvd.nist.gov/vuln/detail/CVE-2023-51554 |

| Products | Foxit PDF Reader |

| Number | CNVD-2025-00883 |

|---|---|

| Title | Foxit PDF Reader越界读取漏洞(CNVD-2025-00883) |

| Serverity | 低 |

| Submit Time | 2024-08-13 |

| Open Time | 2025-01-10 |

| Reference Link | https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2023-51553 |

| Formal Way | 目前厂商已经发布了升级补丁以修复这个安全问题,请到厂商的主页下载: https://www.foxit.com/support/security-bulletins.html |

| Description | Foxit PDF Reader是中国福昕(Foxit)公司的一款PDF阅读器。 Foxit PDF Reader的Bookmark存在越界读取漏洞,攻击者可利用该漏洞泄露敏感信息。 |

| CVEs | CVE-2023-51553 |

| CVE URLs | https://nvd.nist.gov/vuln/detail/CVE-2023-51553 |

| Products | Foxit PDF Reader |

| Number | CNVD-2025-00882 |

|---|---|

| Title | Foxit PDF Reader越界读取漏洞(CNVD-2025-00882) |

| Serverity | 低 |

| Submit Time | 2024-08-13 |

| Open Time | 2025-01-10 |

| Reference Link | https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2023-51562 |

| Formal Way | 目前厂商已经发布了升级补丁以修复这个安全问题,请到厂商的主页下载: https://www.foxit.com/support/security-bulletins.html |

| Description | Foxit PDF Reader是中国福昕(Foxit)公司的一款PDF阅读器。 Foxit PDF Reader存在越界读取漏洞,攻击者可利用该漏洞获取敏感信息。 |

| CVEs | CVE-2023-51562 |

| CVE URLs | https://nvd.nist.gov/vuln/detail/CVE-2023-51562 |

| Products | Foxit PDF Reader |

| Number | CNVD-2025-00411 |

|---|---|

| Title | Fortinet FortiSOAR跨站脚本漏洞(CNVD-2025-00411) |

| Serverity | 高 |

| Submit Time | 2024-08-29 |

| Open Time | 2025-01-08 |

| Reference Link | https://nvd.nist.gov/vuln/detail/CVE-2023-26211 |

| Formal Way | 厂商已发布了漏洞修复程序,请及时关注更新: https://www.fortiguard.com/psirt/FG-IR-23-088 |

| Description | Fortinet FortiSOAR是美国飞塔(Fortinet)公司的一种安全编排、自动化和响应(SOAR) 解决方案。 Fortinet FortiSOAR存在跨站脚本漏洞,该漏洞源于在网页生成过程中输入不正确中和。远程攻击者可利用该漏洞通过通信模块注入任意Web脚本。 |

| CVEs | CVE-2023-26211 |

| CVE URLs | https://nvd.nist.gov/vuln/detail/CVE-2023-26211 |

| Products | Fortinet FortiSOAR 7.4.0, Fortinet FortiSOAR >=6.4.0,<7.3.3 |

| Number | CNVD-2025-00410 |

|---|---|

| Title | Fortinet FortiEDR访问控制错误漏洞(CNVD-2025-00410) |

| Serverity | 中 |

| Submit Time | 2024-09-12 |

| Open Time | 2025-01-08 |

| Reference Link | https://nvd.nist.gov/vuln/detail/CVE-2024-45323 |

| Formal Way | 厂商已发布了漏洞修复程序,请及时关注更新: https://fortiguard.com/psirt/FG-IR-24-371 |

| Description | Fortinet FortiEDR是美国飞塔(Fortinet)公司的一个从头开始构建的端点安全解决方案。 Fortinet FortiEDR存在访问控制错误漏洞,该漏洞源于不正确的访问控制。攻击者可利用该漏洞获取敏感信息。 |

| CVEs | CVE-2024-45323 |

| CVE URLs | https://nvd.nist.gov/vuln/detail/CVE-2024-45323 |

| Products | Fortinet FortiEDR Manager >=6.2.0,<=6.2.2, Fortinet FortiEDR Manager 6.0.1 |

| Number | CNVD-2025-00409 |

|---|---|

| Title | Fortinet FortiClientEMS命令注入漏洞 |

| Serverity | 高 |

| Submit Time | 2024-09-12 |

| Open Time | 2025-01-08 |

| Reference Link | https://nvd.nist.gov/vuln/detail/CVE-2024-33508 |

| Formal Way | 厂商已发布了漏洞修复程序,请及时关注更新: https://fortiguard.com/psirt/FG-IR-24-123 |

| Description | Fortinet FortiClientEMS是美国飞塔(Fortinet)公司的Fortinet提供的端点管理解决方案的一部分,旨在帮助组织有效地管理其网络中的终端设备,并提供端点安全性的监控和控制。 Fortinet FortiClientEMS存在命令注入漏洞,该漏洞源于应用未能正确过滤构造命令特殊字符、命令等。攻击者可利用该漏洞导致任意命令执行。 |

| CVEs | CVE-2024-33508 |

| CVE URLs | https://nvd.nist.gov/vuln/detail/CVE-2024-33508 |

| Products | Fortinet FortiClientEms >=7.2.0,<=7.2.4, Fortinet FortiClientEms >=7.0.0,<=7.0.12 |

| Number | CNVD-2025-00878 |

|---|---|

| Title | TOTOLINK AC1200 T8 setWiFiAclRules函数缓冲区溢出漏洞 |

| Serverity | 高 |

| Submit Time | 2024-09-20 |

| Open Time | 2025-01-10 |

| Reference Link | https://nvd.nist.gov/vuln/detail/CVE-2024-46451 |

| Formal Way | 厂商尚未提供漏洞修复方案,请关注厂商主页更新: https://www.totolink.net/ |

| Description | TOTOLINK AC1200 T8是中国吉翁电子(TOTOLINK)公司的一款双频全千兆路由器。 TOTOLINK AC1200 T8 setWiFiAclRules函数存在缓冲区溢出漏洞,该漏洞源于setWiFiAclRules函数的desc参数未能正确验证输入数据的长度大小,攻击者可利用该漏洞在系统上执行任意代码或者导致拒绝服务。 |

| CVEs | CVE-2024-46451 |

| CVE URLs | https://nvd.nist.gov/vuln/detail/CVE-2024-46451 |

| Products | TOTOLINK AC1200 T8 4.1.5cu.861_B20230220 |

| Number | CNVD-2025-00877 |

|---|---|

| Title | TOTOLINK AC1200 T8 UploadCustomModule函数缓冲区溢出漏洞 |

| Serverity | 高 |

| Submit Time | 2024-09-20 |

| Open Time | 2025-01-10 |

| Reference Link | https://nvd.nist.gov/vuln/detail/CVE-2024-46424 |

| Formal Way | 厂商尚未提供漏洞修复方案,请关注厂商主页更新: https://www.totolink.net/ |

| Description | TOTOLINK AC1200 T8是中国吉翁电子(TOTOLINK)公司的一款双频全千兆路由器。 TOTOLINK AC1200 T8 UploadCustomModule函数存在缓冲区溢出漏洞,该漏洞源于UploadCustomModule函数的File参数未能正确验证输入数据的长度大小,攻击者可利用该漏洞在系统上执行任意代码或者导致拒绝服务。 |

| CVEs | CVE-2024-46424 |

| CVE URLs | https://nvd.nist.gov/vuln/detail/CVE-2024-46424 |

| Products | TOTOLINK AC1200 T8 4.1.5cu.861_B20230220 |

| Number | CNVD-2025-00872 |

|---|---|

| Title | Huawei HarmonyOS和EMUI App Multiplier模块访问权限验证漏洞 |

| Serverity | 中 |

| Submit Time | 2024-09-30 |

| Open Time | 2025-01-10 |

| Reference Link | https://consumer.huawei.com/en/support/bulletin/2024/10/ |

| Formal Way | 厂商已发布了漏洞修复程序,请及时关注更新: https://consumer.huawei.com/en/support/bulletin/2024/10/ |

| Description | Huawei HarmonyOS是中国华为(Huawei)公司的一个操作系统。提供一个基于微内核的全场景分布式操作系统。Huawei EMUI是华为公司开发的一种基于Android操作系统的用户界面。 Huawei HarmonyOS和EMUI App Multiplier模块存在访问权限验证漏洞,攻击者可利用该漏洞影响服务机密性。 |

| CVEs | CVE-2024-9136 |

| CVE URLs | https://nvd.nist.gov/vuln/detail/CVE-2024-9136 |

| Products | Huawei HarmonyOS 4.0.0, Huawei HarmonyOS 4.2.0, Huawei EMUI 14.0.0 |

| Number | CNVD-2025-00871 |

|---|---|

| Title | Huawei HarmonyOS和EMUI HAL-WIFI模块越界写入漏洞 |

| Serverity | 中 |

| Submit Time | 2024-09-30 |

| Open Time | 2025-01-10 |

| Reference Link | https://consumer.huawei.com/en/support/bulletin/2024/10/ |

| Formal Way | 厂商已发布了漏洞修复程序,请及时关注更新: https://consumer.huawei.com/en/support/bulletin/2024/10/ |

| Description | Huawei HarmonyOS是中国华为(Huawei)公司的一个操作系统。提供一个基于微内核的全场景分布式操作系统。Huawei EMUI是华为公司开发的一种基于Android操作系统的用户界面。 Huawei HarmonyOS和EMUI HAL-WIFI模块存在越界写入漏洞,攻击者可利用该漏洞影响可用性。 |

| CVEs | CVE-2024-47293 |

| CVE URLs | https://nvd.nist.gov/vuln/detail/CVE-2024-47293 |

| Products | Huawei HarmonyOS 3.0.0, Huawei EMUI 13.0.0, Huawei HarmonyOS 4.0.0, Huawei HarmonyOS 4.2.0, Huawei EMUI 14.0.0 |

| Number | CNVD-2025-00408 |

|---|---|

| Title | Fortinet FortiManager访问控制错误漏洞(CNVD-2025-00408) |

| Serverity | 高 |

| Submit Time | 2024-10-28 |

| Open Time | 2025-01-08 |

| Reference Link | https://nvd.nist.gov/vuln/detail/CVE-2024-47575 |

| Formal Way | 厂商已发布了漏洞修复程序,请及时关注更新: https://fortiguard.fortinet.com/psirt/FG-IR-24-423 |

| Description | Fortinet FortiManager是美国飞塔(Fortinet)公司的一套集中化网络安全管理平台。该平台支持集中管理任意数量的Fortinet设备,并能够将设备分组到不同的管理域(ADOM)进一步简化多设备安全部署与管理。 Fortinet FortiManager存在访问控制错误漏洞,该漏洞源于缺少关键功能的身份验证,攻击者可利用该漏洞通过特制的请求执行任意代码或命令。 |

| CVEs | CVE-2024-47575 |

| CVE URLs | https://nvd.nist.gov/vuln/detail/CVE-2024-47575 |

| Products | Fortinet fortimanager cloud >=6.4.1,<=6.4.7, Fortinet fortimanager cloud >=7.0.1,<7.0.13, Fortinet fortimanager cloud >=7.2.1,<7.2.8, Fortinet fortimanager cloud >=7.4.1,<7.4.5, Fortinet FortiManager >=6.2.0,<6.2.13, Fortinet FortiManager >=6.4.0,<6.4.15, Fortinet FortiManager >=7.0.0,<7.0.13, Fortinet FortiManager >=7.2.0,<7.2.8, Fortinet FortiManager 7.6.0, Fortinet FortiManager >=7.4.0,<7.4.5 |

| Number | CNVD-2025-00718 |

|---|---|

| Title | 四川迅睿云软件开发有限公司XunRuiCMS存在拒绝服务漏洞 |

| Serverity | 高 |

| Submit Time | 2024-11-29 |

| Open Time | 2025-01-09 |

| Reference Link | nan |

| Formal Way | 厂商已提供漏洞修补方案,请关注厂商主页及时更新: https://www.xunruicms.com/ |

| Description | XunRuiCMS是一款基于CodeIgniter4开发的内容管理框架。 四川迅睿云软件开发有限公司XunRuiCMS存在拒绝服务漏洞,攻击者可利用该漏洞导致文件内容被清空,进而造成拒绝服务。 |

| CVEs | nan |

| CVE URLs | nan |

| Products | 四川迅睿云软件开发有限公司 XunRuiCMS 4.6.3 |

| Number | CNVD-2025-00867 |

|---|---|

| Title | Mozilla Thunderbird信息泄露漏洞(CNVD-2025-00867) |

| Serverity | 中 |

| Submit Time | 2024-11-21 |

| Open Time | 2025-01-09 |

| Reference Link | https://bugzilla.mozilla.org/show_bug.cgi?id=1925929 |

| Formal Way | 厂商已发布了漏洞修复程序,请及时关注更新: https://www.mozilla.org/en-US/security/advisories/mfsa2024-62/ |

| Description | Mozilla Thunderbird是一套从Mozilla Application Suite独立出来的电子邮件客户端软件。 Mozilla Thunderbird存在信息泄露漏洞,攻击者可利用该漏洞获取敏感信息。 |

| CVEs | CVE-2024-11159 |

| CVE URLs | https://nvd.nist.gov/vuln/detail/CVE-2024-11159 |

| Products | Mozilla Thunderbird <128.4.3, Mozilla Thunderbird <132.0.1 |

| Number | CNVD-2024-49824 |

|---|---|

| Title | 用友网络科技股份有限公司用友NC存在XML实体注入漏洞 |

| Serverity | 中 |

| Submit Time | 2024-11-23 |

| Open Time | 2025-01-07 |

| Reference Link | nan |

| Formal Way | 厂商已发布漏洞修复程序,请及时关注更新: https://yonyou.com/ |

| Description | 用友NC是一款面向大型企业的综合性企业管理软件。 用友网络科技股份有限公司用友NC存在XML实体注入漏洞,攻击者可利用该漏洞获取敏感信息。 |

| CVEs | nan |

| CVE URLs | nan |

| Products | 用友网络科技股份有限公司 用友NC |

| Number | CNVD-2024-49866 |

|---|---|

| Title | 中兴通讯股份有限公司ZSRV2 智能集成多业务路由器存在弱口令漏洞 |

| Serverity | 中 |

| Submit Time | 2024-11-25 |

| Open Time | 2025-01-09 |

| Reference Link | nan |

| Formal Way | 厂商已发布漏洞修复程序,请及时关注更新: https://www.zte.com.cn |

| Description | 中兴通讯股份有限公司是一家全球领先的综合通信解决方案提供商。 中兴通讯股份有限公司ZSRV2智能集成多业务路由器存在弱口令漏洞,攻击者可利用该漏洞获取敏感信息。 |

| CVEs | nan |

| CVE URLs | nan |

| Products | 中兴通讯股份有限公司 ZSRV2智能集成多业务路由器 V5.00.10 |

| Number | CNVD-2025-00692 |

|---|---|

| Title | 用友网络科技股份有限公司用友NC存在任意文件读取漏洞 |

| Serverity | 中 |

| Submit Time | 2024-11-26 |

| Open Time | 2025-01-10 |

| Reference Link | nan |

| Formal Way | 厂商已提供漏洞修补方案,请关注厂商主页及时更新: https://security.yonyou.com/#/noticeInfo?id=473 |

| Description | 用友NC是一款大型erp企业管理系统与电子商务平台。 用友网络科技股份有限公司NC存在任意文件读取漏洞,攻击者可利用该漏洞获取敏感信息。 |

| CVEs | nan |

| CVE URLs | nan |

| Products | 用友网络科技股份有限公司 用友NC |

| Number | CNVD-2025-00709 |

|---|---|

| Title | 奥琦玮信息科技(北京)有限公司喰星云•数字化餐饮服务系统存在SQL注入漏洞 |

| Serverity | 中 |

| Submit Time | 2024-11-27 |

| Open Time | 2025-01-11 |

| Reference Link | nan |

| Formal Way | 厂商已发布版本升级修复漏洞,请广大用户及时下载更新: https://www.acewill.cn |

| Description | 奥琦玮信息科技(北京)有限公司致力于成为云时代数字化解决方案的持续引领者。 奥琦玮信息科技(北京)有限公司喰星云·数字化餐饮服务系统存在SQL注入漏洞,攻击者可利用该漏洞获取数据库敏感信息。 |

| CVEs | nan |

| CVE URLs | nan |

| Products | 奥琦玮信息科技(北京)有限公司 喰星云·数字化餐饮服务系统 |

| Number | CNVD-2024-49594 |

|---|---|

| Title | 上海上讯信息技术股份有限公司运维管理审计系统存在命令执行漏洞 |

| Serverity | 高 |

| Submit Time | 2024-11-28 |

| Open Time | 2025-01-12 |

| Reference Link | nan |

| Formal Way | 厂商已发布系统升级包修复漏洞,请广大用户及时下载更新: https://www.suninfo.com |

| Description | 上海上讯信息技术股份有限公司成立于2010年12月,是数据、智能安全运维、移动安全、安全服务等领域国内领先供应商之一。 上海上讯信息技术股份有限公司运维管理审计系统存在命令执行漏洞,攻击者可利用该漏洞获取服务器权限。 |

| CVEs | nan |

| CVE URLs | nan |

| Products | 上海上讯信息技术股份有限公司 运维管理审计系统 |

| Number | CNVD-2024-49606 |

|---|---|

| Title | 用友网络科技股份有限公司YonBIP存在任意文件读取漏洞 |

| Serverity | 中 |

| Submit Time | 2024-11-28 |

| Open Time | 2025-01-12 |

| Reference Link | nan |

| Formal Way | 厂商已发布补丁修复漏洞,请广大用户及时下载更新: https://security.yonyou.com/#/noticeInfo?id=627 |

| Description | YonBIP是用友在2017年开始战略投入、规模研发的全新一代全球领先的企业数智化平台与应用软件。 用友网络科技股份有限公司YonBIP存在任意文件读取漏洞,攻击者可利用该漏洞获取敏感信息。 |

| CVEs | nan |

| CVE URLs | nan |

| Products | 用友网络科技股份有限公司 YonBIP |

| Number | CNVD-2025-00866 |

|---|---|

| Title | 多款Mozilla产品代码执行漏洞(CNVD-2025-00866) |

| Serverity | 高 |

| Submit Time | 2024-12-03 |

| Open Time | 2025-01-09 |

| Reference Link | https://nvd.nist.gov/vuln/detail/CVE-2024-11691 |

| Formal Way | 用户可参考如下厂商提供的安全补丁以修复该漏洞: https://www.mozilla.org/security/advisories/mfsa2024-63/ https://www.mozilla.org/security/advisories/mfsa2024-64/ https://www.mozilla.org/security/advisories/mfsa2024-65/ https://www.mozilla.org/security/advisories/mfsa2024-67/ https://www.mozilla.org/security/advisories/mfsa2024-68/ https://www.mozilla.org/security/advisories/mfsa2024-70/ |

| Description | Mozilla Firefox是一款开源Web浏览器。Mozilla Firefox ESR是Firefox(Web浏览器)的一个延长支持版本。Mozilla Thunderbird是一套从Mozilla Application Suite独立出来的电子邮件客户端软件。 多款Mozilla产品存在代码执行漏洞,攻击者可利用该漏洞在易受攻击的系统上执行任意代码或造成拒绝服务。 |

| CVEs | CVE-2024-11691 |

| CVE URLs | https://nvd.nist.gov/vuln/detail/CVE-2024-11691 |

| Products | Mozilla Firefox <133, mozilla Firefox ESR <128.5, mozilla Thunderbird <133, mozilla Thunderbird <128.5, mozilla Firefox ESR <115.18, mozilla Thunderbird <115.18 |

| Number | CNVD-2025-00865 |

|---|---|

| Title | Mozilla Firefox和Thunderbird代码执行漏洞(CNVD-2025-00865) |

| Serverity | 高 |

| Submit Time | 2024-12-03 |

| Open Time | 2025-01-09 |

| Reference Link | https://nvd.nist.gov/vuln/detail/CVE-2024-11704 |

| Formal Way | 用户可参考如下厂商提供的安全补丁以修复该漏洞: https://www.mozilla.org/security/advisories/mfsa2024-63/ https://www.mozilla.org/security/advisories/mfsa2024-67/ |

| Description | Mozilla Firefox是一款开源Web浏览器。Mozilla Thunderbird是一套从Mozilla Application Suite独立出来的电子邮件客户端软件。 Mozilla Firefox和Thunderbird存在代码执行漏洞,该漏洞是由于处理错误路径时sec_pkcs7_decoder_start_decrypt()中的双重释放问题造成的。攻击者可利用该漏洞在易受攻击的系统上执行任意代码或造成拒绝服务。 |

| CVEs | CVE-2024-11704 |

| CVE URLs | https://nvd.nist.gov/vuln/detail/CVE-2024-11704 |

| Products | Mozilla Firefox <133, mozilla Thunderbird <133 |

| Number | CNVD-2025-00864 |

|---|---|

| Title | Mozilla Firefox和Thunderbird拒绝服务漏洞(CNVD-2025-00864) |

| Serverity | 高 |

| Submit Time | 2024-12-03 |

| Open Time | 2025-01-09 |

| Reference Link | https://nvd.nist.gov/vuln/detail/CVE-2024-11705 |

| Formal Way | 用户可参考如下厂商提供的安全补丁以修复该漏洞: https://www.mozilla.org/security/advisories/mfsa2024-63/ https://www.mozilla.org/security/advisories/mfsa2024-67/ |

| Description | Mozilla Firefox是一款开源Web浏览器。Mozilla Thunderbird是一套从Mozilla Application Suite独立出来的电子邮件客户端软件。 Mozilla Firefox和Thunderbird存在拒绝服务漏洞,该漏洞是由NSC_DeriveKey中的NULL指针解引用引起的。攻击者可利用该漏洞导致浏览器崩溃。 |

| CVEs | CVE-2024-11705 |

| CVE URLs | https://nvd.nist.gov/vuln/detail/CVE-2024-11705 |

| Products | Mozilla Firefox <133, mozilla Thunderbird <133 |

| Number | CNVD-2025-00863 |

|---|---|

| Title | Mozilla Firefox和Thunderbird拒绝服务漏洞 |

| Serverity | 高 |

| Submit Time | 2024-12-03 |

| Open Time | 2025-01-09 |

| Reference Link | https://nvd.nist.gov/vuln/detail/CVE-2024-11706 |

| Formal Way | 用户可参考如下厂商提供的安全补丁以修复该漏洞: https://www.mozilla.org/security/advisories/mfsa2024-63/ https://www.mozilla.org/security/advisories/mfsa2024-67/ |

| Description | Mozilla Firefox是一款开源Web浏览器。Mozilla Thunderbird是一套从Mozilla Application Suite独立出来的电子邮件客户端软件。 Mozilla Firefox和Thunderbird存在拒绝服务漏洞,允许远程攻击者可利用该漏洞提交特殊的WEB页,诱使用户解析,可使应用程序崩溃。 |

| CVEs | CVE-2024-11706 |

| CVE URLs | https://nvd.nist.gov/vuln/detail/CVE-2024-11706 |

| Products | Mozilla Firefox <133, mozilla Thunderbird <133 |

| Number | CNVD-2025-00862 |

|---|---|

| Title | 多款Mozilla产品代码执行漏洞(CNVD-2025-00862) |

| Serverity | 高 |

| Submit Time | 2024-12-03 |

| Open Time | 2025-01-09 |

| Reference Link | https://www.mozilla.org/en-US/security/advisories/mfsa2024-63/ |

| Formal Way | 用户可参考如下厂商提供的安全补丁以修复该漏洞: https://www.mozilla.org/security/advisories/mfsa2024-63/ https://www.mozilla.org/security/advisories/mfsa2024-64/ https://www.mozilla.org/security/advisories/mfsa2024-67/ https://www.mozilla.org/security/advisories/mfsa2024-68/ |

| Description | Mozilla Firefox是一款开源Web浏览器。Mozilla Firefox ESR是Firefox(Web浏览器)的一个延长支持版本。Mozilla Thunderbird是一套从Mozilla Application Suite独立出来的电子邮件客户端软件。 多款Mozilla产品存在代码执行漏洞,攻击者可利用该漏洞在易受攻击的系统上执行任意代码或造成拒绝服务。 |

| CVEs | CVE-2024-11699 |

| CVE URLs | https://nvd.nist.gov/vuln/detail/CVE-2024-11699 |

| Products | Mozilla Firefox <133, mozilla Firefox ESR <128.5, mozilla Thunderbird <133, mozilla Thunderbird <128.5 |

| Number | CNVD-2025-00861 |

|---|---|

| Title | Mozilla Firefox和Thunderbird欺骗漏洞 |

| Serverity | 中 |

| Submit Time | 2024-12-04 |

| Open Time | 2025-01-09 |

| Reference Link | https://bugzilla.mozilla.org/show_bug.cgi?id=1914797 |

| Formal Way | 厂商已发布了漏洞修复程序,请及时关注更新: https://www.mozilla.org/security/advisories/mfsa2024-63/ https://www.mozilla.org/security/advisories/mfsa2024-67/ |

| Description | Mozilla Firefox是一款开源Web浏览器。Mozilla Thunderbird是一套从Mozilla Application Suite独立出来的电子邮件客户端软件。 Mozilla Firefox和Thunderbird存在欺骗漏洞,攻击者可利用该漏洞执行欺骗攻击。 |

| CVEs | CVE-2024-11701 |

| CVE URLs | https://nvd.nist.gov/vuln/detail/CVE-2024-11701 |

| Products | Mozilla Firefox <133, mozilla Thunderbird <133 |

| Number | CNVD-2025-00860 |

|---|---|

| Title | 多款Mozilla产品欺骗漏洞(CNVD-2025-00860) |

| Serverity | 中 |

| Submit Time | 2024-12-04 |

| Open Time | 2025-01-09 |

| Reference Link | https://bugzilla.mozilla.org/show_bug.cgi?id=1925496 |

| Formal Way | 厂商已发布了漏洞修复程序,请及时关注更新: https://www.mozilla.org/security/advisories/mfsa2024-63/ https://www.mozilla.org/security/advisories/mfsa2024-64/ https://www.mozilla.org/security/advisories/mfsa2024-67/ https://www.mozilla.org/security/advisories/mfsa2024-68/ |

| Description | Mozilla Firefox是一款开源Web浏览器。Mozilla Firefox ESR是Firefox(Web浏览器)的一个延长支持版本。Mozilla Thunderbird是一套从Mozilla Application Suite独立出来的电子邮件客户端软件。 多款Mozilla产品存在欺骗漏洞。攻击者可利用该漏洞执行欺骗攻击。 |

| CVEs | CVE-2024-11695 |

| CVE URLs | https://nvd.nist.gov/vuln/detail/CVE-2024-11695 |

| Products | Mozilla Firefox <133, mozilla Firefox ESR <128.5, mozilla Thunderbird <133, mozilla Thunderbird <128.5 |

| Number | CNVD-2025-00858 |

|---|---|

| Title | Mozilla Firefox和Thunderbird未授权访问漏洞 |

| Serverity | 高 |

| Submit Time | 2024-12-04 |

| Open Time | 2025-01-09 |

| Reference Link | https://bugzilla.mozilla.org/show_bug.cgi?id=1922912 |

| Formal Way | 厂商已发布了漏洞修复程序,请及时关注更新: https://www.mozilla.org/security/advisories/mfsa2024-63/ https://www.mozilla.org/security/advisories/mfsa2024-67/ |

| Description | Mozilla Firefox是一款开源Web浏览器。Mozilla Thunderbird是一套从Mozilla Application Suite独立出来的电子邮件客户端软件。 Mozilla Firefox和Thunderbird存在未授权访问漏洞,该漏洞是由于缺少线程同步原语造成的。攻击者可利用该漏洞在PlaybackParams结构的成员上引发数据竞争。 |

| CVEs | CVE-2024-11708 |

| CVE URLs | https://nvd.nist.gov/vuln/detail/CVE-2024-11708 |

| Products | Mozilla Firefox <133, mozilla Thunderbird <133 |

| Number | CNVD-2025-00859 |

|---|---|

| Title | Mozilla Firefox和Thunderbird信息泄露漏洞(CNVD-2025-00859) |

| Serverity | 高 |

| Submit Time | 2024-12-04 |

| Open Time | 2025-01-09 |

| Reference Link | https://bugzilla.mozilla.org/show_bug.cgi?id=1918884 |

| Formal Way | 厂商已发布了漏洞修复程序,请及时关注更新: https://www.mozilla.org/security/advisories/mfsa2024-63/ https://www.mozilla.org/security/advisories/mfsa2024-67/ |

| Description | Mozilla Firefox是一款开源Web浏览器。Mozilla Thunderbird是一套从Mozilla Application Suite独立出来的电子邮件客户端软件。 Mozilla Firefox和Thunderbird存在信息泄露漏洞,该漏洞是由于安卓私人浏览模式下剪贴板保护不足造成的。攻击者可利用该漏洞获取密码和其他敏感数据。 |

| CVEs | CVE-2024-11702 |

| CVE URLs | https://nvd.nist.gov/vuln/detail/CVE-2024-11702 |

| Products | Mozilla Firefox <133, mozilla Thunderbird <133 |

| Number | CNVD-2025-00869 |

|---|---|

| Title | Huawei HarmonyOS图像解码模块读/写漏洞 |

| Serverity | 高 |

| Submit Time | 2024-12-20 |

| Open Time | 2025-01-10 |

| Reference Link | https://nvd.nist.gov/vuln/detail/CVE-2024-54105 |

| Formal Way | 厂商已发布了漏洞修复程序,请及时关注更新: https://consumer.huawei.com/en/support/bulletin/2024/12/ |

| Description | Huawei HarmonyOS是中国华为(Huawei)公司的一个操作系统。提供一个基于微内核的全场景分布式操作系统。 Huawei HarmonyOS图像解码模块存在安全漏洞,攻击者可利用该漏洞影响可用性。 |

| CVEs | CVE-2024-54105 |

| CVE URLs | https://nvd.nist.gov/vuln/detail/CVE-2024-54105 |

| Products | Huawei HarmonyOS 5.0.0 |

| Number | CNVD-2025-00868 |

|---|---|

| Title | Huawei HarmonyOS UIExtension模块跨进程屏幕堆栈漏洞 |

| Serverity | 中 |

| Submit Time | 2024-12-20 |

| Open Time | 2025-01-10 |

| Reference Link | https://consumer.huawei.com/en/support/bulletin/2024/12/ |

| Formal Way | 厂商已发布了漏洞修复程序,请及时关注更新: https://consumer.huawei.com/en/support/bulletin/2024/12/ |

| Description | Huawei HarmonyOS是中国华为(Huawei)公司的一个操作系统。提供一个基于微内核的全场景分布式操作系统。 Huawei HarmonyOS UIExtension模块存在安全漏洞,攻击者可利用该漏洞影响机密性。 |

| CVEs | CVE-2024-54119 |

| CVE URLs | https://nvd.nist.gov/vuln/detail/CVE-2024-54119 |

| Products | Huawei HarmonyOS 5.0.0 |

| Number | CNVD-2025-00870 |

|---|---|

| Title | Huawei EMUI和HarmonyOS系统服务模块服务逻辑错误漏洞 |

| Serverity | 中 |

| Submit Time | 2024-12-20 |

| Open Time | 2025-01-10 |

| Reference Link | https://consumer.huawei.com/en/support/bulletin/2024/12/ |

| Formal Way | 厂商已发布了漏洞修复程序,请及时关注更新: https://consumer.huawei.com/en/support/bulletin/2024/12/ |

| Description | Huawei EMUI是一款基于Android开发的移动端操作系统。Huawei HarmonyOS是一个操作系统。提供一个基于微内核的全场景分布式操作系统。 Huawei EMUI和HarmonyOS系统服务模块存在服务逻辑错误漏洞,攻击者可利用该漏洞影响服务完整性。 |

| CVEs | CVE-2024-54098 |

| CVE URLs | https://nvd.nist.gov/vuln/detail/CVE-2024-54098 |

| Products | Huawei EMUI 12.0.0, Huawei HarmonyOS 3.0.0, Huawei HarmonyOS 2.1.0, Huawei HarmonyOS 2.0.0, Huawei HarmonyOS 3.1.0, Huawei EMUI 13.0.0, Huawei HarmonyOS 4.0.0, Huawei HarmonyOS 4.2.0, Huawei EMUI 14.0.0 |

| Number | CNVD-2025-00879 |

|---|---|

| Title | D-Link DAP-1520拒绝服务漏洞 |

| Serverity | 中 |

| Submit Time | 2024-12-20 |

| Open Time | 2025-01-10 |

| Reference Link | https://nvd.nist.gov/vuln/detail/CVE-2024-36831 |

| Formal Way | 厂商尚未提供漏洞修复方案,请关注厂商主页更新: https://docs.google.com/document/d/15CVb7XHIgtfeW1W1pLZJWvlBMYN1rtr75vqZqf1v3Eo/edit?usp=sharing |

| Description | D-Link DAP-1520是中国友讯(D-Link)公司的一款无线接入点产品。 D-Link DAP-1520 REVA_FIRMWARE_1.10B04_BETA02_HOTFIX版本存在拒绝服务漏洞,该漏洞源于空指针取消引用。攻击者可利用该漏洞导致拒绝服务。 |

| CVEs | CVE-2024-36831 |

| CVE URLs | https://nvd.nist.gov/vuln/detail/CVE-2024-36831 |

| Products | D-Link DAP-1520 REVA_FIRMWARE_1.10B04_BETA02_HOTFIX |

| Number | CNVD-2025-00880 |

|---|---|

| Title | Siemens Teamcenter Visualization和Siemens Tecnomatix Plant Simulation越界读取漏洞 |

| Serverity | 中 |

| Submit Time | 2024-12-20 |

| Open Time | 2025-01-10 |

| Reference Link | https://cert-portal.siemens.com/productcert/html/ssa-583523.html |

| Formal Way | 厂商已发布了漏洞修复程序,请及时关注更新: https://cert-portal.siemens.com/productcert/html/ssa-583523.html |

| Description | Siemens Teamcenter Visualization是一个可为设计2D、3D场景提供团队协作功能的软件。该软件通过从多种机械计算机辅助设计(MCAD)格式创建虚拟原型,可简化了工程和制造流程。Siemens Tecnomatix Plant Simulation是一个工控设备。利用离散事件仿真的强大功能进行生产量分析和优化,进而改善制造系统性能。 Siemens Teamcenter Visualization和Siemens Tecnomatix Plant Simulation存在越界读取漏洞,攻击者可利用该漏洞在当前进程的环境中执行代码。 |

| CVEs | CVE-2024-53242 |

| CVE URLs | https://nvd.nist.gov/vuln/detail/CVE-2024-53242 |

| Products | Siemens Tecnomatix Plant Simulation V2302 <V2302.0016, Siemens Tecnomatix Plant Simulation V2404 <V2404.0005, Siemens Teamcenter Visualization V14.2 <V14.2.0.14, Siemens Teamcenter Visualization V14.3 <V14.3.0.12, Siemens Teamcenter Visualization V2312 <V2312.0008, SIEMENS Teamcenter Visualization V2406 <V2406.0005 |

| Number | CNVD-2025-00881 |

|---|---|

| Title | Rockwell Automation Arena Simulation DOE文件内存错误引用代码执行漏洞 |

| Serverity | 高 |

| Submit Time | 2024-12-23 |

| Open Time | 2025-01-10 |

| Reference Link | https://www.zerodayinitiative.com/advisories/ZDI-24-1714/ |

| Formal Way | 用户可参考如下厂商提供的安全补丁以修复该漏洞: https://www.rockwellautomation.com/ |

| Description | Rockwell Automation Arena Simulation是美国罗克韦尔(Rockwell Automation)公司的一套提供3D动画和图形功能的仿真软件。 Rockwell Automation Arena Simulation DOE文件存在内存错误引用代码执行漏洞,攻击者可利用该漏洞在当前进程的上下文中执行代码。 |

| CVEs | CVE-2024-12175 |

| CVE URLs | https://nvd.nist.gov/vuln/detail/CVE-2024-12175 |

| Products | Rockwell Automation Arena Simulation |

| Number | CNVD-2025-00313 |

|---|---|

| Title | IBM Security Guardium服务端请求伪造漏洞 |

| Serverity | 中 |

| Submit Time | 2024-12-25 |

| Open Time | 2025-01-07 |

| Reference Link | https://nvd.nist.gov/vuln/detail/CVE-2024-49336 |

| Formal Way | 厂商已发布了漏洞修复程序,请及时关注更新: https://www.ibm.com/support/pages/node/7179369 |

| Description | IBM Security Guardium是美国国际商业机器(IBM)公司的一套提供数据保护功能的平台。该平台包括自定义UI、报告管理和流线化的审计流程构建等功能。 IBM Security Guardium 11.5版本存在服务端请求伪造漏洞,该漏洞源于产品未能正确验证用户输入,已认证的攻击者可利用该漏洞从系统发送未授权的请求,从而可能导致网络枚举或助长其他攻击。 |

| CVEs | CVE-2024-49336 |

| CVE URLs | https://nvd.nist.gov/vuln/detail/CVE-2024-49336 |

| Products | IBM IBM Security Guardium 11.5 |

| Number | CNVD-2025-00312 |

|---|---|

| Title | IBM Robotic Process Automation信息泄露漏洞(CNVD-2025-00312) |

| Serverity | 高 |

| Submit Time | 2024-12-25 |

| Open Time | 2025-01-07 |

| Reference Link | https://nvd.nist.gov/vuln/detail/CVE-2022-33954 |

| Formal Way | 厂商已发布了漏洞修复程序,请及时关注更新: https://www.ibm.com/support/pages/node/6608458 |

| Description | IBM Robotic Process Automation是美国国际商业机器(IBM)公司的一种机器人流程自动化产品。可帮助您以传统RPA的轻松和速度大规模自动化更多业务和IT流程。 IBM Robotic Process Automation 21.0.3之前版本存在信息泄露漏洞,该漏洞源于凭证保护不足,攻击者可利用该漏洞获取敏感信息。 |

| CVEs | CVE-2022-33954 |

| CVE URLs | https://nvd.nist.gov/vuln/detail/CVE-2022-33954 |

| Products | IBM IBM Robotic Process Automation <21.0.3 |

| Number | CNVD-2025-00311 |

|---|---|

| Title | IBM MQ Appliance缓冲区溢出漏洞(CNVD-2025-00311) |

| Serverity | 中 |

| Submit Time | 2024-12-25 |

| Open Time | 2025-01-07 |

| Reference Link | https://nvd.nist.gov/vuln/detail/CVE-2024-51471 |

| Formal Way | 厂商已发布了漏洞修复程序,请及时关注更新: https://www.ibm.com/support/pages/node/7178243 |

| Description | IBM MQ Appliance是美国国际商业机器(IBM)公司的一款用于快速部署企业级消息中间件的一体机设备。 IBM MQ Appliance 9.3 LTS版本、9.3 CD版本和9.4 LTS版本存在缓冲区溢出漏洞,该漏洞源于信息被写入内存超出了预期的缓冲区大小,攻击者可利用该漏洞导致拒绝服务攻击。 |

| CVEs | CVE-2024-51471 |

| CVE URLs | https://nvd.nist.gov/vuln/detail/CVE-2024-51471 |

| Products | IBM IBM MQ Appliance 9.3 LTS, IBM IBM MQ Appliance 9.3 CD, IBM IBM MQ Appliance 9.4 LTS |

| Number | CNVD-2025-00310 |

|---|---|

| Title | IBM Storage Defender信任管理问题漏洞 |

| Serverity | 中 |

| Submit Time | 2024-12-25 |

| Open Time | 2025-01-07 |

| Reference Link | https://nvd.nist.gov/vuln/detail/CVE-2024-47119 |

| Formal Way | 厂商已发布了漏洞修复程序,请及时关注更新: https://www.ibm.com/support/pages/node/7178587 |

| Description | IBM Storage Defender是美国国际商业机器(IBM)公司的一种提供端到端数据弹性的解决方案。 IBM Storage Defender 2.0.0至2.0.9版本存在信任管理问题漏洞,该漏洞源于弹性服务未正确验证证书,攻击者可利用该漏洞通过干扰主机和客户端之间的通信路径来欺骗受信任的实体。 |

| CVEs | CVE-2024-47119 |

| CVE URLs | https://nvd.nist.gov/vuln/detail/CVE-2024-47119 |

| Products | IBM IBM Storage Defender >=2.0.0,<=2.0.9 |

| Number | CNVD-2025-00309 |

|---|---|

| Title | IBM Storage Defender明文传输漏洞 |

| Serverity | 中 |

| Submit Time | 2024-12-25 |

| Open Time | 2025-01-07 |

| Reference Link | https://nvd.nist.gov/vuln/detail/CVE-2023-50956 |

| Formal Way | 厂商已发布了漏洞修复程序,请及时关注更新: https://www.ibm.com/support/pages/node/7178587 |

| Description | IBM Storage Defender是美国国际商业机器(IBM)公司的一种提供端到端数据弹性的解决方案。 IBM Storage Defender 2.0.0至2.0.9版本存在明文传输漏洞,该漏洞源于存在以明文形式存储的密钥,攻击者可利用该漏洞从中获取高度敏感的用户凭据。 |

| CVEs | CVE-2023-50956 |

| CVE URLs | https://nvd.nist.gov/vuln/detail/CVE-2023-50956 |

| Products | IBM IBM Storage Defender >=2.0.0,<=2.0.9 |

| Number | CNVD-2025-00308 |

|---|---|

| Title | IBM MQ拒绝服务漏洞(CNVD-2025-00308) |

| Serverity | 中 |

| Submit Time | 2024-12-25 |

| Open Time | 2025-01-07 |

| Reference Link | https://nvd.nist.gov/vuln/detail/CVE-2024-51470 |

| Formal Way | 厂商已发布了漏洞修复程序,请及时关注更新: https://www.ibm.com/support/pages/node/7177593 |

| Description | IBM MQ是美国国际商业机器(IBM)公司的一款消息传递中间件产品。该产品主要为面向服务的体系结构(SOA)提供可靠的、经过验证的消息传递主干网。 IBM MQ 8.1.0至8.1.0.25版本存在拒绝服务漏洞,该漏洞源于存在消息设置的值不正确,攻击者可利用该漏洞导致拒绝服务。 |

| CVEs | CVE-2024-51470 |

| CVE URLs | https://nvd.nist.gov/vuln/detail/CVE-2024-51470 |

| Products | IBM IBM MQ >=8.1.0,<=8.1.0.25 |

| Number | CNVD-2025-00307 |

|---|---|

| Title | IBM Cognos Analytics输入验证错误漏洞(CNVD-2025-00307) |

| Serverity | 中 |

| Submit Time | 2024-12-25 |

| Open Time | 2025-01-08 |

| Reference Link | https://nvd.nist.gov/vuln/detail/CVE-2024-45082 |

| Formal Way | 厂商已发布了漏洞修复程序,请及时关注更新: https://www.ibm.com/support/pages/node/7177223 |

| Description | IBM Cognos Analytics是美国国际商业机器(IBM)公司的一套商业智能软件。该软件包括报表、仪表板和记分卡等,并可通过分析关键因素与关键人等内容,协助企业调整决策。 IBM Cognos Analytics存在输入验证错误漏洞,该漏洞源于存在不当的输入验证错误,远程攻击者可利用该漏洞进行网络钓鱼攻击。 |

| CVEs | CVE-2024-45082 |

| CVE URLs | https://nvd.nist.gov/vuln/detail/CVE-2024-45082 |

| Products | IBM IBM Cognos Analytics >=11.2.0,<=11.2.4 FP4, IBM IBM Cognos Analytics >=12.0.0,<=12.0.3 |

| Number | CNVD-2025-00306 |

|---|---|

| Title | IBM Cognos Analytics跨站脚本漏洞(CNVD-2025-00306) |

| Serverity | 中 |

| Submit Time | 2024-12-25 |

| Open Time | 2025-01-08 |

| Reference Link | https://nvd.nist.gov/vuln/detail/CVE-2024-25042 |

| Formal Way | 厂商已发布了漏洞修复程序,请及时关注更新: https://www.ibm.com/support/pages/node/7173592 |

| Description | IBM Cognos Analytics是美国国际商业机器(IBM)公司的一套商业智能软件。该软件包括报表、仪表板和记分卡等,并可通过分析关键因素与关键人等内容,协助企业调整决策。 IBM Cognos Analytics存在跨站脚本漏洞,该漏洞源于列标题验证不正确,远程攻击者可利用该漏洞会执行恶意命令。 |

| CVEs | CVE-2024-25042 |

| CVE URLs | https://nvd.nist.gov/vuln/detail/CVE-2024-25042 |

| Products | IBM IBM Cognos Analytics >=12.0.0,<=12.0.3, IBM IBM Cognos Analytics >=11.2.0,<=11.2.4 FP3 |

| Number | CNVD-2025-00407 |

|---|---|

| Title | Dell NativeEdge权限提升漏洞 |

| Serverity | 中 |

| Submit Time | 2024-12-27 |

| Open Time | 2025-01-08 |

| Reference Link | https://nvd.nist.gov/vuln/detail/CVE-2024-47978 |

| Formal Way | 目前厂商已发布升级补丁以修复漏洞。补丁获取链接: https://www.dell.com/support/kbdoc/en-us/000258904/dsa-2024-488-security-update-for-dell-nativeedge-multiple-vulnerabilities |

| Description | Dell NativeEdge 是戴尔公司提供的一款用于管理和配置网络设备的软件。 Dell NativeEdge存在安全漏洞。攻击者可利用该漏洞在本地以低权限访问系统,导致权限提升。 |

| CVEs | CVE-2024-47978 |

| CVE URLs | https://nvd.nist.gov/vuln/detail/CVE-2024-47978 |

| Products | DELL NativeEdge 2.1.0.0 |

| Number | CNVD-2025-00876 |

|---|---|

| Title | Google Android拒绝服务漏洞(CNVD-2025-00876) |

| Serverity | 高 |

| Submit Time | 2025-01-03 |

| Open Time | 2025-01-10 |

| Reference Link | https://nvd.nist.gov/vuln/detail/CVE-2018-9352 |

| Formal Way | 目前厂商已发布升级补丁以修复漏洞,详情请关注厂商主页: https://source.android.com/docs/security/bulletin/pixel/2018-06-01 |

| Description | Google Android是美国谷歌(Google)公司的一套以Linux为基础的开源操作系统。 Google Android存在拒绝服务漏洞,该漏洞源于ihevcd_api.c文件中ihevcd_allocate_dynamic_bufs函数因整数溢出导致资源耗尽,攻击者可利用该漏洞导致拒绝服务。 |

| CVEs | CVE-2018-9352 |

| CVE URLs | https://nvd.nist.gov/vuln/detail/CVE-2018-9352 |

| Products | Google Android 7.1.1, Google Android 7.1.2, Google Android 8.0, Google Android 8.1, Android Android 7.1 |

| Number | CNVD-2025-00875 |

|---|---|

| Title | Google Android信息泄露漏洞(CNVD-2025-00875) |

| Serverity | 高 |

| Submit Time | 2025-01-03 |

| Open Time | 2025-01-10 |

| Reference Link | https://nvd.nist.gov/vuln/detail/CVE-2017-13319 |

| Formal Way | 目前厂商已发布升级补丁以修复漏洞,详情请关注厂商主页: https://source.android.com/docs/security/bulletin/pixel/2018-05-01 |

| Description | Google Android是美国谷歌(Google)公司的一套以Linux为基础的开源操作系统。 Google Android存在信息泄露漏洞,攻击者可利用该漏洞获取敏感信息。 |

| CVEs | CVE-2017-13319 |

| CVE URLs | https://nvd.nist.gov/vuln/detail/CVE-2017-13319 |

| Products | Google Android 7.0, Google Android 7.1.1, Google Android 7.1.2, Google Android 8.0, Google Android 8.1 |

| Number | CNVD-2025-00875 |

|---|---|

| Title | Google Android信息泄露漏洞(CNVD-2025-00875) |

| Serverity | 高 |

| Submit Time | 2025-01-03 |

| Open Time | 2025-01-10 |

| Reference Link | https://nvd.nist.gov/vuln/detail/CVE-2017-13319 |

| Formal Way | 目前厂商已发布升级补丁以修复漏洞,详情请关注厂商主页: https://source.android.com/docs/security/bulletin/pixel/2018-05-01 |

| Description | Google Android是美国谷歌(Google)公司的一套以Linux为基础的开源操作系统。 Google Android存在信息泄露漏洞,攻击者可利用该漏洞获取敏感信息。 |

| CVEs | CVE-2017-13319 |

| CVE URLs | https://nvd.nist.gov/vuln/detail/CVE-2017-13319 |

| Products | Google Android 7.0, Google Android 7.1.1, Google Android 7.1.2, Google Android 8.0, Google Android 8.1 |

1697

1697

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?