三月安全通告

病毒预警

1. “白象”供应链木马变种(V3.0)

• 病毒名称:白象(代号“暗链”)

• 病毒类型:供应链攻击木马

• 影响平台:Windows/Linux服务器

• 资讯来源:国家互联网应急中心

• 病毒描述:

2025年3月,攻击者通过篡改某开源软件库的更新插件(如“企业级运维工具包”),植入后门程序。木马利用合法数字签名绕过安全检测,感染后通过SSH协议横向扩散至企业内网,窃取数据库凭证及API密钥。其C2服务器伪装成云服务API接口(api.cloud-ops.*.io),通信采用HTTPS加密流量混淆。

• 预防建议:

• 禁止从非官方渠道下载开源组件,优先使用企业级软件仓库。

• 部署代码签名验证工具,拦截未经验证的动态链接库(DLL)。

• 对运维服务器实施网络分段隔离,限制SSH端口访问权限。

2. “幻影”AI钓鱼病毒

• 病毒名称:幻影(又名“深伪信使”)

• 病毒类型:AI驱动型钓鱼木马

• 影响平台:Windows/Android系统

• 资讯来源:国家计算机病毒应急处理中心

• 病毒描述:

2025年3月,攻击者利用生成式AI伪造企业高管语音及邮件签名,通过社交媒体(如LinkedIn)发送“紧急合同审批”钓鱼链接。用户点击后下载伪装成PDF阅读器的木马程序(如“智能合同解析器.exe”),触发后劫持摄像头录制屏幕并窃取生物特征数据。木马通过DNS隧道(端口53)回传数据,规避传统防火墙检测。

• 预防建议:

• 对高管账号启用多因素认证(MFA),尤其是语音/视频验证环节。

• 部署AI生成内容检测工具,识别伪造的语音及图像特征。

• 禁止员工在非受控设备上处理敏感合同文件。

3. 针对云服务商的“云劫”蠕虫

• 病毒名称:云劫(CloudHijack)

• 病毒类型:云环境蠕虫病毒

• 影响平台:AWS/Azure云平台

• 资讯来源:国家互联网应急中心

• 病毒描述:

2025年3月,攻击者利用云存储桶配置错误(如公开读写权限),批量上传恶意容器镜像(如“数据备份工具.tar.gz”)。蠕虫通过Kubernetes集群自动扩散,劫持云函数(Lambda)资源进行加密货币挖矿,并篡改日志服务掩盖攻击痕迹。其C2服务器域名动态轮换(*.cdn-proxy.*.net),每6小时更换一次IP地址。

• 预防建议:

• 启用云安全态势管理(CSPM)工具,实时监控存储桶权限配置。

• 对容器镜像实施哈希校验,仅允许白名单仓库拉取镜像。

• 限制云函数执行权限,禁止高敏感操作(如root提权)。

4. “暗影”零日漏洞攻击链

• 病毒名称:暗影(ShadowZero)

• 病毒类型:零日漏洞利用攻击

• 影响平台:Windows/Linux服务器、金融行业专用系统

• 资讯来源:国家互联网应急中心

• 病毒描述:

2025年3月,攻击者利用某金融交易平台未公开的零日漏洞(CVE-2025-0331),通过伪造交易数据接口发起定向攻击。木马通过内存注入技术绕过杀毒软件检测,劫持交易指令并篡改资金流向,同时利用加密隧道(端口8443)将窃取数据回传至暗网服务器(shadow-market.*.onion)。该漏洞涉及多家金融机构核心系统,已造成数亿元潜在经济损失。

• 预防建议:

• 对金融系统实施沙盒隔离运行,限制高风险接口的外部访问权限。

• 部署内存行为监测工具,识别异常注入行为(如未签名的DLL加载)。

• 定期参与行业漏洞情报共享计划,优先修复高风险零日漏洞。

5. “蜂巢”物联网僵尸网络

• 病毒名称:蜂巢(HiveBot)

• 病毒类型:IoT设备僵尸网络

• 影响平台:智能家居设备、工业控制系统

• 资讯来源:国家计算机病毒应急处理中心

• 病毒描述:

2025年3月,攻击者利用智能摄像头、工控传感器等设备的默认弱口令漏洞(如admin/123456),批量植入恶意固件构建僵尸网络。木马通过P2P协议实现设备间横向传播,发起大规模DDoS攻击(峰值流量达3.5Tbps)并窃取工业生产线敏感数据。其C2服务器采用动态域名(*.iot-resolve.*.cc),每12小时切换一次指挥节点。

• 预防建议:

• 强制修改物联网设备默认账号密码,启用多因素认证(如硬件令牌)。

• 对工业网络实施物理隔离,禁止IoT设备直接访问核心控制系统。

• 部署流量清洗服务,拦截异常UDP/ICMP协议数据包。

厂商动态

1. 微软2025年3月安全更新

发布日期:2025年3月11日

受影响产品:

• Windows 10/11、Windows Server 2008 R2-2025

• Microsoft Office、Azure、WSL2、远程桌面服务

关键漏洞:

• CVE-2025-24045(紧急):Windows远程桌面服务远程代码执行漏洞,攻击者可通过网络触发未锁定内存的代码执行。

• CVE-2025-24983(重要):Win32内核子系统权限提升漏洞,已确认在野利用,可获取SYSTEM权限。

• CVE-2025-24084(紧急):WSL2内核远程代码执行漏洞,本地攻击者通过不可信指针解引用实现提权。

• CVE-2025-24064(紧急):Windows域名服务远程代码执行漏洞,DNS服务器存在释放后使用风险。

建议:

• 优先修复标记为“ExploitationDetected”的6个漏洞(包括NTFS信息泄露漏洞CVE-2025-24984/24991)。

• 企业需重点监测远程桌面服务(端口3389)和Exchange服务器的异常流量。

2. 华为2025年3月安全更新

发布日期:2025年3月5日及20日

受影响产品:

• HarmonyOS 5.0.0、EMUI 14.0.0

• 设备:Mate 70系列、Pura X折叠屏、MatePad Pro

关键漏洞:

• CVE-2024-58043(高危):窗口模块权限绕过漏洞,可导致敏感信息泄露。

• CVE-2024-58044(中危):通知模块权限校验漏洞,影响系统可用性。

• CVE-2025-27521(中危):进程管理模块访问权限不当,威胁HarmonyOS 5.0.0设备。

功能更新:

• HarmonyOS 5.0.0.135版本新增隐私空间双向迁移、纯鸿蒙应用占比超80%(移除AOSP兼容层)。

建议:

• 旗舰机型用户通过“设置-系统和更新”升级至最新版本,并启用“星盾安全架构”。

3. Android 2025年3月安全公告

发布日期:2025年3月5日

关键漏洞:

• CVE-2024-43093(高危):Android框架权限提升漏洞,利用Unicode规范化绕过敏感目录访问限制。

• CVE-2024-50302(中危):Linux内核内存泄漏漏洞,被Cellebrite工具用于解锁设备。

补丁级别:

• 2025-03-01及2025-03-05安全补丁级别,覆盖系统组件和第三方驱动。

建议:

• 优先升级谷歌Pixel系列及三星Galaxy S25等受支持设备,禁用开发者模式USB调试。

4. 谷歌Chrome安全更新

发布日期:2025年3月10日

关键漏洞:

• CVE-2025-24201(紧急):macOS版GPU越界写入漏洞,通过恶意网页触发渲染进程崩溃并执行代码。

影响范围:

• Chrome 122.0.6261.128(macOS)、122.0.6261.129(Windows)

建议:

• 企业用户72小时内完成浏览器升级,部署WebAssembly代码混淆检测工具。

5. Adobe 2025年3月安全补丁

发布日期:2025年3月12日

受影响产品:

• Acrobat/Reader、Illustrator、Substance 3D

关键漏洞:

• APSB25-15(高危):PDF解析堆溢出漏洞,可导致远程代码执行。

• APSB25-17(中危):InDesign字体渲染引擎缺陷,恶意设计文件可渗透内网。

建议:

• 通过Creative Cloud客户端批量部署更新,启用Acrobat“保护模式”。

6. 鸿蒙生态安全扩展

发布日期:2025年3月20日

安全升级:

• 微信鸿蒙版新增群公告防篡改功能,交管12123实现数据本地加密存储。

• 分布式文件传输效率提升30%,跨端协同支持设备间安全沙盒隔离。

威胁应对:

• 拦截331款伪装恶意应用(Google Play已下架),全屏广告钓鱼攻击下降67%。

信息资讯

一、全球网络安全态势

1. 网络攻击量激增

• 生成式AI驱动勒索攻击:勒索组织FunkSec通过GenAI生成Rust语言恶意代码,3月攻击效率提升31%,主要针对教育、能源和政府机构。RansomHub延续ALPHV的RaaS模式,单周攻击量占全球19%,制造业成重点目标。

• 僵尸网络与供应链攻击:Belsen Group通过Fortinet漏洞(CVE-2022-40684)控制1.5万台设备,并在暗网出售访问权限;ZeroSevenGroup伪装项目管理软件攻击军工企业。

2. 关键漏洞威胁

• 高危漏洞频发:

◦ AMI MegaRAC漏洞:可通过Redfish接口远程劫持服务器,导致主板损坏或无限重启,影响HPE、ASUS等设备。

◦ 微软远程桌面漏洞(CVE-2025-24045):无需用户交互即可触发远程代码执行,被标记为“ExploitationDetected”。

◦ 供应链漏洞:开源软件库更新包被植入后门程序,利用合法签名绕过检测,通过SSH横向扩散。

二、政策与合规动态

1. 国际政策动向

• 加密资产监管分化:日本将加密资本利得税降至20%,并批准USDC合法流通;美国废除DeFi平台税务报告规则,推动去中心化金融自由化。

• 地缘政治驱动立法:欧盟通过《数字服务法案》修正案,要求云服务商48小时内报告漏洞利用事件;俄罗斯强制能源企业部署国产入侵检测系统。

2. 国内政策强化

• 中小企业合规升级:工信部等15部门发布《促进中小企业合规管理指导意见》,要求聚焦数据安全、财税合规等十大领域,2030年前建成全链条合规服务体系。

• 直播电商监管:市场监管总局拟出台《直播电商监管办法》,强制平台对敏感交易(如虚拟礼物打赏)实施动态脱敏和审计留痕。

三、行业技术与趋势

1. AI驱动的安全攻防

• 攻击侧创新:AI生成深度伪造语音/邮件,通过社交媒体定向钓鱼,劫持生物特征数据并通过DNS隧道回传。

• 防御侧突破:Check Point推出AI虚假信息检测工具,结合大模型分析网络流量中的异常加密模式;奇安信发布“AI猎人”系统,实时预测漏洞利用链。

2. 量子安全与隐私计算

• 后量子加密落地:瑞士Qusecure推出QSaaS平台QUProtect,兼容AWS/Azure密钥管理系统,抵御Shor算法攻击。

• 隐私计算商业化:Primus基于MPC-TLS协议实现跨国数据合规共享,获欧盟GDPR认证,已应用于医疗和金融行业。

3. 供应链与边缘安全

• 漏洞管理策略:96%攻击利用2024年已知漏洞,企业需建立“黄金4小时”补丁响应机制,优先修复边缘设备(如路由器、VPN)。

• 低空经济安全挑战:无人机和eVTOL飞行器面临飞控系统劫持风险,需强化高密度电池管理模块的固件签名验证。

漏洞数据分析

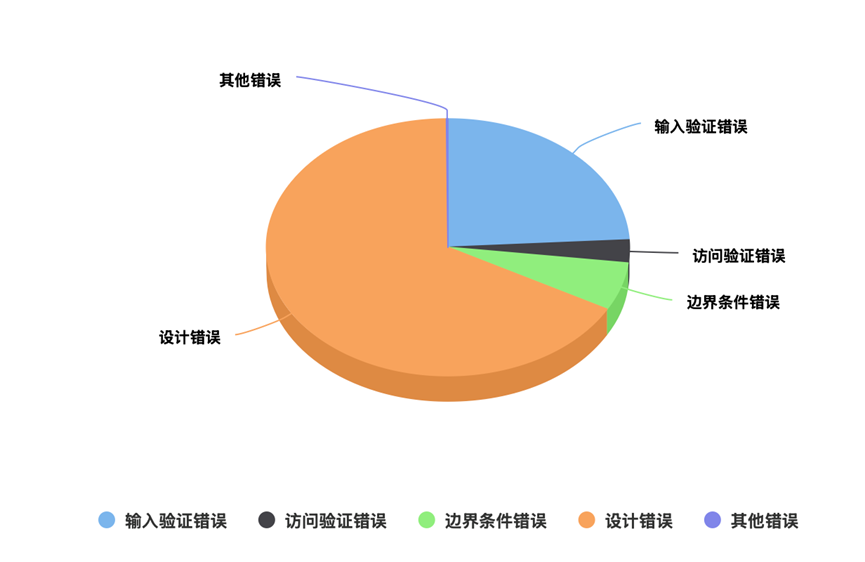

漏洞产生原因

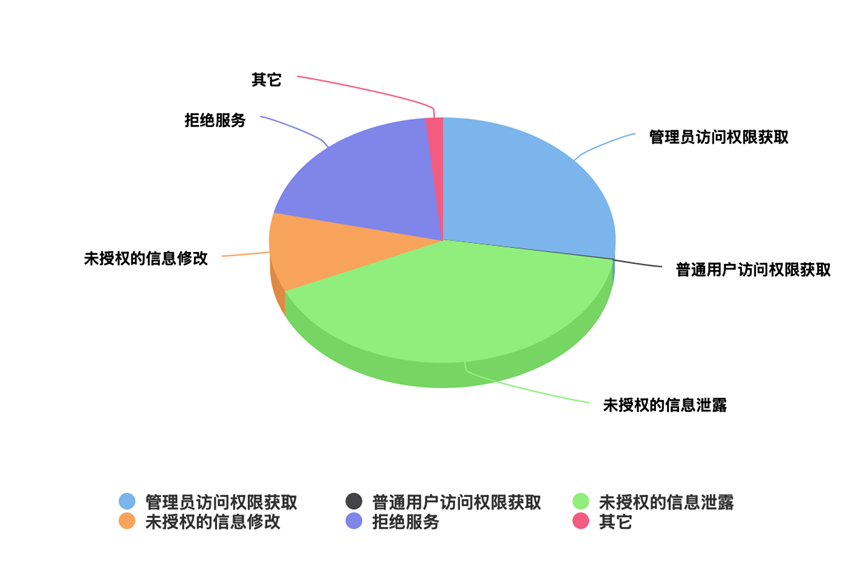

漏洞引发的威胁

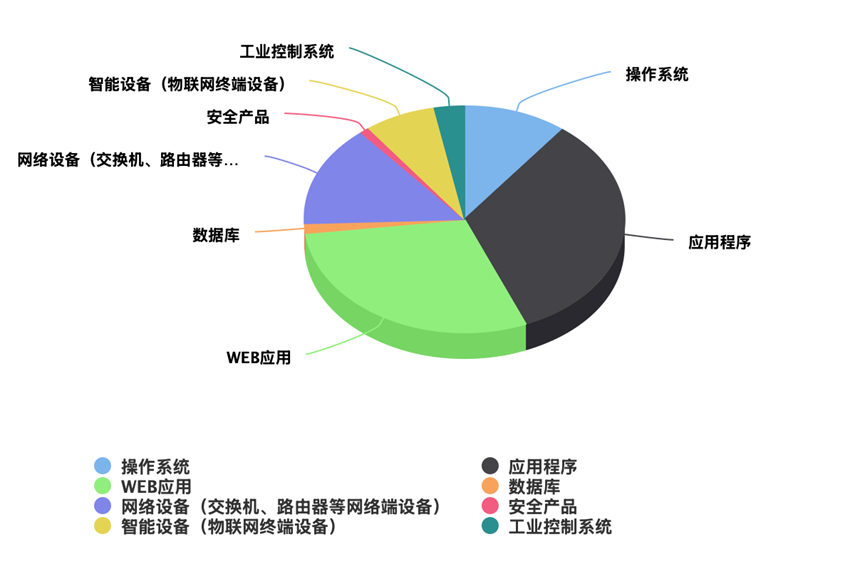

漏洞针对的对象类型

厂商漏洞占比

排名 | 名称 | 英文名称 | 用户数 | 用户总量 | 市场占比 |

|---|---|---|---|---|---|

1 | WordPress | WordPress | 734 | 18935 | 9.72% |

2 | 个人开发者 | jgniecki | 113 | 16466 | 8.46% |

3 | 微软 | Microsoft | 631 | 11841 | 6.08% |

4 | 谷歌 | Google | 196 | 9006 | 4.63% |

5 | Linux | Linux | 38 | 8441 | 4.33% |

6 | 甲骨文 | Oracle | 253 | 7607 | 3.91% |

7 | 国际商业机器 | IBM | 392 | 6922 | 3.55% |

8 | 苹果 | Apple | 236 | 6670 | 3.43% |

9 | 思科 | Cisco | 449 | 5789 | 2.97% |

10 | 奥多比 | Adobe | 78 | 5243 | 2.69% |

漏洞预警

| Number | CNVD-2025-04522 |

|---|---|

| Title | Rockwell Automation controllers拒绝服务漏洞(CNVD-2025-04522) |

| Serverity | 高 |

| Submit Time | 2022-12-20 |

| Open Time | 2025-03-07 |

| Reference Link | https://nvd.nist.gov/vuln/detail/CVE-2022-3157 |

| Formal Way | 厂商已发布了漏洞修复程序,请及时关注更新: https://rockwellautomation.custhelp.com/app/answers/answer_view/a_id/1137757 |

| Description | Rockwell Automation controllers是美国罗克韦尔(Rockwell Automation)公司的一系列控制器。 Rockwell Automation controllers存在拒绝服务漏洞,该漏洞源于其控制器对于格式错误的CIP请求不当处理,攻击者可利用该漏洞导致重大不可恢复故障(MNRF)和拒绝服务。 |

| CVEs | CVE-2022-3157 |

| CVE URLs | https://nvd.nist.gov/vuln/detail/CVE-2022-3157 |

| Products | Rockwell Automation Rockwell Automation controllers |

| Number | CNVD-2025-04490 |

|---|---|

| Title | FreeImage FreeImage_CreateICCProfile函数缓冲区溢出漏洞 |

| Serverity | 中 |

| Submit Time | 2024-03-22 |

| Open Time | 2025-03-07 |

| Reference Link | https://github.com/Ruanxingzhi/vul-report/tree/master/freeimage-r1909 |

| Formal Way | 厂商已发布了漏洞修复程序,请及时关注更新: https://freeimage.sourceforge.io/ |

| Description | FreeImage是一个跨平台的用于支持流行的图形图像格式的开源库。 FreeImage存在缓冲区溢出漏洞,该漏洞源于程序未能正确验证输入数据的长度大小,攻击者可利用该漏洞造成拒绝服务。 |

| CVEs | CVE-2024-28567 |

| CVE URLs | https://nvd.nist.gov/vuln/detail/CVE-2024-28567 |

| Products | FreeImage FreeImage v.3.19.0 |

| Number | CNVD-2025-04489 |

|---|---|

| Title | FreeImage fill_input_buffer函数缓冲区溢出漏洞 |

| Serverity | 中 |

| Submit Time | 2024-03-22 |

| Open Time | 2025-03-07 |

| Reference Link | https://github.com/Ruanxingzhi/vul-report/tree/master/freeimage-r1909 |

| Formal Way | 厂商已发布了漏洞修复程序,请及时关注更新: https://freeimage.sourceforge.io/ |

| Description | FreeImage是一个跨平台的用于支持流行的图形图像格式的开源库。 FreeImage存在缓冲区溢出漏洞,该漏洞源于程序未能正确验证输入数据的长度大小,攻击者可利用该漏洞造成拒绝服务。 |

| CVEs | CVE-2024-28571 |

| CVE URLs | https://nvd.nist.gov/vuln/detail/CVE-2024-28571 |

| Products | FreeImage FreeImage v.3.19.0 |

| Number | CNVD-2025-04488 |

|---|---|

| Title | FreeImage AssignPixel函数缓冲区溢出漏洞 |

| Serverity | 高 |

| Submit Time | 2024-03-22 |

| Open Time | 2025-03-07 |

| Reference Link | https://github.com/Ruanxingzhi/vul-report/tree/master/freeimage-r1909 |

| Formal Way | 厂商已发布了漏洞修复程序,请及时关注更新: https://freeimage.sourceforge.io/ |

| Description | FreeImage是一个跨平台的用于支持流行的图形图像格式的开源库。 FreeImage存在缓冲区溢出漏洞,该漏洞源于程序未能正确验证输入数据的长度大小,攻击者可利用该漏洞可以溢出缓冲区,在系统上执行任意代码或导致拒绝服务。 |

| CVEs | CVE-2024-28566 |

| CVE URLs | https://nvd.nist.gov/vuln/detail/CVE-2024-28566 |

| Products | FreeImage FreeImage v.3.19.0 |

| Number | CNVD-2025-04487 |

|---|---|

| Title | FreeImage缓冲区溢出漏洞(CNVD-2025-04487) |

| Serverity | 高 |

| Submit Time | 2024-03-22 |

| Open Time | 2025-03-07 |

| Reference Link | https://github.com/Ruanxingzhi/vul-report/tree/master/freeimage-r1909 |

| Formal Way | 厂商已发布了漏洞修复程序,请及时关注更新: https://freeimage.sourceforge.io/ |

| Description | FreeImage是一个跨平台的用于支持流行的图形图像格式的开源库。 FreeImage存在缓冲区溢出漏洞,该漏洞源于程序未能正确验证输入数据的长度大小,本地攻击者可利用该漏洞在系统上执行任意代码或导致拒绝服务。 |

| CVEs | CVE-2024-28581 |

| CVE URLs | https://nvd.nist.gov/vuln/detail/CVE-2024-28581 |

| Products | FreeImage FreeImage v.3.19.0 |

| Number | CNVD-2025-04188 |

|---|---|

| Title | IrfanView越界写入漏洞(CNVD-2025-04188) |

| Serverity | 高 |

| Submit Time | 2024-11-27 |

| Open Time | 2025-03-04 |

| Reference Link | https://nvd.nist.gov/vuln/detail/CVE-2024-11558 |

| Formal Way | 厂商已发布了漏洞修复程序,请及时关注更新: https://www.irfanview.com/ |

| Description | IrfanView是一款图片浏览器。支持图片浏览、图片编辑、图片格式转换等。 IrfanView存在越界写入漏洞,该漏洞源于DXF文件解析功能包含一个内存损坏问题。攻击者可利用该漏洞导致代码执行。 |

| CVEs | CVE-2024-11558 |

| CVE URLs | https://nvd.nist.gov/vuln/detail/CVE-2024-11558 |

| Products | IrfanView IrfanView 4.67 |

| Number | CNVD-2025-03084 |

|---|---|

| Title | 北京镜舟科技有限公司StarRocks数据库系统存在未授权访问漏洞 |

| Serverity | 中 |

| Submit Time | 2024-12-24 |

| Open Time | 2025-03-08 |

| Reference Link | nan |

| Formal Way | 厂商已发布漏洞修复程序,请及时关注更新: https://github.com/StarRocks/starrocks/pull/55919 |

| Description | StarRocks数据库系统是一个开源的新一代极速全场景MPP(Massively Parallel Processing)数据库。 北京镜舟科技有限公司StarRocks数据库系统存在未授权访问漏洞,攻击者可利用该漏洞获取敏感信息。 |

| CVEs | nan |

| CVE URLs | nan |

| Products | 北京镜舟科技有限公司 StarRocks数据库系统 5.1.0 |

| Number | CNVD-2025-03894 |

|---|---|

| Title | 北京火绒网络科技有限公司火绒安全软件存在权限提升漏洞 |

| Serverity | 高 |

| Submit Time | 2024-12-31 |

| Open Time | 2025-03-05 |

| Reference Link | nan |

| Formal Way | 厂商已提供漏洞修补方案,请用户更新至V1.0.2.1版本,请关注厂商主页及时更新: http://www.huorong.cn/ |

| Description | 火绒安全软件是一款免费的电脑防御及杀毒类安全软件。 北京火绒网络科技有限公司火绒安全软件存在权限提升漏洞,攻击者可利用该漏洞提升权限。 |

| CVEs | nan |

| CVE URLs | nan |

| Products | 北京火绒网络科技有限公司 火绒安全软件 6.0.4.5 |

| Number | CNVD-2025-04025 |

|---|---|

| Title | 科大讯飞(北京)有限公司北京软件分公司教育云应用中心存在信息泄露漏洞 |

| Serverity | 中 |

| Submit Time | 2025-01-08 |

| Open Time | 2025-03-04 |

| Reference Link | nan |

| Formal Way | 厂商已提供漏洞修补方案,请关注厂商主页及时更新: http://www.lezhiyou.org/ |

| Description | 科大讯飞股份有限公司一直从事智能语音、计算机视觉、自然语言处理、认知智能等人工智能核心技术研究并保持国际前沿水平。 科大讯飞(北京)有限公司北京软件分公司教育云应用中心存在信息泄露漏洞,攻击者可利用该漏洞获取敏感信息。 |

| CVEs | nan |

| CVE URLs | nan |

| Products | 科大讯飞(北京)有限公司北京软件分公司 教育云应用中心 |

| Number | CNVD-2025-04208 |

|---|---|

| Title | iocharger命令注入漏洞 |

| Serverity | 高 |

| Submit Time | 2025-01-16 |

| Open Time | 2025-03-06 |

| Reference Link | https://nvd.nist.gov/vuln/detail/CVE-2024-43655 |

| Formal Way | 厂商尚未提供漏洞修复方案,请关注厂商主页更新: https://www.iocharger.com/ |

| Description | iocharger是中国银河樟坛(iocharger)公司的一个电动汽车充电和智能能源管理解决方案。 iocharger存在命令注入漏洞,该漏洞源于应用未能正确过滤构造命令特殊字符、命令等。攻击者可利用此漏洞导致任意命令执行。 |

| CVEs | CVE-2024-43655 |

| CVE URLs | https://nvd.nist.gov/vuln/detail/CVE-2024-43655 |

| Products | Iocharger iocharger <24120701 |

| Number | CNVD-2025-04486 |

|---|---|

| Title | LunaSVG存在未明漏洞(CNVD-2025-04486) |

| Serverity | 高 |

| Submit Time | 2025-02-06 |

| Open Time | 2025-03-07 |

| Reference Link | https://github.com/keepinggg/poc/blob/main/poc_of_lunasvg_3.1.0 |

| Formal Way | 厂商尚未提供漏洞修复方案,请关注厂商主页更新: https://github.com/keepinggg/poc/blob/main/poc_of_lunasvg_3.1.0 |

| Description | LunaSVG是一个独立的C语言SVG渲染库。 LunaSVG存在安全漏洞,该漏洞源于通过组件plutovg_path_add_path发现包含分段违规问题。目前没有详细的漏洞细节提供。 |

| CVEs | CVE-2024-57721 |

| CVE URLs | https://nvd.nist.gov/vuln/detail/CVE-2024-57721 |

| Products | LunaSVG LunaSVG v3.0.0 |

| Number | CNVD-2025-04485 |

|---|---|

| Title | LunaSVG存在未明漏洞(CNVD-2025-04485) |

| Serverity | 高 |

| Submit Time | 2025-02-06 |

| Open Time | 2025-03-07 |

| Reference Link | https://github.com/keepinggg/poc/blob/main/poc_of_lunasvg_3.1.0 |

| Formal Way | 厂商尚未提供漏洞修复方案,请关注厂商主页更新: https://github.com/keepinggg/poc/blob/main/poc_of_lunasvg_3.1.0 |

| Description | LunaSVG是一个独立的C语言SVG渲染库。 LunaSVG存在安全漏洞,该漏洞源于通过组件composition_source_over发现包含分段违规问题。目前没有详细的漏洞细节提供。 |

| CVEs | CVE-2024-57723 |

| CVE URLs | https://nvd.nist.gov/vuln/detail/CVE-2024-57723 |

| Products | LunaSVG LunaSVG v3.0.0 |

| Number | CNVD-2025-04484 |

|---|---|

| Title | LunaSVG存在未明漏洞(CNVD-2025-04484) |

| Serverity | 低 |

| Submit Time | 2025-02-06 |

| Open Time | 2025-03-07 |

| Reference Link | https://github.com/keepinggg/poc/blob/main/poc_of_lunasvg_3.1.0 |

| Formal Way | 厂商尚未提供漏洞修复方案,请关注厂商主页更新: https://github.com/keepinggg/poc/blob/main/poc_of_lunasvg_3.1.0 |

| Description | LunaSVG是一个独立的C语言SVG渲染库。 LunaSVG存在安全漏洞,该漏洞源于通过组件gray_record_cell发现包含分段违规问题。目前没有详细的漏洞细节提供。 |

| CVEs | CVE-2024-57724 |

| CVE URLs | https://nvd.nist.gov/vuln/detail/CVE-2024-57724 |

| Products | LunaSVG LunaSVG v3.0.0 |

| Number | CNVD-2025-04483 |

|---|---|

| Title | LunaSVG存在未明漏洞(CNVD-2025-04483) |

| Serverity | 高 |

| Submit Time | 2025-02-06 |

| Open Time | 2025-03-07 |

| Reference Link | https://github.com/keepinggg/poc/blob/main/poc_of_lunasvg_3.1.0 |

| Formal Way | 厂商已发布了漏洞修复程序,请及时关注更新: https://github.com/keepinggg/poc/blob/main/poc_of_lunasvg_3.1.0 |

| Description | LunaSVG是一个独立的C语言SVG渲染库。 LunaSVG存在安全漏洞,该漏洞源于组件blend_transformed_tiled_argb.isra.0包含分段违规。目前没有详细的漏洞细节提供。 |

| CVEs | CVE-2024-57719 |

| CVE URLs | https://nvd.nist.gov/vuln/detail/CVE-2024-57719 |

| Products | LunaSVG LunaSVG v3.0.0 |

| Number | CNVD-2025-04482 |

|---|---|

| Title | LunaSVG存在未明漏洞(CNVD-2025-04482) |

| Serverity | 高 |

| Submit Time | 2025-02-06 |

| Open Time | 2025-03-07 |

| Reference Link | https://github.com/keepinggg/poc/blob/main/poc_of_lunasvg_3.1.0 |

| Formal Way | 厂商尚未提供漏洞修复方案,请关注厂商主页更新: https://github.com/keepinggg/poc/blob/main/poc_of_lunasvg_3.1.0 |

| Description | LunaSVG是一个独立的C语言SVG渲染库。 LunaSVG存在安全漏洞,该漏洞源于通过组件plutovg_surface_create发现包含分配大小过大错误。目前没有详细的漏洞细节提供。 |

| CVEs | CVE-2024-57722 |

| CVE URLs | https://nvd.nist.gov/vuln/detail/CVE-2024-57722 |

| Products | LunaSVG LunaSVG v3.0.0 |

| Number | CNVD-2025-04194 |

|---|---|

| Title | Microsoft Excel代码执行漏洞(CNVD-2025-04194) |

| Serverity | 高 |

| Submit Time | 2025-02-13 |

| Open Time | 2025-03-05 |

| Reference Link | https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2025-21394 |

| Formal Way | 目前厂商已经发布了升级补丁以修复这个安全问题,请到厂商的主页下载: https://portal.msrc.microsoft.com/en-US/security-guidance/advisory/CVE-2025-21394 |

| Description | Microsoft Excel是美国微软(Microsoft)公司的一款Office套件中的电子表格处理软件。 Microsoft Excel存在代码执行漏洞,攻击者可利用该漏洞在系统上执行任意代码。 |

| CVEs | CVE-2025-21394 |

| CVE URLs | https://nvd.nist.gov/vuln/detail/CVE-2025-21394 |

| Products | Microsoft Excel 2016 , Microsoft Office Online Server , Microsoft Office 2019 , Microsoft 365 Apps for Enterprise , Microsoft Office LTSC 2021 , Microsoft Office LTSC for Mac 2021 , Microsoft Microsoft Office LTSC 2024 , Microsoft Office LTSC for Mac 2024 |

| Number | CNVD-2025-04198 |

|---|---|

| Title | Microsoft Office代码执行漏洞(CNVD-2025-04198) |

| Serverity | 高 |

| Submit Time | 2025-02-13 |

| Open Time | 2025-03-05 |

| Reference Link | https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2025-21392 |

| Formal Way | 目前厂商已经发布了升级补丁以修复这个安全问题,请到厂商的主页下载: https://portal.msrc.microsoft.com/en-US/security-guidance/advisory/CVE-2025-21392 |

| Description | Microsoft Office是美国微软(Microsoft)公司的一款办公软件套件产品。该产品常用组件包括Word、Excel、Access、Powerpoint、FrontPage等。 Microsoft Office存在代码执行漏洞,攻击者可利用该漏洞在系统上执行任意代码。 |

| CVEs | CVE-2025-21392 |

| CVE URLs | https://nvd.nist.gov/vuln/detail/CVE-2025-21392 |

| Products | Microsoft Office 2016 , Microsoft Office 2019 , Microsoft 365 Apps for Enterprise , Microsoft Office LTSC 2021 , Microsoft Office LTSC for Mac 2021 , Microsoft Microsoft Office LTSC 2024 , Microsoft Office LTSC for Mac 2024 |

| Number | CNVD-2025-04193 |

|---|---|

| Title | Microsoft Excel代码执行漏洞(CNVD-2025-04193) |

| Serverity | 高 |

| Submit Time | 2025-02-13 |

| Open Time | 2025-03-05 |

| Reference Link | https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2025-21390 |

| Formal Way | 目前厂商已经发布了升级补丁以修复这个安全问题,请到厂商的主页下载: https://portal.msrc.microsoft.com/en-US/security-guidance/advisory/CVE-2025-21390 |

| Description | Microsoft Excel是美国微软(Microsoft)公司的一款Office套件中的电子表格处理软件。 Microsoft Excel存在代码执行漏洞,攻击者可利用该漏洞在系统上执行任意代码。 |

| CVEs | CVE-2025-21390 |

| CVE URLs | https://nvd.nist.gov/vuln/detail/CVE-2025-21390 |

| Products | Microsoft Excel 2016 , Microsoft Office LTSC for Mac 2024 , Microsoft Microsoft Office LTSC 2024 , Microsoft Office LTSC 2021 , Microsoft Office LTSC for Mac 2021 , Microsoft 365 Apps for Enterprise , Microsoft Office 2019 , Microsoft Office Online Server |

| Number | CNVD-2025-04192 |

|---|---|

| Title | Microsoft Excel代码执行漏洞(CNVD-2025-04192) |

| Serverity | 高 |

| Submit Time | 2025-02-13 |

| Open Time | 2025-03-05 |

| Reference Link | https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2025-21387 |

| Formal Way | 目前厂商已经发布了升级补丁以修复这个安全问题,请到厂商的主页下载: https://portal.msrc.microsoft.com/en-US/security-guidance/advisory/CVE-2025-21387 |

| Description | Microsoft Excel是美国微软(Microsoft)公司的一款Office套件中的电子表格处理软件。 Microsoft Excel存在代码执行漏洞,攻击者可利用该漏洞在系统上执行任意代码。 |

| CVEs | CVE-2025-21387 |

| CVE URLs | https://nvd.nist.gov/vuln/detail/CVE-2025-21387 |

| Products | Microsoft Excel 2016 , Microsoft Office Online Server , Microsoft Office 2019 , Microsoft 365 Apps for Enterprise , Microsoft Office LTSC 2021 , Microsoft Office LTSC for Mac 2021 , Microsoft Microsoft Office LTSC 2024 , Microsoft Office LTSC for Mac 2024 |

| Number | CNVD-2025-04191 |

|---|---|

| Title | Microsoft Excel代码执行漏洞(CNVD-2025-04191) |

| Serverity | 高 |

| Submit Time | 2025-02-13 |

| Open Time | 2025-03-05 |

| Reference Link | https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2025-21386 |

| Formal Way | 目前厂商已经发布了升级补丁以修复这个安全问题,请到厂商的主页下载: https://portal.msrc.microsoft.com/en-US/security-guidance/advisory/CVE-2025-21386 |

| Description | Microsoft Excel是美国微软(Microsoft)公司的一款Office套件中的电子表格处理软件。 Microsoft Excel存在代码执行漏洞,攻击者可利用该漏洞在系统上执行任意代码。 |

| CVEs | CVE-2025-21386 |

| CVE URLs | https://nvd.nist.gov/vuln/detail/CVE-2025-21386 |

| Products | Microsoft Excel 2016 , Microsoft Office Online Server , Microsoft Office 2019 , Microsoft 365 Apps for Enterprise , Microsoft Office LTSC 2021 , Microsoft Office LTSC for Mac 2021 , Microsoft Microsoft Office LTSC 2024 , Microsoft Office LTSC for Mac 2024 |

| Number | CNVD-2025-04190 |

|---|---|

| Title | Microsoft Excel信息泄露漏洞(CNVD-2025-04190) |

| Serverity | 中 |

| Submit Time | 2025-02-13 |

| Open Time | 2025-03-05 |

| Reference Link | https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2025-21383 |

| Formal Way | 目前厂商已经发布了升级补丁以修复这个安全问题,请到厂商的主页下载: https://portal.msrc.microsoft.com/en-US/security-guidance/advisory/CVE-2025-21383 |

| Description | Microsoft Excel是美国微软(Microsoft)公司的一款Office套件中的电子表格处理软件。 Microsoft Excel存在信息泄露漏洞,攻击者可利用该漏洞获取敏感信息。 |

| CVEs | CVE-2025-21383 |

| CVE URLs | https://nvd.nist.gov/vuln/detail/CVE-2025-21383 |

| Products | Microsoft Excel 2016 , Microsoft Office 2019 , Microsoft 365 Apps for Enterprise , Microsoft Office LTSC 2021 , Microsoft Office LTSC for Mac 2021 , Microsoft Microsoft Office LTSC 2024 , Microsoft Office LTSC for Mac 2024 |

| Number | CNVD-2025-04197 |

|---|---|

| Title | Microsoft Access代码执行漏洞 |

| Serverity | 高 |

| Submit Time | 2025-02-14 |

| Open Time | 2025-03-05 |

| Reference Link | https://msrc.microsoft.com/update-guide/vulnerability/CVE-2025-21395 |

| Formal Way | 目前厂商已发布升级补丁以修复漏洞,详情请关注厂商主页: https://msrc.microsoft.com/update-guide/vulnerability/CVE-2025-21395 |

| Description | Microsoft Access是美国微软(Microsoft)公司Office套件中的一套关系数据库管理系统。 Microsoft Access存在代码执行漏洞,攻击者可利用该漏洞在系统上执行任意代码。 |

| CVEs | CVE-2025-21395 |

| CVE URLs | https://nvd.nist.gov/vuln/detail/CVE-2025-21395 |

| Products | Microsoft Access 2016 , Microsoft Office 2019 , Microsoft 365 Apps for Enterprise , Microsoft Office LTSC 2021 , Microsoft Microsoft Office LTSC 2024 |

| Number | CNVD-2025-04189 |

|---|---|

| Title | Microsoft Excel代码执行漏洞(CNVD-2025-04189) |

| Serverity | 高 |

| Submit Time | 2025-02-14 |

| Open Time | 2025-03-05 |

| Reference Link | https://nvd.nist.gov/vuln/detail/CVE-2025-21354 |

| Formal Way | 目前厂商已发布升级补丁以修复漏洞,详情请关注厂商主页: https://msrc.microsoft.com/update-guide/vulnerability/CVE-2025-21354 |

| Description | Microsoft Excel是美国微软(Microsoft)公司的一款Office套件中的电子表格处理软件。 Microsoft Excel存在代码执行漏洞,攻击者可利用该漏洞在系统上执行任意代码。 |

| CVEs | CVE-2025-21354 |

| CVE URLs | https://nvd.nist.gov/vuln/detail/CVE-2025-21354 |

| Products | Microsoft Office Online Server , Microsoft 365 Apps for Enterprise , Microsoft Office LTSC 2021 , Microsoft Office LTSC for Mac 2021 , Microsoft Office 2019 , Microsoft Microsoft Office LTSC 2024 , Microsoft Office LTSC for Mac 2024 |

| Number | CNVD-2025-04196 |

|---|---|

| Title | Microsoft Office安全功能绕过漏洞(CNVD-2025-04196) |

| Serverity | 中 |

| Submit Time | 2025-02-14 |

| Open Time | 2025-03-05 |

| Reference Link | https://nvd.nist.gov/vuln/detail/CVE-2025-21346 |

| Formal Way | 目前厂商已发布升级补丁以修复漏洞,详情请关注厂商主页: https://msrc.microsoft.com/update-guide/vulnerability/CVE-2025-21346 |

| Description | Microsoft Office是美国微软(Microsoft)公司的一款办公软件套件产品。该产品常用组件包括Word、Excel、Access、Powerpoint、FrontPage等。 Microsoft Office存在安全功能绕过漏洞,攻击者可利用该漏洞绕过安全限制。 |

| CVEs | CVE-2025-21346 |

| CVE URLs | https://nvd.nist.gov/vuln/detail/CVE-2025-21346 |

| Products | Microsoft Office 2016 , Microsoft Office 2019 , Microsoft 365 Apps for Enterprise , Microsoft Office LTSC 2021 , Microsoft Microsoft Office LTSC 2024 |

| Number | CNVD-2025-04481 |

|---|---|

| Title | LunaSVG存在未明漏洞 |

| Serverity | 高 |

| Submit Time | 2025-02-18 |

| Open Time | 2025-03-07 |

| Reference Link | https://github.com/sammycage/lunasvg/issues/199 |

| Formal Way | 厂商已发布了漏洞修复程序,请及时关注更新: https://github.com/sammycage/lunasvg/releases/tag/v3.1.1 |

| Description | LunaSVG是一个独立的C语言SVG渲染库。 LunaSVG存在安全漏洞,该漏洞源于通过组件gray_find_cell包含分段违规。目前没有详细的漏洞细节提供。 |

| CVEs | CVE-2024-55456 |

| CVE URLs | https://nvd.nist.gov/vuln/detail/CVE-2024-55456 |

| Products | LunaSVG LunaSVG v3.0.1 |

| Number | CNVD-2025-04181 |

|---|---|

| Title | D-Link DIR-825命令注入漏洞 |

| Serverity | 高 |

| Submit Time | 2025-02-18 |

| Open Time | 2025-03-04 |

| Reference Link | https://github.com/IdaJea/IOT_vuln_1/blob/master/DIR825/wps_pin.md |

| Formal Way | 厂商已发布了漏洞修复程序,请及时关注更新: https://supportannouncement.us.dlink.com/security/publication.aspx?name=SAP10341 |

| Description | D-Link DIR-825是中国友讯(D-Link)公司的一款路由器。 DLINK DIR-825 REVB 2.03版本存在命令注入漏洞,该漏洞源于CGl接口apc_client_pin.cgi中未能正确过滤构造命令特殊字符、命令等。远程攻击者可利用该漏洞执行任意命令。 |

| CVEs | CVE-2024-57595 |

| CVE URLs | https://nvd.nist.gov/vuln/detail/CVE-2024-57595 |

| Products | D-Link DIR-825 REVB 2.03 |

| Number | CNVD-2025-04187 |

|---|---|

| Title | TOTOLINK X18命令注入漏洞 |

| Serverity | 中 |

| Submit Time | 2025-02-19 |

| Open Time | 2025-03-04 |

| Reference Link | https://nvd.nist.gov/vuln/detail/CVE-2025-1339 |

| Formal Way | 厂商尚未提供漏洞修复方案,请关注厂商主页更新: https://github.com/stevenchen0x01/CVE2/blob/main/cve1.md |

| Description | TOTOLINK X18是中国吉翁电子(TOTOLINK)公司的一款千兆路由器。 TOTOLINK X18 9.1.0cu.2024_B20220329版本存在命令注入漏洞,该漏洞源于文件/cgi-bin/cstecgi.cgi的参数enable未能正确过滤构造命令特殊字符、命令等。攻击者可利用该漏洞导致任意命令执行。 |

| CVEs | CVE-2025-1339 |

| CVE URLs | https://nvd.nist.gov/vuln/detail/CVE-2025-1339 |

| Products | TOTOLINK X18 9.1.0cu.2024_B20220329 |

| Number | CNVD-2025-04186 |

|---|---|

| Title | TOTOLINK X18缓冲区溢出漏洞 |

| Serverity | 高 |

| Submit Time | 2025-02-19 |

| Open Time | 2025-03-04 |

| Reference Link | https://nvd.nist.gov/vuln/detail/CVE-2025-1340 |

| Formal Way | 厂商尚未提供漏洞修复方案,请关注厂商主页更新: https://github.com/stevenchen0x01/CVE2/blob/main/stack_overflow.md |

| Description | TOTOLINK X18是中国吉翁电子(TOTOLINK)公司的一款千兆路由器。 TOTOLINK X18 9.1.0cu.2024_B20220329版本存在缓冲区溢出漏洞,该漏洞源于文件/cgi-bin/cstecgi.cgi的参数String未能正确验证输入数据的长度大小,远程攻击者可利用该漏洞在系统上执行任意代码或者导致拒绝服务攻击。 |

| CVEs | CVE-2025-1340 |

| CVE URLs | https://nvd.nist.gov/vuln/detail/CVE-2025-1340 |

| Products | TOTOLINK X18 9.1.0cu.2024_B20220329 |

| Number | CNVD-2025-04185 |

|---|---|

| Title | OpenCart文件上传漏洞 |

| Serverity | 高 |

| Submit Time | 2025-02-19 |

| Open Time | 2025-03-03 |

| Reference Link | https://nvd.nist.gov/vuln/detail/CVE-2025-0460 |

| Formal Way | 厂商尚未提供漏洞修复方案,请关注厂商主页更新: https://nvd.nist.gov/vuln/detail/CVE-2025-0460 |

| Description | OpenCart是中国OpenCart团队的一套开源的电子商务系统。该系统提供产品评论、产品评分、产品添加等模块。 OpenCart 1.0版本存在文件上传漏洞,该漏洞源于参数image对上传的文件缺少有效的验证。攻击者可利用该漏洞上传恶意文件从而远程执行任意代码。 |

| CVEs | CVE-2025-0460 |

| CVE URLs | https://nvd.nist.gov/vuln/detail/CVE-2025-0460 |

| Products | OpenCart OpenCart v1.0 |

| Number | CNVD-2025-04184 |

|---|---|

| Title | Tenda AC18栈溢出漏洞 |

| Serverity | 高 |

| Submit Time | 2025-02-21 |

| Open Time | 2025-03-03 |

| Reference Link | https://github.com/isBigChen/iot/blob/main/tenda/formSetSafeWanWebMan.md |

| Formal Way | 目前没有详细的解决方案提供: https://www.tenda.com.cn/ |

| Description | Tenda AC18是一款由腾达公司生产的无线路由器。 Tenda AC18 V15.03.05.05版本的formSetSafeWanWebMan函数中存在栈溢出漏洞,该漏洞源于remoteIp参数处理不当。攻击者可以利用该漏洞远程执行任意代码,控制受影响的设备。 |

| CVEs | CVE-2024-33835 |

| CVE URLs | https://nvd.nist.gov/vuln/detail/CVE-2024-33835 |

| Products | Tenda AC18 V15.03.05.05 |

| Number | CNVD-2025-04180 |

|---|---|

| Title | Dell NetWorker Management Console服务端任意代码执行漏洞 |

| Serverity | 高 |

| Submit Time | 2025-02-21 |

| Open Time | 2025-03-03 |

| Reference Link | https://www.dell.com/support/kbdoc/en-us/000286268/dsa-2025-095-security-update-for-dell-networker-management-console-vulnerability |

| Formal Way | 厂商已提供漏洞修复方案,请关注厂商主页更新: https://www.dell.com/ |

| Description | Dell NetWorker Management Console是美国戴尔(Dell)公司的一款备份和恢复软件。 Dell NetWorker Management Console存在安全漏洞,该漏洞源于服务器端漏洞的不当处理,攻击者可利用该漏洞运行任意代码。 |

| CVEs | CVE-2025-21103 |

| CVE URLs | https://nvd.nist.gov/vuln/detail/CVE-2025-21103 |

| Products | DELL NetWorker Management Console <=19.10.0.7, DELL NetWorker Management Console >19.11,<=19.11.0.3 |

| Number | CNVD-2025-04183 |

|---|---|

| Title | D-Link DIR-816代码注入漏洞 |

| Serverity | 中 |

| Submit Time | 2025-02-21 |

| Open Time | 2025-03-03 |

| Reference Link | https://vuldb.com/?id.296023 https://vuldb.com/?ctiid.296023 https://vuldb.com/?submit.501351 https://www.dlink.com/ |

| Formal Way | 厂商尚未提供修复方案,具体补丁请访问官方网站获取: https://www.dlink.com/ |

| Description | D-Link DIR-816是中国友讯(D-Link)公司的一款无线路由器。 D-Link DIR-816 1.01TO版本存在代码注入漏洞,该漏洞源于对参数 SSID 的错误操作会导致跨站点脚本攻击。攻击者可以利用该漏洞执行恶意脚本,窃取用户cookie或进行钓鱼攻击等。 |

| CVEs | CVE-2025-1392 |

| CVE URLs | https://nvd.nist.gov/vuln/detail/CVE-2025-1392 |

| Products | D-Link DIR-816 1.01TO |

| Number | CNVD-2025-04179 |

|---|---|

| Title | Tenda O4 SafeSetMacFilter缓冲区溢出漏洞 |

| Serverity | 高 |

| Submit Time | 2025-02-24 |

| Open Time | 2025-03-03 |

| Reference Link | https://github.com/jangfan/my-vuln/blob/main/Tenda/O4V3/setMacFilterList.md |

| Formal Way | 厂商尚未发布漏洞修复程序,请及时关注更新: https://www.tenda.com.cn/ |

| Description | Tenda O4是一款腾达(Tenda)的路由器产品。 Tenda O4 /goform/setMacFilterList处理SafeSetMacFilter参数存在缓冲区溢出漏洞,远程攻击者可以利用该漏洞提交特殊的请求,可使应用程序崩溃,以应用程序上下文执行任意代码。 |

| CVEs | CVE-2025-25662 |

| CVE URLs | https://nvd.nist.gov/vuln/detail/CVE-2025-25662 |

| Products | Tenda O4 V3.0 |

| Number | CNVD-2025-04195 |

|---|---|

| Title | Microsoft Office OneNote代码执行漏洞(CNVD-2025-04195) |

| Serverity | 高 |

| Submit Time | 2025-02-25 |

| Open Time | 2025-03-05 |

| Reference Link | https://nvd.nist.gov/vuln/detail/CVE-2025-21402 |

| Formal Way | 目前厂商已发布升级补丁以修复漏洞,详情请关注厂商主页: https://msrc.microsoft.com/update-guide/vulnerability/CVE-2025-21402 |

| Description | Microsoft Office OneNote是一套用于自由形式的信息获取以及多用户协作工具。 Microsoft Office OneNote存在代码执行漏洞,攻击者可利用该漏洞在系统上执行任意代码。 |

| CVEs | CVE-2025-21402 |

| CVE URLs | https://nvd.nist.gov/vuln/detail/CVE-2025-21402 |

| Products | Microsoft Office LTSC for Mac 2021 , Microsoft Office LTSC for Mac 2024 , Microsoft OneNote for Mac |

| Number | CNVD-2025-04164 |

|---|---|

| Title | Linux kernel空指针解引用漏洞(CNVD-2025-04164) |

| Serverity | 中 |

| Submit Time | 2025-02-25 |

| Open Time | 2025-03-03 |

| Reference Link | https://nvd.nist.gov/vuln/detail/CVE-2024-47809 |

| Formal Way | 厂商已发布了漏洞修复程序,请及时关注更新: https://git.kernel.org/stable/c/b98333c67daf887c724cd692e88e2db9418c0861 |

| Description | Linux kernel是美国Linux基金会的开源操作系统Linux所使用的内核。 Linux kernel存在空指针解引用漏洞,该漏洞源于DLM模块在调用request_lock时,可能导致lkb_resource空指针解引用。攻击者可以利用该漏洞执行恶意代码或获取未授权的访问权限。 |

| CVEs | CVE-2024-47809 |

| CVE URLs | https://nvd.nist.gov/vuln/detail/CVE-2024-47809 |

| Products | Linux Linux kernel >=6.7,<6.12.5, Linux Linux kernel <6.6.66 |

| Number | CNVD-2025-04163 |

|---|---|

| Title | Linux kernel空指针解引用漏洞(CNVD-2025-04163) |

| Serverity | 中 |

| Submit Time | 2025-02-25 |

| Open Time | 2025-03-03 |

| Reference Link | https://nvd.nist.gov/vuln/detail/CVE-2024-48881 |

| Formal Way | 厂商已发布了漏洞修复程序,请及时关注更新: https://git.kernel.org/stable/c/fb5fee35bdd18316a84b5f30881a24e1415e1464 |

| Description | Linux kernel是美国Linux基金会的开源操作系统Linux所使用的内核。 Linux kernel存在空指针解引用漏洞,该漏洞源于BCache模块在cache_set_flush中,未正确检查c->root是否为NULL,可能导致空指针取消引用。攻击者可以利用该漏洞进行进一步恶意操作。 |

| CVEs | CVE-2024-48881 |

| CVE URLs | https://nvd.nist.gov/vuln/detail/CVE-2024-48881 |

| Products | Linux Linux kernel 6.13, Linux Linux kernel >=6.7,<6.12.5, Linux Linux kernel >=4.19.291,<4.20, Linux Linux kernel >=6.4.4,<6.6.66, Linux Linux kernel >=6.1.39,<6.1.120, Linux Linux kernel >=5.15.121,<5.15.174, Linux Linux kernel >=5.4.251,<5.4.287, Linux Linux kernel >=5.10.188,<5.10.231 |

| Number | CNVD-2025-04162 |

|---|---|

| Title | Linux kernel空指针解引用漏洞(CNVD-2025-04162) |

| Serverity | 高 |

| Submit Time | 2025-02-25 |

| Open Time | 2025-03-03 |

| Reference Link | https://nvd.nist.gov/vuln/detail/CVE-2024-57798 |

| Formal Way | 厂商已发布了漏洞修复程序,请及时关注更新: https://git.kernel.org/stable/c/f61b2e5e7821f868d6afc22382a66a30ee780ba0 |

| Description | Linux kernel是美国Linux基金会的开源操作系统Linux所使用的内核。 Linux kernel存在安全漏洞,该漏洞源于drm/dp_mst模块在处理MST up请求时,未正确检查mst_primary指针的有效性,可能导致NULL指针解引用或释放后重用问题。攻击者可利用该漏洞造成内存破坏从而改变进程行为。 |

| CVEs | CVE-2024-57798 |

| CVE URLs | https://nvd.nist.gov/vuln/detail/CVE-2024-57798 |

| Products | Linux Linux kernel 6.13, Linux Linux kernel >=6.7,<6.12.8, Linux Linux kernel >=6.2,<6.6.69, Linux Linux kernel <6.1.123 |

| Number | CNVD-2025-04161 |

|---|---|

| Title | Linux kernel空指针解引用漏洞(CNVD-2025-04161) |

| Serverity | 中 |

| Submit Time | 2025-02-25 |

| Open Time | 2025-03-03 |

| Reference Link | https://nvd.nist.gov/vuln/detail/CVE-2024-45828 |

| Formal Way | 厂商已发布了漏洞修复程序,请及时关注更新: https://git.kernel.org/stable/c/a6dc4b4fda2e147e557050eaae51ff15edeb680b |

| Description | Linux kernel是美国Linux基金会的开源操作系统Linux所使用的内核。 Linux kernel存在空指针解引用漏洞,该漏洞源于mipi-i3c-hci驱动在停止ring时,未先屏蔽ring中断,可能导致NULL指针解引用。攻击者可以利用该漏洞进行进一步恶意操作。 |

| CVEs | CVE-2024-45828 |

| CVE URLs | https://nvd.nist.gov/vuln/detail/CVE-2024-45828 |

| Products | Linux Linux kernel >=6.7,<6.12.5, Linux Linux kernel >=6.2,<6.6.66, Linux Linux kernel >=5.16,<6.1.120, Linux Linux kernel >=5.0,<5.15.174 |

| Number | CNVD-2025-04160 |

|---|---|

| Title | Linux kernel tmpfs模块竞争条件漏洞 |

| Serverity | 中 |

| Submit Time | 2025-02-26 |

| Open Time | 2025-03-03 |

| Reference Link | https://git.kernel.org/stable/c/c7077f43f30d817d10a9f8245e51576ac114b2f0 https://git.kernel.org/stable/c/617d55b90e73c7b4aa2733ca6cc3f9b72d1124bb https://git.kernel.org/stable/c/f82f184874d2761ebaa60dccf577921a0dbb3810 https://git.kernel.org/stable/c/0a69b6b3a026543bc215ccc866d0aea5579e6ce2 |

| Formal Way | 厂商已提供漏洞修复方案,请关注厂商主页更新: https://www.kernel.org |

| Description | Linux kernel是美国Linux基金会的开源操作系统Linux所使用的内核。 Linux kernel存在安全漏洞,该漏洞源于处理dquot rbtree时存在争用问题。目前没有详细的漏洞细节提供。 |

| CVEs | CVE-2024-27058 |

| CVE URLs | https://nvd.nist.gov/vuln/detail/CVE-2024-27058 |

| Products | Linux Linux kernel 6.7.,<6.7.12, Linux Linux kernel 6.8.,<6.8.3 |

| Number | CNVD-2025-04177 |

|---|---|

| Title | Microsoft .NET远程代码执行漏洞 |

| Serverity | 高 |

| Submit Time | 2025-02-26 |

| Open Time | 2025-03-03 |

| Reference Link | https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2025-21171 |

| Formal Way | 目前厂商已经发布了升级补丁以修复这个安全问题,请到厂商的主页下载: https://portal.msrc.microsoft.com/en-US/security-guidance/advisory/CVE-2025-21171 |

| Description | Microsoft .NET框架是微软公司继Windows DNA之后的新发平台,采用系统虚拟机运行,为应用程序接口(API)提供了新功能和发工具。 Microsoft .NET存在远程代码执行漏洞,攻击者可利用该漏洞在目标主机上执行代码。 |

| CVEs | CVE-2025-21171 |

| CVE URLs | https://nvd.nist.gov/vuln/detail/CVE-2025-21171 |

| Products | Microsoft Visual Studio 2022 , Microsoft .NET , Microsoft PowerShell |

| Number | CNVD-2025-04159 |

|---|---|

| Title | Linux Kernel空指针解引用漏洞(CNVD-2025-04159) |

| Serverity | 中 |

| Submit Time | 2025-02-26 |

| Open Time | 2025-03-03 |

| Reference Link | https://git.kernel.org/stable/c/01511ac7be8e45f80e637f6bf61af2d3d2dee9db https://git.kernel.org/stable/c/8c4889a9ea861d7be37463c10846eb75e1b49c9d https://git.kernel.org/stable/c/0801c893fd48cdba66a3c8f44c3fe43cc67d3b85 https://git.kernel.org/stable/c/ca976c6a592f789700200069ef9052493c0b73d8 https://git.kernel.org/stable/c/58a946ab43501f2eba058d24d96af0ad1122475b https://git.kernel.org/stable/c/7938e9ce39d6779d2f85d822cc930f73420e54a6 |

| Formal Way | 厂商已提供漏洞修复方案,请关注厂商主页更新: https://www.kernel.org |

| Description | Linux Kernel是操作系统的核心部分,负责管理系统的资源。 Linux Kernel的zynq_clk_setup()函数中存在空指针解引用漏洞。该漏洞源于kmalloc()函数分配内存失败后,snprintf()函数仍然尝试向空地址写入数据。攻击者可以利用该漏洞导致系统崩溃或拒绝服务。 |

| CVEs | CVE-2024-27037 |

| CVE URLs | https://nvd.nist.gov/vuln/detail/CVE-2024-27037 |

| Products | Linux Linux kernel |

| Number | CNVD-2025-04158 |

|---|---|

| Title | Linux Kernel内存破坏漏洞(CNVD-2025-04158) |

| Serverity | 中 |

| Submit Time | 2025-02-26 |

| Open Time | 2025-03-03 |

| Reference Link | https://git.kernel.org/stable/c/4ec4641df57cbdfdc51bb4959afcdbcf5003ddb9 https://git.kernel.org/stable/c/d5ed208d04acf06781d63d30f9fa991e8d609ebd https://git.kernel.org/stable/c/bdd82c47b22a8befd617b723098b2a41b77373c7 https://git.kernel.org/stable/c/dea46e246ef0f98d89d59a4229157cd9ffb636bf https://git.kernel.org/stable/c/3e7d82ebb86e94643bdb30b0b5b077ed27dce1c2 https://git.kernel.org/stable/c/65e6a2773d655172143cc0b927cdc89549842895 |

| Formal Way | 厂商已提供漏洞修复方案,请关注厂商主页更新: https://www.kernel.org |

| Description | Linux Kernel是Linux操作系统的核心组件,负责管理系统的资源。 Linux Kernel中的usbtv_video_free()函数存在内存破坏漏洞,该漏洞源于usbtv_video_free()函数中不必要的锁调用,可能导致死锁。攻击者可利用该漏洞导致拒绝服务。 |

| CVEs | CVE-2024-27072 |

| CVE URLs | https://nvd.nist.gov/vuln/detail/CVE-2024-27072 |

| Products | Linux Linux kernel <=6.7 |

| Number | CNVD-2025-04157 |

|---|---|

| Title | Linux Kernel内存破坏漏洞(CNVD-2025-04157) |

| Serverity | 中 |

| Submit Time | 2025-02-26 |

| Open Time | 2025-03-03 |

| Reference Link | https://git.kernel.org/stable/c/e040f1fbe9abae91b12b074cfc3bbb5367b79811 https://git.kernel.org/stable/c/ca2eb375db76fd50f31afdd67d6ca4f833254957 https://git.kernel.org/stable/c/1c62697e4086de988b31124fb8c79c244ea05f2b https://git.kernel.org/stable/c/2a3cfb9a24a28da9cc13d2c525a76548865e182c |

| Formal Way | 厂商已提供漏洞修复方案,请关注厂商主页更新: https://www.kernel.org |

| Description | Linux Kernel是众多操作系统的核心组件,负责管理系统的资源。 Linux Kernel存在安全漏洞。该漏洞源于对adev->dm.dc变量的处理不当。攻击者可利用该漏洞造成拒绝服务,或利用进一步的漏洞来提升权限或执行任意代码。 |

| CVEs | CVE-2024-27041 |

| CVE URLs | https://nvd.nist.gov/vuln/detail/CVE-2024-27041 |

| Products | Linux Linux kernel <=5.14 |

| Number | CNVD-2025-04176 |

|---|---|

| Title | ChurchCRM输入验证错误漏洞 |

| Serverity | 中 |

| Submit Time | 2025-02-28 |

| Open Time | 2025-03-03 |

| Reference Link | https://nvd.nist.gov/vuln/detail/CVE-2025-0981 |

| Formal Way | 厂商尚未提供漏洞修复方案,请关注厂商主页更新: https://github.com/ChurchCRM/CRM/issues/7245 |

| Description | ChurchCRM是ChurchCRM开源的一个为教会打造的开源CRM系统。 ChurchCRM存在输入验证错误漏洞,该漏洞源于未正确验证输入。攻击者可利用该漏洞劫持用户会话。 |

| CVEs | CVE-2025-0981 |

| CVE URLs | https://nvd.nist.gov/vuln/detail/CVE-2025-0981 |

| Products | ChurchCRM ChurchCRM <=5.13.0 |

| Number | CNVD-2025-04492 |

|---|---|

| Title | Tale Blog跨站脚本漏洞 |

| Serverity | 中 |

| Submit Time | 2025-02-28 |

| Open Time | 2025-03-06 |

| Reference Link | https://nvd.nist.gov/vuln/detail/CVE-2025-1585 |

| Formal Way | 厂商尚未提供漏洞修复方案,请关注厂商主页更新: https://github.com/dragonkeep/cve/blob/main/Tale_Blog_xss.md |

| Description | Tale Blog是一个Java博客。 Tale Blog 2.0.5版本及之前版本存在跨站脚本漏洞,该漏洞源于src/main/resources/templates/themes/default/partial/header.html的OptionsService函数中的logo_url参数对用户提供的数据缺乏有效过滤与转义,攻击者可利用该漏洞通过注入精心设计的有效载荷执行任意Web脚本或HTML。 |

| CVEs | CVE-2025-1585 |

| CVE URLs | https://nvd.nist.gov/vuln/detail/CVE-2025-1585 |

| Products | Tale Blog Tale Blog <=2.0.5 |

| Number | CNVD-2025-04182 |

|---|---|

| Title | FFmpeg缓冲区溢出漏洞 |

| Serverity | 高 |

| Submit Time | 2025-02-28 |

| Open Time | 2025-03-03 |

| Reference Link | https://nvd.nist.gov/vuln/detail/CVE-2025-1594 |

| Formal Way | 厂商已发布了漏洞修复程序,请及时关注更新: https://trac.ffmpeg.org/ticket/11418#comment:3 |

| Description | FFmpeg是FFmpeg团队的一套可录制、转换以及流化音视频的完整解决方案。 FFmpeg 7.1版本及之前版本存在缓冲区溢出漏洞,该漏洞源于AAC Encoder模块的libavcodec/aacenc_tns.c文件中的ff_aac_search_for_tns函数未能正确验证输入数据的长度大小,远程攻击者可利用该漏洞在系统上执行任意代码或者导致拒绝服务攻击。 |

| CVEs | CVE-2025-1594 |

| CVE URLs | https://nvd.nist.gov/vuln/detail/CVE-2025-1594 |

| Products | FFmpeg Ffmpeg <=7.1 |

| Number | CNVD-2025-04175 |

|---|---|

| Title | Dreamer CMS跨站脚本漏洞(CNVD-2025-04175) |

| Serverity | 中 |

| Submit Time | 2025-02-28 |

| Open Time | 2025-03-03 |

| Reference Link | https://nvd.nist.gov/vuln/detail/CVE-2025-1548 |

| Formal Way | 厂商尚未提供漏洞修复方案,请关注厂商主页更新: https://github.com/cydtseng/Vulnerability-Research/blob/main/dreamercms/RemoteFileInclusion-ArticleEditorImageUpload.md |

| Description | Dreamer CMS是一个梦想家内容管理系统。 Dreamer CMS 4.1.3版本存在跨站脚本漏洞,该漏洞源于/admin/archives/edit位置的editorValue、answer和content参数对用户提供的数据缺乏有效过滤与转义,攻击者可利用该漏洞通过注入精心设计的有效载荷执行任意Web脚本或HTML。 |

| CVEs | CVE-2025-1548 |

| CVE URLs | https://nvd.nist.gov/vuln/detail/CVE-2025-1548 |

| Products | Dreamer CMS Dreamer CMS 4.1.3 |

| Number | CNVD-2025-04491 |

|---|---|

| Title | Mautic任意文件上传漏洞 |

| Serverity | 高 |

| Submit Time | 2025-02-28 |

| Open Time | 2025-03-06 |

| Reference Link | https://github.com/mautic/mautic/security/advisories/GHSA-73gx-x7r9-77x2 https://owasp.org/www-community/attacks/Code_Injection https://owasp.org/www-community/attacks/Path_Traversal |

| Formal Way | 厂商已提供漏洞修复方案,请关注厂商主页更新: https://mautic.org |

| Description | Mautic是一款开源营销自动化应用程序。 Mautic 5.2.3之前版本存在任意文件上传漏洞,该漏洞源于对上传文件扩展名验证不足和文件路径处理不当。攻击者可以利用该漏洞上传恶意文件,例如PHP脚本,以执行任意代码。 |

| CVEs | CVE-2024-47051 |

| CVE URLs | https://nvd.nist.gov/vuln/detail/CVE-2024-47051 |

| Products | Mautic Mautic <5.2.3 |

| Number | CNVD-2025-04611 |

|---|---|

| Title | emlog文件上传漏洞(CNVD-2025-04611) |

| Serverity | 高 |

| Submit Time | 2025-03-04 |

| Open Time | 2025-03-07 |

| Reference Link | https://nvd.nist.gov/vuln/detail/CVE-2025-25783 |

| Formal Way | 厂商已发布了漏洞修复程序,请及时关注更新: https://www.emlog.pro/code |

| Description | emlog是一套基于PHP和MySQL的CMS建站系统。 emlog v2.5.3版本存在文件上传漏洞,该漏洞源于adminplugin.php组件对上传的文件缺少有效的验证。攻击者可利用该漏洞上传恶意文件从而远程执行任意代码。 |

| CVEs | CVE-2025-25783 |

| CVE URLs | https://nvd.nist.gov/vuln/detail/CVE-2025-25783 |

| Products | emlog emlog v2.5.3 |

| Number | CNVD-2025-04610 |

|---|---|

| Title | D-Link DAP-1562栈缓冲区溢出漏洞 |

| Serverity | 高 |

| Submit Time | 2025-03-07 |

| Open Time | 2025-03-07 |

| Reference Link | https://nvd.nist.gov/vuln/detail/CVE-2025-1876 |

| Formal Way | 厂商尚未发布漏洞修复程序,请及时关注更新: https://vuldb.com/?ctiid.298190 |

| Description | D-Link DAP-1562是中国友讯(D-Link)公司的一款无线网桥。 D-Link DAP-1562 1.10版本存在安全漏洞,该漏洞源于HTTP Header Handler存在栈缓冲区溢出,可能导致远程攻击。攻击者可利用该漏洞在设备上执行任意代码,导致设备的保密性、完整性和可用性受损。 |

| CVEs | CVE-2025-1876 |

| CVE URLs | https://nvd.nist.gov/vuln/detail/CVE-2025-1876 |

| Products | D-Link D-Link DAP-1562 1.10 |

| Number | CNVD-2025-04768 |

|---|---|

| Title | 北京神州绿盟科技有限公司SAG安全网关存在逻辑缺陷漏洞 |

| Serverity | 高 |

| Submit Time | 2025-01-10 |

| Open Time | 2025-03-13 |

| Reference Link | nan |

| Formal Way | 厂商已提供漏洞修补方案,建议用户下载使用: https://update.nsfocus.com/update/sagListDetail/v/V2.0R02F02 |

| Description | SAG安全网关是一种智能接入网关服务。 北京神州绿盟科技有限公司SAG安全网关存在逻辑缺陷漏洞,攻击者可利用该漏洞获取敏感信息。 |

| CVEs | nan |

| CVE URLs | nan |

| Products | 北京神州绿盟科技有限公司 SAG安全网关 |

| Number | CNVD-2025-04831 |

|---|---|

| Title | 龙芯中科技术股份有限公司龙芯浏览器存在二进制漏洞 |

| Serverity | 高 |

| Submit Time | 2025-01-07 |

| Open Time | 2025-03-13 |

| Reference Link | nan |

| Formal Way | 厂商已提供漏洞修补方案,建议用户下载使用: https://chromium-review.googlesource.com/c/chromium/src/+/5387887 |

| Description | 龙芯浏览器是龙芯中科(龙芯中科技术股份有限公司)自主研发的浏览器。 龙芯中科技术股份有限公司龙芯浏览器存在二进制漏洞,攻击者可利用该漏洞导致拒绝服务。 |

| CVEs | nan |

| CVE URLs | nan |

| Products | 龙芯中科技术股份有限公司 龙芯浏览器 v3.3.2001.5 |

| Number | CNVD-2025-04835 |

|---|---|

| Title | 上海上讯信息技术股份有限公司运维管理审计系统存在命令执行漏洞 |

| Serverity | 高 |

| Submit Time | 2025-01-08 |

| Open Time | 2025-03-13 |

| Reference Link | nan |

| Formal Way | 厂商已提供漏洞修补方案,请关注厂商主页及时更新: http://www.suninfo.com/ |

| Description | 上海上讯信息技术股份有限公司(以下简称“上讯信息”),是数据、智能安全运维、移动安全、安全服务等领域国内领先供应商之一。 上海上讯信息技术股份有限公司运维管理审计系统存在命令执行漏洞,攻击者可利用该漏洞执行任意命令。 |

| CVEs | nan |

| CVE URLs | nan |

| Products | 上海上讯信息技术股份有限公司 运维管理审计系统 |

| Number | CNVD-2025-04750 |

|---|---|

| Title | 北京天融信科技有限公司上网行为管理存在命令执行漏洞 |

| Serverity | 高 |

| Submit Time | 2025-01-10 |

| Open Time | 2025-03-13 |

| Reference Link | nan |

| Formal Way | 厂商已发布漏洞修复程序,请及时关注更新: https://www.topsec.com.cn |

| Description | 北京天融信科技有限公司是一家信息安全产品与服务解决方案提供商。 北京天融信科技有限公司上网行为管理存在命令执行漏洞,攻击者可利用该漏洞执行任意命令。 |

| CVEs | nan |

| CVE URLs | nan |

| Products | 北京天融信科技有限公司 上网行为管理 ACM-51638-V3.0.0177 |

| Number | CNVD-2025-04753 |

|---|---|

| Title | 北京天融信科技有限公司上网行为管理系统存在命令执行漏洞 |

| Serverity | 高 |

| Submit Time | 2025-01-10 |

| Open Time | 2025-03-13 |

| Reference Link | nan |

| Formal Way | 厂商已发布漏洞修复程序,请及时关注更新: https://www.topsec.com.cn |

| Description | 北京天融信科技有限公司是一家信息安全产品与服务解决方案提供商。 北京天融信科技有限公司上网行为管理系统存在命令执行漏洞,攻击者可利用该漏洞执行任意命令。 |

| CVEs | nan |

| CVE URLs | nan |

| Products | 北京天融信科技有限公司 上网行为管理系统 |

| Number | CNVD-2025-05093 |

|---|---|

| Title | Google Chrome安全绕过漏洞(CNVD-2025-05093) |

| Serverity | 高 |

| Submit Time | 2025-01-17 |

| Open Time | 2025-03-14 |

| Reference Link | https://nvd.nist.gov/vuln/detail/CVE-2025-0446 |

| Formal Way | 厂商已发布了漏洞修复程序,请及时关注更新: https://chromereleases.googleblog.com/2025/01/stable-channel-update-for-desktop_14.html |

| Description | Google Chrome是美国谷歌(Google)公司的一款Web浏览器。 Google Chrome 132.0.6834.83之前版本存在安全绕过漏洞,攻击者可利用该漏洞绕过安全限制。 |

| CVEs | CVE-2025-0446 |

| CVE URLs | https://nvd.nist.gov/vuln/detail/CVE-2025-0446 |

| Products | Google Chrome <132.0.6834.83 |

| Number | CNVD-2025-05092 |

|---|---|

| Title | Google Chrome代码执行漏洞(CNVD-2025-05092) |

| Serverity | 高 |

| Submit Time | 2025-01-17 |

| Open Time | 2025-03-14 |

| Reference Link | https://nvd.nist.gov/vuln/detail/CVE-2025-0439 |

| Formal Way | 厂商已发布了漏洞修复程序,请及时关注更新: https://chromereleases.googleblog.com/2025/01/stable-channel-update-for-desktop_14.html |

| Description | Google Chrome是美国谷歌(Google)公司的一款Web浏览器。 Google Chrome 132.0.6834.83之前版本存在代码执行漏洞,攻击者可利用该漏洞在系统上执行任意代码。 |

| CVEs | CVE-2025-0439 |

| CVE URLs | https://nvd.nist.gov/vuln/detail/CVE-2025-0439 |

| Products | Google Chrome <132.0.6834.83 |

| Number | CNVD-2025-05091 |

|---|---|

| Title | Google Chrome代码执行漏洞(CNVD-2025-05091) |

| Serverity | 高 |

| Submit Time | 2025-01-17 |

| Open Time | 2025-03-14 |

| Reference Link | https://nvd.nist.gov/vuln/detail/CVE-2025-0436 |

| Formal Way | 厂商已发布了漏洞修复程序,请及时关注更新: https://chromereleases.googleblog.com/2025/01/stable-channel-update-for-desktop_14.html |

| Description | Google Chrome是美国谷歌(Google)公司的一款Web浏览器。 Google Chrome 132.0.6834.83之前版本存在代码执行漏洞,攻击者可利用该漏洞在系统上执行任意代码。 |

| CVEs | CVE-2025-0436 |

| CVE URLs | https://nvd.nist.gov/vuln/detail/CVE-2025-0436 |

| Products | Google Chrome <132.0.6834.83 |

| Number | CNVD-2025-05090 |

|---|---|

| Title | Google Chrome缓冲区溢出漏洞(CNVD-2025-05090) |

| Serverity | 高 |

| Submit Time | 2025-01-17 |

| Open Time | 2025-03-14 |

| Reference Link | https://nvd.nist.gov/vuln/detail/CVE-2025-0438 |

| Formal Way | 厂商已发布了漏洞修复程序,请及时关注更新: https://chromereleases.googleblog.com/2025/01/stable-channel-update-for-desktop_14.html |

| Description | Google Chrome是美国谷歌(Google)公司的一款Web浏览器。 Google Chrome存在缓冲区溢出漏洞,攻击者可利用该漏洞在系统上执行任意代码或导致应用程序崩溃。 |

| CVEs | CVE-2025-0438 |

| CVE URLs | https://nvd.nist.gov/vuln/detail/CVE-2025-0438 |

| Products | Google Chrome <132.0.6834.83 |

| Number | CNVD-2025-05089 |

|---|---|

| Title | Google Chrome安全绕过漏洞(CNVD-2025-05089) |

| Serverity | 高 |

| Submit Time | 2025-01-17 |

| Open Time | 2025-03-14 |

| Reference Link | https://nvd.nist.gov/vuln/detail/CVE-2025-0435 |

| Formal Way | 厂商已发布了漏洞修复程序,请及时关注更新: https://chromereleases.googleblog.com/2025/01/stable-channel-update-for-desktop_14.html |

| Description | Google Chrome是美国谷歌(Google)公司的一款Web浏览器。 Google Chrome 132.0.6834.83之前版本存在安全绕过漏洞,攻击者可利用该漏洞绕过安全限制。 |

| CVEs | CVE-2025-0435 |

| CVE URLs | https://nvd.nist.gov/vuln/detail/CVE-2025-0435 |

| Products | Google Chrome <132.0.6834.83 |

| Number | CNVD-2025-05088 |

|---|---|

| Title | Google Chrome安全绕过漏洞(CNVD-2025-05088) |

| Serverity | 高 |

| Submit Time | 2025-01-17 |

| Open Time | 2025-03-14 |

| Reference Link | https://nvd.nist.gov/vuln/detail/CVE-2025-0440 |

| Formal Way | 厂商已发布了漏洞修复程序,请及时关注更新: https://chromereleases.googleblog.com/2025/01/stable-channel-update-for-desktop_14.html |

| Description | Google Chrome是美国谷歌(Google)公司的一款Web浏览器。 Google Chrome 132.0.6834.83之前版本存在安全绕过漏洞,攻击者可利用该漏洞绕过安全限制。 |

| CVEs | CVE-2025-0440 |

| CVE URLs | https://nvd.nist.gov/vuln/detail/CVE-2025-0440 |

| Products | Google Chrome <132.0.6834.83 |

| Number | CNVD-2025-05097 |

|---|---|

| Title | ABB FLXeon日志信息泄露漏洞 |

| Serverity | 高 |

| Submit Time | 2025-02-17 |

| Open Time | 2025-03-14 |

| Reference Link | https://search.abb.com/library/Download.aspx?DocumentID=9AKK108470A5684&LanguageCode=en&DocumentPartId=PDF&Action=Launch |

| Formal Way | 厂商已发布了漏洞修复程序,请及时关注更新: https://search.abb.com/library/Download.aspx?DocumentID=9AKK108470A5684&LanguageCode=en&DocumentPartId=PDF&Action=Launch |

| Description | ABB FLXeon是瑞士ABB公司的一系列控制器。 ABB FLXeon 9.3.4版本及之前版本存在日志信息泄露漏洞,该漏洞源于应用对于敏感信息保护不足,攻击者可利用此漏洞获取敏感信息。 |

| CVEs | CVE-2024-48852 |

| CVE URLs | https://nvd.nist.gov/vuln/detail/CVE-2024-48852 |

| Products | ABB ABB FLXeon <=9.3.4 |

| Number | CNVD-2025-05096 |

|---|---|

| Title | ABB FLXeon安全绕过漏洞 |

| Serverity | 高 |

| Submit Time | 2025-02-17 |

| Open Time | 2025-03-14 |

| Reference Link | https://nvd.nist.gov/vuln/detail/CVE-2024-48849 |

| Formal Way | 厂商已发布了漏洞修复程序,请及时关注更新: https://search.abb.com/library/Download.aspx?DocumentID=9AKK108470A5684&LanguageCode=en&DocumentPartId=PDF&Action=Launch |

| Description | ABB FLXeon是瑞士ABB公司的一系列控制器。 ABB FLXeon存在安全绕过漏洞,该漏洞源于会话管理不足以防止未经授权的HTTPS请求。目前没有详细的漏洞细节提供。 |

| CVEs | CVE-2024-48849 |

| CVE URLs | https://nvd.nist.gov/vuln/detail/CVE-2024-48849 |

| Products | ABB ABB FLXeon <=9.3.4 |

| Number | CNVD-2025-04680 |

|---|---|

| Title | Linux kernel get_initial_state内存错误引用漏洞 |

| Serverity | 中 |

| Submit Time | 2025-03-05 |

| Open Time | 2025-03-10 |

| Reference Link | https://nvd.nist.gov/vuln/detail/CVE-2022-49085 |

| Formal Way | 厂商已发布了漏洞修复程序,请及时关注更新: https://git.kernel.org/stable/c/0489700bfeb1e53eb2039c2291c67e71b0b40103 |

| Description | Linux kernel是美国Linux基金会的开源操作系统Linux所使用的内核。 Linux kernel存在内存错误引用漏洞,该漏洞源于get_initial_state中在释放skb后仍使用该skb,攻击者可利用该漏洞导致释放后重用。 |

| CVEs | CVE-2022-49085 |

| CVE URLs | https://nvd.nist.gov/vuln/detail/CVE-2022-49085 |

| Products | Linux Kernel |

| Number | CNVD-2025-04679 |

|---|---|

| Title | Linux kernel macsec内存错误引用漏洞 |

| Serverity | 中 |

| Submit Time | 2025-03-05 |

| Open Time | 2025-03-10 |

| Reference Link | https://nvd.nist.gov/vuln/detail/CVE-2022-49390 |

| Formal Way | 厂商已发布了漏洞修复程序,请及时关注更新: https://git.kernel.org/stable/c/196a888ca6571deb344468e1d7138e3273206335 |

| Description | Linux kernel是美国Linux基金会的开源操作系统Linux所使用的内核。 Linux kernel存在内存错误引用漏洞,该漏洞源于macsec设备未获取real_dev的引用,攻击者可利用该漏洞导致释放后重用。 |

| CVEs | CVE-2022-49390 |

| CVE URLs | https://nvd.nist.gov/vuln/detail/CVE-2022-49390 |

| Products | Linux Kernel |

| Number | CNVD-2025-04678 |

|---|---|

| Title | Linux kernel panfrost模块内存错误引用漏洞 |

| Serverity | 中 |

| Submit Time | 2025-03-05 |

| Open Time | 2025-03-10 |

| Reference Link | https://nvd.nist.gov/vuln/detail/CVE-2022-49359 |

| Formal Way | 厂商已发布了漏洞修复程序,请及时关注更新: https://git.kernel.org/stable/c/472dd7ea5e19a1aeabf1711ddc756777e05ee7c2 |

| Description | Linux kernel是美国Linux基金会的开源操作系统Linux所使用的内核。 Linux kernel存在内存错误引用漏洞,该漏洞源于panfrost模块的job结构引用panfrost_priv获取MMU环境,攻击者可利用该漏洞导致释放后重用。 |

| CVEs | CVE-2022-49359 |

| CVE URLs | https://nvd.nist.gov/vuln/detail/CVE-2022-49359 |

| Products | Linux Kernel |

| Number | CNVD-2025-04677 |

|---|---|

| Title | Linux kernel pm runtime resume内存错误引用漏洞 |

| Serverity | 中 |

| Submit Time | 2025-03-05 |

| Open Time | 2025-03-10 |

| Reference Link | https://nvd.nist.gov/vuln/detail/CVE-2022-49489 |

| Formal Way | 厂商已发布了漏洞修复程序,请及时关注更新: https://git.kernel.org/stable/c/134760263f6441741db0b2970e7face6b34b6d1c |

| Description | Linux kernel是美国Linux基金会的开源操作系统Linux所使用的内核。 Linux kernel存在内存错误引用漏洞,该漏洞源于pm runtime resume期间使用已释放的内存。攻击者可利用该漏洞导致程序崩溃,任意代码执行等。 |

| CVEs | CVE-2022-49489 |

| CVE URLs | https://nvd.nist.gov/vuln/detail/CVE-2022-49489 |

| Products | Linux Kernel |

| Number | CNVD-2025-04676 |

|---|---|

| Title | Linux kernel scsi: libfc内存错误引用漏洞 |

| Serverity | 中 |

| Submit Time | 2025-03-05 |

| Open Time | 2025-03-10 |

| Reference Link | https://nvd.nist.gov/vuln/detail/CVE-2022-49114 |

| Formal Way | 厂商已发布了漏洞修复程序,请及时关注更新: https://git.kernel.org/stable/c/1d7effe5fff9d28e45e18ac3a564067c7ddfe898 |

| Description | Linux kernel是美国Linux基金会的开源操作系统Linux所使用的内核。 Linux kernel存在内存错误引用漏洞,该漏洞源于scsi: libfc中负责释放内存的指令发生混乱。攻击者可利用该漏洞导致程序崩溃,任意代码执行等。 |

| CVEs | CVE-2022-49114 |

| CVE URLs | https://nvd.nist.gov/vuln/detail/CVE-2022-49114 |

| Products | Linux Kernel |

| Number | CNVD-2025-04675 |

|---|---|

| Title | Linux kernel sysfs trigger内存错误引用漏洞 |

| Serverity | 中 |

| Submit Time | 2025-03-05 |

| Open Time | 2025-03-10 |

| Reference Link | https://git.kernel.org/stable/c/31ff3309b47d98313c61b8301bf595820cc3cc33 |

| Formal Way | 厂商已发布了漏洞修复程序,请及时关注更新: https://www.kernel.org/ |

| Description | Linux kernel是美国Linux基金会的开源操作系统Linux所使用的内核。 Linux kernel存在内存错误引用漏洞,该漏洞源于sysfs trigger在移除时负责释放内存的指令发生混乱。攻击者可利用该漏洞导致程序崩溃,任意代码执行等。 |

| CVEs | CVE-2022-49685 |

| CVE URLs | https://nvd.nist.gov/vuln/detail/CVE-2022-49685 |

| Products | Linux Kernel |

| Number | CNVD-2025-04674 |

|---|---|

| Title | Linux kernel tcmu_try_get_data_page内存错误引用漏洞 |

| Serverity | 中 |

| Submit Time | 2025-03-05 |

| Open Time | 2025-03-10 |

| Reference Link | https://nvd.nist.gov/vuln/detail/CVE-2022-49053 |

| Formal Way | 厂商已发布了漏洞修复程序,请及时关注更新: https://git.kernel.org/stable/c/a6968f7a367f128d120447360734344d5a3d5336 |

| Description | Linux kernel是美国Linux基金会的开源操作系统Linux所使用的内核。 Linux kernel存在内存错误引用漏洞,该漏洞源于tcmu_try_get_data_page未正确获取引用计数,攻击者可利用该漏洞导致页面释放后重用。 |

| CVEs | CVE-2022-49053 |

| CVE URLs | https://nvd.nist.gov/vuln/detail/CVE-2022-49053 |

| Products | Linux Kernel |

| Number | CNVD-2025-04673 |

|---|---|

| Title | Linux kernel vesafb驱动内存错误引用漏洞 |

| Serverity | 中 |

| Submit Time | 2025-03-05 |

| Open Time | 2025-03-10 |

| Reference Link | https://nvd.nist.gov/vuln/detail/CVE-2022-49419 |

| Formal Way | 厂商已发布了漏洞修复程序,请及时关注更新: https://git.kernel.org/stable/c/0fac5f8fb1bc2fc4f8714bf5e743c9cc3f547c63 |

| Description | Linux kernel是美国Linux基金会的开源操作系统Linux所使用的内核。 Linux kernel存在内存错误引用漏洞,该漏洞源于vesafb驱动中负责释放内存的指令发生混乱。攻击者可利用该漏洞导致程序崩溃,任意代码执行等。 |

| CVEs | CVE-2022-49419 |

| CVE URLs | https://nvd.nist.gov/vuln/detail/CVE-2022-49419 |

| Products | Linux Kernel |

| Number | CNVD-2025-04672 |

|---|---|

| Title | Linux kernel内存错误引用漏洞(CNVD-2025-04672) |

| Serverity | 中 |

| Submit Time | 2025-03-05 |

| Open Time | 2025-03-10 |

| Reference Link | https://nvd.nist.gov/vuln/detail/CVE-2021-47653 |

| Formal Way | 厂商已发布了漏洞修复程序,请及时关注更新: https://git.kernel.org/stable/c/43acb728bbc40169d2e2425e84a80068270974be |

| Description | Linux kernel是美国Linux基金会的开源操作系统Linux所使用的内核。 Linux kernel存在安全漏洞,该漏洞源于驱动卸载时未注销平台设备,攻击者可利用该漏洞导致释放后重用。 |

| CVEs | CVE-2021-47653 |

| CVE URLs | https://nvd.nist.gov/vuln/detail/CVE-2021-47653 |

| Products | Linux Kernel |

| Number | CNVD-2025-05099 |

|---|---|

| Title | TOTOlink A3002R static_ipv6参数缓冲区溢出漏洞 |

| Serverity | 高 |

| Submit Time | 2025-03-07 |

| Open Time | 2025-03-14 |

| Reference Link | https://nvd.nist.gov/vuln/detail/CVE-2025-25609 |

| Formal Way | 厂商尚未提供漏洞修复方案,请关注厂商主页更新: https://m.totolink.net/ |

| Description | TOTOLINK A3002R是中国吉翁电子(TOTOLINK)公司的一款无线路由器。 TOTOlink A3002R V1.1.1-B20200824.0128版本存在缓冲区溢出漏洞,该漏洞源于static_ipv6参数未能正确验证输入数据的长度大小,攻击者可利用该漏洞在系统上执行任意代码或者导致拒绝服务。 |

| CVEs | CVE-2025-25609 |

| CVE URLs | https://nvd.nist.gov/vuln/detail/CVE-2025-25609 |

| Products | TOTOLINK A3002R V1.1.1-B20200824.0128 |

| Number | CNVD-2025-05098 |

|---|---|

| Title | TOTOlink A3002R static_gw参数缓冲区溢出漏洞 |

| Serverity | 高 |

| Submit Time | 2025-03-07 |

| Open Time | 2025-03-14 |

| Reference Link | https://nvd.nist.gov/vuln/detail/CVE-2025-25610 |

| Formal Way | 厂商尚未提供漏洞修复方案,请关注厂商主页更新: https://m.totolink.net/ |

| Description | TOTOLINK A3002R是中国吉翁电子(TOTOLINK)公司的一款无线路由器。 TOTOLINK A3002R V1.1.1-B20200824.0128版本存在缓冲区溢出漏洞,该漏洞源于static_gw参数未能正确验证输入数据的长度大小,攻击者可利用该漏洞在系统上执行任意代码或者导致拒绝服务。 |

| CVEs | CVE-2025-25610 |

| CVE URLs | https://nvd.nist.gov/vuln/detail/CVE-2025-25610 |

| Products | TOTOLINK A3002R V1.1.1-B20200824.0128 |

| Number | CNVD-2025-04973 |

|---|---|

| Title | Apache Tomcat远程代码执行漏洞 |

| Serverity | 高 |

| Submit Time | 2025-03-12 |

| Open Time | 2025-03-12 |

| Reference Link | https://lists.apache.org/thread/j5fkjv2k477os90nczf2v9l61fb0kkgq |

| Formal Way | 厂商已发布安全更新修复漏洞,请广大用户及时下载更新至最新版本: Apache Tomcat >=11.0.3 Apache Tomcat >=10.1.35 Apache Tomcat >=9.0.99 下载地址: https://tomcat.apache.org/security-11.html https://tomcat.apache.org/security-10.html https://tomcat.apache.org/security-9.html |

| Description | Apache Tomcat是一个开源的轻量级Java Web服务器和Servlet容器,专为运行Java Servlet和JSP设计的核心工具,支持动态内容处理并托管静态资源,是中小型Java Web应用开发与部署的基石。 Apache Tomcat存在远程代码执行漏洞,该漏洞源于当应用程序DefaultServlet启用写入功能(默认情况下禁用)、使用 Tomcat默认会话持久机制和存储位置、依赖库存在反序列化利用链时所致,未授权攻击者可利用漏洞执行恶意代码获取服务器权限。 |

| CVEs | CVE-2025-24813 |

| CVE URLs | nan |

| Products | Apache Software Foundation Apache Tomcat >=11.0.0-M1,<=11.0.2, Apache Software Foundation Apache Tomcat >=10.1.0-M1,<=10.1.34, Apache Software Foundation Apache Tomcat >=9.0.0.M1,<=9.0.98 |

| Number | CNVD-2025-05087 |

|---|---|

| Title | Google Chrome代码执行漏洞(CNVD-2025-05087) |

| Serverity | 高 |

| Submit Time | 2025-03-12 |

| Open Time | 2025-03-14 |

| Reference Link | https://chromereleases.googleblog.com/2025/03/stable-channel-update-for-desktop_10.html |

| Formal Way | 厂商已发布了漏洞修复程序,请及时关注更新: https://chromereleases.googleblog.com/2025/03/stable-channel-update-for-desktop_10.html |

| Description | Google Chrome是美国谷歌(Google)公司的一款Web浏览器。 Google Chrome 134.0.6998.88之前版本存在代码执行漏洞,该漏洞源于Inspector中的释放后重用,攻击者可利用此漏洞在系统上执行任意代码。 |

| CVEs | CVE-2025-2136 |

| CVE URLs | https://nvd.nist.gov/vuln/detail/CVE-2025-2136 |

| Products | Google Chrome <134.0.6998.88 |

| Number | CNVD-2025-05086 |

|---|---|

| Title | Google Chrome信息泄露漏洞(CNVD-2025-05086) |

| Serverity | 高 |

| Submit Time | 2025-03-12 |

| Open Time | 2025-03-14 |

| Reference Link | https://chromereleases.googleblog.com/2025/03/stable-channel-update-for-desktop_10.html |

| Formal Way | 厂商已发布了漏洞修复程序,请及时关注更新: https://chromereleases.googleblog.com/2025/03/stable-channel-update-for-desktop_10.html |

| Description | Google Chrome是美国谷歌(Google)公司的一款Web浏览器。 Google Chrome 134.0.6998.88之前版本存在信息泄露漏洞,该漏洞源于V8中的越界读取,攻击者可利用该漏洞获取敏感信息。 |

| CVEs | CVE-2025-2137 |

| CVE URLs | https://nvd.nist.gov/vuln/detail/CVE-2025-2137 |

| Products | Google Chrome <134.0.6998.88 |

| Number | CNVD-2025-05085 |

|---|---|

| Title | Google Chrome代码执行漏洞(CNVD-2025-05085) |

| Serverity | 高 |

| Submit Time | 2025-03-12 |

| Open Time | 2025-03-14 |

| Reference Link | https://chromereleases.googleblog.com/2025/03/stable-channel-update-for-desktop_10.html |

| Formal Way | 厂商已发布了漏洞修复程序,请及时关注更新: https://chromereleases.googleblog.com/2025/03/stable-channel-update-for-desktop_10.html |

| Description | Google Chrome是美国谷歌(Google)公司的一款Web浏览器。 Google Chrome 134.0.6998.88之前版本存在代码执行漏洞,该漏洞源于V8中的类型混淆,攻击者可利用该漏洞在系统上执行任意代码。 |

| CVEs | CVE-2025-2135 |

| CVE URLs | https://nvd.nist.gov/vuln/detail/CVE-2025-2135 |

| Products | Google Chrome <134.0.6998.88 |

| Number | CNVD-2025-05084 |

|---|---|

| Title | Google Chrome代码执行漏洞(CNVD-2025-05084) |

| Serverity | 高 |

| Submit Time | 2025-03-12 |

| Open Time | 2025-03-14 |

| Reference Link | https://chromereleases.googleblog.com/2025/03/stable-channel-update-for-desktop_10.html |

| Formal Way | 厂商已发布了漏洞修复程序,请及时关注更新: https://chromereleases.googleblog.com/2025/03/stable-channel-update-for-desktop_10.html |

| Description | Google Chrome是美国谷歌(Google)公司的一款Web浏览器。 Google Chrome 134.0.6998.88之前版本存在代码执行漏洞,该漏洞源于V8中的类型混淆,攻击者可利用该漏洞导致堆损坏。 |

| CVEs | CVE-2025-1920 |

| CVE URLs | https://nvd.nist.gov/vuln/detail/CVE-2025-1920 |

| Products | Google Chrome <134.0.6998.88 |

| Number | CNVD-2025-05095 |

|---|---|

| Title | TRENDnet TEW-929DRU /captive_portal.htm页面跨站脚本漏洞 |

| Serverity | 中 |

| Submit Time | 2025-03-13 |

| Open Time | 2025-03-14 |

| Reference Link | https://nvd.nist.gov/vuln/detail/CVE-2025-25431 |

| Formal Way | 厂商尚未提供漏洞修复方案,请关注厂商主页更新: https://instinctive-acapella-fc7.notion.site/Trendnet-TEW-929DRU-XSS-17b15d9d4d26806a90f3d830a6143ebe |

| Description | TRENDnet TEW-929DRU是美国趋势网络(TRENDnet)公司的一款无线路由器。 TRENDnet TEW-929DRU存在跨站脚本漏洞,该漏洞源于/captive_portal.htm页面的wifi_data参数的ssid键对用户提供的数据缺乏有效过滤与转义,攻击者可利用该漏洞通过注入精心设计的有效载荷执行任意Web脚本或HTML。 |

| CVEs | CVE-2025-25431 |

| CVE URLs | https://nvd.nist.gov/vuln/detail/CVE-2025-25431 |

| Products | TRENDnet TEW-929DRU 1.0.0.10 |

| Number | CNVD-2025-05094 |

|---|---|

| Title | TRENDnet TEW-929DRU /addschedule.htm页面跨站脚本漏洞 |

| Serverity | 中 |

| Submit Time | 2025-03-13 |

| Open Time | 2025-03-14 |

| Reference Link | https://nvd.nist.gov/vuln/detail/CVE-2025-25429 |

| Formal Way | 厂商尚未提供漏洞修复方案,请关注厂商主页更新: https://instinctive-acapella-fc7.notion.site/Trendnet-TEW-929DRU-XSS-10315d9d4d26801f8985c11a22389e6b |

| Description | TRENDnet TEW-929DRU是美国趋势网络(TRENDnet)公司的一款无线路由器。 TRENDnet TEW-929DRU 1.0.0.10版本存在跨站脚本漏洞,该漏洞源于/addschedule.htm页面上have_same_name函数内的r_name变量对用户提供的数据缺乏有效过滤与转义,攻击者可利用该漏洞通过注入精心设计的有效载荷执行任意Web脚本或HTML。 |

| CVEs | CVE-2025-25429 |

| CVE URLs | https://nvd.nist.gov/vuln/detail/CVE-2025-25429 |

| Products | TRENDnet TEW-929DRU 1.0.0.10 |

| Number | CNVD-2025-05387 |

|---|---|

| Title | NocoDB跨站脚本漏洞(CNVD-2025-05387) |

| Serverity | 中 |

| Submit Time | 2025-03-13 |

| Open Time | 2025-03-13 |

| Reference Link | https://github.com/nocodb/nocodb/blob/ba5a191b33259d984fc92df225f7d82ede2ddb56/packages/nocodb/src/modules/auth/auth.controller.ts#L251 |

| Formal Way | 厂商已发布了漏洞修复程序,请及时关注更新: https://github.com/nocodb/nocodb/releases/tag/0.262.1 |

| Description | NocoDB是一个开源Airtable替代品。将任何MySql、PostgreSql、Sql Server、Sqlite和MariaDb转换为智能电子表格。 NocoDB 0.258.0之前版本存在跨站脚本漏洞,该漏洞源于密码重置功能相关的API端点对用户提供的数据缺乏有效过滤与转义,攻击者可利用该漏洞通过注入精心设计的有效载荷执行任意Web脚本或HTML。 |

| CVEs | CVE-2025-27506 |

| CVE URLs | https://nvd.nist.gov/vuln/detail/CVE-2025-27506 |

| Products | NocoDB NocoDB <0.258.0 |

| Number | CNVD-2025-05386 |

|---|---|

| Title | ChestnutCMS文件上传漏洞(CNVD-2025-05386) |

| Serverity | 中 |

| Submit Time | 2025-03-13 |

| Open Time | 2025-03-13 |

| Reference Link | https://github.com/IceFoxH/VULN/issues/6 |

| Formal Way | 厂商已发布了漏洞修复程序,请及时关注更新: https://github.com/liweiyi/ChestnutCMS/releases/tag/v1.5.3 |

| Description | ChestnutCMS是一个前后端分离的企业级内容管理系统。 ChestnutCMS 1.5.2及之前版本存在文件上传漏洞,该漏洞源于参数file对上传的文件缺少有效的验证。攻击者可利用该漏洞上传恶意文件从而远程执行任意代码。 |

| CVEs | CVE-2025-2031 |

| CVE URLs | https://nvd.nist.gov/vuln/detail/CVE-2025-2031 |

| Products | ChestnutCMS ChestnutCMS <=1.5.2 |

| Number | CNVD-2025-05385 |

|---|---|

| Title | Art Gallery Management System跨站脚本漏洞 |

| Serverity | 中 |

| Submit Time | 2025-03-13 |

| Open Time | 2025-03-13 |

| Reference Link | https://nvd.nist.gov/vuln/detail/CVE-2025-2047 |

| Formal Way | 厂商尚未提供漏洞修复方案,请关注厂商主页更新: https://nvd.nist.gov/vuln/detail/CVE-2025-2047 |

| Description | Art Gallery Management System是一个美术馆管理系统。 Art Gallery Management System 1.0版本存在跨站脚本漏洞,该漏洞源于参数search对用户提供的数据缺乏有效过滤与转义,攻击者可利用该漏洞通过注入精心设计的有效载荷执行任意Web脚本或HTML。 |

| CVEs | CVE-2025-2047 |

| CVE URLs | https://nvd.nist.gov/vuln/detail/CVE-2025-2047 |

| Products | Art Gallery Management System Art Gallery Management System v1.0 |

| Number | CNVD-2025-05384 |

|---|---|

| Title | ZZCMS跨站脚本漏洞 |

| Serverity | 中 |

| Submit Time | 2025-03-13 |

| Open Time | 2025-03-14 |

| Reference Link | https://nvd.nist.gov/vuln/detail/CVE-2025-1949 |

| Formal Way | 厂商尚未提供漏洞修复方案,请关注厂商主页更新: https://github.com/Sinon2003/cve/blob/main/zzcms/xss-register_nodb.php.md |

| Description | ZZCMS是中国ZZCMS团队的一套内容管理系统(CMS)。 ZZCMS 2025版本存在跨站脚本漏洞,该漏洞源于参数$_SERVER[ PHP_SELF ]对用户提供的数据缺乏有效过滤与转义,攻击者可利用该漏洞通过注入精心设计的有效载荷执行任意Web脚本或HTML。 |

| CVEs | CVE-2025-1949 |

| CVE URLs | https://nvd.nist.gov/vuln/detail/CVE-2025-1949 |

| Products | ZZCMS ZZCMS 2025 |

| Number | CNVD-2025-05258 |

|---|---|

| Title | WordPress Master Slider plugin跨站脚本漏洞 |

| Serverity | 中 |

| Submit Time | 2025-03-13 |

| Open Time | 2025-03-14 |

| Reference Link | https://nvd.nist.gov/vuln/detail/CVE-2024-11731 |

| Formal Way | 厂商尚未提供漏洞修复方案,请关注厂商主页更新: https://plugins.trac.wordpress.org/browser/master-slider/tags/3.10.0/includes/msp-shortcodes.php#L526 |

| Description | WordPress和WordPress plugin都是WordPress基金会的产品。WordPress是一套使用PHP语言开发的博客平台。该平台支持在PHP和MySQL的服务器上架设个人博客网站。WordPress plugin是一个应用插件。 WordPress plugin Master Slider 3.10.6及之前版本存在跨站脚本漏洞,该漏洞源于应用对用户提供的数据缺乏有效过滤与转义,攻击者可利用该漏洞通过注入精心设计的有效载荷执行任意Web脚本或HTML。 |

| CVEs | CVE-2024-11731 |

| CVE URLs | https://nvd.nist.gov/vuln/detail/CVE-2024-11731 |

| Products | WordPress Master Slider Plugin <=3.10.6 |

| Number | CNVD-2025-05257 |

|---|---|

| Title | WordPress Hero Mega Menu plugin SQL注入漏洞 |

| Serverity | 中 |

| Submit Time | 2025-03-13 |

| Open Time | 2025-03-14 |

| Reference Link | https://nvd.nist.gov/vuln/detail/CVE-2024-13778 |

| Formal Way | 厂商尚未提供漏洞修复方案,请关注厂商主页更新: https://codecanyon.net/item/hero-menu-responsive-wordpress-mega-menu-plugin/10324895 |

| Description | WordPress和WordPress plugin都是WordPress基金会的产品。WordPress是一套使用PHP语言开发的博客平台。该平台支持在PHP和MySQL的服务器上架设个人博客网站。WordPress plugin是一个应用插件。 WordPress plugin Hero Mega Menu 1.16.5及之前版本存在SQL注入漏洞,该漏洞源于应用缺少对外部输入SQL语句的验证。攻击者可利用该漏洞执行非法SQL命令窃取数据库敏感数据。 |

| CVEs | CVE-2024-13778 |

| CVE URLs | https://nvd.nist.gov/vuln/detail/CVE-2024-13778 |

| Products | WordPress Hero Mega Menu plugin <=1.16.5 |

| Number | CNVD-2025-05256 |

|---|---|

| Title | WordPress Awesome Import & Export plugin授权问题漏洞 |

| Serverity | 高 |

| Submit Time | 2025-03-13 |

| Open Time | 2025-03-14 |

| Reference Link | https://nvd.nist.gov/vuln/detail/CVE-2024-13232 |

| Formal Way | 厂商尚未提供漏洞修复方案,请关注厂商主页更新: https://codecanyon.net/item/wordpress-awesome-import-export-plugin-v-24/12896266 |

| Description | WordPress和WordPress plugin都是WordPress基金会的产品。WordPress是一套使用PHP语言开发的博客平台。该平台支持在PHP和MySQL的服务器上架设个人博客网站。WordPress plugin是一个应用插件。 WordPress plugin WordPress Awesome Import & Export Plugin 4.1.1及之前版本存在授权问题漏洞,该漏洞源于缺少权限检查,攻击者可利用该漏洞导致任意SQL执行和权限提升。 |

| CVEs | CVE-2024-13232 |

| CVE URLs | https://nvd.nist.gov/vuln/detail/CVE-2024-13232 |

| Products | WordPress Awesome Import & Export plugin <=4.1.1 |

| Number | CNVD-2025-05255 |

|---|---|

| Title | WordPress amoCRM WebForm plugin跨站脚本漏洞 |

| Serverity | 中 |

| Submit Time | 2025-03-14 |

| Open Time | 2025-03-14 |

| Reference Link | https://nvd.nist.gov/vuln/detail/CVE-2025-28870 |

| Formal Way | 厂商尚未提供漏洞修复方案,请关注厂商主页更新: https://zh-sg.wordpress.org/ |

| Description | WordPress和WordPress plugin都是WordPress基金会的产品。WordPress是一套使用PHP语言开发的博客平台。该平台支持在PHP和MySQL的服务器上架设个人博客网站。 WordPress plugin amoCRM WebForm 1.1及之前版本存在跨站脚本漏洞,该漏洞源于应用对用户提供的数据缺乏有效过滤与转义,攻击者可利用该漏洞通过注入精心设计的有效载荷执行任意Web脚本或HTML。 |

| CVEs | CVE-2025-28870 |

| CVE URLs | https://nvd.nist.gov/vuln/detail/CVE-2025-28870 |

| Products | WordPress amoCRM WebForm plugin <=1.1 |

| Number | CNVD-2025-05127 |

|---|---|

| Title | Siemens Simcenter Femap内存损坏漏洞 |

| Serverity | 高 |

| Submit Time | 2025-03-13 |

| Open Time | 2025-03-14 |

| Reference Link | https://cert-portal.siemens.com/productcert/html/ssa-920092.html |

| Formal Way | 厂商已发布新版本修复漏洞,请广大用户及时下载更新: https://support.sw.siemens.com/ |

| Description | Simcenter Femap是一款高级仿真应用程序,用于创建、编辑和检查复杂产品或系统的有限元模型。 Siemens Simcenter Femap存在内存损坏漏洞,漏洞源于应用程序读取.NEU格式的文件时所致,攻击者可利用漏洞通过诱骗用户使用受影响的应用程序打开恶意文件的方式,获取敏感信息,或可能在当前进程的上下文中执行远程代码。 |

| CVEs | CVE-2025-25175 |

| CVE URLs | nan |

| Products | Siemens Simcenter Femap <V2401.0003, Siemens Simcenter Femap <V2406.0002 |

| Number | CNVD-2025-05315 |

|---|---|

| Title | Linux kernel无限循环漏洞(CNVD-2025-05315) |

| Serverity | 中 |

| Submit Time | 2025-03-18 |

| Open Time | 2025-03-12 |

| Reference Link | https://nvd.nist.gov/vuln/detail/CVE-2025-21850 |

| Formal Way | 厂商已发布了漏洞修复程序,请及时关注更新: https://git.kernel.org/stable/c/4082326807072b71496501b6a0c55ffe8d5092a5 |

| Description | Linux kernel是美国Linux基金会的开源操作系统Linux所使用的内核。 Linux kernel存在无限循环漏洞,该漏洞源于命名空间禁用时可能导致崩溃。攻击者可利用该漏洞进行进一步恶意操作。 |

| CVEs | CVE-2025-21850 |

| CVE URLs | https://nvd.nist.gov/vuln/detail/CVE-2025-21850 |

| Products | Linux Linux kernel 6.14, Linux Linux kernel >=6.13,<6.13.5 |

rence Link | https://cert-portal.siemens.com/productcert/html/ssa-920092.html |

| Formal Way | 厂商已发布新版本修复漏洞,请广大用户及时下载更新: https://support.sw.siemens.com/ |

| Description | Simcenter Femap是一款高级仿真应用程序,用于创建、编辑和检查复杂产品或系统的有限元模型。 Siemens Simcenter Femap存在内存损坏漏洞,漏洞源于应用程序读取.NEU格式的文件时所致,攻击者可利用漏洞通过诱骗用户使用受影响的应用程序打开恶意文件的方式,获取敏感信息,或可能在当前进程的上下文中执行远程代码。 |

| CVEs | CVE-2025-25175 |

| CVE URLs | nan |

| Products | Siemens Simcenter Femap <V2401.0003, Siemens Simcenter Femap <V2406.0002 |

| Number | CNVD-2025-05315 |

|---|---|

| Title | Linux kernel无限循环漏洞(CNVD-2025-05315) |

| Serverity | 中 |

| Submit Time | 2025-03-18 |

| Open Time | 2025-03-12 |

| Reference Link | https://nvd.nist.gov/vuln/detail/CVE-2025-21850 |

| Formal Way | 厂商已发布了漏洞修复程序,请及时关注更新: https://git.kernel.org/stable/c/4082326807072b71496501b6a0c55ffe8d5092a5 |

| Description | Linux kernel是美国Linux基金会的开源操作系统Linux所使用的内核。 Linux kernel存在无限循环漏洞,该漏洞源于命名空间禁用时可能导致崩溃。攻击者可利用该漏洞进行进一步恶意操作。 |

| CVEs | CVE-2025-21850 |

| CVE URLs | https://nvd.nist.gov/vuln/detail/CVE-2025-21850 |

| Products | Linux Linux kernel 6.14, Linux Linux kernel >=6.13,<6.13.5 |

1700

1700

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?