近来开始学习大数据,特做笔记记录,以备留存,特此mark。

语言和Python是大数据分析中常用的两种语言,虽然Java也可进行大数据分析,但R语言和Python浩如烟海的各类数据分析包的支持使得R语言和Python成为了数据分析的主流。

Python在Windows下安装完成,配置好环境变量之后便可以使用命令安装所需要的数据包了,可以说是非常简单的。

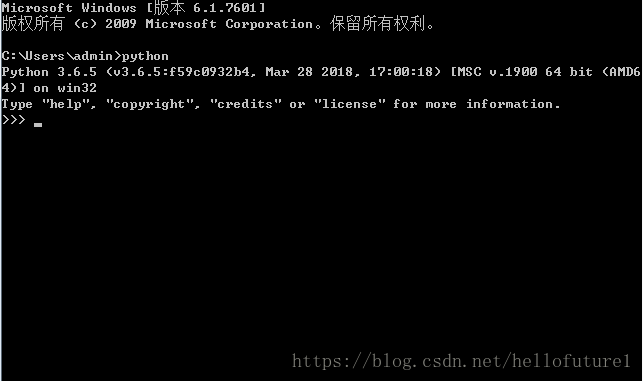

1、在cmd输入python,如果显示如下,则说明安装配置python成功!

2、安装成功之后便可以安装各种Library了

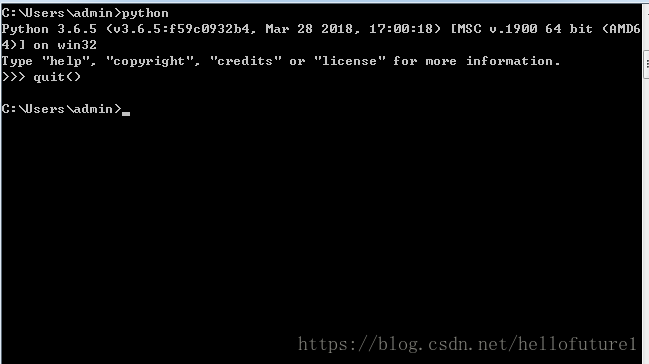

重新打开cmd或者quit()退出python

pip install 是安装各种library 的命令,以下列举两种方式

(1)、在https://www.lfd.uci.edu/~gohlke/pythonlibs/中下载所需要的数据包,然后使用pip install 安装下载的数据包

本文介绍了如何在Windows环境下安装和配置Python,以及如何利用pip安装数据包。文章强调了Python在大数据分析领域的广泛应用,并提供了通过pip和下载whl文件安装库的详细步骤。

本文介绍了如何在Windows环境下安装和配置Python,以及如何利用pip安装数据包。文章强调了Python在大数据分析领域的广泛应用,并提供了通过pip和下载whl文件安装库的详细步骤。

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

767

767

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?