前几天做了简单的流量分析的题,现在在进行总结一下我的做题思路。

总共做了3道简单的题

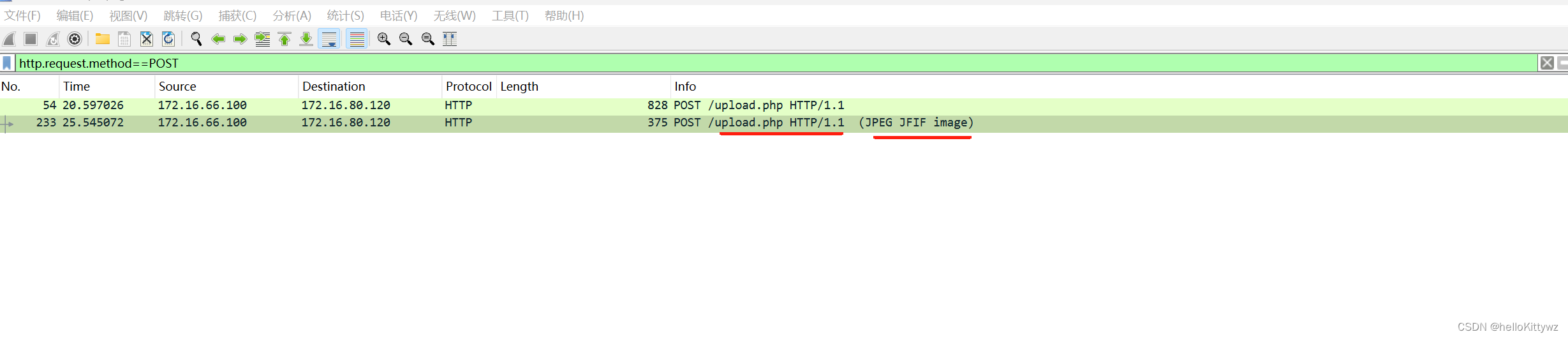

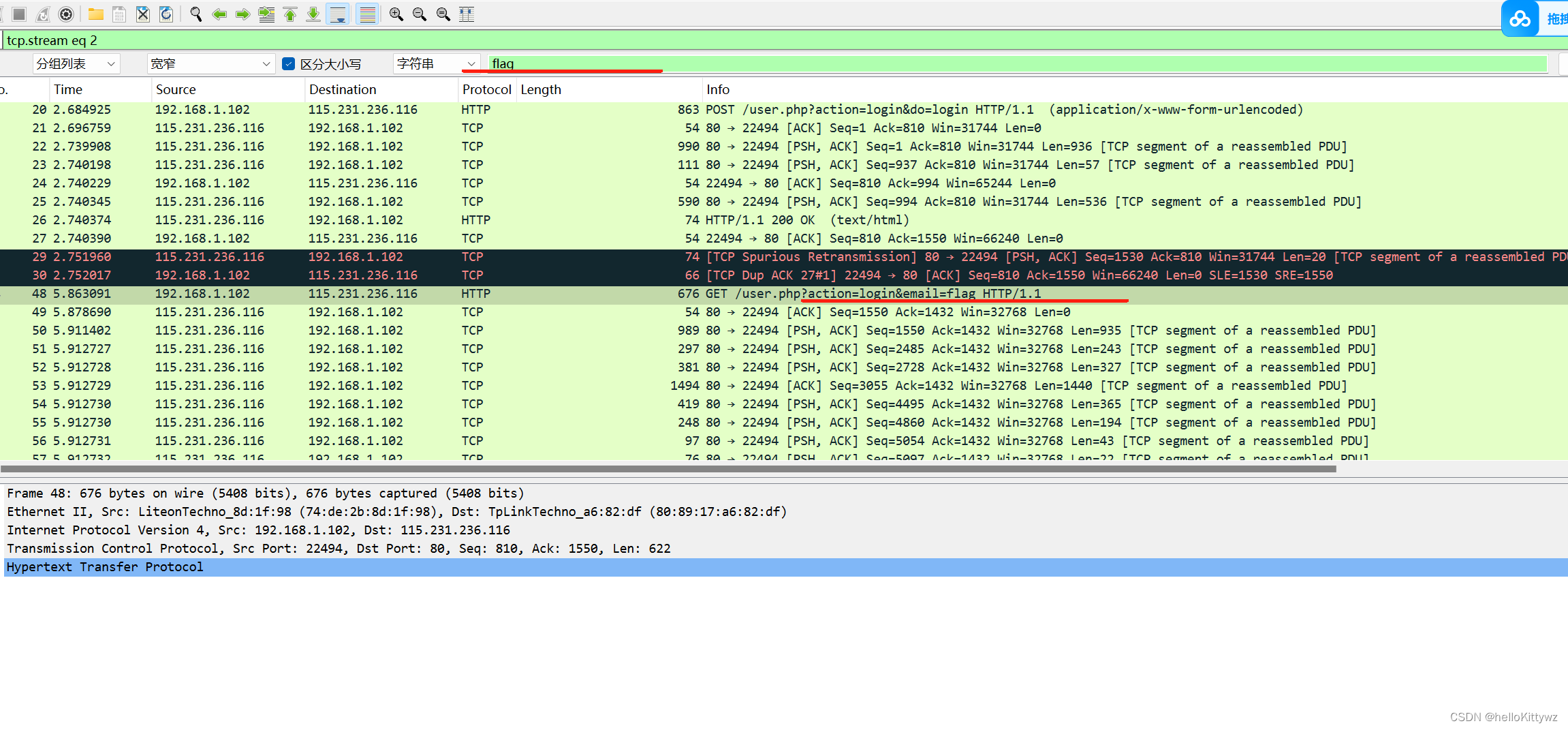

第一个被嗅探的流量,然后看它的提示发现是文件进行传输的,然后就开始思考,我先开始用过滤器ftp发现是没有的,然后在思考一下,传输文件上传是post请求也就是下面的这个

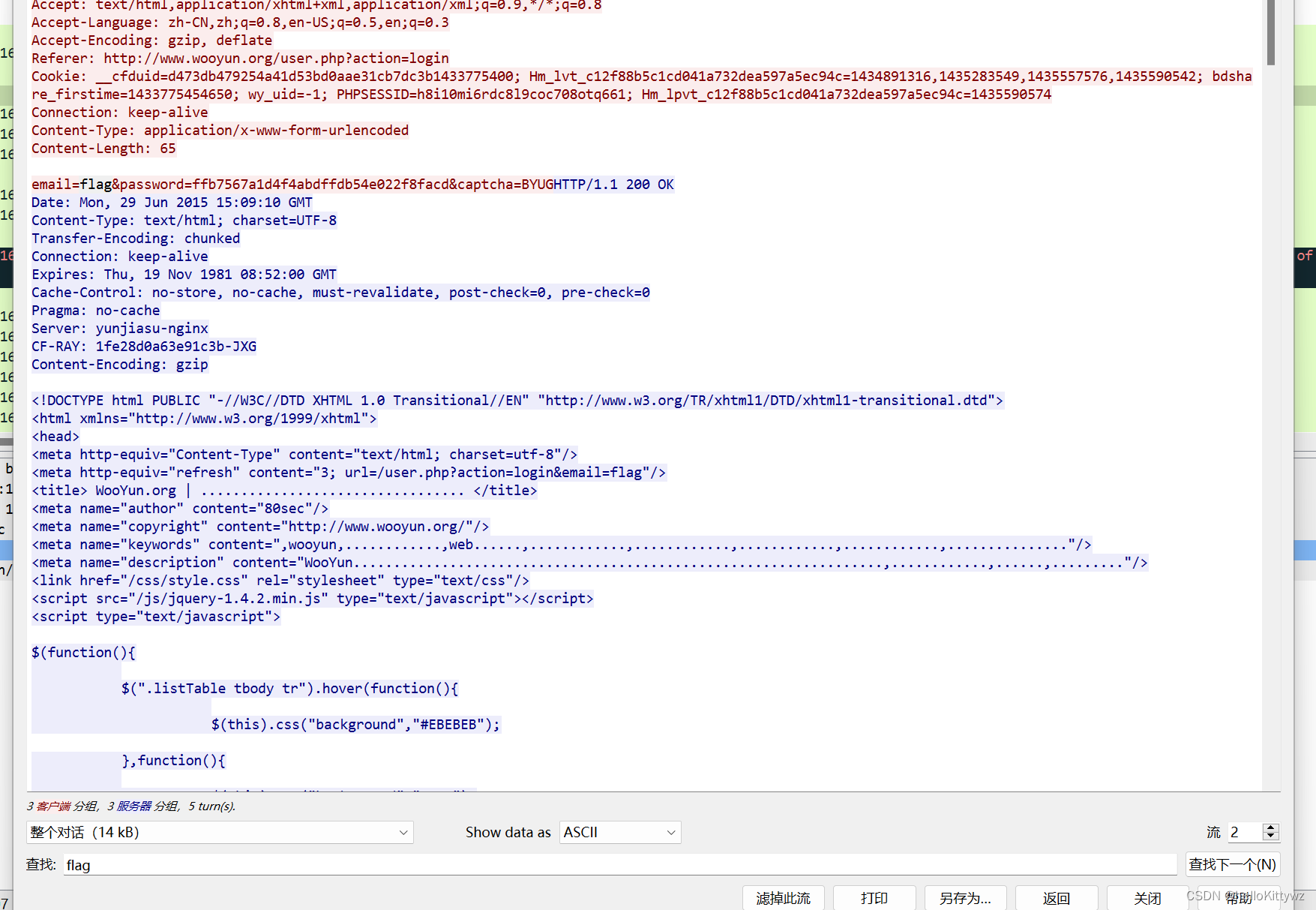

http.request.method==POST然后在进行操作,我知道post请求成功的,然后在进行发现了

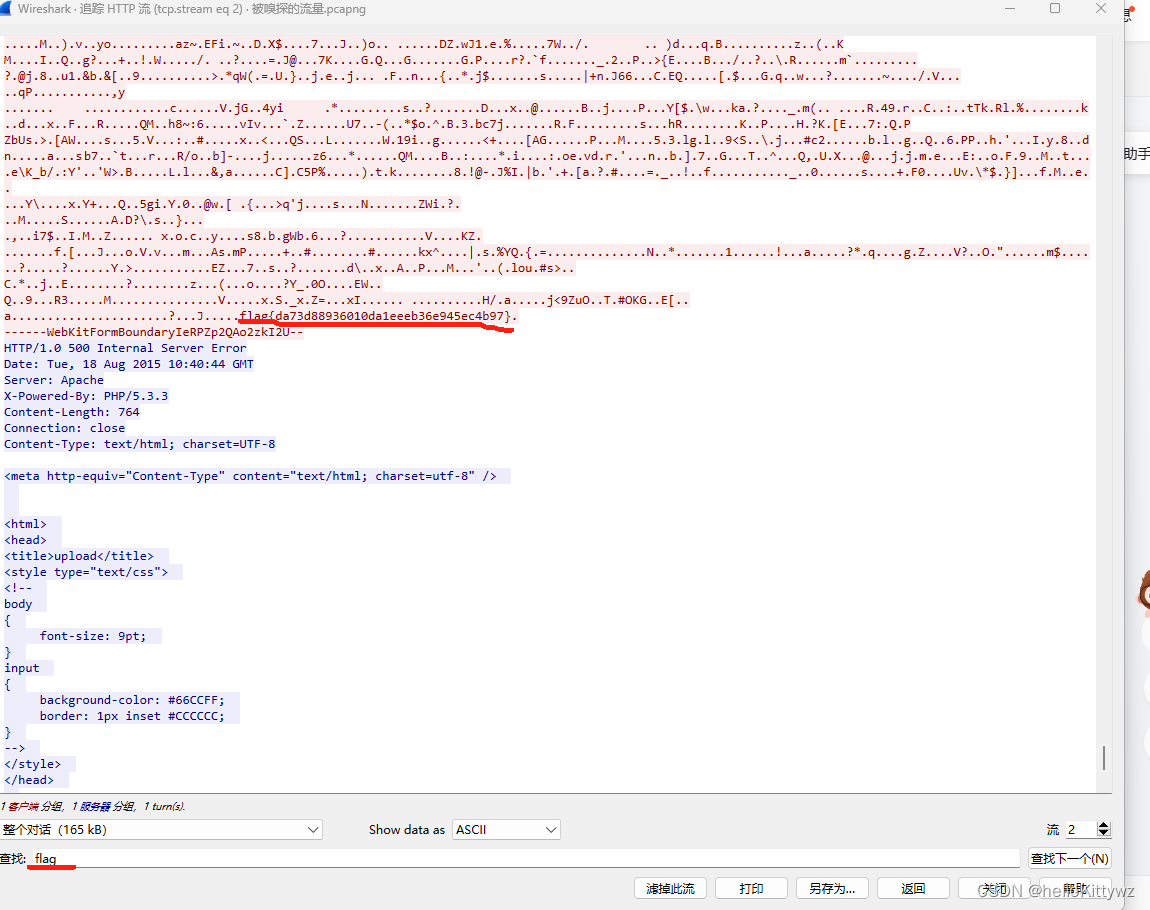

然后我们在进行追踪流操作,然后在里面查找我们想要的flag,也就是解决了这个题

第2题:流量中的线索

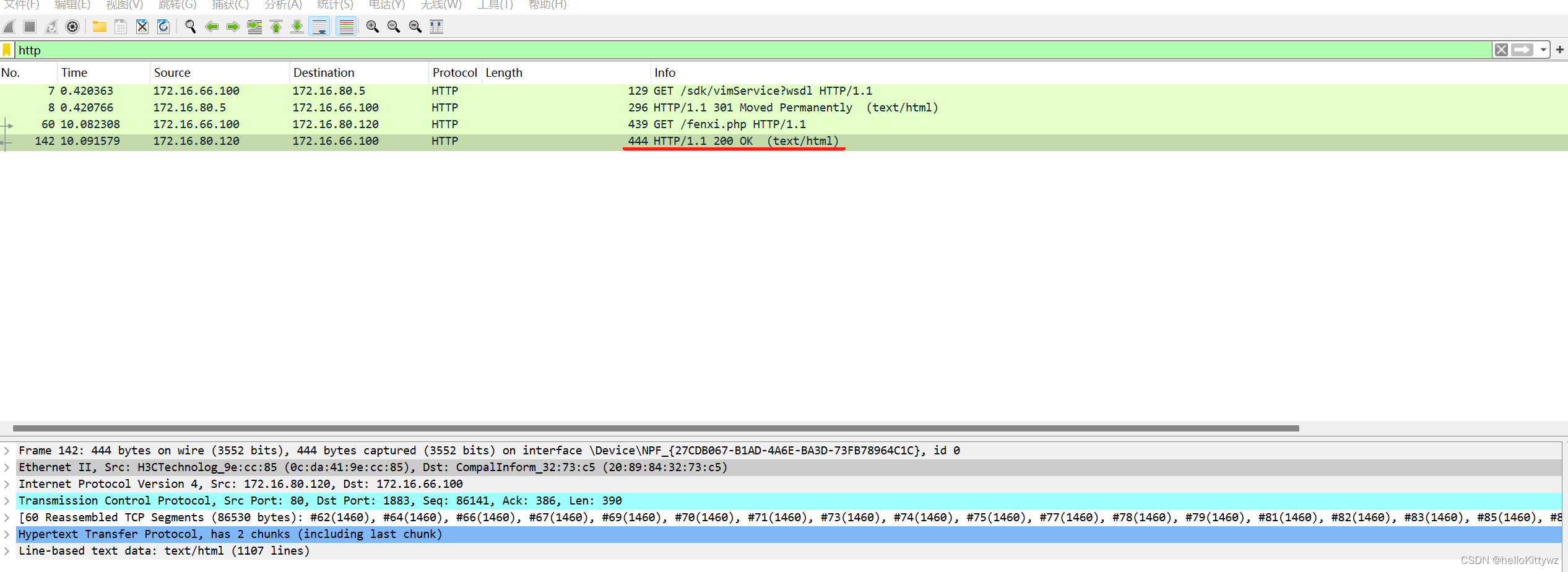

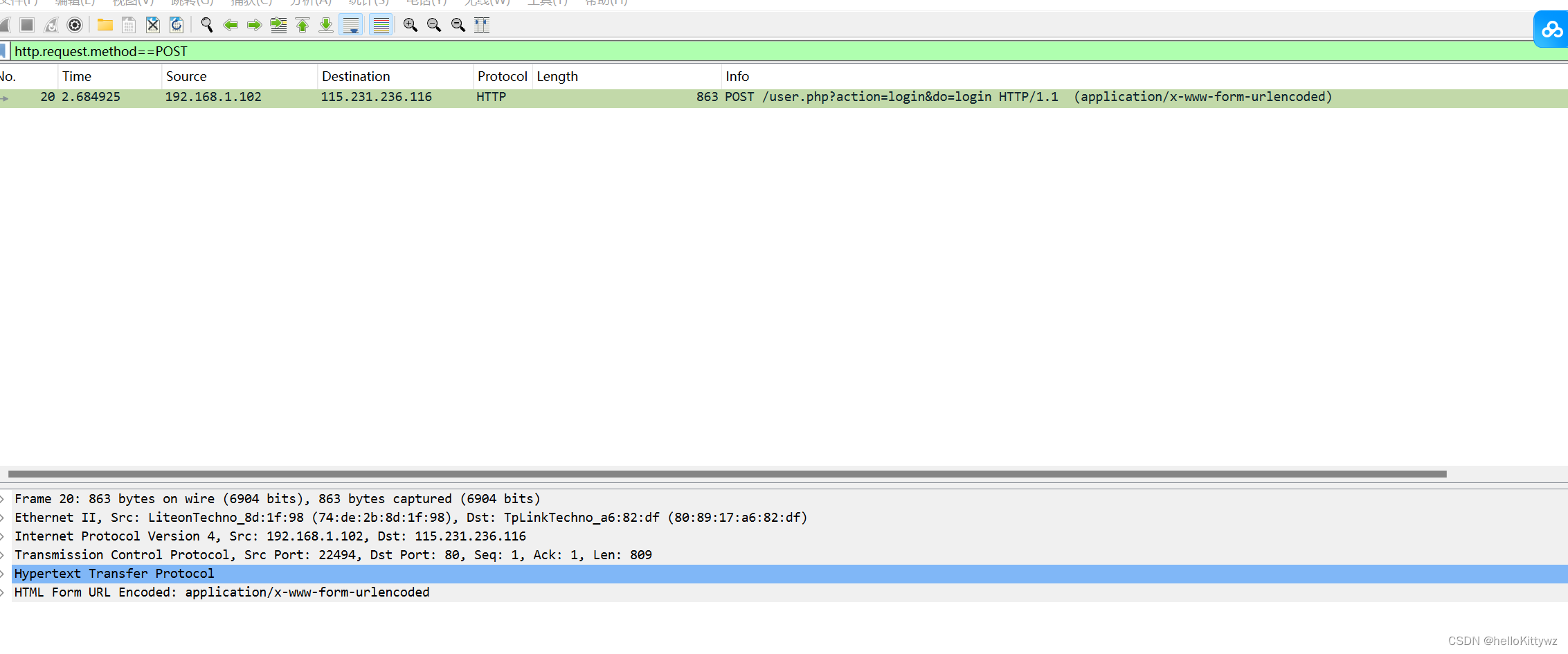

看提示发现是要找到密码,密码也就是post请求,我还是用上面的那个发现没有过滤到有用的线索,然后在只要http的包,然后在看看成功了的数据包

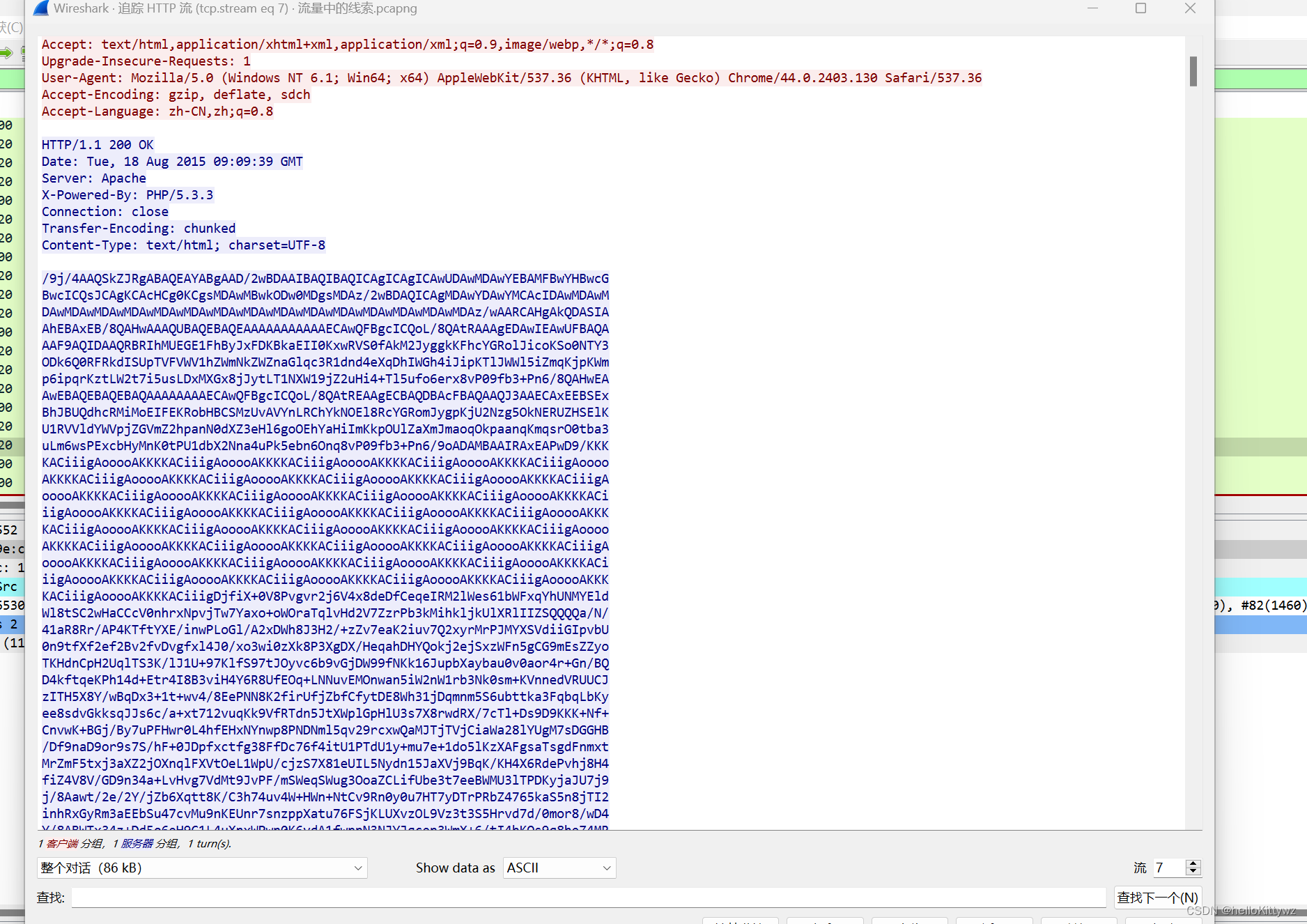

然后我们在进行追踪数据流量,然后在看到有bas64的加密

我们进行解密,一般的正常解密会出问题,然后它是一张图片,我们要把它转成图片,然后在看到我们想要的flag。我先开始解密的时候也是解不出来

我用的下面的那个来进行解码,然后在进行解码用下面的解码网站

https://the-x.cn/encodings/Base64.aspx

然后就得到了flag

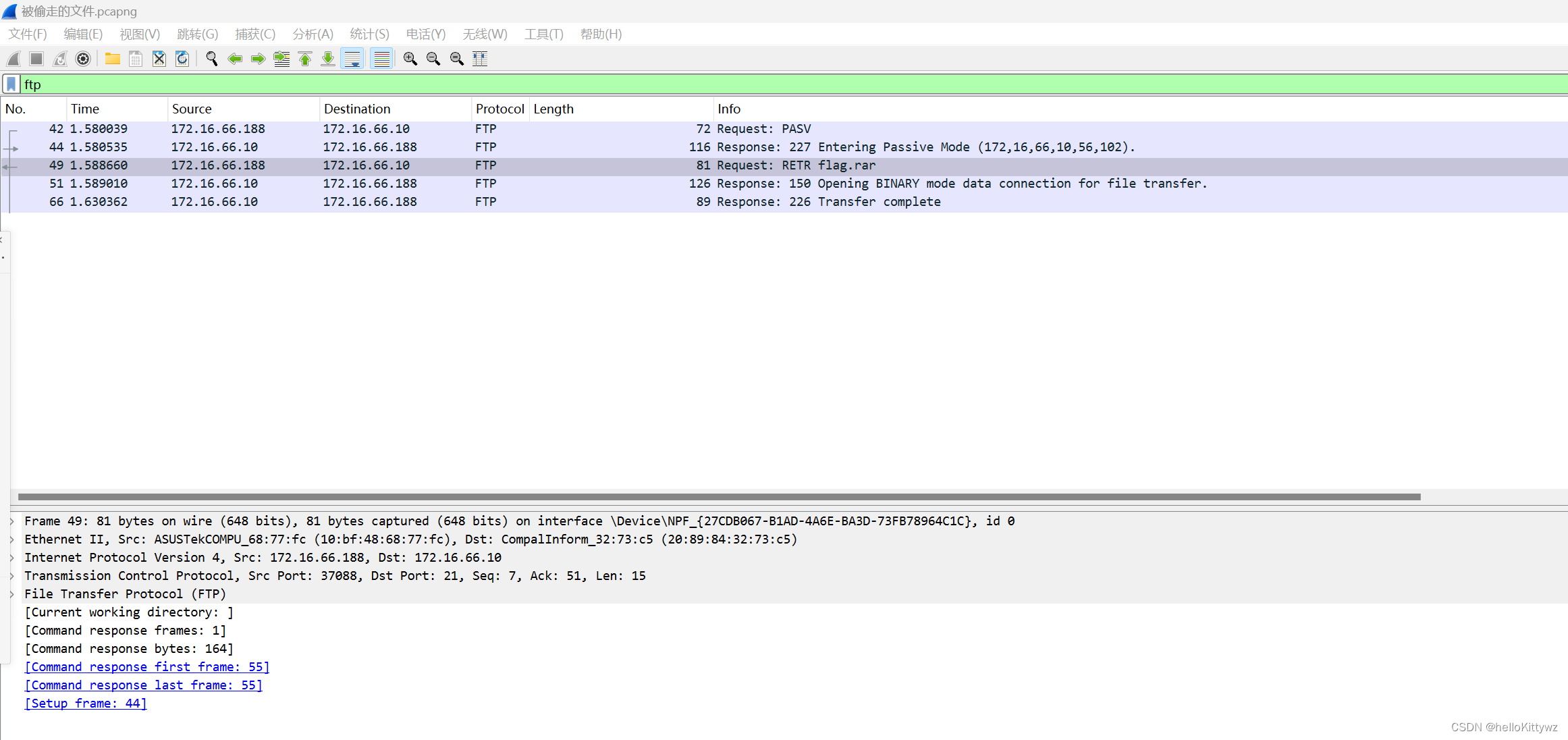

第3题被偷走的文件这个题

看看题目得到了线索是文件被偷走了,然后我们就想到了ftp协议直接就过滤得到ftp的数据

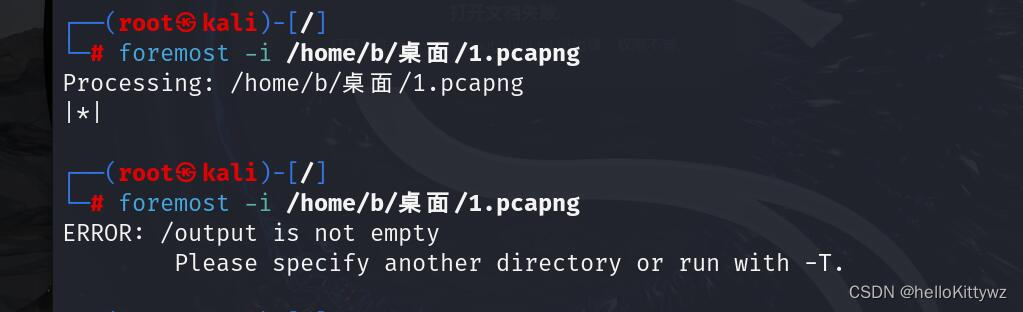

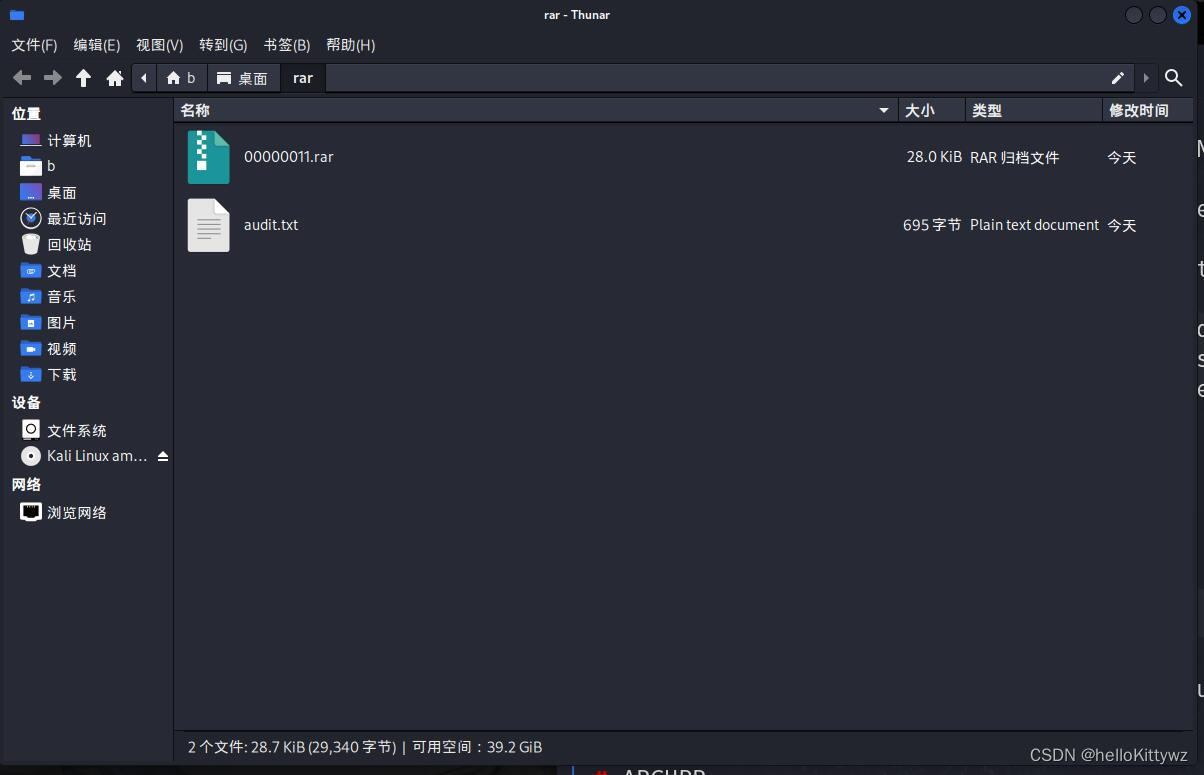

看见了rar文件,也就是说明我们要把文件给分离出来,我们就要使用工具,工具很多种。

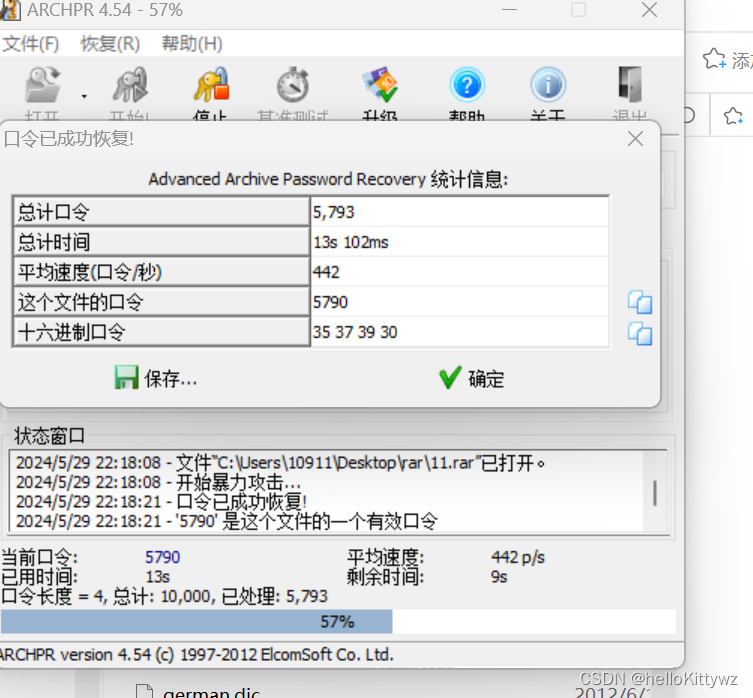

然后得到了文件,我们在进行解压发现要密码,我第一时间想到的就是暴力破解密码

使用的是下面的这个工具

解压成功也是得到了flag

flag{6fe99a5d03fb01f833ec3caa80358fa3}

还有一道简单的也是让我找登录的密码就是flag也就是使用第一个

登录一定会有login这个标志,然后一定是post请求,可以从这2点来进行入手还可以直接查找flag

http.request.method==POST

然后就得到了我想要的密码

然后就得到了我想要的密码

也是记录一下学习过程。

2845

2845

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?