一、配置文件。

1.语法结构分类:

-

application.properties

-

- 语法结构 :key=value

-

application.yml

-

- 语法结构 :key:空格 value

**配置文件的作用 :**修改SpringBoot自动配置的默认值,因为SpringBoot在底层都给我们自动配置好了

2.yaml概述

YAML是 “YAML Ain’t a Markup Language” (YAML不是一种标记语言)的递归缩写。在开发的这种语言时,YAML 的意思其实是:“Yet Another Markup Language”(仍是一种标记语言)这种语言以数据作为中心,而不是以标记语言为重点

-

对比以前的配置文件xml

xml与yaml对比

<server>

<port>8081<port>

</server>

server:

prot: 8080

3.yaml注意点总结

-

空格不能省略

-

以缩进来控制层级关系,只要是左边对齐的一列数据都是同一个层级的。

-

属性和值的大小写都是十分敏感的。

注意:

“ ” 双引号,不会转义字符串里面的特殊字符 , 特殊字符会作为本身想表示的意思;

比如 :name: “kuang \n shen” 输出 :kuang 换行 shen

‘’ 单引号,会转义特殊字符 , 特殊字符最终会变成和普通字符一样输出

比如 :name: ‘hl \n lin’ 输出 :hl\n lin

4.常用格式整理。

1.对象、Map(键值对)

#对象、Map格式

k:

v1:

v2:

在下一行来写对象的属性和值得关系,注意缩进

student:

name: qinjiang

age: 3

行内写法

student: {name: qinjiang,age: 3}

2.数组( List、set )

用 - 值表示数组中的一个元素

pets:

- cat

- dog

- pig

或

pets: [cat,dog,pig]

5.yaml注入配置文件

yaml文件更强大的地方在于,他可以给我们的实体类直接注入匹配值

1、编写实体类

public class Person {

private String name;

private Integer age;

private Boolean happy;

private Date birth;

private Map<String,Object> maps;

private List<Object> lists;

private Dog dog;

...

}

2.配置yaml

person:

name: cvzhanshi

age: 3

happy: false

birth: 2000/01/01

maps: {k1: v1,k2: v2}

lists:

- code

- girl

- music

dog:

name: fdsf

age: 1

3.注入yaml配置

@Component //注册bean

@ConfigurationProperties(prefix = "person")

public class Person {

}

4.拓展

其中@ConfigurationProperties作用:

将配置文件中配置的每一个属性的值,映射到这个组件中;

告诉SpringBoot将本类中的所有属性和配置文件中相关的配置进行绑定

参数 prefix = “person” : 将配置文件中的person下面的所有属性一一对应。

注意:需要导入依赖:

<!-- 导入配置文件处理器,配置文件进行绑定就会有提示,需要重启 -->

<dependency>

<groupId>org.springframework.boot</groupId>

<artifactId>spring-boot-configuration-processor</artifactId>

<optional>true</optional>

</dependency>

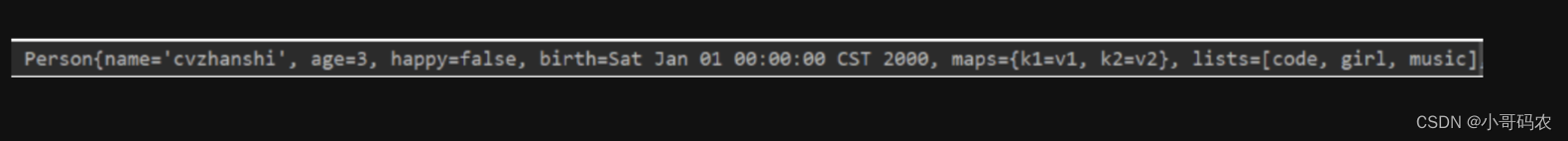

5.测试

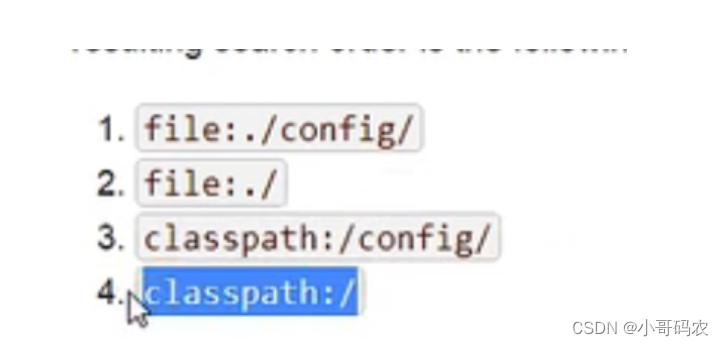

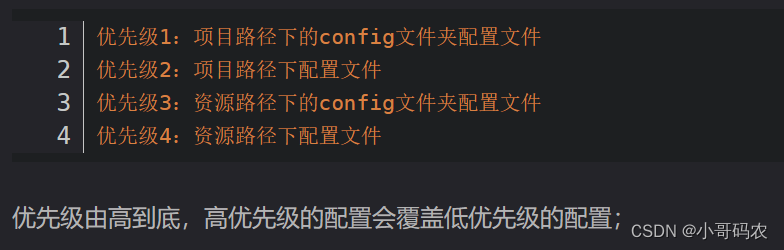

6.配置文件优先级

本文介绍了SpringBoot中配置文件的应用,重点比较了YAML与XML的语法,强调了YAML的缩进和引号规则,并展示了如何使用YAML进行对象和数组的配置以及如何通过`@ConfigurationProperties`注解实现配置文件的注入。同时讨论了配置文件的优先级问题。

本文介绍了SpringBoot中配置文件的应用,重点比较了YAML与XML的语法,强调了YAML的缩进和引号规则,并展示了如何使用YAML进行对象和数组的配置以及如何通过`@ConfigurationProperties`注解实现配置文件的注入。同时讨论了配置文件的优先级问题。

249

249

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?