间谍新高度:间谍组织Turla利用卫星通信隐藏C&C服务器

转载网址: https://blog.youkuaiyun.com/stonesharp/article/details/50232525

stonesharp 2015-12-09 10:00:30  1721

1721  收藏

收藏

分类专栏: 杂类

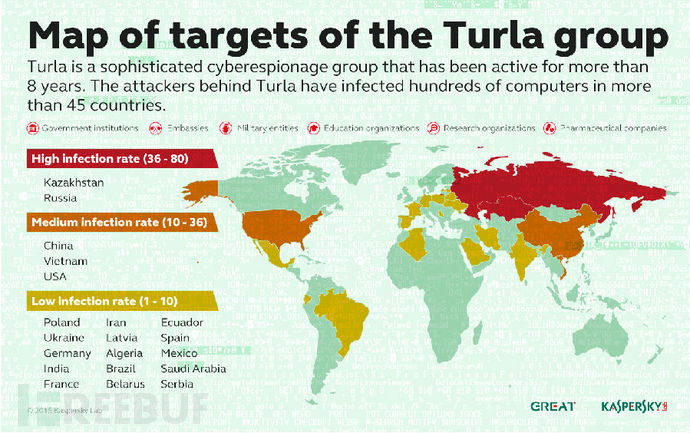

Turla APT组织,也被称为Snake或者Uroboros,是至今为止最为高级的威胁组织之一。该网络间谍组织已经存在长达8年的时间了,却很少被人知道。

卡巴斯基实验室也是去年才发现Turla APT组织,该组织成员均说俄语,并且还发现其利用卫星通信中固有的安全缺陷来隐藏自己的位置和实施间谍活动。

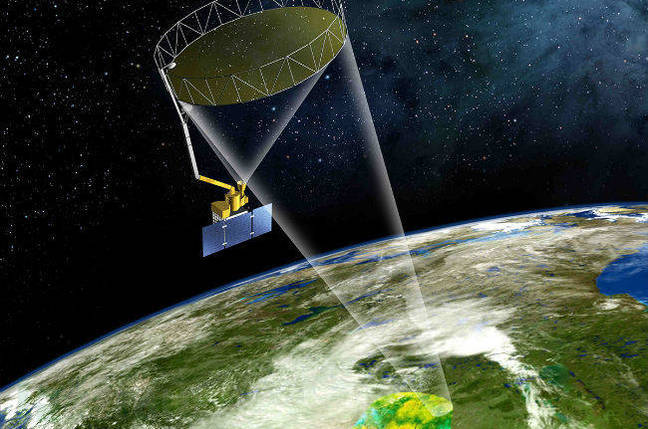

FreeBuf百科:卫星通信

卫星通信主要应用在一些网络不稳定、网速过慢或者没有网络的偏远地区。其中最普遍、最便宜的卫星网络是通过所谓的仅下游(downstream-only)连接的。用户PC端的请求会通过常规线路(有线或者GPRS连接)进行通信,且所有流入的流量均来自卫星。

如此一来,用户就可获得一个相对较快的下载速度。从安全角度来看,卫星通信的最大缺点就是返回PC端的流量是非加密的,导致任何用户均可劫持这些流量。

Turla组织利用卫星通信中固有的安全缺陷隐藏C&C服务器的位置和控制中心。我们都知道,一旦C&C服务器的位置暴露,幕后恶意操作的黑手就会很容易被发现,所以Turla组织才会努力地去隐藏C&C服务器位置。

卫星链接(DVB-S)劫持

在劫持卫星DVB-S链接之前,需要具备以下设备:

-

1.卫星天线(大小取决于地理位置和卫星) -

2.低噪声块下变频器(LNB) -

3.专用的DVB-S调制器(PCIe卡,建议使用TBS Technologies公司的TBS-6922SE) -

4.电脑(最好是Linux系统的)

DVB-S调制器

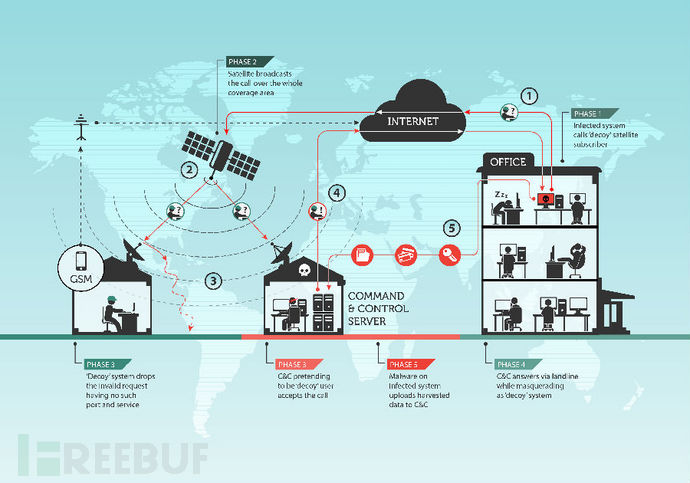

执行卫星网络劫持工作

为了攻击卫星网络链接,无论是卫星链接的合法用户还是攻击者自身的卫星天线都要指向特定的用于广播流量的卫星。攻击者会滥用卫星网络流量明文传输这一缺陷,具体的方式如下:

-

1. 通过监听卫星中的downstream来识别卫星网络用户的IP地址; -

2. 然后在用户不知情的情况下选择一个IP地址来掩盖其C&C服务器真实IP地址; -

3. 被Turla感染的设备会收到一个指令:发送所有数据到被选中的IP地址上。数据先通过常规路径发送到卫星系统,然后再由卫星系统发送给选中IP地址的用户; -

4. 合法用户会以垃圾的方式将这些数据丢掉,但威胁操作者会从下游卫星链接处重新收集起这些数据。

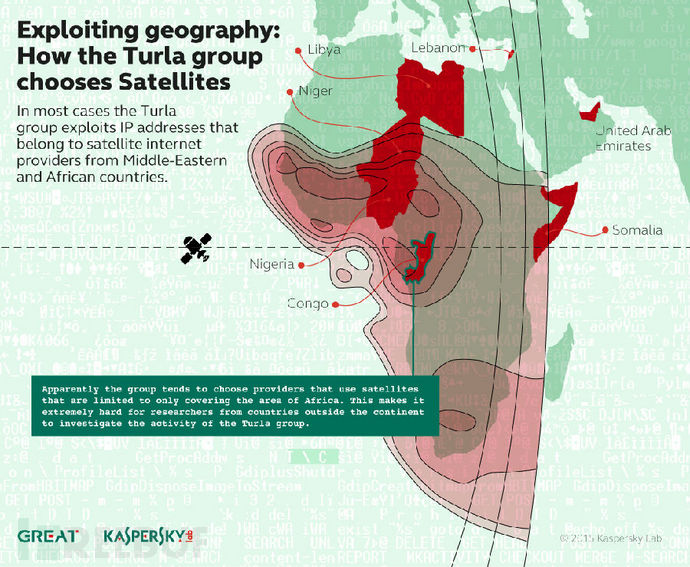

攻击范围极广,中国也在之列

因为卫星通信的覆盖范围非常广,所以很难追踪到威胁操作者的具体位置。被Turla组织利用的卫星网络大多是位于中东和非洲的国家,如刚果、黎巴嫩、利比亚、尼泊尔、索马里和阿拉伯联合酋长国。

目前为止,Turla APT组织已经成功入侵了全球45个国家近百个电脑系统。Turla攻击的国家包括哈萨克斯坦、俄罗斯、中国、越南、美国等,入侵的行业有政府机构、大使馆、军事、教育、科研、制药公司等。

被入侵的相关指标

IP:

-

84.11.79.6 -

41.190.233.29 -

62.243.189.187 -

62.243.189.215 -

62.243.189.231 -

77.246.71.10 -

77.246.76.19 -

77.73.187.223 -

82.146.166.56 -

82.146.166.62 -

82.146.174.58 -

83.229.75.141 -

92.62.218.99 -

92.62.219.172 -

92.62.220.170 -

92.62.221.30 -

92.62.221.38 -

209.239.79.121 -

209.239.79.125 -

209.239.79.15 -

209.239.79.152 -

209.239.79.33 -

209.239.79.35 -

209.239.79.47 -

209.239.79.52 -

209.239.79.55 -

209.239.79.69 -

209.239.82.7 -

209.239.85.240 -

209.239.89.100 -

217.194.150.31 -

217.20.242.22 -

217.20.243.37

主机名:

-

accessdest.strangled[.]net -

bookstore.strangled[.]net -

bug.ignorelist[.]com -

cars-online.zapto[.]org -

chinafood.chickenkiller[.]com -

coldriver.strangled[.]net -

developarea.mooo[.]com -

downtown.crabdance[.]com -

easport-news.publicvm[.]com -

eurovision.chickenkiller[.]com -

fifa-rules.25u[.]com -

forum.sytes[.]net -

goldenroade.strangled[.]net -

greateplan.ocry[.]com -

health-everyday.faqserv[.]com -

highhills.ignorelist[.]com -

hockey-news.servehttp[.]com -

industrywork.mooo[.]com -

leagueoflegends.servequake[.]com -

marketplace.servehttp[.]com -

mediahistory.linkpc[.]net -

music-world.servemp3[.]com -

new-book.linkpc[.]net -

newgame.2waky[.]com -

newutils.3utilities[.]com -

nhl-blog.servegame[.]com -

nightstreet.toh[.]info -

olympik-blog.4dq[.]com -

onlineshop.sellclassics[.]com -

pressforum.serveblog[.]net -

radiobutton.mooo[.]com -

sealand.publicvm[.]com -

securesource.strangled[.]net -

softstream.strangled[.]net -

sportacademy.my03[.]com -

sportnewspaper.strangled[.]net -

supercar.ignorelist[.]com -

supernews.instanthq[.]com -

supernews.sytes[.]net -

telesport.mooo[.]com -

tiger.got-game[.]org -

top-facts.sytes[.]net -

track.strangled[.]net -

wargame.ignorelist[.]com -

weather-online.hopto[.]org -

wintersport.mrbasic[.]com -

x-files.zapto[.]org

MD5s:

-

0328dedfce54e185ad395ac44aa4223c -

18da7eea4e8a862a19c8c4f10d7341c0 -

2a7670aa9d1cc64e61fd50f9f64296f9 -

49d6cf436aa7bc5314aa4e78608872d8 -

a44ee30f9f14e156ac0c2137af595cf7 -

b0a1301bc25cfbe66afe596272f56475 -

bcfee2fb5dbc111bfa892ff9e19e45c1 -

d6211fec96c60114d41ec83874a1b31d -

e29a3cc864d943f0e3ede404a32f4189 -

f5916f8f004ffb85e93b4d205576a247 -

594cb9523e32a5bbf4eb1c491f06d4f9 -

d5bd7211332d31dcead4bfb07b288473

参考来源

http://www.theregister.co.uk/2015/09/09/turla_apt_satellite_stealth/

https://securelist.com/blog/research/72081/satellite-turla-apt-command-and-control-in-the-sky/

https://blog.kaspersky.com/turla-apt-exploiting-satellites/9771/

来自FreeBuf黑客与极客(FreeBuf.COM

这篇博客揭示了Turla APT组织如何借助卫星通信的漏洞,通过劫持下行流量隐藏指挥和控制服务器,实现全球范围内的高隐蔽性攻击,涉及政府、军事等多个领域。

这篇博客揭示了Turla APT组织如何借助卫星通信的漏洞,通过劫持下行流量隐藏指挥和控制服务器,实现全球范围内的高隐蔽性攻击,涉及政府、军事等多个领域。

1235

1235

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?