大家读完觉得有帮助记得关注和点赞!!!

以下是针对AI识别攻击模式的系统性解析,涵盖技术原理、模型应用、系统架构及实际案例,结合最新研究成果进行深度阐述:

🔍 一、攻击模式识别的AI技术体系

1. 监督学习:已知攻击的精准分类

-

工作原理:基于标注样本训练分类模型,识别已知攻击特征。

-

典型模型:

-

多层感知机(MLP):用于DDoS检测,输入层19个神经元对应流量特征(如包速率、源IP分散度),准确率可达100%26。

-

集成学习(AdaBoost-GA):通过遗传算法优化特征选择,在云安全中检测DDoS攻击,精度显著高于传统方法6。

-

-

案例:XSS检测系统结合CNN提取URL局部特征(如恶意标签

<script>),LSTM分析参数序列的Payload结构,误报率降低40%4。

2. 非监督学习:未知威胁的异常检测

-

核心技术:建立正常行为基线,识别偏离模式。

-

模型应用:

-

Isolation Forest:检测异常登录(如夜间访问敏感数据),适用于UEBA场景1。

-

GAN-LSTM混合模型:生成器合成攻击样本,判别器计算异常评分(重构损失+判别损失),在工业控制系统(SWaT数据集)实现91%准确率3。

-

-

优势:无需攻击样本标签,适应零日漏洞和APT攻击。

3. 深度学习:高维时序模式挖掘

-

时序攻击检测:

-

LSTM:捕捉长期依赖,识别APT多阶段攻击链(如权限提升→横向移动)15。

-

Transformer:分析日志序列中的上下文关联,预测攻击阶段(如数据渗透前兆)1。

-

-

空间特征提取:

-

CNN:处理图像化网络流量(将数据包转为灰度图),识别DDoS脉冲特征6。

-

4. 图神经网络(GNN):攻击路径推理

-

原理:构建实体关系图(如设备-账号-资源),识别隐蔽传播路径。

-

应用场景:

-

横向移动检测:GNN学习节点嵌入,定位异常边(如域控制器非常规访问数据库)1。

-

SHIELD框架:将日志转为溯源图,GAT(图注意力网络)加权邻居节点状态,精度达99%5。

-

📊 二、攻击检测的系统架构与工作流程

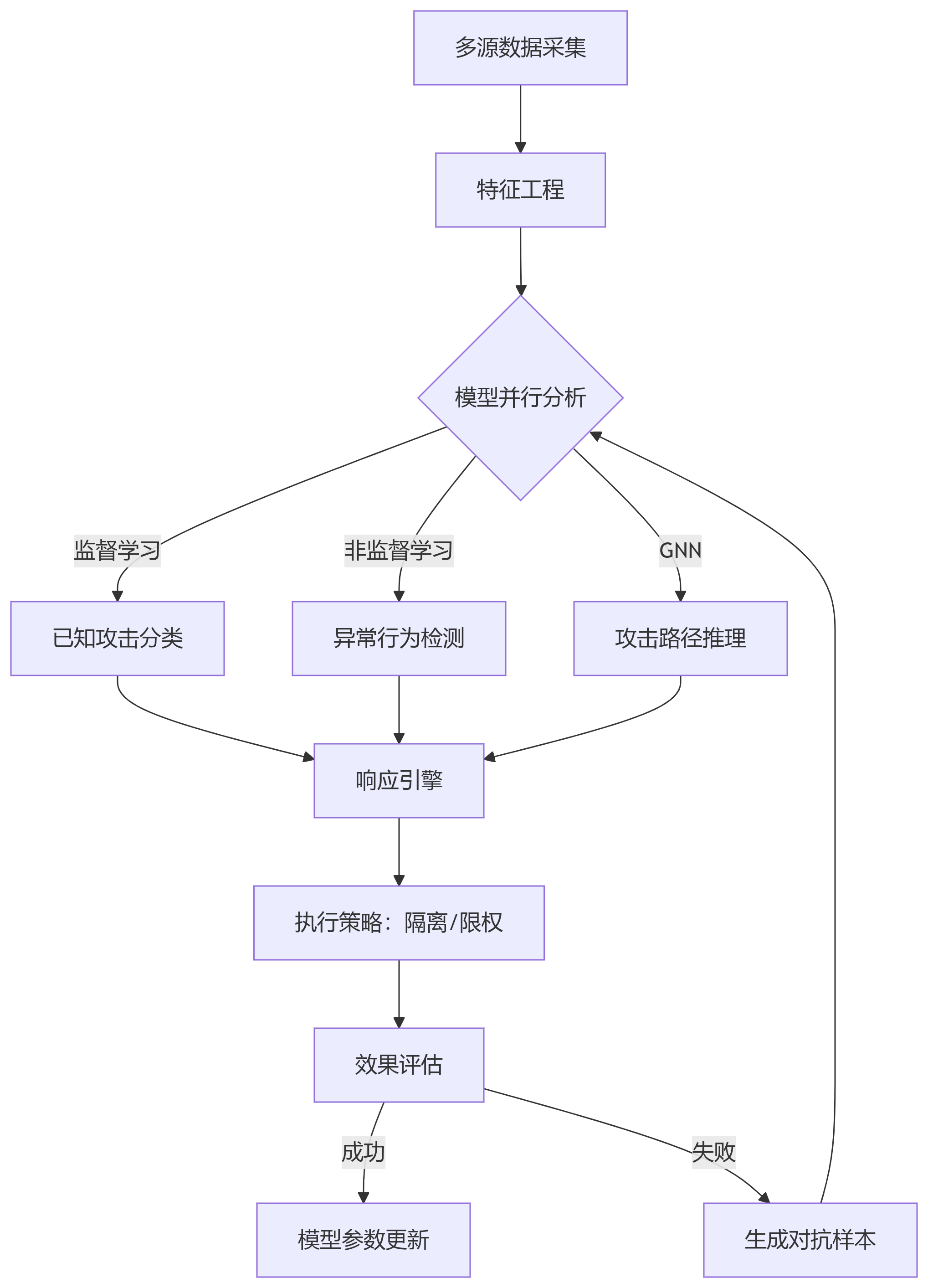

1. 逻辑流程图:闭环防御系统

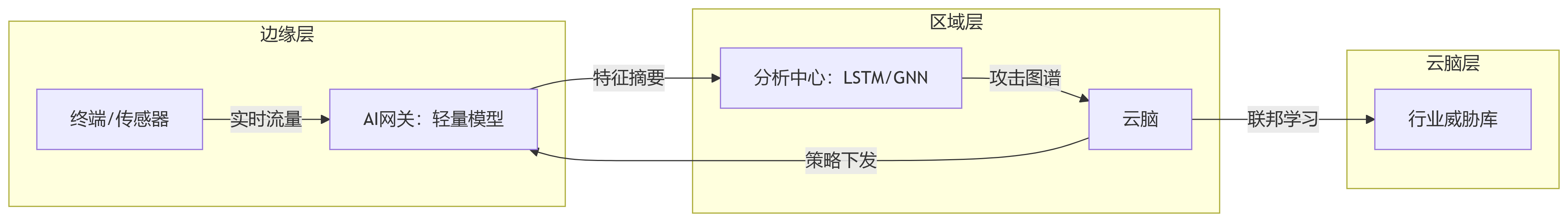

2. 架构拓扑图:边云协同防御

-

边缘层:轻量模型(如TinyML)实时过滤流量,延迟<100ms6。

-

区域层:GNN构建本地攻击图谱,LSTM分析时序行为。

-

云脑层:强化学习生成全局策略,联邦学习更新威胁库110。

🏭 三、实际应用案例深度解析

案例1:工业控制系统GAN-LSTM入侵检测

-

场景:水处理厂(SWaT系统)遭APT攻击。

-

解决方案:

-

数据:多传感器时序数据(流量、压力、阀门状态)。

-

模型:GAN生成器合成攻击模式,LSTM判别器计算混合异常分(

λ*重构损失 + (1-λ)*判别损失)。

-

-

成效:准确率91%,召回率99%,较传统方法F1值提升45%3。

案例2:云环境DDoS检测(XGB-GA优化)

-

场景:云平台遭遇脉冲式DDoS攻击。

-

解决方案:

-

特征选择:遗传算法(GA)优化19维流量特征。

-

模型:XGBoost集成树训练,ROA(鲁棒优化算法)防止过拟合。

-

-

成效:准确率100%,检测延迟<50ms6。

案例3:LLM蜜罐诱捕攻击者(Beelzebub框架)

-

场景:黑客利用弱密码爆破SSH。

-

解决方案:

-

架构:GPT-4模拟Ubuntu系统交互,诱骗攻击者执行

uname -a等命令。 -

情报收集:记录攻击者下载Perl后门(rootbox PerlBot v2.0)并溯源至IRC控制端8。

-

-

成效:瓦解IRC频道#c0d3rs-TeaM,阻断僵尸网络8。

⚠️ 四、技术挑战与前沿趋势

当前挑战

| 问题 | 解决路径 |

|---|---|

| 数据标签稀缺 | 自监督预训练 + GAN合成样本3 |

| 模型黑盒性 | SHAP/LIME可解释性增强1 |

| 边缘算力限制 | 模型蒸馏(百亿参数→轻量版)6 |

未来趋势

-

LLM语义分析:

-

利用大模型理解ATT&CK攻击链(如SHIELD框架生成故事级报告)5。

-

-

对抗训练进化:

-

红蓝对抗:GAN生成变种攻击样本,提升模型鲁棒性79。

-

-

跨域联邦防御:

-

医疗机构共享威胁模式(不泄露原始数据),协同防御勒索软件10。

-

💎 总结

AI识别攻击模式已从“单点检测”发展为“全局狩猎”:

-

监督学习精准打击已知威胁(如XSS/DDoS);

-

非监督学习通过行为基线捕捉未知攻击;

-

深度学习解析高维时序特征,预测攻击链;

-

GNN建模实体关系图,定位横向移动路径。

典型案例证明:从工控系统的GAN-LSTM到云环境的XGB-GA优化,再到LLM蜜罐的主动诱捕,AI驱动防御实现了毫秒级响应、未知威胁预判、攻击者意图反制三重突破。未来随着LLM与联邦学习的融合,防御体系将向“认知对抗”升维,实现从“事件响应”到“攻击者画像”的跨越。

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?