目录

当redis服务(6379)端口对外开放且未作密码认证时,任意用户可未授权访问redis服务并操作获取其数据。

攻击机:10.1.1.100 kali

目标靶机:10.1.1.200

一、探测redis的未授权访问

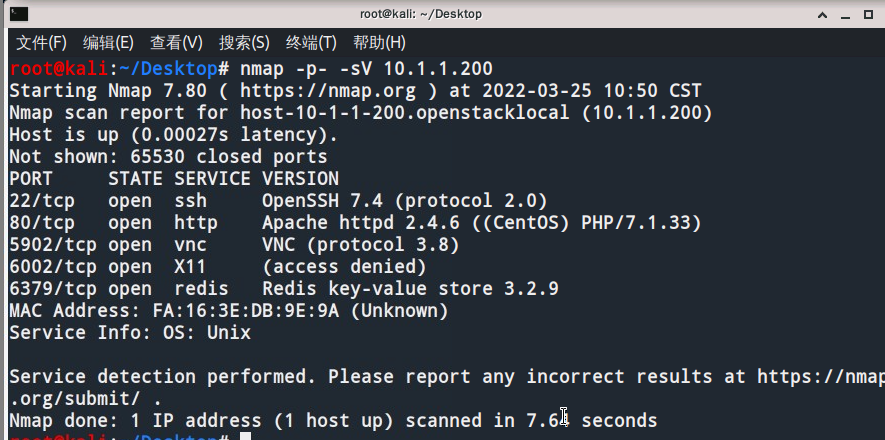

首先在攻击机上使用nmap对目标机进行扫描,探测开放的服务与端口。

使用全端口扫描,探测存在的服务: nmap -p- -sV 10.1.1.200

探测到靶机开放了多个端口,其中存在redis服务的6379端口,开始尝试是否存在redis未授权访问漏洞。

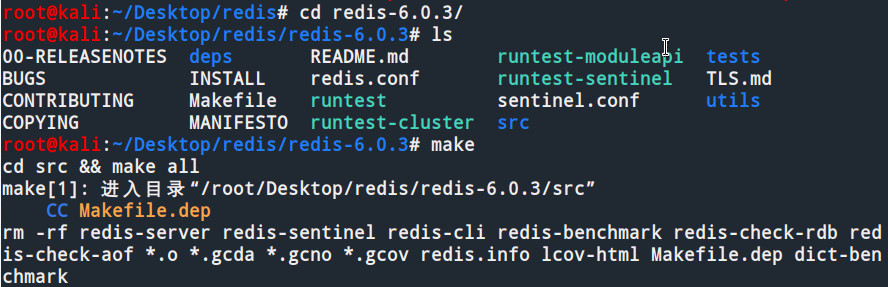

下载redis连接工具,解压后使用make命令进行编译。

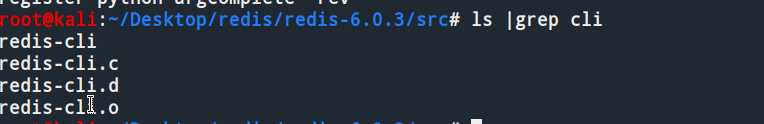

编译后的redis-cli文件存放在src目录中,将其复制到bin目录下,就可以在任意位置执行。

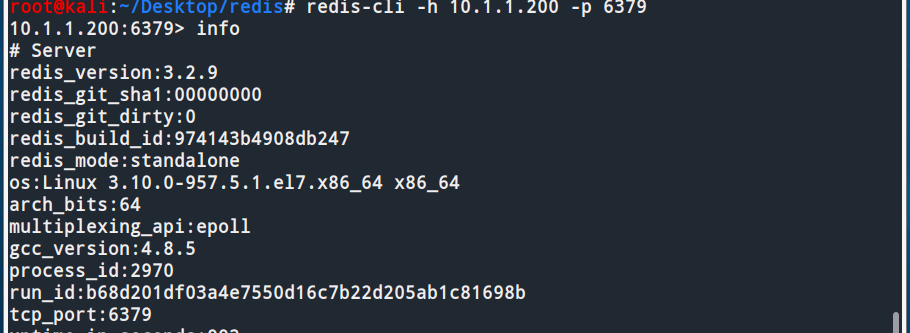

使用redis-cli工具对redis数据尝试进行连接。

redis-cli -h 10.1.1.200 -p 6379

连接成功,这个

当redis服务未授权访问时,攻击者可通过nmap扫描、redis-cli连接、写入木马、ssh公钥等方式获取目标机器的shell。本文详细介绍了探测与利用过程。

当redis服务未授权访问时,攻击者可通过nmap扫描、redis-cli连接、写入木马、ssh公钥等方式获取目标机器的shell。本文详细介绍了探测与利用过程。

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

1287

1287

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?