Markdown是一种轻量级标记语言,创始人为约翰·格鲁伯(John Gruber)。它允许人们使用易读易写的纯文本格式编写文档,然后转换成有效的 XHTML(或者HTML)文档。这种语言吸收了很多在电子邮件中已有的纯文本标记的特性。

self型XSS的原理

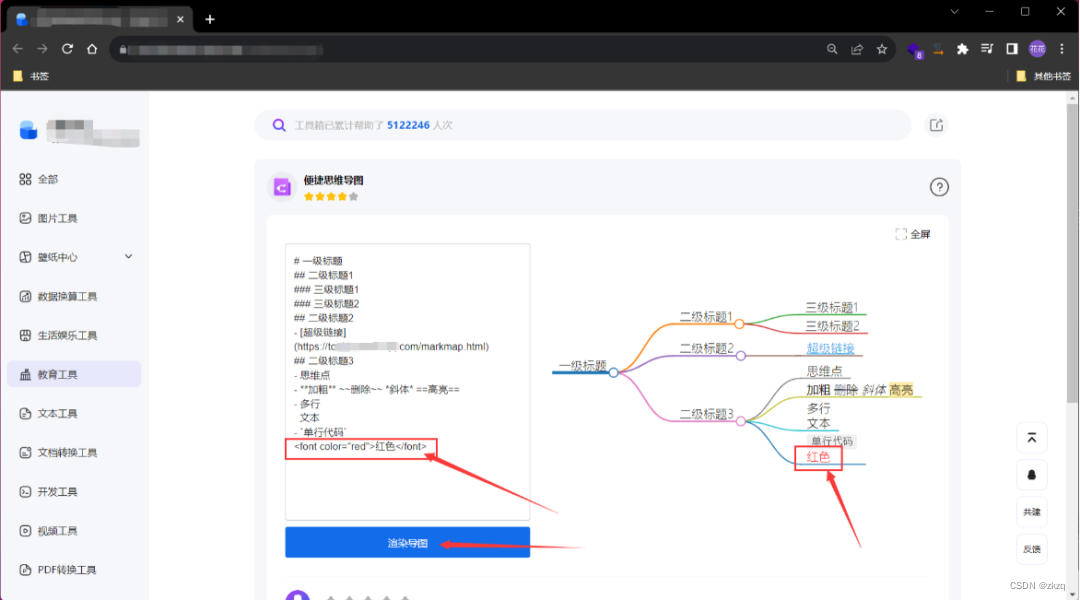

1.功能需要支持Markdown语法

2.能执行html标签写法 (DOM型XSS另一个名字罢了)

1.看到这个#、##、-、``发现能支持是Markdown语法

Markdown语法是可以直接执行html标签的!!!也就是能尝试JavaScript代码

2.用户输入:1 —> 渲染导图 -> 页面显示:1 (符合XSS原理)

3.用户输入:JS —> 渲染导图 -> 页面显示:JS (JS代码被执行)

<font color="red">红色</font> 4.1 第一步:用户输入:JavaScript代码 :

4.1 第一步:用户输入:JavaScript代码 :

4.2 第二步:

本文探讨了self型XSS漏洞的原理,尤其是当功能支持Markdown语法时,如何导致DOM型XSS。通过用户输入的JavaScript代码,经过前端解析执行,最终在页面上显示并触发安全问题。Markdown的特性使得它可以直接执行html标签,为self-XSS提供了可能。总结了Don型XSS的流程,即用户输入的JavaScript内容在前端被解析执行,最终在前端显示。

本文探讨了self型XSS漏洞的原理,尤其是当功能支持Markdown语法时,如何导致DOM型XSS。通过用户输入的JavaScript代码,经过前端解析执行,最终在页面上显示并触发安全问题。Markdown的特性使得它可以直接执行html标签,为self-XSS提供了可能。总结了Don型XSS的流程,即用户输入的JavaScript内容在前端被解析执行,最终在前端显示。

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

2442

2442

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?