未经许可,不得转载。

文章目录

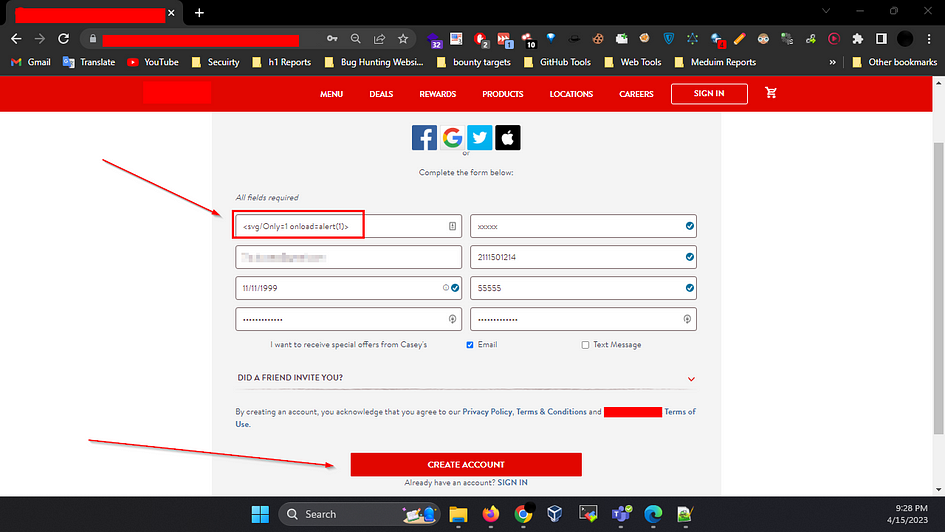

Self-XSS-1

目标应用程序为某在线商店,在其注册页面的First Name字段中注入XSS Payload:

注册成功,但当我尝试登录我的帐户时,我得到了403 Forbidden,即无法登录我的帐户。

我很好奇为什么我无法登录我的帐户,所以我打开了 Burp 并拦截了登录请求,以查看为什么会收到403 Forbidden。我发现浏览器向服务器发送了两个请求。

第一个请求中包含我的用户名和密码:

POST /login HTTP/2

Host:www.example.com

loginID=attacker@gmail.com&password=xxx123

其返回包为200 OK,返回体中包含我的个人信息,如FirstName、lastName、UID等等。

第二个请求中包含我的个人信息:

POST /login HTTP/2

Host: www.example.com

Data={"eventName":"login","remember":false,"UID":"9046b58424b84429ab2d5b811baer3xc",

订阅专栏 解锁全文

订阅专栏 解锁全文

1831

1831