一、渗透测试基础与Kali环境配置

1. 渗透测试概念

- 定义:通过模拟恶意攻击验证系统漏洞真实性,区别于安全审计和漏洞评估。

- 方法论:分为黑盒、白盒、灰盒测试,灰盒测试因接近真实攻击场景而被推荐。

- 风险计算:基于CIA三角(机密性、完整性、可用性),公式为:[SLE = AV \times EF, \quad ALE = SLE \times ARO, \quad 风险 = 资产价值 \times 威胁 \times 漏洞 \times 影响]

2. Kali Linux基础

-

特点:基于Debian,替代BackTrack,工具更新频繁,支持多场景渗透测试。

-

安装方式:

-

- 从ISO镜像安装(32/64位),或使用预构建的VM映像文件。

- 最低硬件要求:8GB硬盘、512MB内存、互联网连接。

-

工具集分类:信息收集、漏洞分析、Web应用攻击、密码攻击、无线攻击等。

二、侦察技术

1. 信息收集途径

-

公开资源:公司网站(Robots.txt)、Web历史归档(WayBack Machine)、区域互联网注册机构(RIR)、EDGAR数据库、社交媒体。

-

搜索引擎技术:Shodan(设备搜索)、Google Hacking(利用高级操作符定位漏洞)、Google Hacking数据库(GHDB)。

-

网络侦察:

-

- HTTrack:克隆网站用于离线分析。

- Nmap/Zenmap:扫描主机端口、服务及操作系统指纹。

- Maltego:可视化关联域名、人员、邮件等信息。

-

DNS与网络侦察

-

Dig:查询DNS记录(如MX、NS服务器)。

-

Fierce:枚举域名对应的主机名和IP地址。

-

FOCA:提取文档元数据(如创建者、软件版本)。

三、服务器端攻击

1. 漏洞评估工具

-

Webshag:跨平台多线程审计工具,支持端口扫描、URL扫描。

-

Skipfish:递归爬虫与字典探针结合,生成网站安全报告。

-

ProxyStrike:代理工具,拦截并分析HTTP请求,支持XSS/SSL漏洞扫描。

-

OWASP ZAP:拦截代理,支持漏洞扫描、会话管理及报告生成。

-

漏洞利用技术

-

Metasploit:渗透测试框架,支持漏洞利用模块、攻击载荷与后渗透操作。

-

w3af:Web应用攻击与审计框架,扫描OWASP TOP 10漏洞。

-

暴力破解工具:

-

- Hydra:支持多种协议(如HTTP、FTP、SMTP)的密码爆破。

- DirBuster:暴力破解Web目录与文件名。

- WebSlayer:定制化Web表单暴力破解,支持载荷生成。

密码破解与中间人攻击

- John the Ripper:离线密码破解工具,支持多种散列算法。

- SSLstrip:中间人攻击工具,劫持HTTPS会话并转为HTTP。

四、客户端攻击

1.社会工程与工具

-

SET(社会工程工具集):

-

- 克隆网站、钓鱼邮件、Java Applet攻击,窃取登录凭据。

- 支持会话劫持、身份伪装,结合Metasploit实现漏洞利用。

-

MITM Proxy:拦截HTTP/HTTPS流量,分析客户端请求与响应。

-

主机扫描与密码破解

-

Nessus:漏洞扫描器,检测系统未打补丁的漏洞。

-

密码破解工具:

-

- Johnny:John the Ripper的图形界面,支持Linux/Windows密码破解。

- hashcat/oclHashcat:基于GPU的高性能密码破解工具。

- samdump2:转存Windows SAM文件中的密码散列。

五、身份认证攻击

1.会话管理与Cookie劫持

-

点击劫持:利用iframe嵌套欺骗用户点击伪装链接。

-

Cookie工具:

-

- Firesheep:嗅探未加密的会话Cookie。

- Cookie Injector:注入窃取的Cookie,劫持已认证会话。

-

中间人攻击:

-

- Ettercap:ARP欺骗,拦截并篡改客户端与服务器通信。

- Wireshark:捕获网络流量,提取Cookie等敏感信息。

2.SQL注入与XSS攻击

- SQL注入:利用未过滤的用户输入篡改SQL查询,如通过’ OR 1=1 #绕过登录验证。

- sqlmap:自动化SQL注入工具,支持数据库枚举、命令执行。

- XSS(跨站脚本):注入恶意脚本窃取Cookie,如利用测试漏洞。

六、Web攻击技术

1. 浏览器漏洞利用

-

BeEF(浏览器漏洞利用框架):

-

- 钩住用户浏览器,执行会话劫持、屏幕截图、键盘记录等操作。

- 绕过网络安全设备,利用浏览器插件与脚本漏洞。

-

代理与拒绝服务攻击

-

FoxyProxy:Firefox代理管理插件,快速切换代理设置。

-

BURP Proxy:拦截HTTP/HTTPS流量,支持请求篡改与漏洞扫描。

-

拒绝服务攻击(DoS):

-

- THC-SSL-DOS:利用SSL握手漏洞消耗服务器资源。

- Slowloris:发送不完整HTTP请求,占用服务器连接数。

七、防御对策与报告

1. 防御措施

-

安全基线:补丁管理、密码策略、防火墙配置。

-

取证工具:Kali取证模式、dc3dd,用于调查攻击痕迹。

-

渗透测试报告

-

结构:封面、保密声明、执行总结、方法论、漏洞详情及修复建议。

-

工具:Dradis、KeepNote,用于整理漏洞与生成专业报告。

核心工具与技术总结

- 信息收集:Nmap、Maltego、Shodan、Google Hacking。

- 漏洞评估:OWASP ZAP、w3af、Skipfish。

- 漏洞利用:Metasploit、sqlmap、BeEF。

- 密码攻击:John the Ripper、hashcat、Hydra。

- 中间人攻击:Ettercap、SSLstrip、Wireshark。

- 报告生成:Dradis、Burp Suite、Nessus。

互动话题:如果你想学习更多网安方面的知识和工具,可以看看以下题外话!

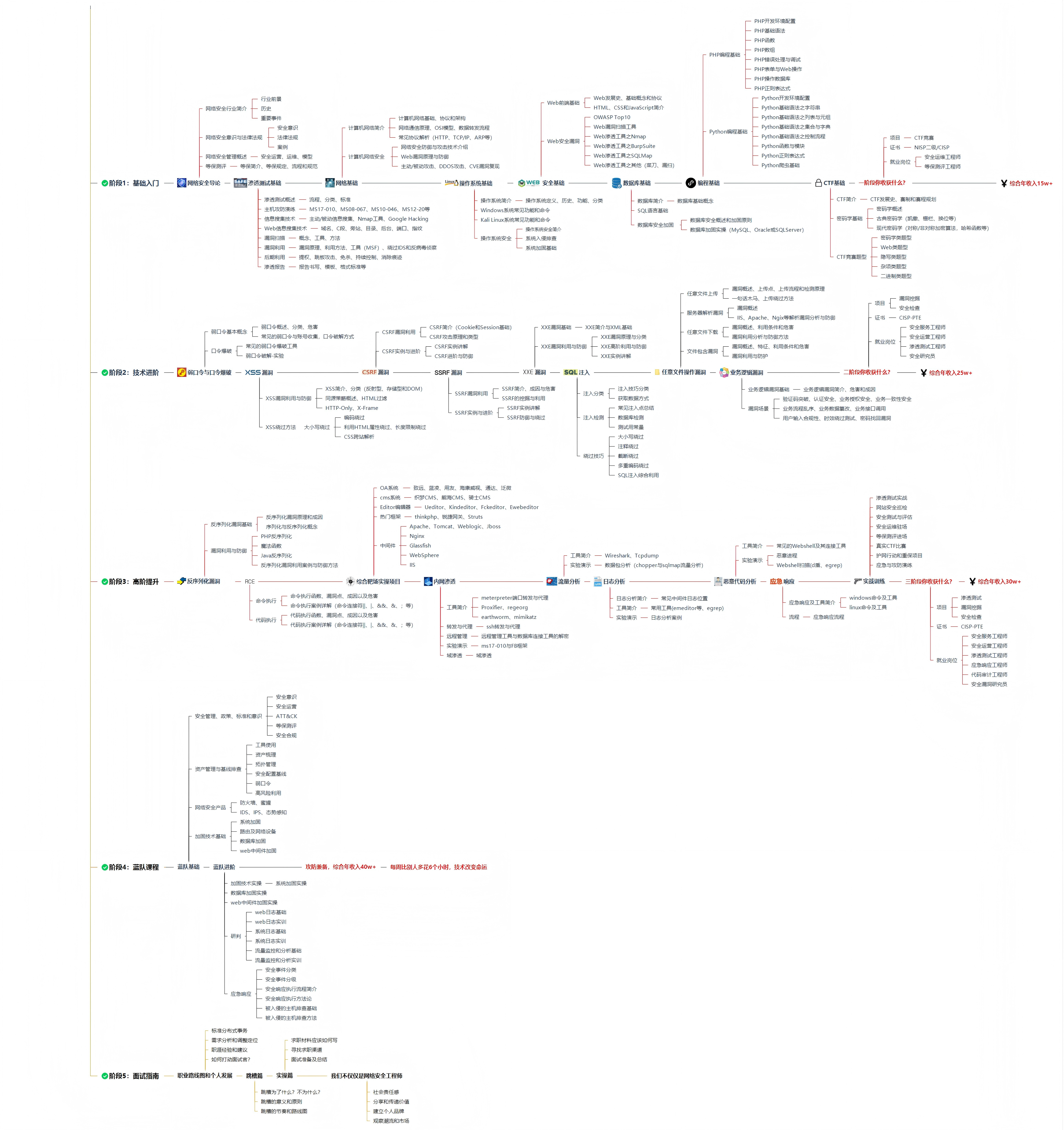

网络安全学习路线&学习资源

很多小伙伴想要一窥网络安全整个体系,这里我分享一份打磨了4年,已经成功修改到4.0版本的**《平均薪资40w的网络安全工程师学习路线图》**对于从来没有接触过网络安全的同学,我们帮你准备了详细的学习成长路线图。可以说是最科学最系统的学习路线,大家跟着这个大的方向学习准没问题。

如果你想要入坑黑客&网络安全工程师,这份282G全网最全的网络安全资料包!

↓↓↓ 扫描下方图片即可前往获取↓↓↓网络安全学习路线&学习资源

学习资料工具包

压箱底的好资料,全面地介绍网络安全的基础理论,包括逆向、八层网络防御、汇编语言、白帽子web安全、密码学、网络安全协议等,将基础理论和主流工具的应用实践紧密结合,有利于读者理解各种主流工具背后的实现机制。

网络安全源码合集+工具包

视频教程

很多朋友都不喜欢晦涩的文字,我也为大家准备了视频教程,,每个章节都是当前板块的精华浓缩。(全套教程点击领取哈)

视频配套资料&国内外网安书籍、文档&工具

因篇幅有限,仅展示部分资料,需要扫描下方图片即可前往获取

好了就写到这了,大家有任何问题也可以随时私信问我!希望大家不要忘记点赞收藏哦!

好了就写到这了,大家有任何问题也可以随时私信问我!希望大家不要忘记点赞收藏哦!

特别声明:

此教程为纯技术分享!本文的目的决不是为那些怀有不良动机的人提供及技术支持!也不承担因为技术被滥用所产生的连带责任!本书的目的在于最大限度地唤醒大家对网络安全的重视,并采取相应的安全措施,从而减少由网络安全而带来的经济损失。!!!

1196

1196

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?