每天一个网安小知识:SSRF

一、SSRF漏洞是什么?

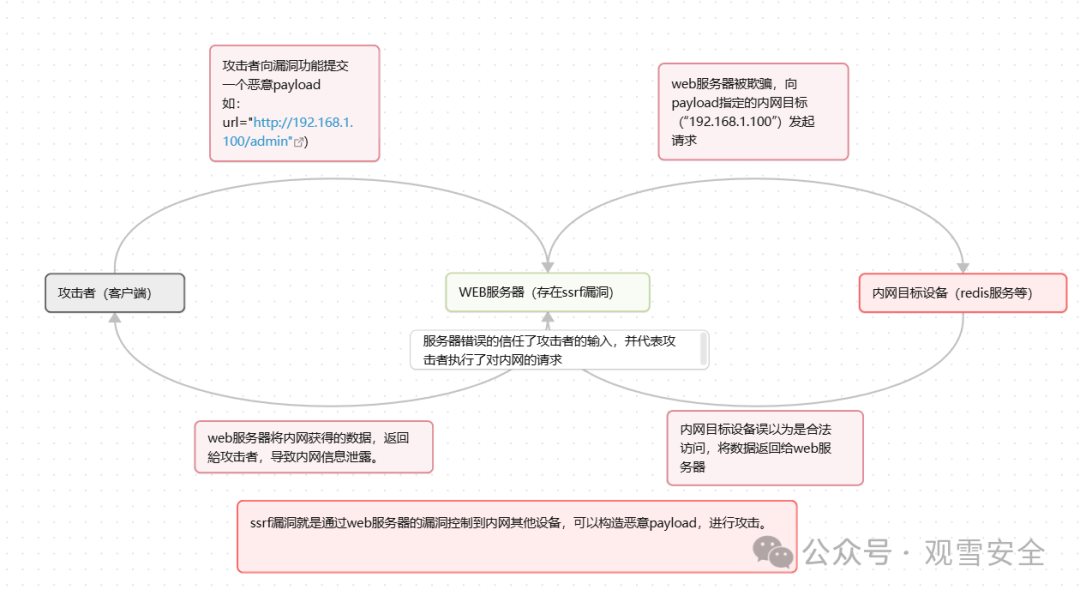

服务端请求伪造(Server-Side Request Forgery, SSRF)是一种网络安全漏洞。它允许攻击者利用一个存在缺陷的Web应用,以服务器自身的身份,向其能够访问的网络(包括内网、本地或外网)发送恶意的网络请求。

简单来说,攻击者无法直接访问一个企业的内部网络,但他可以欺骗该企业的对外服务器,让这台服务器“代替”他去访问内部网络,从而突破网络边界的隔离。在这个过程中,Web服务器就成了攻击者的“代理”或“傀儡”。

二、SSRF漏洞的危害

SSRF漏洞之所以被认为是“内外兼修”的顶级漏洞,是因为它的攻击范围极广,既能向内渗透,也能对外攻击。其中,对内网的攻击是其最核心、最致命的威胁。

1. 对内网的攻击

企业的内部网络通常被认为是安全区域,其防御措施远不如暴露在公网的服务。SSRF为攻击者打开了进入这个“柔软腹地”的大门。

-

内网信息刺探:这是最常见的利用方式。攻击者可以扫描内部网络,探测哪些主机存活、哪些端口开放,从而绘制出企业内网的拓扑结构和服务分布。

-

攻击未授权的内部应用:许多内部服务(如Redis、MongoDB、Elasticsearch、Docker API等)为了方便运维,常常没有配置访问密码。攻击者可以通过SSRF直接访问这儿一起玩、些服务的API,进行数据窃取、篡改,甚至通过特定漏洞(如Redis写入Webshell进行反弹shell)获取服务器的完全控制权。

-

攻击内部脆弱的Web应用:直接访问内部的管理后台、测试环境等,这些系统往往存在弱密码或其他已知漏洞。

2. 对服务器自身的攻击

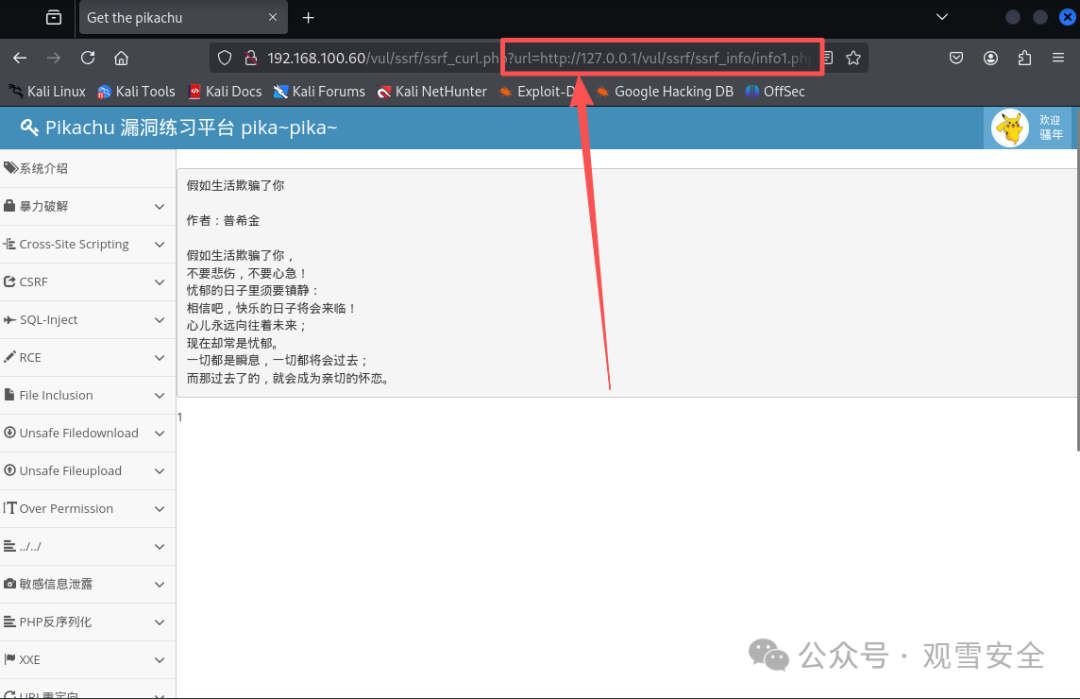

攻击者可以利用SSRF攻击Web服务器本身,因为服务器对自己来说永远是“可信”的。

- 任意文件读取:通过构造

file:///协议,在服务器权限允许的范围内读取任意本地文件,如/etc/passwd、数据库配置文件等。 - 攻击本地服务:攻击监听在

127.0.0.1上的本地服务,本地服务的安全策略一般来说比较松弛。

3. 对外网的攻击

攻击者可以利用存在SSRF漏洞的服务器作为跳板,攻击互联网上的其他目标。

- 隐藏攻击源:将存在SSRF漏洞的服务器作为攻击代理,不仅隐藏了攻击者的真实IP,还可能绕过受害者设置的防火墙规则(因为请求源是一台看起来可信的Web服务器)。

- 发起分布式拒绝服务(DDoS)攻击:如果该SSRF漏洞可以被大量、快速地利用,攻击者就能操控大量受害服务器,对某个外部目标发起网络攻击。

三:SSRF漏洞常见的场景

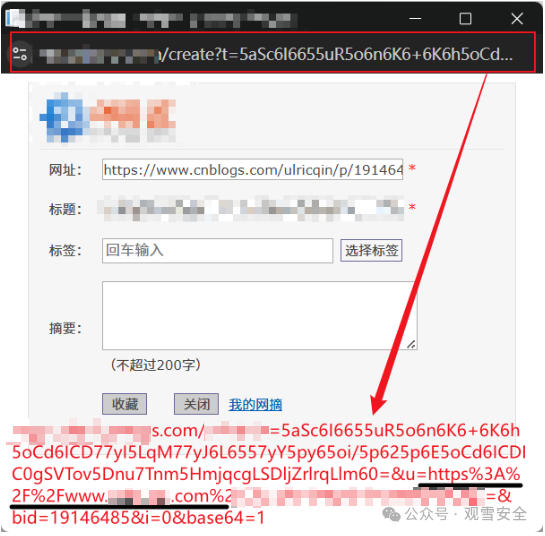

1.博客或视频的收藏与转发

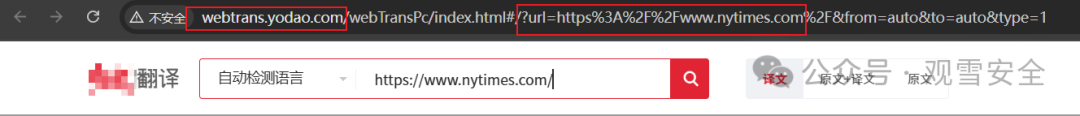

2.在线翻译或文档转换

服务器需要根据你提供的URL去获取网页的原文或文档内容,然后再进行翻译或格式转换。这个“获取”的动作就可能触发SSRF。

等

四:SSRF漏洞的利用方式

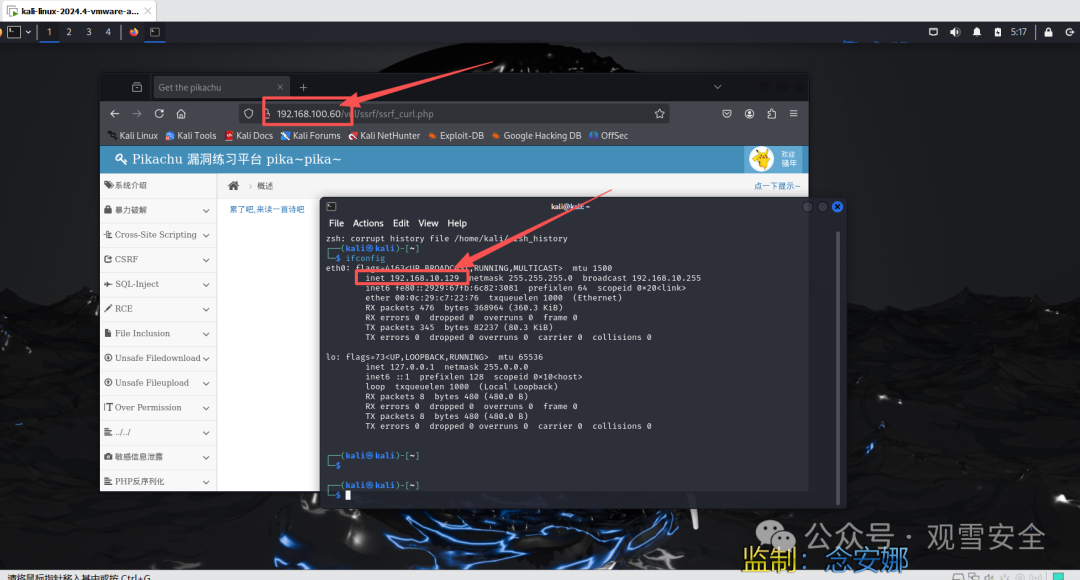

这里以pikachu靶场为例。

使用小皮面板打开web服务。

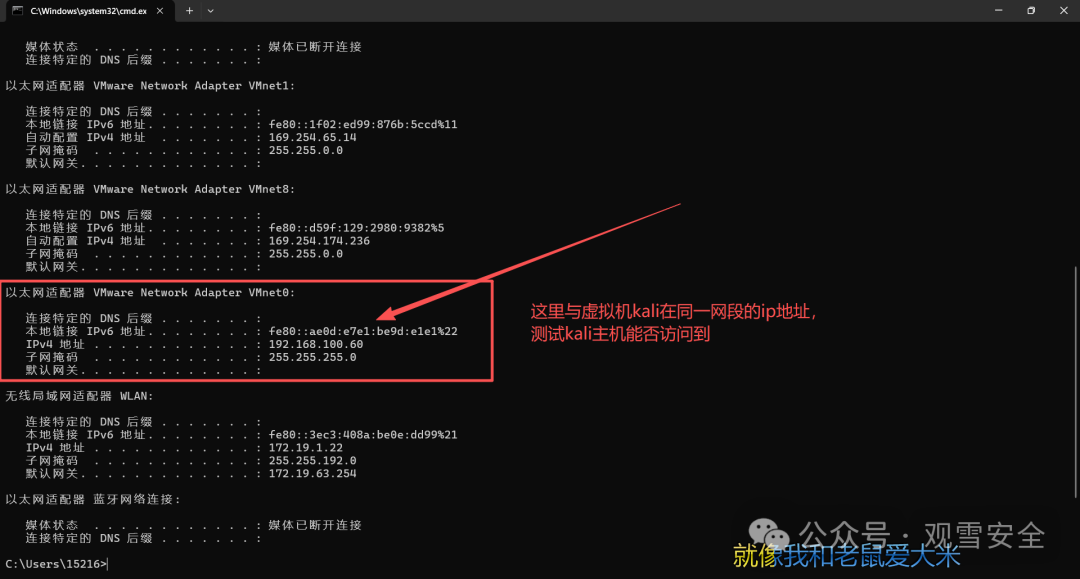

验证kali能否访问web服务。

测试kali访问成功。

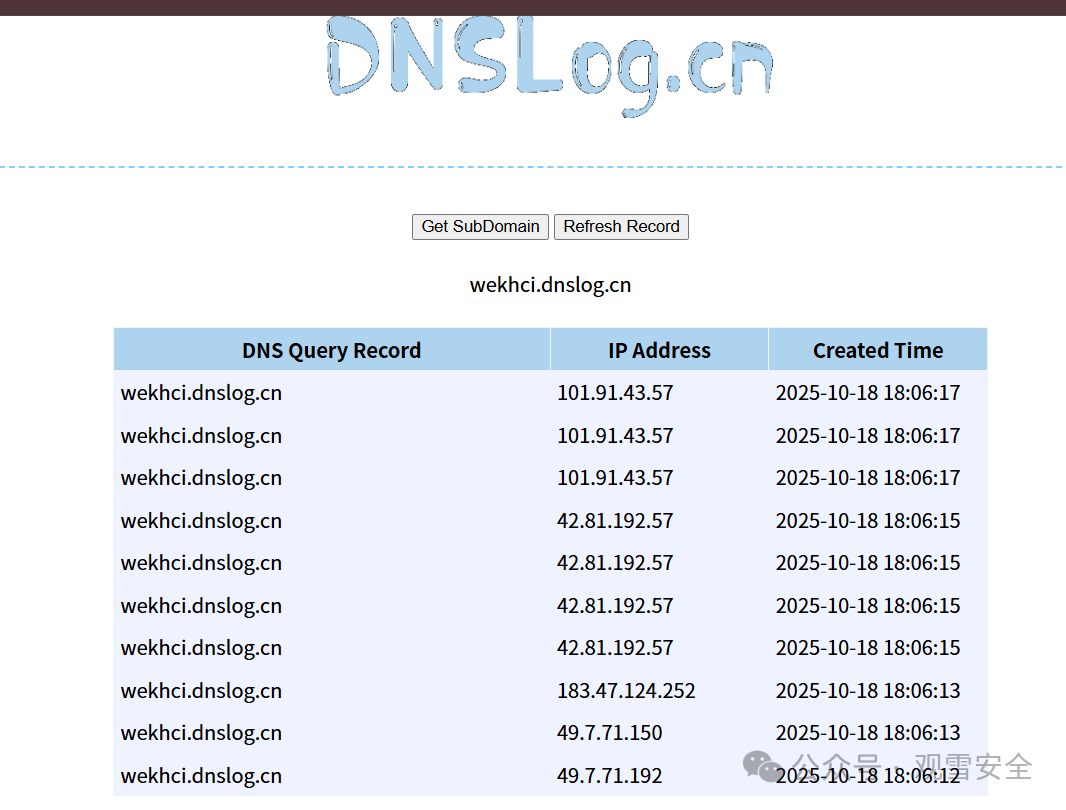

典型的ssrf漏洞,利用其访问访问dnslog网站测试。

成功访问。

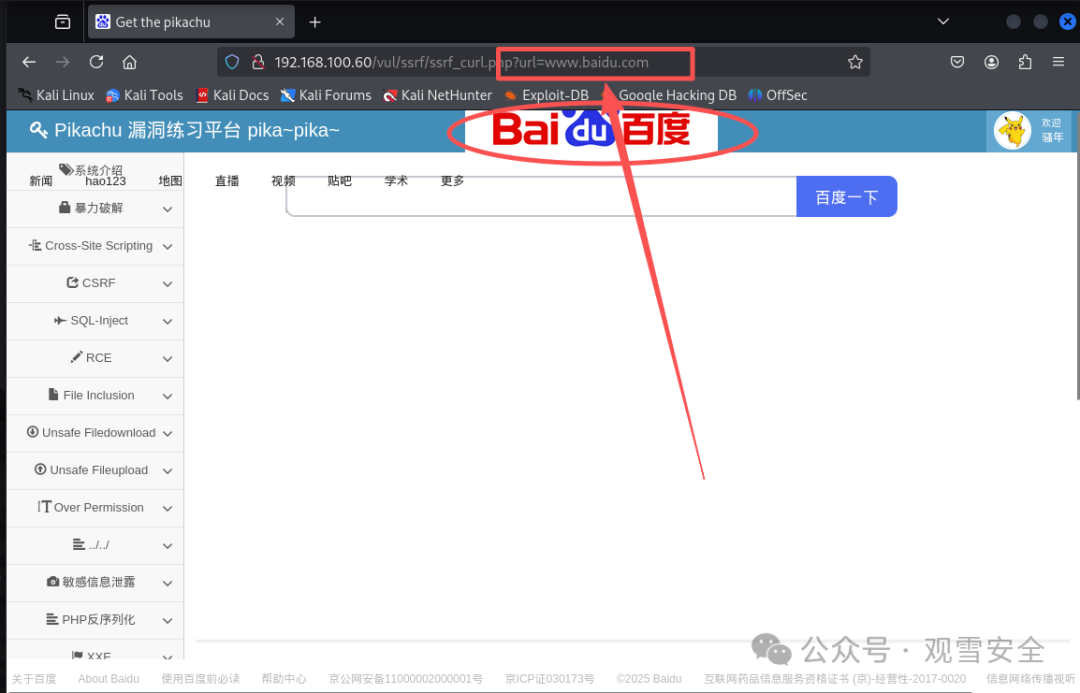

访问百度

成功访问。

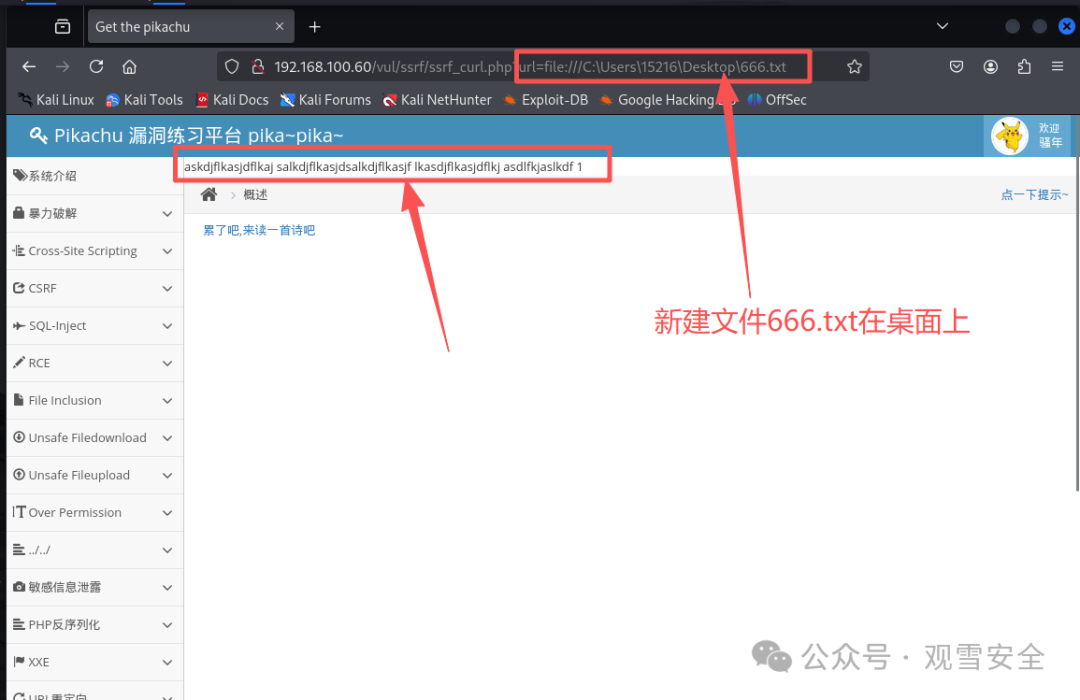

使用file协议可以直接访问本地文件

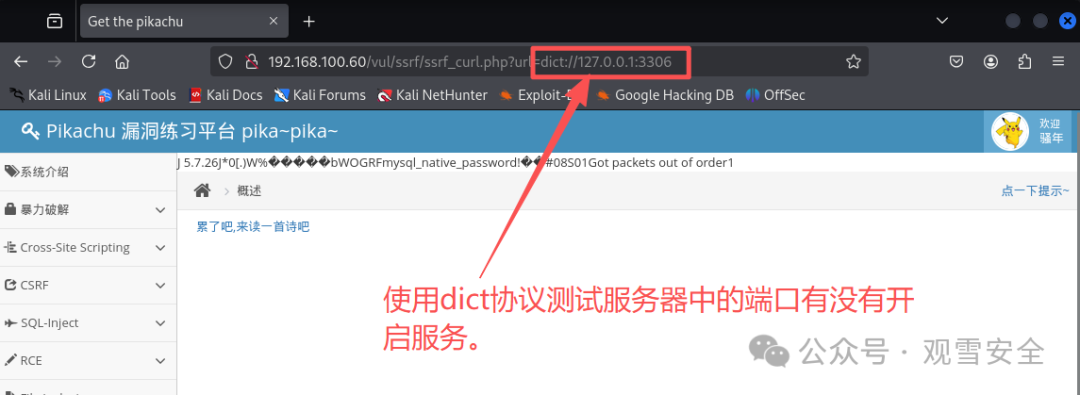

dict协议可以测试服务器中有没有开启3306端口。

文章来自网上,侵权请联系博主

互动话题:如果你想学习更多

**网络安全方面**的知识和工具,可以看看以下面!

网络安全学习资源分享:

给大家分享一份全套的网络安全学习资料,给那些想学习 网络安全的小伙伴们一点帮助!

①网络安全学习路线

②20份渗透测试电子书

③安全攻防357页笔记

④50份安全攻防面试指南

⑤安全红队渗透工具包

⑥网络安全必备书籍

⑦100个漏洞实战案例

⑧安全大厂内部视频资源

⑨历年CTF夺旗赛题解析

对于从来没有接触过网络安全的同学,我们帮你准备了详细的学习成长路线图。可以说是最科学最系统的学习路线,大家跟着这个大的方向学习准没问题。

因篇幅有限,仅展示部分资料,完整版的网络安全学习资料已经上传优快云,朋友们如果需要可以在下方优快云官方认证二维码免费领取【保证100%免费】

1978

1978

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?