IP地址:

用来在网络中标记一台电脑,指引数据包的收发方向,在一个局域网中是唯一的;电脑中的ip是可以手动修改的,只要在同一个局域网中不重复即可。

分类:

①ip地址的组成,包括网络地址和主机地址(4个字节的分配)

32位的ip地址,根据网络地址和主机地址的分配,可以分为A类,B

类,C类,D类,E类。

A类:一个A类IP地址由1字节(8位为一个字节)的网络地址和3字节主机地址组成,网络地址的最高位必须是“0”,

地址范围1.0.0.1-126.255.255.254

二进制表示为:00000001 00000000 00000000 00000001 - 01111110 11111111 11111111 11111110

可用的A类网络有126个,每个网络能容纳1677214个主机

B类:一个B类IP地址由2个字节的网络地址和2个字节的主机地址组成,网络地址的最高位必须是“10”,

地址范围128.1.0.1-191.255.255.254

二进制表示为:10000000 00000001 00000000 00000001 - 10111111 11111111 11111111 11111110

可用的B类网络有16384个,每个网络能容纳65534主机

C类:一个C类IP地址由3字节的网络地址和1字节的主机地址组成,网络地址的最高位必须是“110”

范围192.0.1.1-223.255.255.254

二进制表示为: 11000000 00000000 00000001 00000001 - 11011111 11111111 11111110 11111110

C类网络可达2097152个,每个网络能容纳254个主机

D类:

D类IP地址第一个字节以“1110”开始,它是一个专门保留的地址。

E类:

以“1111”开始,为将来使用保留

E类地址保留,仅作实验和开发用

私有IP:

以下的ip范围是在局域网内部使用的私有ip:

10.0.0.0~10.255.255.255

172.16.0.0~172.31.255.255

192.168.0.0~192.168.255.255

②根据地址位数,可以分为IPv4和IPv6

IPv4:地址是32位的整数,实际上是把32位的分为4个8位的,比如 192.168.21.1,实际上是:1100 0000 . 1010 1000 . 0001 0101 . 0000 0001,这样可观性较强。

IPv6:地址是128位的整数,是IPv4的升级版,例如2001:0da8:58a3:0314:1000:8a2e:0370:7788

注意:IP地址127.0.0.1~127.255.255.255用于回路测试。

端口号/port:

应用进程(程序)与外界通讯交流收发数据的标识号

即:在电脑上运行的程序,都会有一个端口号,有的程序的端口号是固定的,有的是随机分配的,但是都一定有的。

范围:

端口号的范围是0-2^16,有65536个

分类:

端口分类可以分为:知名端口和动态端口

知名端口:范围是0-1023

例如:

80端口分配给HTTP服务

21端口分配给FTP服务

动态端口:范围是从1024到65535

之所以称为动态端口,是因为它一般不固定分配某种服务,而是动态分配。

动态分配是指当一个系统程序或应用程序程序需要网络通信时,它向主机申请一个端口,主机从可用的端口号中分配一个供它使用。

当这个程序关闭时,同时也就释放了所占用的端口号

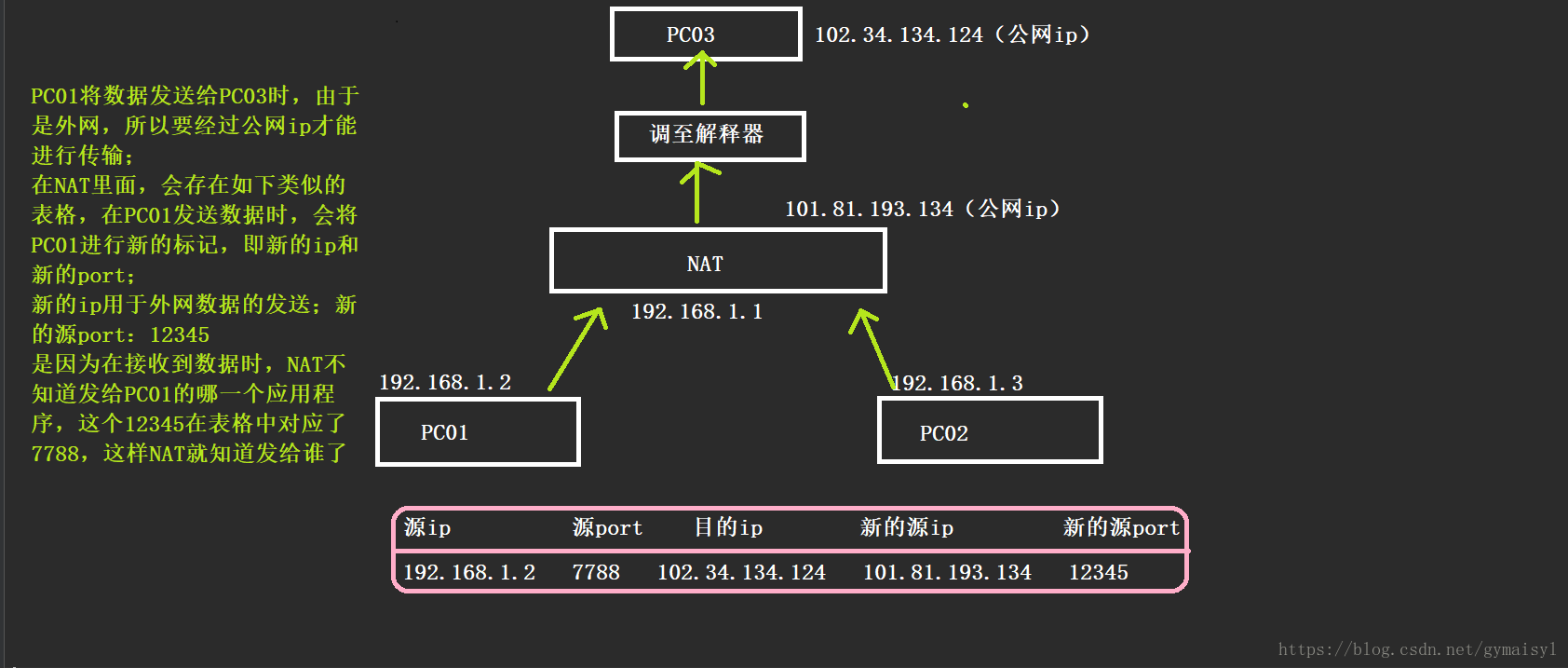

DNS服务器/域名服务器

作用:将域名解析为ip地址

域名,通俗点说,就是一个网站的名字,比如www.baidu.com,但是实际浏览器在访问的时候,是需要通过ip地址来对网站服务器进行访问的,所以要获取到目的地址的ip,这样一来,就需要域名服务器来解析,获得相应的ip地址。(下面有具体的过程解析)

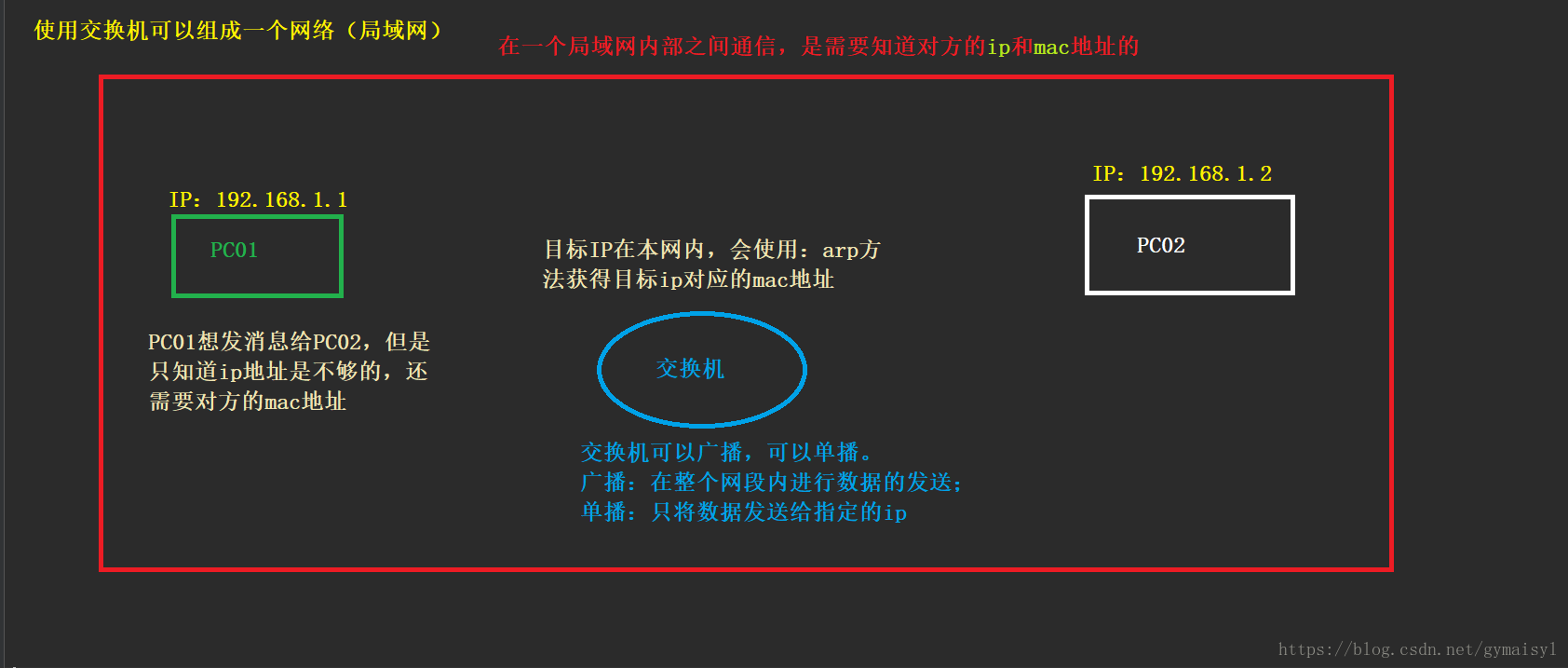

MAC地址:

在设备与设备之间数据通信时用来标记收发双方(网卡的序列号)

MAC地址在某种程度上,可以认为是全球唯一的

MAC地址在百科中的描述如下:

“””

MAC(Media Access Control,介质访问控制)地址,也叫硬件地址,长度是48比特(6字节),由16进制的数字组成,分为前24位和后24位:

前24位叫做组织唯一标志符(Organizationally Unique Identifier,即OUI),是由IEEE的注册管理机构给不同厂家分配的代码,区分了不同的厂家。

后24位是由厂家自己分配的,称为扩展标识符。同一个厂家生产的网卡中MAC地址后24位是不同的。

MAC地址对应于OSI参考模型的第二层数据链路层,工作在数据链路层的交换机维护着计算机MAC地址和自身端口的数据库,交换机根据收到的数据帧中的“目的MAC地址”字段来转发数据帧。

“””

正常情况下Mac地址是唯一而且固定不变的,可以标识一张网卡,但是,有一些网卡的驱动支持“用户”自定义Mac地址,但是大部分情况下,我们都可以认为MAC地址是唯一的。

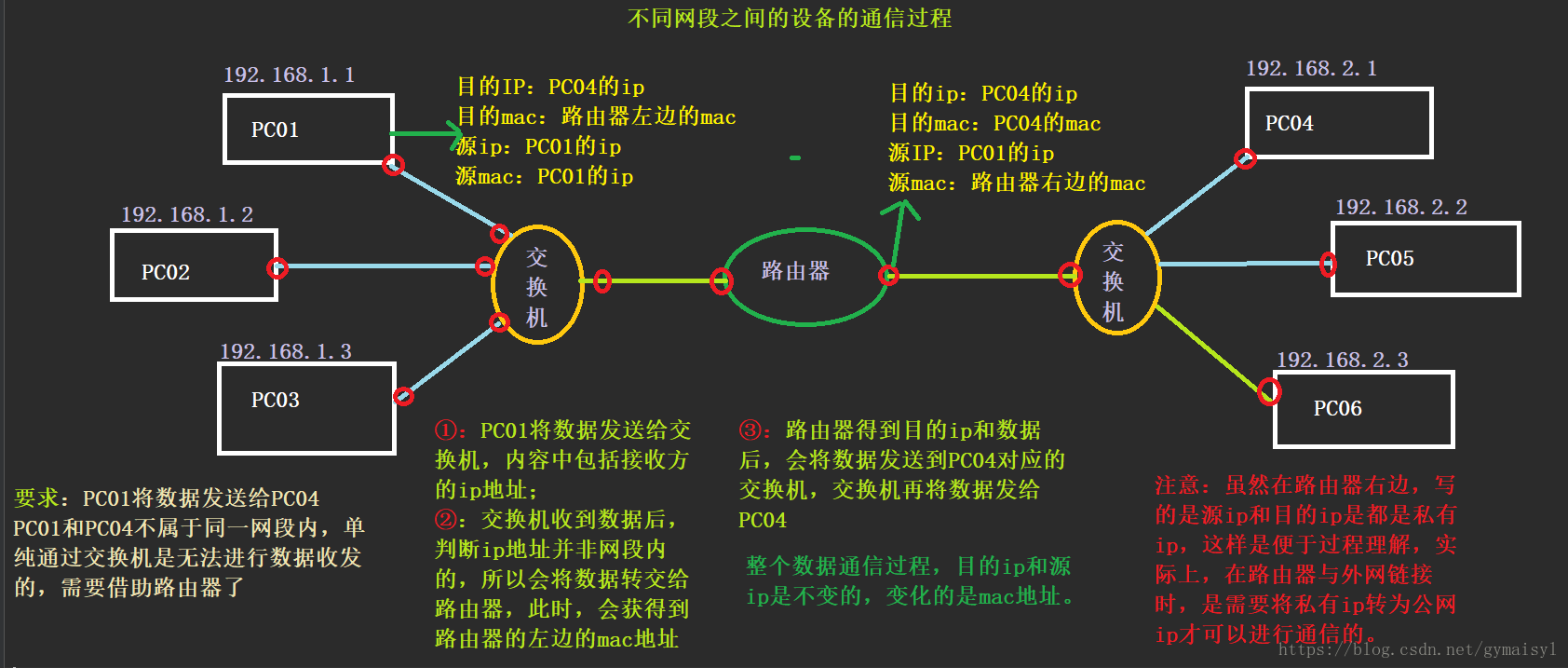

默认网关:

当需要发送的数据包的目的ip不在本网段内时,就会发送给默认的一台电脑,成为网关。 在Windows里,我们可以将网关理解为路由器。

关于默认网关作用,下面的实例中会详细说到的。

**以下图解内容,仅作为通信过程的理解,请知悉。

本文深入解析IP地址的分类及作用,涵盖A、B、C、D、E类地址的特点,私有IP的范围,IPv4与IPv6的区别,端口号的功能与分类,以及DNS、MAC地址和默认网关在数据通信中的角色。

本文深入解析IP地址的分类及作用,涵盖A、B、C、D、E类地址的特点,私有IP的范围,IPv4与IPv6的区别,端口号的功能与分类,以及DNS、MAC地址和默认网关在数据通信中的角色。

705

705

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?