声明:请勿利用文章内的相关技术从事非法测试,如因此产生的一切不良后果与文章作者和本博客号无关。

一、环境准备

系统:Win11物理机、Kali攻击机、4台Win10虚拟机【安装360杀毒、火绒、卡巴斯基、DF(Win自带)】

工具:CS、MSF、哥斯拉、冰蝎、Visual Studio2019

注意:

1、找台Win10虚拟机,VM克隆成4台即可

2、安装360杀毒、火绒、卡巴斯基的Win10记得关闭DF,以免影响后续实验效果

3、其他杀软收费,本文章暂不考虑

二、常见杀软及特点

1、常见杀软:360杀毒/360QVM、火绒、卡巴斯基、DF、ESET等

2、杀软原理:检测表面代码、检测行为、检测工具指纹

3、杀软特点:静态查杀、动态查杀、流量监控、行为监控

三、免杀目的 & 相关名词

1、免杀目的

代码混淆、行为隐藏、工具指纹隐藏、抗沙箱、绕流量平台

2、名词介绍

(1)ShellCode:ShellCode的本质其实就是一段可以自主运行的代码。它没有任何文件结构,它不依赖任何编译环境,无法像exe一样双击运行,因此需要通过控制程序流程跳转到shellcode地址加载上去执行shellcode。

(2)C2应用:CS(CobaltStrike)、MSF(Metasploit)、Viper、Ghost,比较小众的C2有Supershell、Manjusaka等,还有个人开发的 C2

(3)加载语言:常见的用来制作免杀语言有C/C++、C#、Powershell、Python、Go、Rust等

(4)C语言编写免杀的优势是虽然代码多、但是文件小。

python语言编写的优势是代码少,但是文件大。

四、免杀实验

实验一:webshell免杀

1、生成web后门

使用冰蝎生成几个服务端后门,包含jsp、php、aspx,并确保后门可以正常连接。

2、正常web后门杀毒测试

(1)360杀毒:后门一上传就被杀。

(2)火绒杀毒:没有反应QAQ,火绒是免费产品中静态杀毒最差的一个。

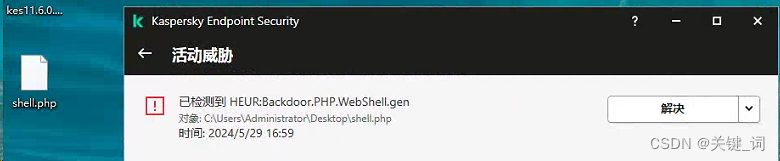

(3)卡巴斯基:后门一上传就被杀。

(4)DF:后门一上传就被杀。

3、制作免杀web后门

(1)工具一:XG拟态Web免杀工具(狐狸工具箱自带)

工具的操作是傻瓜式的,目的都是为了混淆后门代码,从而绕过杀毒识别表面代码。

免杀模板(必选)、加密密钥(选填)、模拟页面(选填),点击免杀复制下面生成的代码即可。

(2)工具二:弱鸡Webshell免杀工具(狐狸工具箱自带)

(3)其他工具,去公众号找找,然后自行斟酌!不要工具钓鱼即可。

https://github.com/rebeyond/Behinder/releases冰蝎WebShell免杀工具(支持4.0.6)https://github.com/rebeyond/Behinder/releases

4、免杀web后门杀毒测试

(1)360杀毒:【1】上传没被杀,连接后输入静态命令whoami、ipconfig不查杀!

【2】执行动态命令net user就被查杀了。

(2)火绒杀毒:【1】上传没被杀,连接后输入静态命令whoami、ipconfig不查杀!

【2】执行动态命令net user就被查杀了。

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?