一、是啥

1. 什么是文件上传漏洞

- 当web服务器允许用户上传文件时,对上传文件的检测疏忽,名称、类型、内容、大小等等。

- 即使是基本的图像上传函数也可以用于上传任意和潜在的危险文件。这甚至可以包括启用远程代码执行的服务器端脚本文件。

2. 文件上传漏洞如何出现

- 开发人员维护,利用黑名单,但实际上黑名单虽然限制了部分文件,但仍存在更危险晦涩的文件类型可被上传

3. web服务器如何处理静态的文件请求

- 过去网站几乎完全由静态文件组成

- 每个请求路径与服务器文件系统上的目录文件层次结构映射为1:1

- 网站越来越动态,请求的路径通常与文件系统完全没有直接关系。但是,Web服务器仍处理某些静态文件的请求,包括样式表,图像等

- 处理静态文件:服务器解析文件扩展名与MIME类型 进行比较

- 若 文件类型不可执行:图像或静态HTML页面,服务器发给客户端

- 若 文件类型是可执行的:PHP,执行结果在HTTP响应返回给客户端

- 若文件类型可执行,但服务器未配置执行此类型文件:会错误响应,文件的内容可能会作为纯文本提供给客户端,可能会被利用为泄漏源代码和其他敏感信息

content-type响应标头可能会提供有关服务器认为已使用的文件的线索。如果该标头未通过应用程序代码明确设置,则通常包含文件扩展名/MIME类型映射的结果。

二、类型

1. 任意上传以部署webshell

- 从安全角度来看,最坏的情况是网站允许您上传服务器端脚本(例如PHP,Java或Python文件),并且还配置为将其执行为代码

- 如果您能够成功上传Web Shell,则可以有效地控制服务器。这意味着您可以读取和编写任意文件,渗透敏感数据,甚至使用服务器对内部基础架构和网络外部的其他服务器进行旋转。例如,可以使用以下PHP单线线从服务器的文件系统读取任意文件:

<?php echo file_get_contents('/path/to/target/file'); ?>

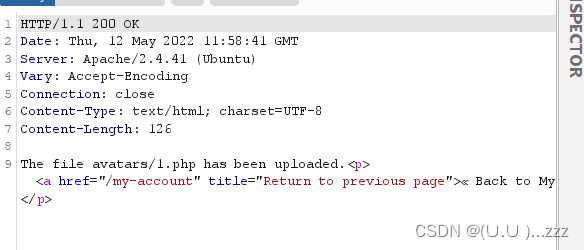

lab:上传webshell进行远程代码执行

用wiener:peter登录 account

上传1.php

访问webshell的地址

上传webshellphp <?php echo file_get_contents('/home/carlos/secret');?>

qMofGFtevw0O02V6s3adxBLOkKb5bfrT

2. 文件类型验证存在缺陷

如果未进行进一步的验证以检查文件的内容是否实际匹配所谓的MIME类型,则可以使用Burp Repeater等工具轻松绕过此防御。

lab:上传webshell 通过Content-Type 限制绕过

- wiener:peter登录

- 上传1.php上传时抓包发到repeater

- content-type改为image/png

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

1万+

1万+