首先这是一道安卓逆向题,看到难度七颗星的时候吓了一跳,但是在大佬的指导下感觉没那么难?

安卓逆向当然不好直接安装在手机上,下载一个手机模拟器吧,附件是一个apk文件,可以直接用模拟器打开

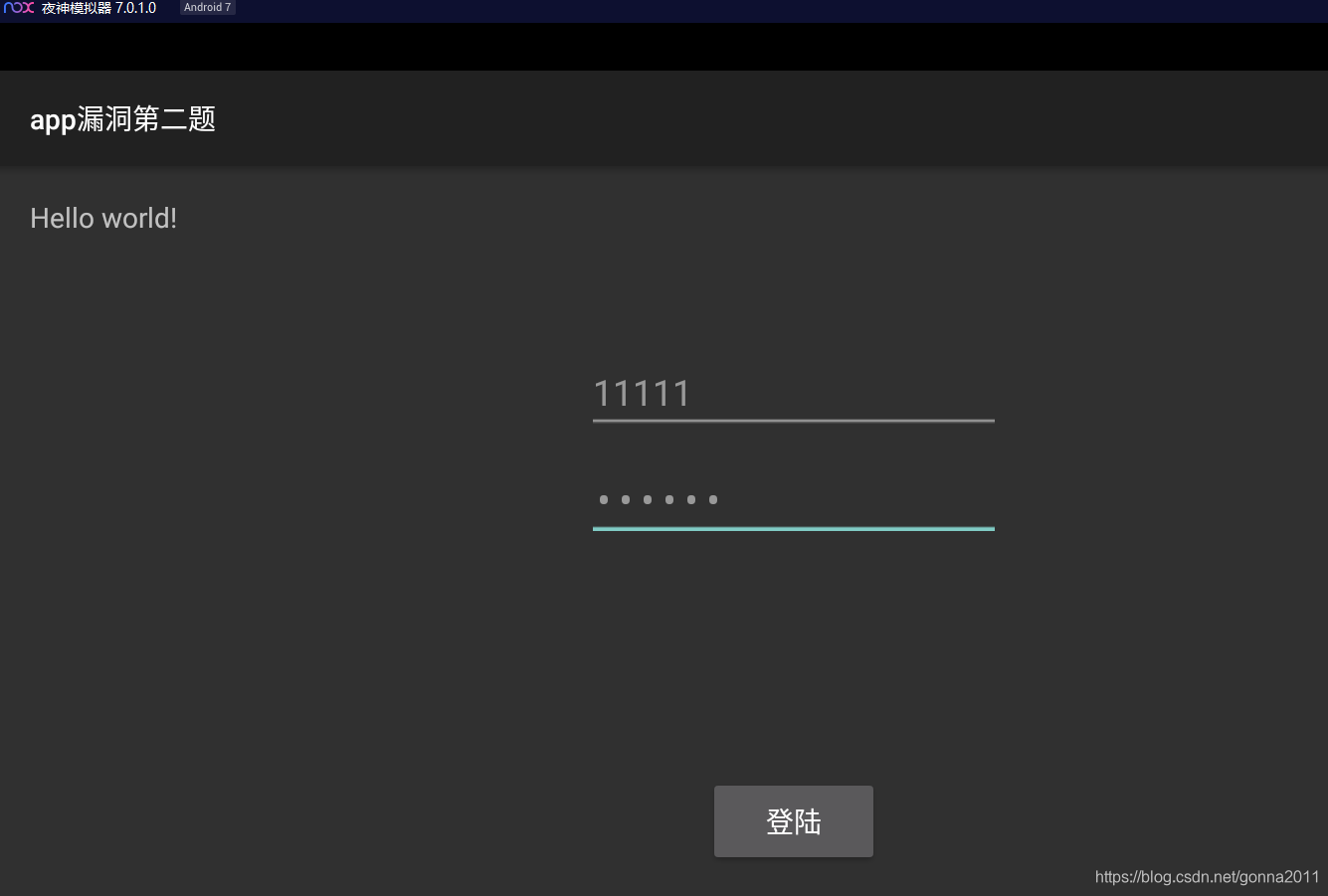

我用的是夜神,可以直接看见文件,打开后就是这个状态

我用的是夜神,可以直接看见文件,打开后就是这个状态

这个时候点登录发现能进去

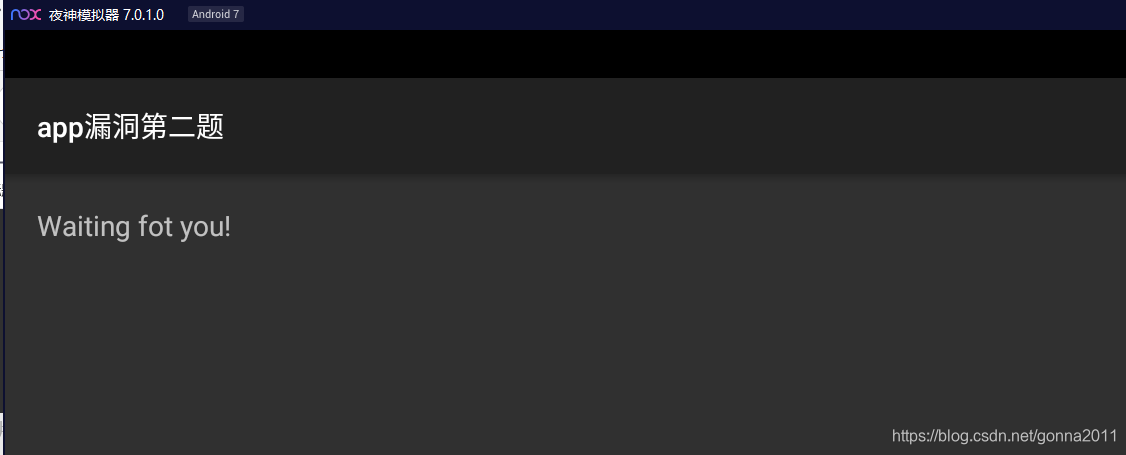

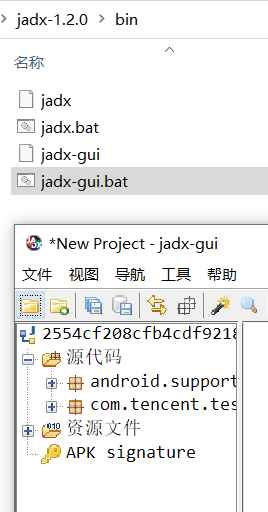

到这就没法再继续了,需要安卓逆向工具jadx打开

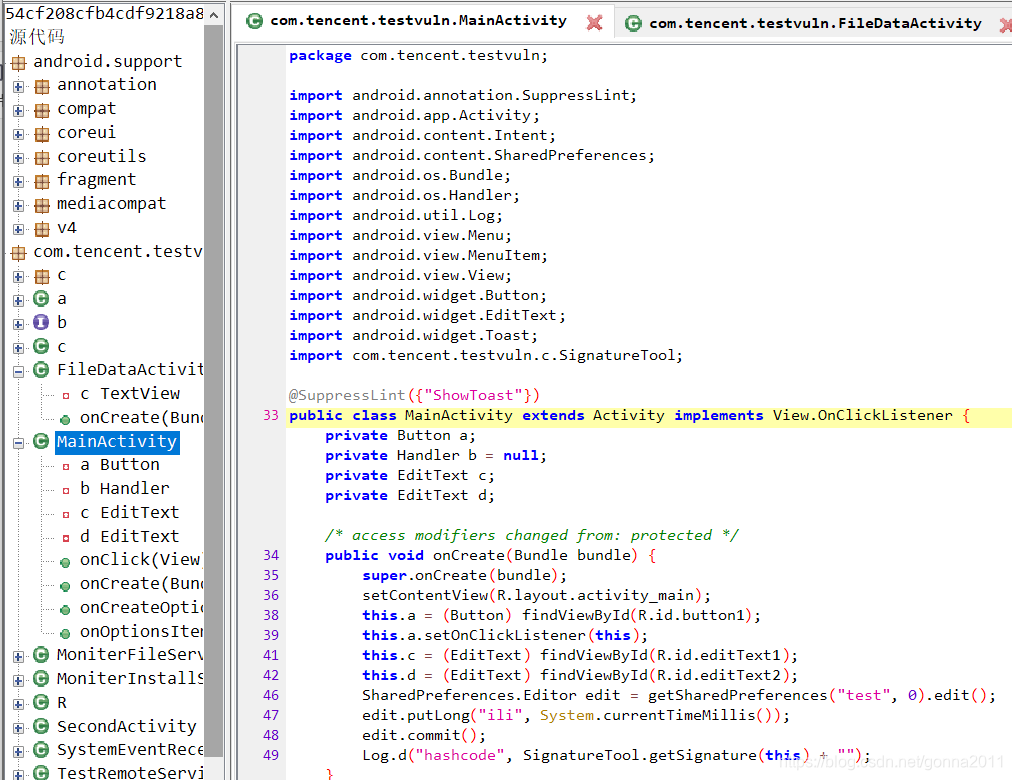

看到有源码肯定先看源码呀,搞它

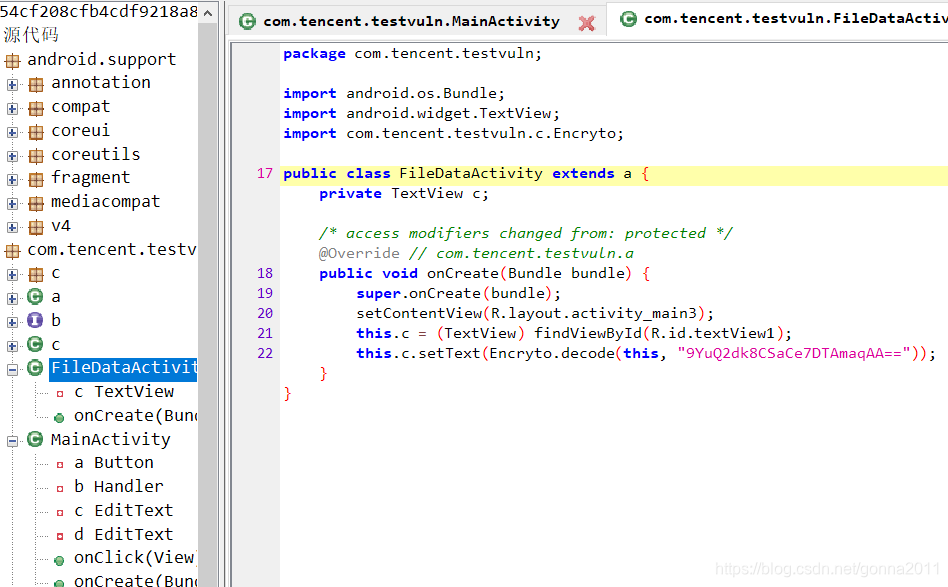

看见两张比较有用的,第一张文件数据里有一个和base64很像的字符串,留下,第二张是主函数

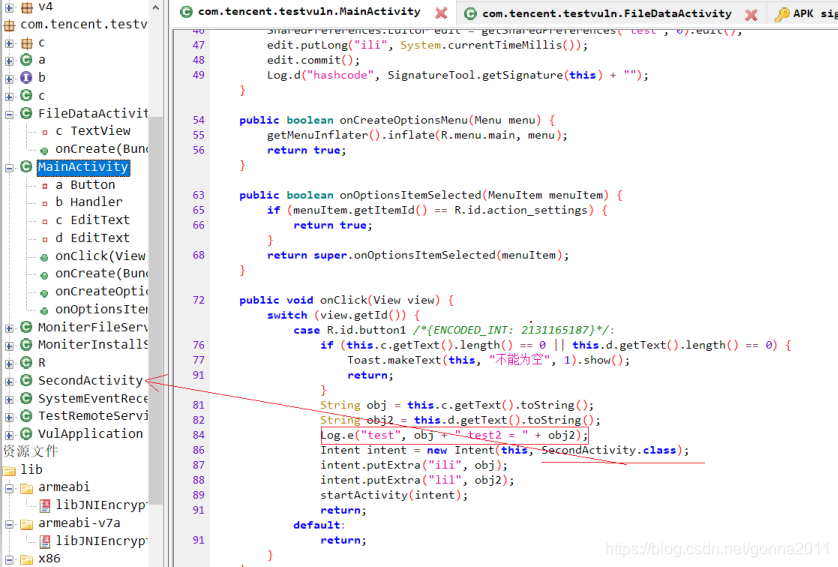

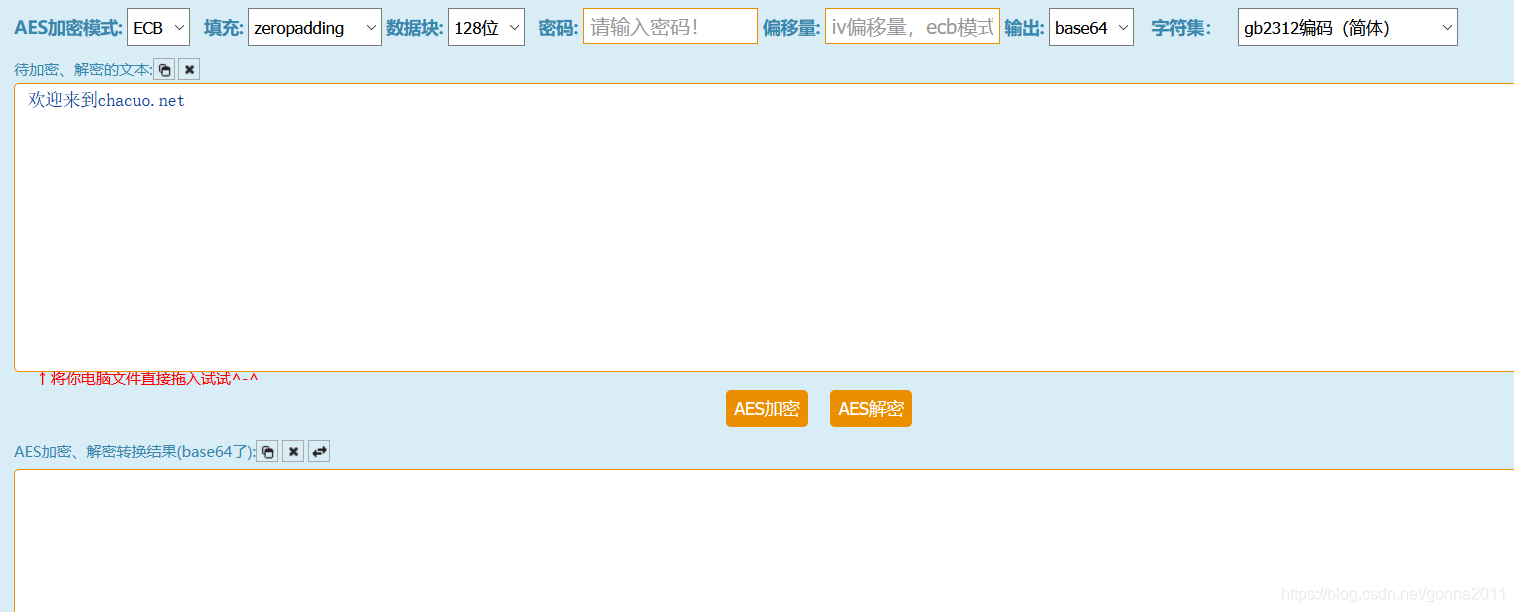

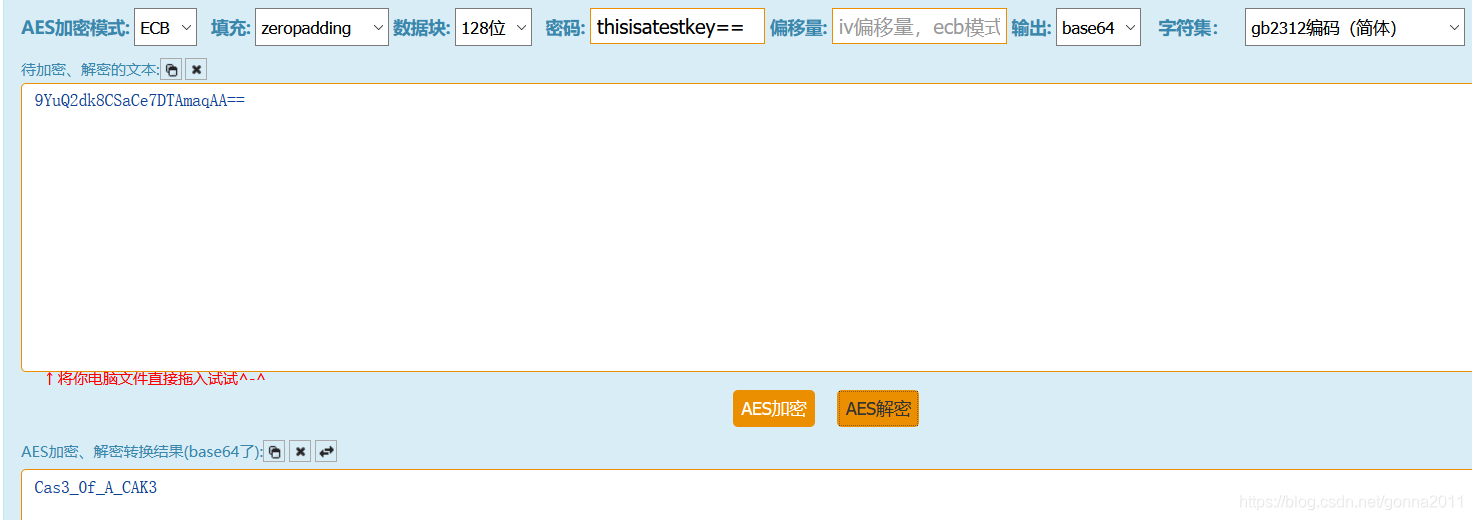

最后主函数指向了第二个函数,打开看到一个像base64的函数,但是事实上这两个假base是用AES加密的AES加密解密网站

最后主函数指向了第二个函数,打开看到一个像base64的函数,但是事实上这两个假base是用AES加密的AES加密解密网站

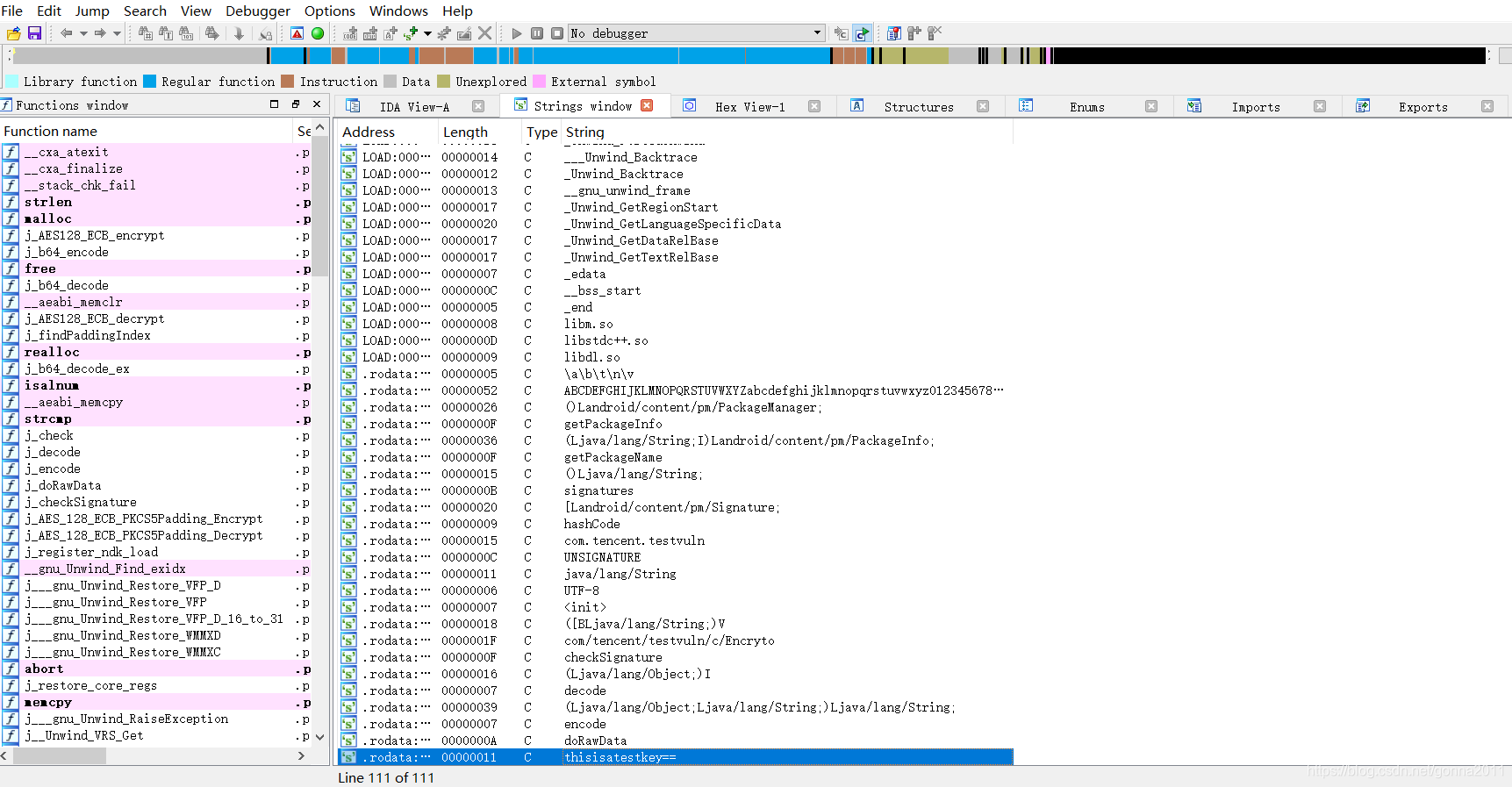

但是我们没有密码,这就得找了,我们往前翻看发现有一些对应的函数并没有,猜测是不是压缩了需要解压,直接改文件的后缀为zip就可以解压了,解压后在lib目录下发现三个.so文件,用ida打开,额,好乱,尝试shift+F12找主要的,扒拉扒拉就发现在最后又有一个奇怪的字符串,这里我只打开了第一个文件

但是我们没有密码,这就得找了,我们往前翻看发现有一些对应的函数并没有,猜测是不是压缩了需要解压,直接改文件的后缀为zip就可以解压了,解压后在lib目录下发现三个.so文件,用ida打开,额,好乱,尝试shift+F12找主要的,扒拉扒拉就发现在最后又有一个奇怪的字符串,这里我只打开了第一个文件

此时再看一下第二个函数(secondactivity)里面假base那行,基本可以确定AES解密需要的密码就是ida里面找到的,它说这是一个text文本的密码,再看下两个假base,只有第一个是在文本里面,尝试对第一个解密 看上去挺像flag的,但是七颗星啊,侥幸一试,竟然对了,哦~~

看上去挺像flag的,但是七颗星啊,侥幸一试,竟然对了,哦~~

1022

1022

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?