一、整体思路 用户认证与授权基础 在Spring Boot应用中,用户认证是确定用户身份的过程,而授权则是确定已认证用户是否有权访问特定资源的过程。 对于用户授权,我们可以使用Spring Security框架,它提供了强大的安全功能,包括用户认证、授权、防止跨站请求伪造等。

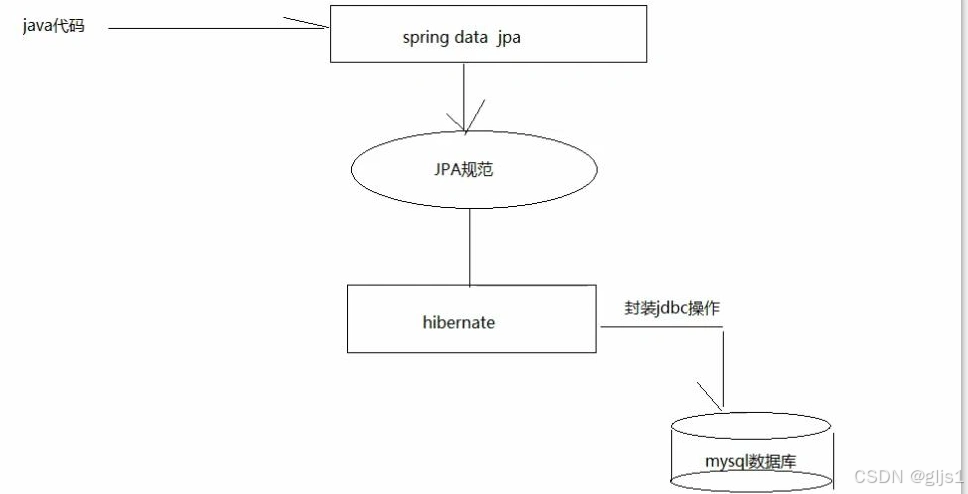

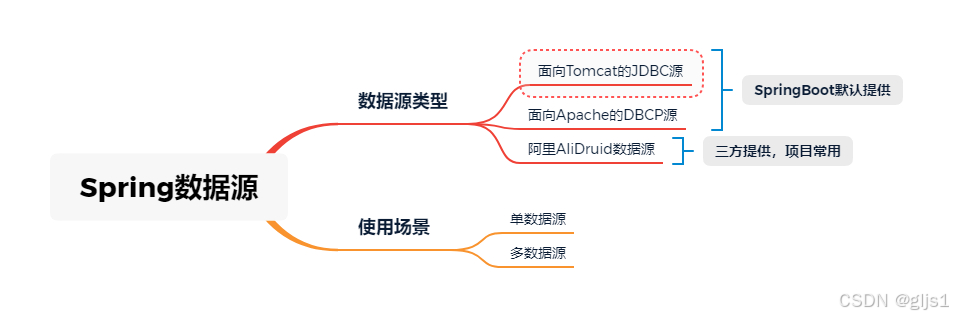

二JPA(Java Persistence API)用于处理数据库持久化操作,在用户授权的场景中,可能需要从数据库中获取用户角色、权限等信息。 Spring Boot与JPA整合 首先,在Spring Boot项目的pom.xml文件中引入必要的依赖。对于Spring Boot与JPA的整合,需要引入spring boot starter data jpa依赖,同时根据使用的数据库类型(如MySQL)引入相应的数据库驱动依赖。 配置数据库连接信息,包括数据库的URL、用户名、密码等,可以在application.properties或application.yml文件中进行配置。

例如,对于MySQL数据库: 在application.properties中:

spring.datasource.url = jdbc:mysql://localhost:3306/mydb?useSSL = false

spring.datasource.username = root

spring.datasource.password = password

spring.jpa.hibernate.ddl-auto = update

spring.jpa.show - sql = true

spring.jpa.properties.hibernate.dialect = org.hibernate.dialect.MySQL5Dialect

创建实体类,这些实体类将映射到数据库表。例如,创建User实体类:

import javax.persistence.Entity;

import javax.persistence.GeneratedValue;

import javax.persistence.GenerationType;

import javax.persistence.Id;

@Entity

public class User {

@Id

@GeneratedValue(strategy = GenerationType.IDENTITY)

private Long id;

private String username;

private String password;

// 可以添加更多用户相关的属性,如角色等

// 构造函数、getter和setter方法

}

二、用户授权实现 引入Spring Security 在pom.xml中引入spring boot starter security依赖。 创建一个安全配置类,继承自WebSecurityConfigurerAdapter(在较新的版本中,这种配置方式可能会逐渐被组件式配置取代,但目前仍然广泛使用)。

import org.springframework.context.annotation.Bean;

import org.springframework.context.annotation.Configuration;

import org.springframework.security.config.annotation.authentication.builders.AuthenticationManagerBuilder;

import org.springframework.security.config.annotation.web.builders.HttpSecurity;

import org.springframework.security.config.annotation.web.configuration.EnableWebSecurity;

import org.springframework.security.config.annotation.web.configuration.WebSecurityConfigurerAdapter;

import org.springframework.security.crypto.bcrypt.BCryptPasswordEncoder;

import org.springframework.security.crypto.password.PasswordEncoder;

@Configuration

@EnableWebSecurity

public class SecurityConfig extends WebSecurityConfigurerAdapter {

// 密码编码器

@Bean

public PasswordEncoder passwordEncoder() {

return new BCryptPasswordEncoder();

}

@Override

protected void configure(AuthenticationManagerBuilder auth) throws Exception {

auth.inMemoryAuthentication()

.withUser("user")

.password(passwordEncoder().encode("password"))

.roles("USER");

// 这里可以添加更多用户,或者从数据库中加载用户信息

}

@Override

protected void configure(HttpSecurity http) throws Exception {

http.authorizeRequests()

.antMatchers("/admin/**").hasRole("ADMIN")

.antMatchers("/user/**").hasAnyRole("USER", "ADMIN")

.anyRequest().authenticated()

.and()

.formLogin()

.and()

.logout();

}

}

在上述代码中: passwordEncoder方法定义了一个密码编码器,这里使用BCryptPasswordEncoder来对密码进行加密存储。 在configure(AuthenticationManagerBuilder auth)方法中,我们可以配置用户的认证信息。这里首先展示了在内存中配置用户的方式,实际应用中可以从数据库中加载用户信息。例如,如果使用JPA从数据库加载用户,可以创建一个UserDetailsService的实现类。

import org.springframework.security.core.userdetails.User;

import org.springframework.security.core.userdetails.UserDetails;

import org.springframework.security.core.userdetails.UserDetailsService;

import org.springframework.security.core.userdetails.UsernameNotFoundException;

import org.springframework.stereotype.Service;

@Service

public class CustomUserDetailsService implements UserDetailsService {

// 假设这里有一个UserRepository,用于通过用户名查询用户

private final UserRepository userRepository;

public CustomUserDetailsService(UserRepository userRepository) {

this.userRepository = userRepository;

}

@Override

public UserDetails findByUsername(String username) throws UsernameNotFoundException {

// 从数据库中查询用户

com.example.entity.User user = userRepository.findByUsername(username);

if (user == null) {

throw new UsernameNotFoundException("User not found");

}

// 根据用户角色创建Spring Security的UserDetails对象

return User.withUsername(user.getUsername())

.password(user.getPassword())

.roles(user.getRoles().split(","))

.build();

}

}

在configure(HttpSecurity http)方法中,我们定义了不同路径的访问权限。例如,/admin/<span data-rt="13" data-content="路径需要ADMIN角色才能访问,/user/" data-level="0" data-c="dd38f19b-7e43-43b0-a999-02464355b2dd" data-type="加粗" data-send-ask-id="Q-LbDd9k7gT" οnclick="window.onHighlightClick(event)" class="highlight-bold pb-[0.5px] bold cursor-pointer border-b hover:bg-[rgba(0,87,255,0.1)] border-[#B1B7C0]">路径需要ADMIN角色才能访问,/user/</span>路径需要USER或者ADMIN角色才能访问,其他任何请求都需要认证。同时,配置了表单登录和登出功能。 从数据库获取用户角色和权限(结合JPA) 首先创建Role实体类,表示用户角色:

import javax.persistence.Entity;

import javax.persistence.GeneratedValue;

import javax.persistence.GenerationType;

import javax.persistence.Id;

@Entity

public class Role {

@Id

@GeneratedValue(strategy = GenerationType.IDENTITY)

private Long id;

private String roleName;

// 构造函数、getter和setter方法

}

创建UserRole实体类,用于表示用户和角色的多对多关系:

import javax.persistence.Entity;

import javax.persistence.GeneratedValue;

import javax.persistence.GenerationType;

import javax.persistence.Id;

import javax.persistence.ManyToOne;

@Entity

public class UserRole {

@Id

@GeneratedValue(strategy = GenerationType.IDENTITY)

private Long id;

@ManyToOne

private User user;

@ManyToOne

private Role role;

// 构造函数、getter和setter方法

}

创建相应的Repository接口。例如,UserRepository、RoleRepository和UserRoleRepository。 在CustomUserDetailsService中,可以通过这些Repository接口从数据库中获取用户的角色信息,如上述代码中的findByUsername方法中的操作。 动态权限管理 有时候,我们可能需要根据业务逻辑动态地管理用户权限。例如,根据用户的某些属性或者业务规则来决定用户是否有权访问特定资源。 可以在WebSecurityConfigurerAdapter的configure(HttpSecurity http)方法中使用自定义的权限判断逻辑。例如,创建一个自定义的AccessDecisionManager来实现更复杂的权限判断。

import org.springframework.security.access.AccessDecisionManager;

import org.springframework.security.access.AccessDecisionVoter;

import org.springframework.security.access.vote.AffirmativeBased;

import org.springframework.security.web.access.expression.WebExpressionVoter;

import java.util.ArrayList;

import java.util.List;

@Configuration

public class CustomSecurityConfig {

@Bean

public AccessDecisionManager accessDecisionManager() {

List<AccessDecisionVoter<?>> voters = new ArrayList<>();

voters.add(new WebExpressionVoter());

// 可以添加自定义的投票者,如根据业务逻辑判断权限的投票者

return new AffirmativeBased(voters);

}

}

在上述代码中,AccessDecisionManager负责协调多个AccessDecisionVoter来决定是否授予访问权限。WebExpressionVoter是Spring Security提供的默认投票者,我们可以添加自己的投票者来实现动态权限管理。 通过以上步骤,我们在Spring Boot应用中整合了JPA并实现了用户授权功能。这种方式可以确保应用的安全性,根据用户的角色和权限来控制对不同资源的访问。

2716

2716

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?