探索CORS安全漏洞:一个实战实验室

去发现同类优质开源项目:https://gitcode.com/

项目介绍

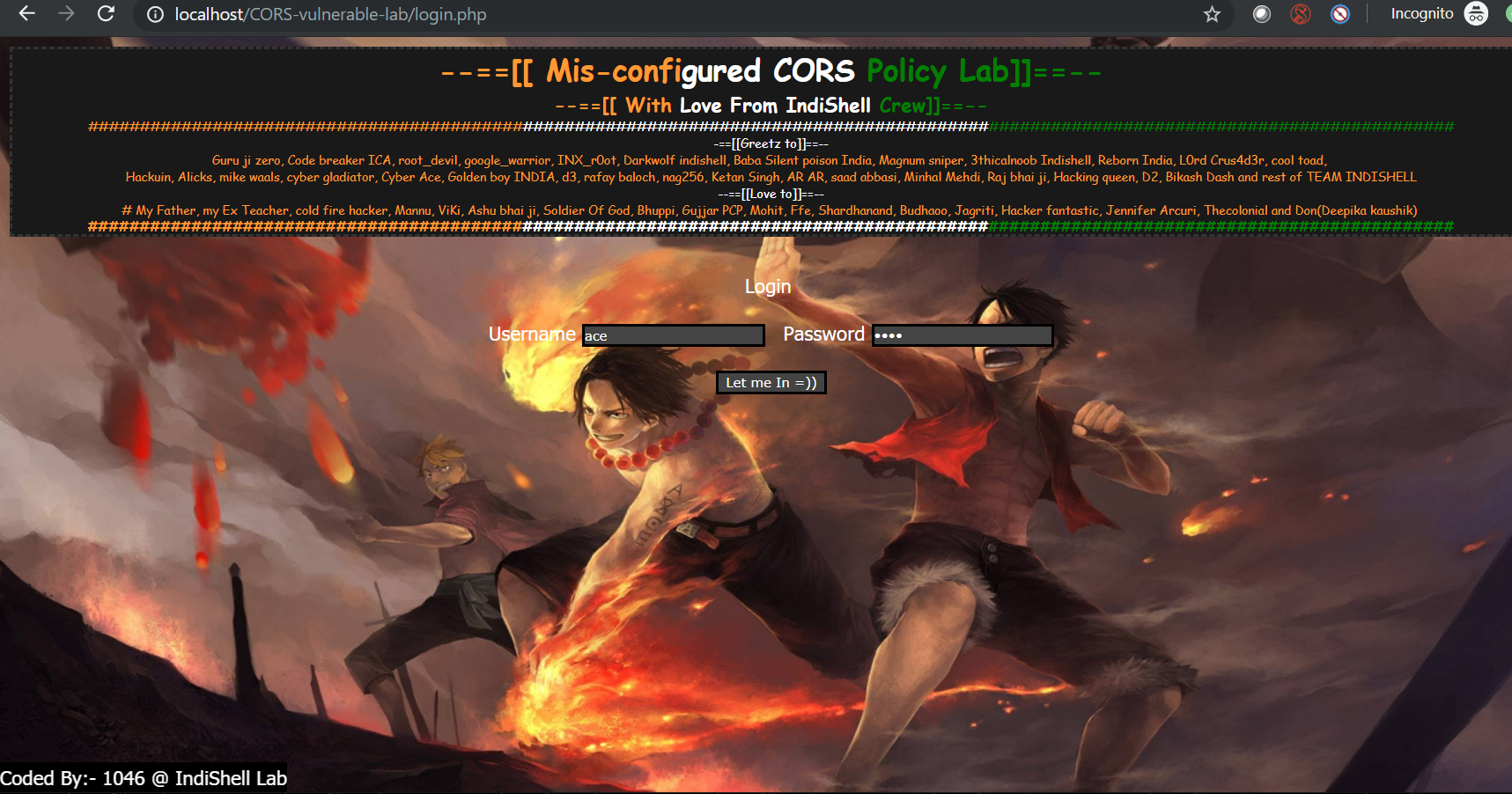

在网络安全的世界中,了解并应对跨源资源共享(CORS)配置错误至关重要。这个开源项目——CORS misconfiguration vulnerable Lab,正是为此而生。它提供了一套本地实验环境,让安全研究人员和开发者能够实践并理解CORS相关漏洞的利用方式。

项目技术分析

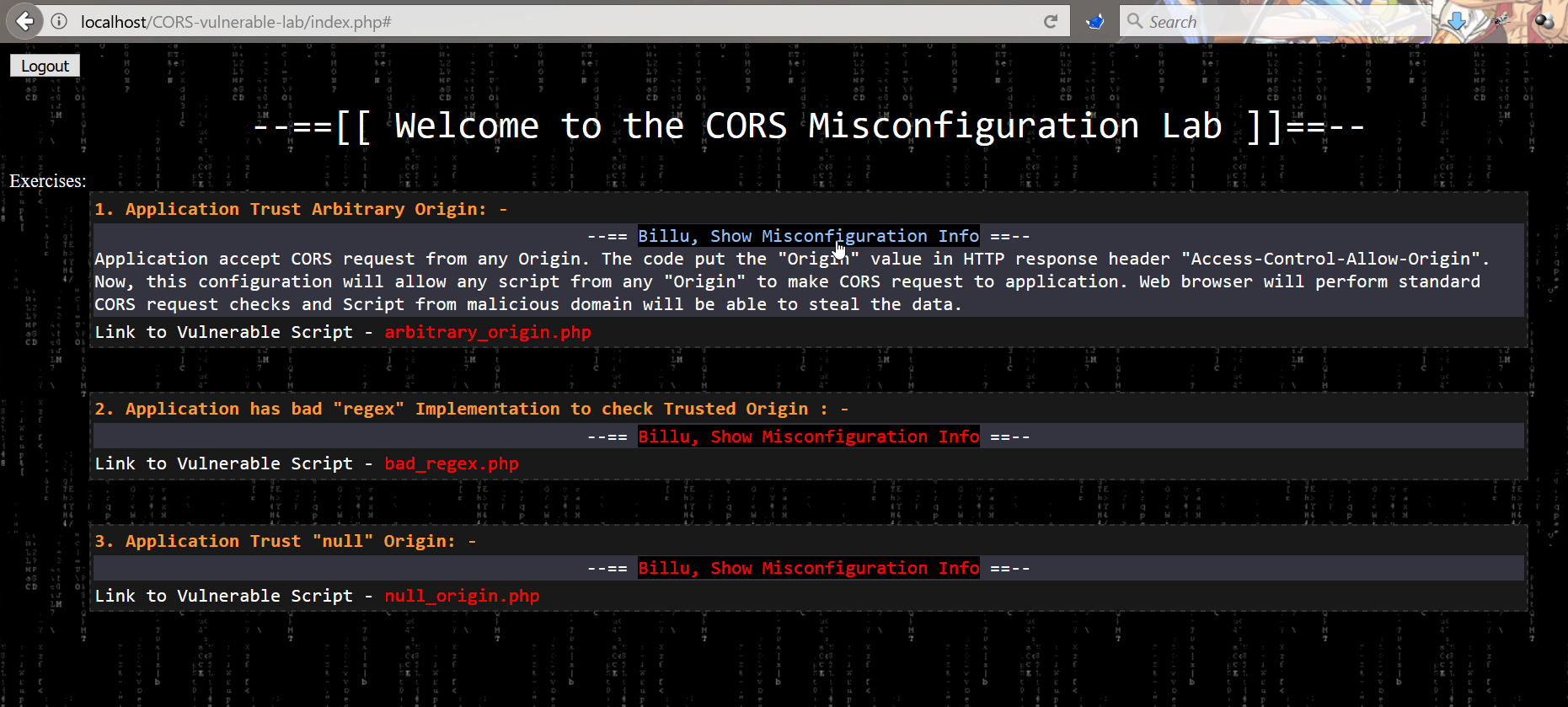

项目基于Apache Web服务器,PHP 5/7和MySQL数据库构建,模拟了三种常见的CORS配置错误:

- 任意起源的信任:应用允许来自任何起源的CORS请求,使得恶意脚本可以轻易地窃取数据。

- 弱正则表达式验证:仅检查“b0x.com”是否出现在源域名中的任意位置,导致对部分非信任来源的误放行。

- “null”起源的信任:响应头中的

Access-Control-Allow-Origin始终设置为“null”,可通过一些技巧进行利用。

应用场景

- 对于新手开发者,这是一个绝佳的学习平台,了解CORS的工作原理以及如何防止不当配置。

- 安全研究员可以通过实际操作,提高发现和修复这类漏洞的能力。

- 教育机构可将其作为网络安全课程的一部分,让学生通过实践加深理解。

项目特点

- 真实环境模拟:设置与真实系统相似的环境,使学习更具实操性。

- 挑战模式:3种不同的CORS漏洞类型,带来多层次的学习体验。

- 详细教程:提供的截图和步骤说明,即使是对CORS不熟悉的用户也能轻松上手。

- 互动性:提供了PoC(Proof-of-Concept)演示,直观展示攻击过程。

挑战示例

- 任意起源的信任:攻击者能从任何源发起CORS请求,获取敏感信息。

- 弱正则表达式验证:绕过白名单限制,利用精心构造的源域名欺骗系统。

- “null”起源的信任:利用特定技巧,即使源设置为“null”,仍能发起有效攻击。

加入我们

感谢所有对此项目作出贡献的人,特别感谢@albinowax、AKReddy、Vivek Sir 和 Andrew Sir (@vanderaj)的支持。让我们一起探索、理解和防御CORS漏洞,共建更安全的网络世界。

--==[[ With Love From IndiShell ]]==--

立即下载并搭建这个实验室,开启你的CORS安全之旅吧!一起成为保护互联网安全的守护者。

去发现同类优质开源项目:https://gitcode.com/

创作声明:本文部分内容由AI辅助生成(AIGC),仅供参考

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?