如果突然弹出勒索提示,你的第一反应会是什么?先别慌,往下看。

(企业及个人通用版)

一、勒索病毒核心认知

勒索软件通常通过哪种方式传播?猜猜看,答案在下一段。

1.1 定义与攻击原理

传播途径:钓鱼邮件、漏洞攻击(如RDP爆破)、网页挂马、恶意广告

攻击特征:

文件被加密(后缀如 `.lockbit`, `.roxaew`)

生成勒索提示文件(`README.txt`, `RECOVER_FILES.html`)

系统进程异常(CPU/磁盘占用激增)

1.2 加密技术解析

A[生成随机AES-256密钥]

B[加密用户文件]

C[攻击者RSA公钥]

D[加密AES密钥]

E[存储加密密钥.wxx]

无法破解的原因:

私钥仅存于攻击者服务器

AES-256暴力破解需 >10⁷⁷ 年(现有算力)

RSA-2048破解需数万年

二、应急响应流程

2.1 黄金60分钟处置

| 步骤 | 操作指引 | 优先级 |

| 🔴 隔离感染源 | 立即拔网线/关Wi-Fi → 禁用交换机端口 | 紧急 |

| 🟠 阻断横向传播 | 关闭高危端口: | 高危 |

| 🟡 密码紧急重置 | 三步法: | 重要 |

| 🟢 备份系统检查 | 验证离线备份是否被加密 → 立即断开备份设备连接 | 关键 |

2.2 攻击评估(1-4小时)

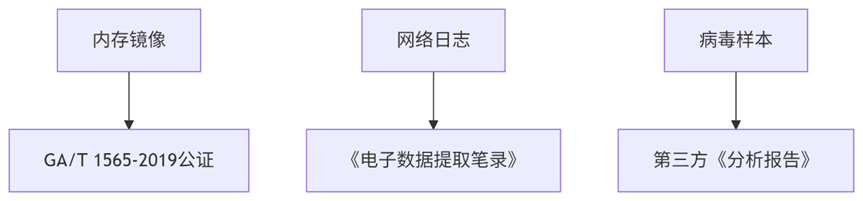

取证三要素:

1.内存取证:

- 工具:`FTK Imager`/`Volatility`

- 操作:提取内存镜像 → 保存SHA256哈希值

2.病毒分析:

- 平台:[VirusTotal.com](https://www.virustotal.com/)

- 操作:上传加密样本 → 获取病毒家族报告

3.日志追踪:

- 来源:防火墙/WAF/EDR日志

- 目标:定位入侵IP与时间线

2.3 数据恢复方案对比

| 方式 | 适用场景 | 成功率 | 操作指引 |

| 备份还原 | 存在未感染离线备份 | >98% | 1. 验证备份完整性 |

| 解密工具 | WannaCry/GandCrab等旧病毒 | 30-75% | |

| 专业恢复 | RSA-2048/AES-256新型病毒 | <50% | 逆向分析病毒逻辑漏洞 |

⚠️ 赎金支付风险警示

| 风险类型 | 发生率 | 后果示例 |

| 二次勒索 | >40% | 索要额外赎金 |

| 解密失败 | 32% | 支付后无法恢复数据(Coveware 2023) |

| 法律风险 | 100% | 违反国际制裁条例 |

三、防护体系构建

3.1 基础防护措施

+ 补丁管理:每周检查高危漏洞(Log4j/CVE-2023-34362)

+ 端口加固:禁用445/3389 → 改用VPN+双因素认证

+ 邮件过滤:拦截.exe/.js/.vbs附件

```

3.2 备份最佳实践

3-2-1 原则实施表:

| 要素 | 实施方式 | 检查周期 |

| 3份副本 | 生产存储+本地备份+云端(异地) | 每日 |

| 2种介质 | SSD+只读光盘/磁带 | 每周 |

| 1份离线 | 物理隔离(保险柜/气隙系统) | 每月 |

备份有效性验证:

1. 每月恢复演练(随机抽取文件测试)

2. 加密检测(扫描备份目录异常后缀)

3.3 企业加固方案

| 风险点 | 防御措施 | 工具推荐 |

| 远程访问 | 非标准端口+证书认证 | FortiGate VPN |

| 供应链攻击 | 软件白名单+DLL签名验证 | AppLocker |

| 生产环境 | 工业网络物理隔离+PLC固件校验 | Claroty ICS盾 |

四、法律维权指引

证据固化流程:

跨国追查:

1. 向ICPO提交比特币钱包地址(例:bc1qxy2kg...)

2. 纳入Chainalysis监控系统

3. 通过CISA上报(https://www.cisa.gov/ransomware)

五、意识培训方案

1、钓鱼防御四不原则:

不连接陌生WiFi

公共场合遇到免费WiFi需谨慎使用,避免连接未经核实的网络,防止个人信息泄露。

不点击钓鱼链接

警惕“官方通知”类链接,尤其是银行、学校等机构发送的验证信息,需通过官方渠道核实真实性。

不扫描不明二维码

恶意二维码可能携带病毒或盗取信息,扫描前需确认来源可靠性。

不泄露个人信息

避免在非安全渠道提供身份证、银行账户等敏感信息,防止被伪造身份实施诈骗。

2、培训要点:

- 每月钓鱼测试(考核点击率<10%)

- U盘使用规范:插入前杀毒扫描

- 盗版软件禁令(含激活工具)

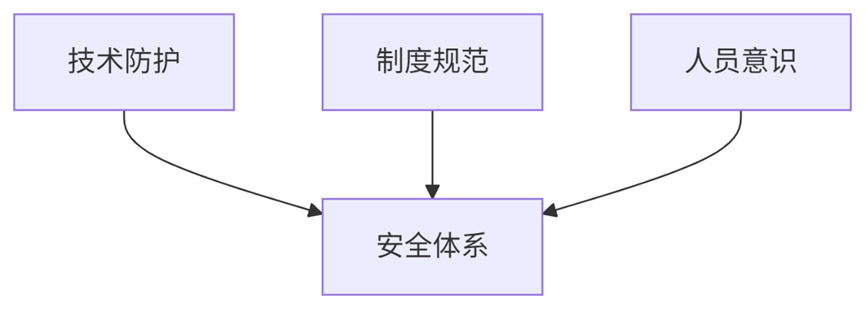

六、总结:安全铁三角

核心原则:

1. 预防优于处置:离线备份是最后防线

2. 速度决定损失:感染后1小时定成败

3. 拒绝支付赎金:切断犯罪产业链

结语:在数据即资产的时代,抵御勒索攻击需构建“检测-响应-免疫”三位一体的安全生态。

读完本节后,你会立即采取哪个防护措施?____(选项:更新系统/备份文件/其他)

---

附录:

1. 备份有效性检查清单

2. 国际举报通道:

- No More Ransom:https://www.nomoreransom.org

- FBI IC3:https://www.ic3.gov

- 国家网信办举报中心:12377

2万+

2万+

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?