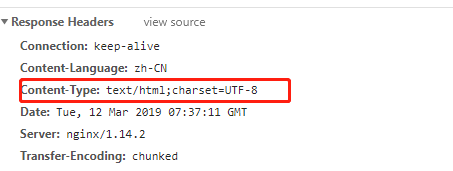

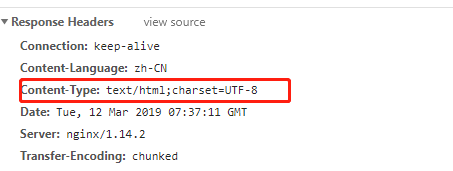

- window.open 打开新域名Content-Type: application/x-www-form-urlencoded 是下面红色框中的属性就不会报错。我的是下面这种就会导致为空

- 解决办法就是,在获取的时候 将空格替换为原来的+号

评论

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?

查看更多评论

添加红包

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?