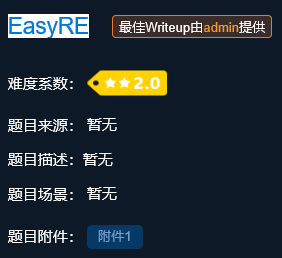

攻防世界 逆向 EasyRE

(原创)

原题如下:

下载文件:

查看exe文件的脱壳信息并用IDA打开。

Shift+F12查看字符串窗口,发现flag,但是并不对。

注意到下面的right\n,查看其伪代码。

此函数源代码如下:

int sub_401080()

{

unsigned int v0; // kr00_4

signed int v1; // edx

char *v2; // esi

char v3; // al

unsigned int v4; // edx

int v5; // eax

__int128 v7; // [esp+2h] [ebp-24h]

__int64 v8; // [esp+12h] [ebp-14h]

int v9; // [esp+1Ah] [ebp-Ch]

__int16 v10; // [esp+1Eh] [ebp-8h]

sub_401020(&unk_402150, v7);

v9 = 0;

v10 = 0;

v7 = 0i64;

v8 = 0i64;

sub_401050((const char *)&unk_402158, (unsigned int)&v7);

v0 = strlen((const char *)&v7 攻防世界逆向EasyRE

攻防世界逆向EasyRE

本文详细解析了攻防世界逆向EasyRE题目,通过分析exe文件的脱壳信息和IDA工具的使用,深入探讨了如何从字符串窗口中发现flag线索,并通过对特定函数源代码的解读,成功提取了正确flag。

本文详细解析了攻防世界逆向EasyRE题目,通过分析exe文件的脱壳信息和IDA工具的使用,深入探讨了如何从字符串窗口中发现flag线索,并通过对特定函数源代码的解读,成功提取了正确flag。

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

1445

1445