摘要

近年来,利用知名品牌实施的社会工程攻击日益猖獗,其中针对高价值用户群体(如航空公司常旅客)的定向钓鱼活动尤为突出。2025年10月,澳大利亚网络安全公司MailGuard披露了一起冒充澳洲航空(Qantas)常旅客计划的复杂钓鱼行动。攻击者通过伪造“未识别设备登录”安全警报,诱导用户点击HTML邮件中的链接,跳转至高度仿真的钓鱼网站,分阶段窃取会员号、PIN码及短信验证码,最终实现账户接管。本文系统剖析该攻击的技术架构、社会工程策略与规避手段,揭示其如何利用品牌信任、紧迫情境与多阶段交互提升欺骗成功率。在此基础上,提出涵盖终端防护、邮件认证、用户行为监测与安全意识强化的多层次防御体系,并提供可部署的代码示例,包括DMARC策略配置、BIMI记录部署及基于GeoIP的异常登录检测逻辑。研究表明,仅依赖传统反病毒或URL黑名单已不足以应对此类高仿真、低信噪比的定向攻击,需结合协议层加固、行为基线建模与用户教育形成闭环防御。本研究为金融、航空、电商等高价值品牌运营方提供了可复用的安全实践框架。

关键词:定向钓鱼;品牌仿冒;Qantas;常旅客计划;DMARC;BIMI;多因素认证绕过;社会工程

一、引言

随着数字身份在商业生态中的价值不断提升,针对高净值用户账户的网络攻击呈现出高度专业化与场景化趋势。航空公司常旅客计划因其积分可兑换机票、升舱服务甚至第三方商品,已成为网络犯罪分子的重点目标。2025年10月下旬,MailGuard安全团队截获并分析了一起针对澳洲航空(Qantas)常旅客会员的精密钓鱼活动。该活动不仅在视觉设计上高度还原官方界面,更通过伪造安全事件、制造时间压力、分阶段收集凭证等手段,显著提升了用户受骗概率。

此次攻击的核心特征在于其对“品牌信任”的深度利用。Qantas作为澳大利亚国家载旗航空,拥有超过1300万常旅客会员,其品牌认知度与用户忠诚度极高。攻击者精准把握用户对账户安全的敏感心理,以“未识别设备尝试登录”为诱饵,触发用户的应急响应本能,从而绕过理性判断。值得注意的是,尽管邮件来源为明显可疑的Gmail地址(sokobiqe914@gmail.com),但因内容高度逼真且情境合理,仍成功诱导部分用户完成完整凭据提交流程。

此类攻击反映出当前企业邮件安全体系的若干薄弱环节:一是缺乏对发件人域名合法性的强制验证机制;二是用户对“看似紧急”的安全通知缺乏二次确认习惯;三是多因素认证(MFA)在实时验证码钓鱼面前存在被绕过风险。本文旨在通过对该案例的深度技术还原,揭示现代定向钓鱼的运作机理,并提出兼具技术可行性与管理可操作性的综合防御方案。全文结构如下:第二部分详述攻击流程与技术组件;第三部分分析社会工程策略与规避技术;第四部分提出四层防御架构并辅以代码实现;第五部分总结研究启示与实践建议。

二、攻击技术架构与执行流程

(一)初始投递:HTML邮件与伪造发件人

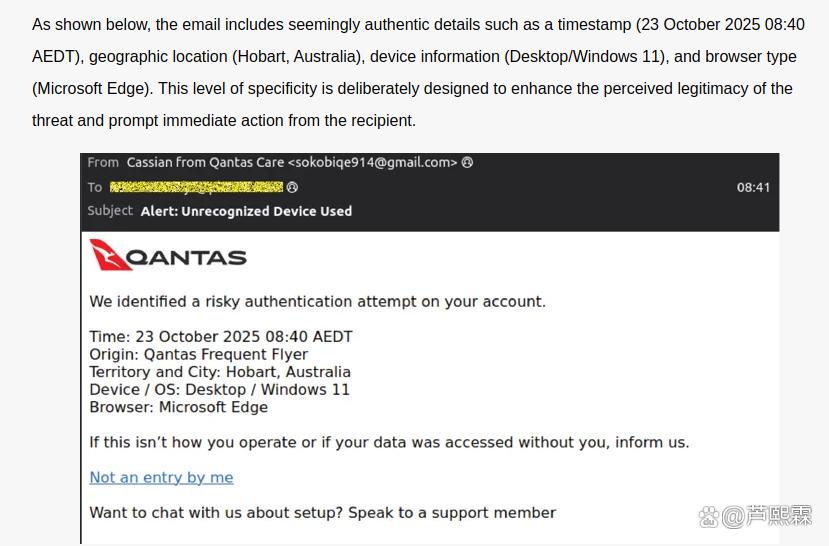

攻击始于一封HTML格式的电子邮件,主题为“您的Qantas Frequent Flyer账户有未识别设备尝试访问”。邮件正文署名“Cassian from Qantas Care”,并包含以下关键元素:

时间戳:“23 October 2025 08:40 AEDT”

地点:“Hobart, Australia”

设备信息:“Desktop / Windows 11”

浏览器:“Microsoft Edge”

这些细节增强了事件的真实性。邮件底部设有两个按钮:“Not an entry by me”(非本人操作)和“I recognize this activity”(我认得此活动)。前者为恶意链接,后者为无害跳转至官网首页,用于降低用户疑虑。

然而,邮件头信息显示发件人地址为 sokobiqe914@gmail.com,与Qantas官方域名 @qantas.com.au 完全不符。这一矛盾点本应触发警觉,但在缺乏邮件认证机制(如SPF、DKIM、DMARC)的企业环境中,该邮件仍可顺利投递至收件箱,甚至显示为“正常邮件”。

(二)钓鱼站点:多阶段凭据收割

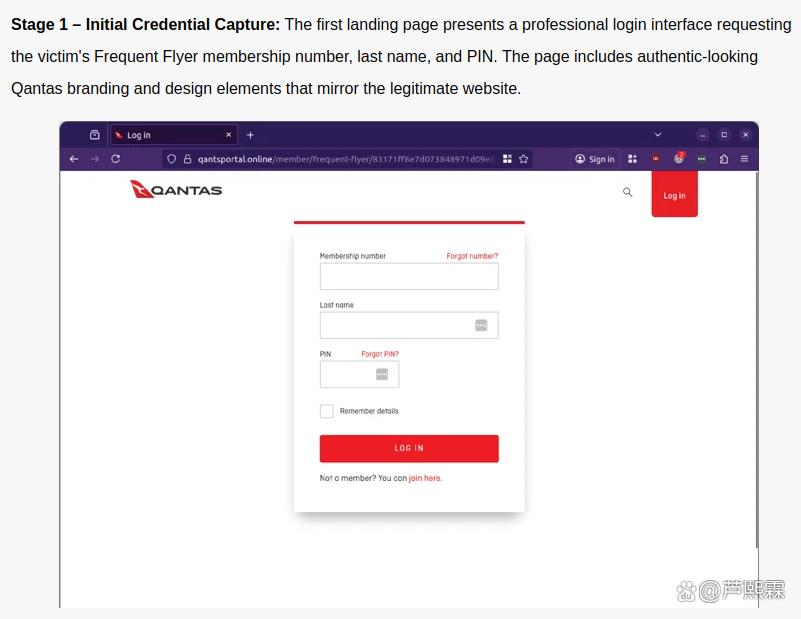

点击“Not an entry by me”后,用户被重定向至域名 qantsportal.online(注意拼写错误:qants ≠ qantas)。该站点采用响应式设计,完全复刻Qantas登录页的配色、Logo、字体与布局。

第一阶段:基础凭证收集

页面要求输入三项信息:

Frequent Flyer Number(常旅客号码)

Last Name(姓氏)

PIN(个人识别码)

表单提交后,数据通过HTTPS POST发送至后端,攻击者即时获取账户主凭证。

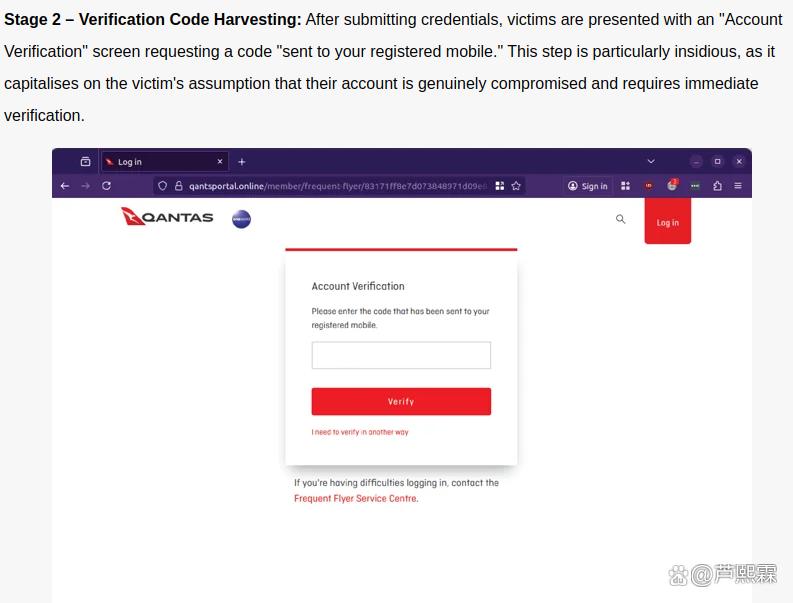

第二阶段:验证码钓鱼

随后跳转至“Account Verification”页面,提示:“我们已向您注册的手机号发送6位验证码,请输入以保护账户。” 此步骤极具迷惑性——用户误以为系统正在执行正常安全验证,实则攻击者正等待其主动提交MFA验证码。

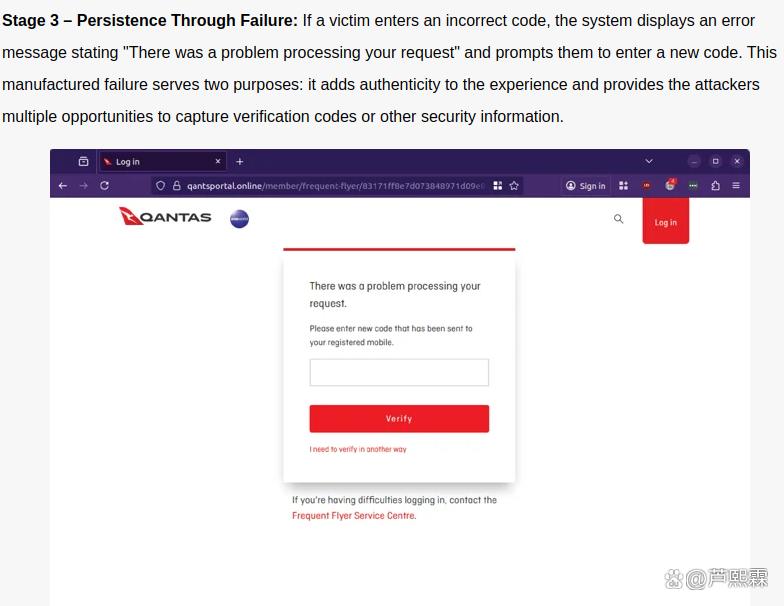

若用户输入错误,系统返回“处理请求时出现问题,请重试”,并保留会话,诱导多次尝试。这种“失败-重试”机制既模拟真实系统行为,又增加捕获有效验证码的概率。

第三阶段:伪装成功与转移视线

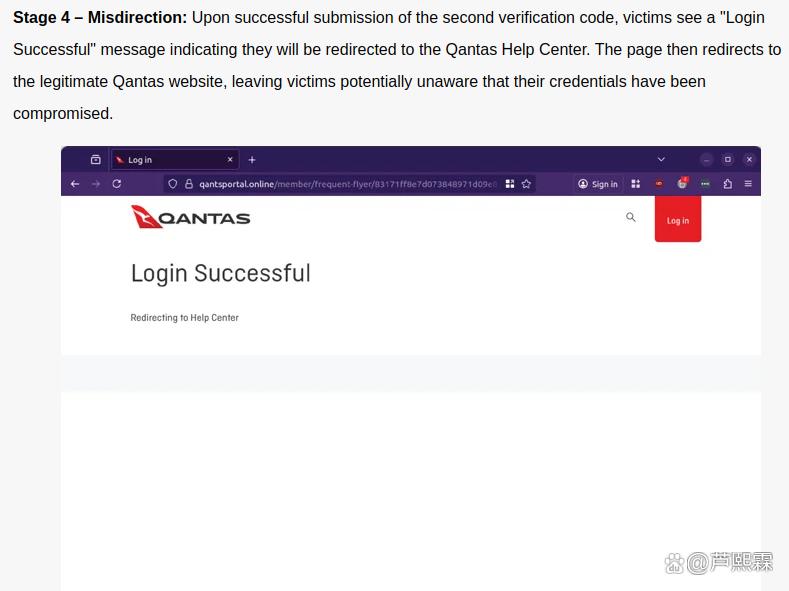

一旦验证码提交成功,页面显示“登录成功,即将跳转至Qantas帮助中心”,随后重定向至真实官网 https://www.qantas.com。此举使受害者难以察觉异常,延误报告与冻结账户时机。

三、社会工程策略与技术规避分析

(一)情境构建:利用安全焦虑

攻击者精心设计“未识别设备登录”场景,直接触发用户对账户被盗的恐惧。研究表明,当个体感知到即时威胁时,其认知资源会优先用于应对而非质疑信息源(Cialdini, 2001)。Qantas会员通常积累大量积分,对账户安全高度敏感,极易在压力下做出非理性决策。

(二)品牌仿冒:视觉一致性与细节真实

钓鱼页面不仅复制Qantas品牌元素,还嵌入真实的时间、地点、设备信息,营造“个性化通知”假象。这种“超真实”(hyper-real)设计使用户难以通过视觉检查识别伪造。

(三)规避检测:域名混淆与短生命周期

攻击域名 qantsportal.online 利用字母替换(a→t)实现Typosquatting,同时选择非主流顶级域(.online)降低被预置黑名单覆盖的概率。根据PassiveTotal数据,该域名于攻击前48小时内注册,攻击结束后迅速停用,符合“快闪式钓鱼”(Flash Phishing)特征。

此外,整个攻击链不包含可执行文件或宏,仅依赖HTML/JavaScript与表单提交,规避了基于文件沙箱的传统邮件网关检测。

四、多层次防御体系构建

(一)邮件认证层:部署DMARC与BIMI

企业应强制实施DMARC(Domain-based Message Authentication, Reporting & Conformance)策略,拒绝未通过SPF/DKIM验证的邮件。典型DMARC DNS记录如下:

_dmarc.qantas.com.au. IN TXT "v=DMARC1; p=reject; rua=mailto:dmarc-reports@qantas.com.au; ruf=mailto:forensics@qantas.com.au; fo=1"

其中 p=reject 确保伪造邮件被直接拒收。

进一步,可部署BIMI(Brand Indicators for Message Identification),在支持的邮箱客户端(如Gmail、Yahoo)中自动显示品牌Logo,增强用户对合法邮件的信任。BIMI记录需配合有效的Vetted Mark Certificate(VMC):

default._bimi.qantas.com.au. IN TXT "v=BIMI1; l=https://brand.qantas.com/logo.svg; a=vmc;"

(二)终端防护层:强制MFA与登录提醒

Qantas应默认启用基于推送通知或硬件令牌的MFA,避免使用SMS验证码(易被钓鱼)。同时,在每次异地或新设备登录时,强制用户通过官方App确认,而非仅依赖邮件通知。

(三)网络行为层:异常登录检测

后端系统应部署基于地理位置、设备指纹与行为模式的异常检测。例如,若某账户通常在悉尼登录,突然出现来自东欧IP的请求,应触发二次验证或临时锁定。

以下为基于Python的简易GeoIP异常检测逻辑:

import geoip2.database

from datetime import datetime, timedelta

# 加载GeoIP数据库

reader = geoip2.database.Reader('GeoLite2-City.mmdb')

def is_suspicious_login(user_id, ip_addr, last_login_ip=None, last_login_time=None):

try:

current_loc = reader.city(ip_addr).country.iso_code

except:

return True # 无法解析IP视为可疑

if last_login_ip:

try:

last_loc = reader.city(last_login_ip).country.iso_code

except:

last_loc = None

# 若两次登录国家不同且间隔<1小时,视为可疑

if last_loc and current_loc != last_loc:

if last_login_time and (datetime.utcnow() - last_login_time) < timedelta(hours=1):

return True

return False

(四)用户教育层:建立“二次确认”习惯

企业应通过定期演练教育用户:任何要求点击链接输入凭证的安全邮件均为可疑。正确做法是:

手动输入官网地址(如 https://www.qantas.com);

通过官方App查看账户活动;

联系客服核实(使用官网公布的电话,而非邮件中提供的号码)。

五、结论

澳航常旅客钓鱼事件是品牌信任滥用型攻击的典型案例。其成功并非源于技术突破,而在于对用户心理、品牌资产与现有安全盲区的精准利用。攻击者通过伪造高可信度情境、构建多阶段交互流程、规避传统检测机制,实现了高效凭据收割。

防御此类攻击,需超越“检测-阻断”的被动模式,转向“预防-验证-响应”的主动韧性架构。技术上,应强制实施DMARC/BIMI以净化邮件源头;策略上,应淘汰SMS验证码,推广强MFA;操作上,需部署基于上下文的行为分析;文化上,则要培养用户对“紧急安全通知”的审慎态度。

未来,随着AI生成内容能力的提升,钓鱼邮件的文本真实性将进一步增强,使得基于语言特征的检测失效。因此,防御重心必须从“识别伪造”转向“验证合法性”——即无论内容多么逼真,只要来源未经认证或要求异常操作,即视为威胁。唯有如此,方能在品牌信任被武器化的时代,守护数字身份的最后一道防线。

编辑:芦笛(公共互联网反网络钓鱼工作组)

2553

2553

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?