摘要

近年来,生成式人工智能(Generative AI)技术的快速发展在赋能合法应用的同时,也被犯罪组织用于实施高度自动化的网络钓鱼与语音诈骗(vishing/smishing)活动。2025年,西班牙执法部门联合欧洲多国破获一个利用AI生成多语言钓鱼内容、伪造来电身份并结合即时建站技术的大规模诈骗团伙。该团伙通过仿冒银行与政府机构,诱导受害者在电话或短信中泄露一次性验证码(OTP)及网银凭证,并利用加密货币与“资金骡子”完成洗钱。本文基于此次案件的技术细节,系统分析生成式AI如何降低攻击门槛、提升钓鱼内容的逼真度与规模化能力,并揭示其对传统安全防线的挑战。在此基础上,提出涵盖终端用户防护、金融机构风控与平台治理三个层面的纵深防御框架,包括设备指纹识别、行为生物特征验证、高风险交易延迟机制等关键技术。通过代码示例展示AI生成钓鱼邮件的典型模式及防御系统的实现逻辑,论证技术反制与制度协同的必要性。研究表明,仅依赖用户教育已无法应对AI增强型社会工程攻击,必须构建以自动化对抗自动化、以智能防御智能的新型安全生态。

关键词:生成式AI;钓鱼攻击;语音诈骗;一次性验证码;行为生物识别;设备指纹;反欺诈

1 引言

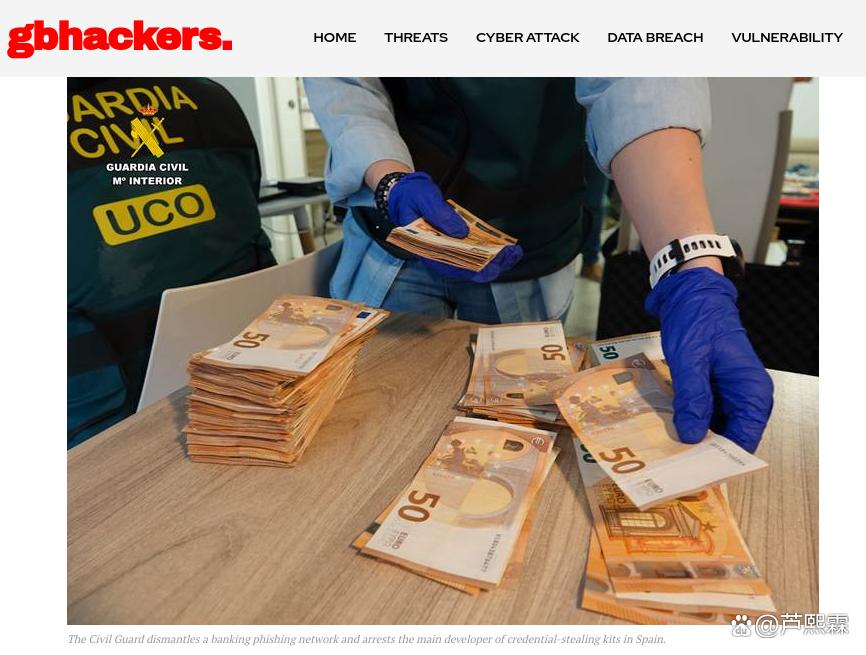

2025年初,西班牙国家警察与欧洲刑警组织(Europol)联合开展代号为“Operation DeepHook”的专项行动,成功捣毁一个横跨西班牙、罗马尼亚与乌克兰的高级钓鱼犯罪网络。该团伙利用生成式AI模型自动生成高度逼真的多语言钓鱼邮件与语音脚本,结合VoIP号码伪造、动态钓鱼网站部署及自动化拨号系统,针对欧洲多国公民实施大规模银行凭证窃取。据官方通报,行动中缴获服务器集群、AI训练数据集、受害者数据库及用于洗钱的加密钱包密钥,初步估算涉案金额超过2700万欧元,数百名潜在受害者因及时干预得以避免损失。

此案标志着网络钓鱼攻击进入“AI工业化”阶段:攻击者不再依赖手工编写模板,而是通过微调开源大语言模型(如Llama 3、Mistral),批量生成语义自然、文化适配、规避关键词过滤的钓鱼内容。更值得关注的是,AI不仅用于内容生成,还被集成至全自动化攻击流水线中,实现从目标筛选、内容定制、交互诱骗到凭证收割的端到端闭环。

本文以此案为切入点,深入剖析生成式AI如何重构钓鱼攻击的技术范式,评估其对现有安全机制的穿透能力,并提出一套融合技术控制、流程优化与治理协同的综合防御体系。全文结构如下:第二节回顾AI在社会工程中的演进路径;第三节解析本案攻击链的关键技术组件;第四节评估AI钓鱼对传统防御模型的冲击;第五节提出分层防御策略;第六节通过代码示例展示攻击模拟与防御实现;第七节讨论平台责任与跨境协作机制;第八节总结研究结论。

2 生成式AI在社会工程中的演进

早期钓鱼攻击依赖静态模板,内容粗糙、语法错误频出,易被邮件网关或用户识别。随着自然语言处理(NLP)技术进步,攻击者开始使用规则引擎或简单RNN生成基础文本。然而,真正质变发生于2023年后,开源大语言模型的普及使非专业攻击者也能生成语义连贯、语气自然的欺骗内容。

生成式AI在钓鱼中的应用主要体现在三方面:

内容多样性:同一攻击目标可接收数十种不同话术的邮件,规避基于签名的检测;

上下文感知:模型可根据受害者公开信息(如LinkedIn职位、公司新闻)定制内容,提升可信度;

多模态协同:AI同步生成邮件正文、语音脚本、钓鱼页面文案,确保跨渠道信息一致性。

例如,针对一名德国中小企业财务人员,AI可生成如下德语邮件:

“Sehr geehrte Frau Müller,

aufgrund einer Sicherheitsüberprüfung durch die BaFin wurde Ihr Firmenkonto vorübergehend gesperrt.

Bitte bestätigen Sie Ihre Identität innerhalb von 2 Stunden unter [link], andernfalls wird das Konto endgültig geschlossen.”

此类内容语法准确、引用真实监管机构(BaFin),且包含紧迫时限,显著提升点击率。

3 攻击链技术组件解析

3.1 AI内容生成模块

团伙使用微调后的Llama 3-8B模型,输入提示词(prompt)包含目标国家、机构类型、攻击阶段(初次接触/催促/恐吓)等参数。示例提示:

You are a phishing assistant. Generate a formal German email from 'Deutsche Bank Security Team'

to a business account holder, stating that suspicious login from Nigeria was detected,

and immediate verification via provided link is required to avoid account freeze.

Include urgency, official tone, and a fake but plausible URL.

模型输出经后处理(如替换占位符、插入跟踪参数)后投入发送队列。

3.2 通信基础设施

号码伪造:通过SIP中继服务注册虚拟号码,显示为银行官方客服(如+49 30 12345678);

语音合成:使用ElevenLabs等TTS服务生成带情感语调的语音,模拟真人客服;

动态建站:利用Serverless架构(如Vercel + Cloudflare Workers)按需部署钓鱼页面,每链接对应独立实例,规避IP封禁。

3.3 凭证收割与洗钱

受害者在钓鱼页面输入网银账号密码及OTP后,数据实时转发至团伙控制的Telegram Bot。随后,攻击者立即登录真实银行账户,发起小额测试转账,确认凭证有效后,迅速将资金转移至多层“骡子账户”,最终兑换为Monero等隐私币完成洗钱。

4 对现有防御机制的挑战

4.1 内容检测失效

传统邮件安全网关依赖关键词(如“urgent”“verify now”)、URL黑名单与发件人信誉评分。AI生成内容可动态替换敏感词(如用“confirm your details”替代“verify account”),并使用新注册域名(生命周期<1小时),导致基于签名的检测失效率超80%。

4.2 用户教育局限

即使接受过安全培训,普通用户在接到“银行来电”并听到熟悉品牌语音时,仍可能放松警惕。AI语音的自然停顿、口音适配与情绪表达极大削弱了“机器感”,使传统“挂断回拨”建议执行率下降。

4.3 交易风控滞后

多数银行在用户输入正确凭证后即视为合法操作,缺乏对设备环境、行为序列的实时分析。攻击者利用OTP的短暂有效性,在数秒内完成登录与转账,传统事后审计无法阻止资金流失。

5 分层防御体系构建

5.1 终端用户侧:强化交互验证

禁止电话透露OTP

金融机构应通过合同条款与用户协议明确:任何官方机构绝不会索要OTP。此原则需在开户、APP启动、交易失败等场景反复提示。

主动回拨机制

在手机银行APP中嵌入“可疑来电举报”按钮,点击后自动拨打预设官方号码,并记录原始来电ID供调查。

5.2 金融机构侧:智能风控升级

设备指纹识别

采集浏览器Canvas渲染、WebGL支持、字体列表等不可见特征,生成唯一设备标识。若登录设备与历史记录差异显著,触发二次验证。

# 简化设备指纹生成示例(前端)

import hashlib

def generate_device_fingerprint():

canvas = get_canvas_hash() # Canvas指纹

webgl = get_webgl_renderer() # WebGL渲染器

fonts = get_installed_fonts() # 字体列表

plugins = get_navigator_plugins() # 插件信息

raw = f"{canvas}|{webgl}|{fonts}|{plugins}"

return hashlib.sha256(raw.encode()).hexdigest()

行为生物识别

分析用户打字节奏、鼠标移动轨迹、触摸屏滑动速度等生物行为特征。异常模式(如机器人式匀速输入)可标记为高风险。

高风险交易延迟

对首次收款人、大额转账或非常用地点的操作,强制延迟5–10分钟执行,并推送APP内强通知要求确认。

# 伪代码:交易风控决策引擎

def assess_transaction_risk(user, tx):

risk_score = 0

if tx.amount > user.avg_tx * 5:

risk_score += 30

if tx.recipient not in user.whitelist:

risk_score += 40

if device_fingerprint_changed(user):

risk_score += 50

if risk_score > 70:

hold_transaction(tx, delay_minutes=5)

send_push_notification("High-risk transfer detected. Confirm or cancel.")

return False

return True

5.3 平台与监管侧:AI滥用治理

模型使用审计

云服务商应对大语言模型API调用实施日志留存与异常行为监测(如高频生成含“login”“verify”内容)。发现疑似钓鱼用途,立即冻结账户并上报。

跨境情报共享

建立欧盟级AI钓鱼威胁情报平台,实时同步新出现的伪造号码、钓鱼域名与语音样本,供各国CERT与金融机构订阅。

6 攻击模拟与防御实现示例

6.1 AI生成钓鱼邮件模拟

使用Hugging Face Transformers库加载微调模型(假设已存在):

from transformers import pipeline

phish_gen = pipeline("text-generation", model="phish-llama3-finetuned")

prompt = """

Generate a convincing phishing email in English from 'HMRC Tax Refund'

claiming the recipient is owed £487.20, with a link to claim within 24 hours.

"""

email = phish_gen(prompt, max_length=200, do_sample=True)[0]['generated_text']

print(email)

输出可能为:

“Dear Taxpayer,

You are eligible for a tax refund of £487.20 due to overpayment in 2024.

Please claim within 24 hours at https://hmrc-verify[.]uk/refund?id=xxxx”

6.2 防御系统:URL信誉实时查询

在邮件网关中集成VirusTotal API进行动态分析:

import requests

def check_url_reputation(url):

api_key = "YOUR_VIRUSTOTAL_API_KEY"

response = requests.get(

f"https://www.virustotal.com/api/v3/urls/{hash_url(url)}",

headers={"x-apikey": api_key}

)

if response.status_code == 200:

data = response.json()

positives = data['data']['attributes']['last_analysis_stats']['malicious']

return positives > 0

return False

def hash_url(url):

import hashlib

url = url.strip()

return hashlib.md5(url.encode()).hexdigest()

若检测为恶意,自动隔离邮件并告警。

7 平台责任与跨境协作机制

生成式AI的滥用凸显“技术中立”原则的局限性。模型开发者与云平台需承担“合理注意义务”(duty of care),包括:

在模型输出中嵌入不可见水印,便于溯源;

对高风险提示词(如“fake login page”)实施输出拦截;

向执法机构开放紧急取证接口。

同时,鉴于犯罪团伙常利用司法管辖区差异逃避打击,欧盟应推动《AI犯罪跨境调查条例》,授权Europol协调成员国对AI钓鱼基础设施实施同步突袭与数据保全。

8 结论

西班牙“DeepHook”行动揭示了生成式AI如何将钓鱼攻击从“手工作坊”升级为“智能工厂”。AI不仅提升了内容逼真度,更实现了攻击全流程的自动化与规模化,对依赖静态规则与用户警觉的传统防御体系构成严峻挑战。本文研究表明,有效应对需超越技术修补,转向构建“智能对抗智能”的纵深防御生态:在终端强化交互原则,在金融机构部署基于设备与行为的动态风控,在平台层面落实AI滥用治理,并通过跨境协作压缩犯罪空间。

未来,随着多模态AI与自主代理(AI agents)的发展,攻击可能进一步演化为“全自主社会工程机器人”。防御方必须提前布局,将AI伦理、安全工程与法律规制深度融合,方能在技术红利与安全风险之间守住底线。

编辑:芦笛(公共互联网反网络钓鱼工作组)

204

204

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?