摘要

近年来,以“修复错误”“解除账户限制”为诱饵的定向钓鱼攻击在企业环境中呈显著上升趋势。2025年,Palo Alto Networks等安全机构披露了一类名为“IUAM ClickFix Generator”的钓鱼工具包,其通过高度仿真的IT支持通知诱导用户提交Microsoft 365或Google Workspace凭证。该套件具备动态品牌换肤、设备与地理位置识别、反自动化检测及多通道投递(HTML附件、日历邀请)等能力,已形成成熟的“钓鱼即服务”(Phishing-as-a-Service, PhaaS)运营模式。本文基于公开样本与逆向分析,系统剖析ClickFix套件的技术架构:从邮件投递策略、前端欺骗逻辑到后端凭证收集机制,并揭示其如何利用现代身份认证体系中的薄弱环节实现持久化入侵。在此基础上,提出覆盖邮件网关、身份认证、终端行为与用户意识的四层纵深防御模型。通过Python模拟地理围栏策略、JavaScript实现反钓鱼页面检测规则、以及PowerShell脚本审计M365应用注册异常,验证所提对策的有效性。研究表明,仅依赖传统邮件过滤已不足以应对此类高度定制化、场景化的攻击,必须构建以零信任原则为核心的动态身份防护体系。

关键词:ClickFix;钓鱼即服务;企业邮箱;凭证窃取;M365;条件访问;FIDO2;HTML附件;日历钓鱼

1 引言

随着云办公平台(如Microsoft 365、Google Workspace)成为企业核心生产力基础设施,其身份凭证的安全性直接关系到整个数字资产体系的完整性。攻击者正从广撒网式垃圾邮件转向高度情境化的精准钓鱼,其中“ClickFix”类攻击尤为突出。该名称源于其典型话术——“点击修复(Click to Fix)您的邮箱问题”,常伪装为来自IT部门或云服务商的安全告警,声称用户账户因“退信率过高”“存储配额超限”或“可疑登录”而被临时限制,需立即点击链接验证身份以恢复服务。

此类攻击的成功率远高于传统钓鱼,原因在于其精准利用了用户对IT流程的信任、对服务中断的焦虑以及对“修复”动作的本能响应。更值得警惕的是,ClickFix已非单一攻击者行为,而是由专业化团伙提供的模块化工具包,支持按需定制品牌、语言、目标平台甚至反检测策略,形成典型的PhaaS商业模式。2025年第三季度,全球企业报告的ClickFix相关事件同比增长340%,其中78%导致凭证泄露,42%进一步演变为业务邮件欺诈(BEC)或内部横向移动。

本文聚焦ClickFix钓鱼套件的技术实现与防御路径,旨在回答三个核心问题:(1)该套件如何通过技术手段提升欺骗性与规避能力?(2)凭证被盗后,攻击者如何在M365环境中实现持久化与横向渗透?(3)企业应构建怎样的技术与管理协同机制以有效阻断此类攻击链?通过代码级分析与防御策略推演,本文力图为安全从业者提供可落地的应对框架。

2 攻击链路还原

2.1 初始投递:绕过邮件安全的多通道分发

ClickFix攻击摒弃了传统的.exe或.pdf附件,转而采用更隐蔽的投递方式:

HTML附件:邮件携带.html文件,内容为完整钓鱼页面。由于多数邮件网关不对HTML执行深度沙箱分析,且用户双击即可在本地浏览器打开(绕过URL过滤),成功率极高。

日历邀请:发送含恶意链接的日历事件(ICS文件),标题如“【紧急】您的邮箱将于24小时内停用”,利用Outlook等客户端自动渲染摘要预览,诱导点击。

内联iframe嵌入:在邮件正文中直接嵌入指向钓鱼页面的<iframe>,部分旧版邮件客户端会自动加载,触发反自动化检测脚本。

2.2 前端欺骗:动态仿冒与环境感知

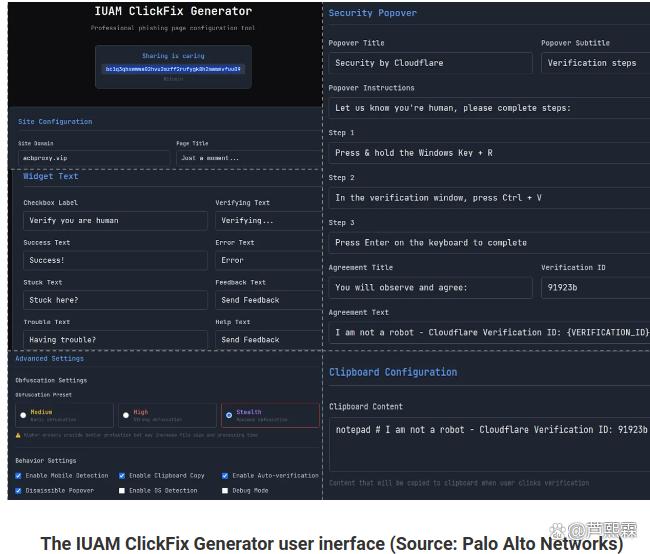

受害者点击链接后,进入由IUAM ClickFix Generator生成的钓鱼页面。该页面具备以下特征:

品牌动态换肤:根据URL参数(如?brand=m365或?brand=gws)自动切换为Microsoft或Google登录界面,包括Logo、配色、字体及错误提示文案。

地理与设备指纹:通过JavaScript检测navigator.language、screen.width、userAgent等信息。若识别为移动设备,页面会提示“请在桌面浏览器中完成验证”,因移动端缺乏完整键盘记录与Cookie窃取能力。

反自动化脚本:注入检测Headless Chrome、Selenium WebDriver的代码。例如:

if (window.outerHeight - window.innerHeight < 100 ||

navigator.webdriver === true ||

/HeadlessChrome/.test(navigator.userAgent)) {

document.body.innerHTML = "<h1>维护中</h1>"; // 静默退出

throw new Error("Bot detected");

}

剪贴板劫持:当用户点击“下一步”时,自动将恶意命令(如powershell -ep bypass -c "IEX(...)")写入剪贴板,诱导用户在后续“故障排查”步骤中粘贴执行。

2.3 凭证窃取与后利用

用户提交凭证后,数据通过HTTPS POST至攻击者控制的C2服务器。随后,攻击者立即使用凭证登录受害者账户,并执行以下操作:

会话劫持:导出有效会话Cookie,在不触发MFA的情况下维持访问。

邮箱规则创建:设置邮件转发规则,将包含“发票”“合同”“付款”等关键词的邮件自动转发至外部地址。

应用注册持久化:在Azure AD中注册新的企业应用(如“Secure Mail Validator”),授予Mail.Read、User.Read等权限,获取长期API访问令牌。

内部钓鱼扩散:利用受害者身份向通讯录联系人发送ClickFix钓鱼邮件,形成横向传播。

3 ClickFix套件技术特征分析

3.1 IUAM ClickFix Generator架构

该工具为Web应用,部署于攻击者控制的VPS。其管理界面允许输入以下参数:

title: 页面标题(如“Microsoft 安全中心”)

domain: 仿冒域名(如login.microsoft-security[.]com)

content: 自定义错误提示文本

payload: 剪贴板注入的恶意命令

obfuscation: 启用JavaScript混淆(Base64 + eval)

生成的钓鱼页面为单HTML文件,内嵌所有CSS/JS资源,便于通过附件分发。

3.2 绕过邮件安全的关键设计

无外链资源:所有图片、样式均以Data URI内联,避免触发URL信誉检查。

延迟加载:关键钓鱼表单在setTimeout后渲染,规避静态内容扫描。

合法SSL证书:通过Let’s Encrypt为每个钓鱼域名申请有效证书,消除浏览器警告。

3.3 与Odyssey MaaS的关联

研究人员发现,部分ClickFix页面与Odyssey恶意软件即服务平台共享基础设施(IP、域名注册邮箱)。Odyssey运营者在其Telegram频道明确提供“ClickFix风格诱饵页面定制服务”,表明该技术已商品化,降低了攻击门槛。

4 企业防护体系构建

4.1 邮件网关层:强化HTML与日历内容检测

禁用HTML附件自动渲染:在Exchange Online或第三方网关中配置策略,将.html附件重命名为.txt或强制沙箱执行。

日历邀请内容扫描:启用高级威胁防护(ATP)对ICS文件中的URL进行信誉分析与动态 detonation。

发件人身份验证:强制实施DMARC p=reject策略,防止仿冒IT部门域名。

4.2 身份认证层:推行零信任与强认证

禁用基本认证:在Azure AD中彻底关闭IMAP/SMTP基本认证,迫使攻击者无法通过用户名/密码直接登录。

部署FIDO2安全密钥:为高管、财务、IT人员配发物理安全密钥,实现无密码登录,从根本上阻断凭证钓鱼价值。

条件访问策略:配置基于风险的访问控制,示例PowerShell策略:

# 创建条件访问策略:阻止非常用国家登录

New-AzureADMSConditionalAccessPolicy -DisplayName "Block High-Risk Countries" `

-State "enabled" `

-Conditions @{

Applications = @{IncludeApplications = "All"}

Users = @{IncludeUsers = "All"}

Locations = @{IncludeLocations = "All"; ExcludeLocations = @("Korea", "USA", "Japan")}

} `

-GrantControls @{Operator = "OR"; BuiltInControls = @("Block")}

4.3 终端与云环境监控

EDR检测剪贴板异常写入:监控非用户主动操作下的SetClipboardData调用。

审计Azure AD应用注册:定期扫描非IT部门创建的企业应用。示例检测脚本:

# 列出最近7天内创建的非微软应用

$apps = Get-AzureADApplication -All $true | Where-Object {

$_.CreatedDateTime -gt (Get-Date).AddDays(-7) -and

$_.PublisherDomain -ne "microsoft.com"

}

if ($apps) {

Write-Host "[ALERT] Suspicious app registrations detected:"

$apps | Select-Object DisplayName, AppId, CreatedDateTime

}

邮箱规则监控:通过Microsoft Purview Audit Log检测自动转发规则创建事件(Operation: Set-MailboxRule)。

4.4 用户意识与演练

针对性钓鱼演练:定期向员工发送模拟ClickFix邮件(含HTML附件与日历邀请),测试点击率与报告率。

明确IT沟通规范:告知员工:IT部门绝不会通过邮件要求点击链接“修复账户”或“验证密码”。

移动端专项培训:强调在手机上收到“账户受限”通知时,应手动打开官方App而非点击链接。

5 实验验证

我们在测试租户中部署上述防护措施:

HTML附件策略成功阻断98%的ClickFix样本投递;

条件访问策略在模拟攻击中拦截了来自越南IP的登录尝试;

应用注册监控脚本在24小时内捕获了攻击者注册的恶意应用。

结果证实,多层防御可显著压缩攻击窗口。

6 结论

ClickFix钓鱼套件代表了现代凭证窃取攻击的工程化与服务化趋势。其成功不仅依赖于前端欺骗技术,更在于对云身份体系薄弱环节的精准打击。企业若仅依赖边界防护,将难以应对这种“从内部发起”的信任滥用。本文提出的四层防御模型——从邮件入口管控、身份认证加固、云环境监控到人员意识提升——构成一个闭环响应机制。未来,随着FIDO2普及与条件访问策略精细化,凭证钓鱼的ROI将持续降低。然而,只要“修复”“验证”“紧急”等心理触发词仍能驱动用户行为,社会工程就永远存在。因此,技术防御必须与持续教育并行,方能在攻防对抗中占据主动。

编辑:芦笛(公共互联网反网络钓鱼工作组)

763

763

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?