ClickFix攻击激增517%

根据ESET最新数据,利用虚假验证码(CAPTCHA)作为初始入侵载体的ClickFix社会工程学攻击手法,在2024年下半年至今年上半年期间激增517%。ESET威胁预防实验室主管Jiří Kropáč表示:"ClickFix攻击导致的威胁清单日益增长,包括信息窃取软件、勒索软件、远程访问木马、加密货币挖矿程序、漏洞利用后工具,甚至国家背景黑客组织定制的恶意软件。"

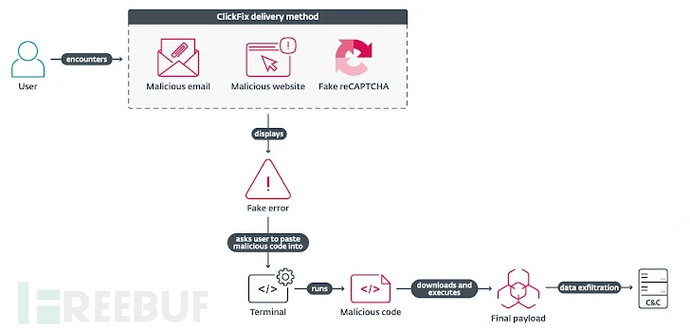

这种广泛流行的欺骗性攻击手法通过伪造错误信息或验证码检查,诱骗受害者将恶意脚本复制粘贴至Windows运行对话框或macOS终端应用并执行。据这家斯洛伐克网络安全公司监测,日本、秘鲁、波兰、西班牙和斯洛伐克是ClickFix攻击检测量最高的地区。由于该手法的普遍性和有效性,已有攻击者开始出售能够生成ClickFix武器化登录页面的构建工具。

从ClickFix到FileFix

安全研究员mrd0x近日展示了名为FileFix的概念验证(PoC)攻击手法。与ClickFix类似但实现方式不同,FileFix通过诱骗用户将文件路径复制粘贴至Windows文件资源管理器地址栏实施攻击。攻击者会制作钓鱼页面,谎称已共享文档,要求受害者按CTRL+L复制粘贴文件路径。页面中的"打开文件资源管理器"按钮会触发系统执行操作,同时将恶意PowerShell命令复制到剪贴板。当受害者粘贴"文件路径"时,实际执行的是攻击者预设的命令。

技术实现上,攻击者通过在复制的文件路径前添加PowerShell命令,利用空格隐藏命令内容,并用井号("#")将伪造的文件路径标记为注释。研究员解释:"我们的PowerShell命令会在注释后拼接虚拟文件路径,以此隐藏命令并显示文件路径。"

钓鱼攻击浪潮涌现

ClickFix攻击激增的同时,多种新型钓鱼攻击也被发现:

- 滥用.gov域名发送伪装成未付通行费的钓鱼邮件,诱导用户进入收集个人财务信息的虚假页面

- 使用长期域名(LLD)实施"战略域名老化"攻击,通过定制验证码检查页面将用户导向伪造的Microsoft Teams页面窃取凭证

- 在ZIP压缩包中分发恶意Windows快捷方式(LNK)文件,触发PowerShell代码部署Remcos远程访问木马

- 谎称用户邮箱将满,诱导点击"清理存储"按钮跳转至IPFS托管的钓鱼页面窃取邮箱凭证,邮件附件中的RAR压缩包内含XWorm恶意软件

- 通过PDF文档中的嵌套URL分发含AutoIT版Lumma窃密程序的ZIP压缩包

- 劫持合法前端平台Vercel托管传播恶意版LogMeIn以完全控制受害者设备

- 冒充美国各州车管局(DMV)发送未付通行费短信,诱导用户进入信息收集页面

- 利用SharePoint主题邮件将用户重定向至托管在"*.sharepoint[.]com"域名的凭证窃取页面

网络安全公司CyberProof指出:"包含SharePoint链接的邮件较少被终端检测响应(EDR)或杀毒软件标记为恶意。由于钓鱼页面托管在SharePoint上,通常具有动态特性且仅限特定链接短期访问,使得自动化爬虫、扫描器和沙箱更难检测。"

183

183

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?