摘要

近年来,品牌钓鱼(Brand Phishing)已成为针对企业用户的主流网络攻击手段。其中,Microsoft因其在企业SaaS生态中的核心地位,持续成为攻击者最常仿冒的品牌。本文基于2025年第二季度Check Point Research发布的品牌钓鱼统计数据,结合技术分析与攻防实践,系统剖析Microsoft仿冒攻击的演化路径、技术特征及其对企业安全运营造成的复合性影响。研究发现,当前攻击已从静态伪造页面向多语言自适应、PDF嵌链诱导、伪安全提醒及CAPTCHA验证欺骗等高级阶段演进。此类攻击不仅显著提升用户点击率,还对传统邮件网关与终端检测机制构成规避挑战。本文进一步提出一套融合品牌滥用监测、邮件身份认证强化、无密码身份架构迁移与前端域名校验的纵深防御体系,并通过可部署的代码示例验证关键技术模块的有效性。研究结论表明,仅依赖单一防护层无法应对现代品牌钓鱼威胁,需构建覆盖“感知—识别—响应—预防”全链条的协同防御机制。

关键词:品牌钓鱼;Microsoft仿冒;DMARC;无密码认证;同形域监测;前端安全校验

1 引言

随着企业数字化转型加速,基于云的身份与协作平台(如Microsoft 365)已成为组织日常运营的核心基础设施。据IDC统计,截至2024年底,全球超过87%的财富500强企业采用Microsoft 365作为其主要办公套件。这一高渗透率使其天然成为网络犯罪分子的首选目标。品牌钓鱼攻击通过伪造知名品牌(尤其是身份认证入口)诱骗用户提交凭证或财务信息,具有成本低、隐蔽性强、成功率高的特点。

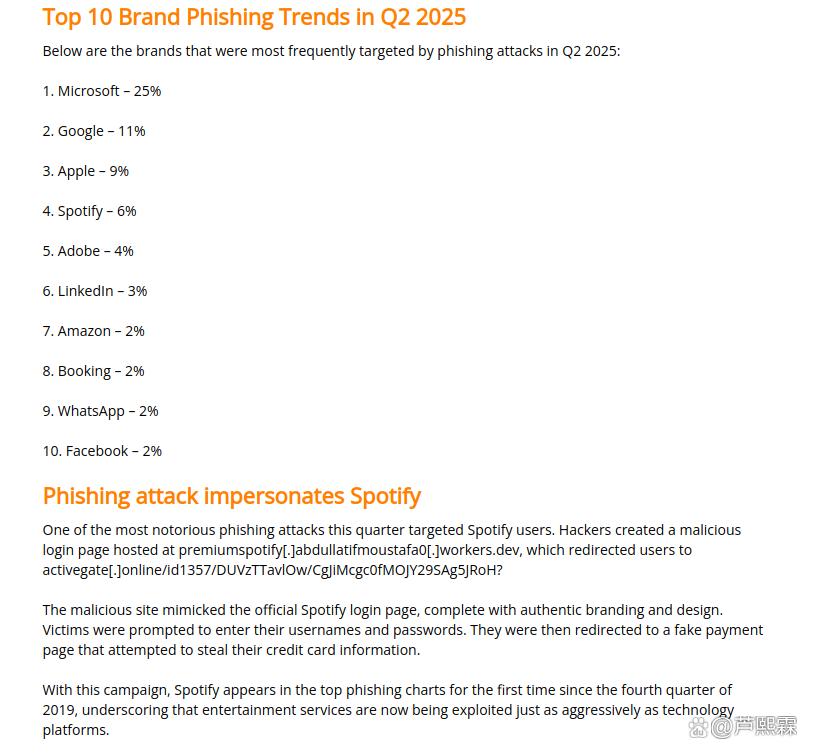

Check Point Research于2025年9月发布的报告显示,在2025年第二季度,Microsoft以25%的占比继续位居品牌钓鱼榜首,远超第二名Google(11%)与第三名Apple(9%)。值得注意的是,此次统计中首次观察到Spotify重返前五,而Booking.com相关仿冒活动激增1000%,反映出攻击者对季节性行为模式的精准利用。然而,相较于其他品牌,Microsoft仿冒攻击的技术复杂度与组织危害性尤为突出,其背后体现出攻击者对现代企业IT架构的深度理解。

现有研究多聚焦于通用钓鱼检测模型或邮件内容分析,缺乏对特定品牌(尤其是Microsoft)仿冒攻击技术细节的系统拆解,亦未充分探讨其与企业身份管理策略的耦合关系。本文旨在填补这一空白,通过实证分析揭示Microsoft仿冒攻击的四大技术演进方向,并据此构建一套可落地、可扩展、具备前摄性的防御体系。全文结构如下:第二部分详述攻击技术演化;第三部分分析对企业安全运营的复合影响;第四部分提出多层次防御框架并辅以代码实现;第五部分总结研究局限与未来方向。

2 Microsoft仿冒攻击的技术演化

2.1 攻击载体与诱饵主题的精细化

早期Microsoft钓鱼多采用“账户锁定”或“邮件配额超限”等通用话术。而2025年Q2数据显示,攻击者已转向高度场景化的诱饵设计,主要包括三类:

OneDrive/SharePoint共享通知:伪造“您被邀请查看某文档”的邮件,链接指向仿冒登录页。由于企业用户频繁收到来自外部协作者的共享请求,此类邮件天然具备高可信度。

发票与账单欺诈:以“Microsoft Azure账单逾期”或“订阅即将终止”为由,诱导用户点击“查看详情”链接。此类攻击常伴随伪造的PDF附件,内含短链接。

安全警报伪造:模拟Microsoft Defender for Office 365的安全通知,声称“检测到非常规登录”或“存储空间即将耗尽”,利用用户对安全事件的焦虑心理促使其快速操作。

此类诱饵的成功在于其与真实业务流程的高度重合,使得基于关键词或发件人黑名单的传统过滤机制失效。

2.2 多语言自适应模板

攻击者利用现代Web技术实现钓鱼页面的动态本地化。通过读取用户浏览器的Accept-Language头或navigator.language属性,自动切换界面语言与区域格式。例如:

// 钓鱼页面中的语言适配逻辑(简化示例)

const userLang = navigator.language || navigator.userLanguage;

let lang = 'en';

if (userLang.startsWith('de')) lang = 'de';

else if (userLang.startsWith('fr')) lang = 'fr';

// ... 其他语言

document.getElementById('login-title').textContent =

translations[lang].title;

document.getElementById('password-label').textContent =

translations[lang].password;

该机制显著提升非英语地区用户的信任度,尤其在跨国企业中效果显著。

2.3 PDF嵌入式链接规避邮件检测

为绕过基于正文URL扫描的邮件安全网关,攻击者将恶意链接嵌入PDF文件。PDF本身不触发沙箱执行,且多数邮件系统不对附件内容进行深度解析。典型流程如下:

用户收到主题为“Incoming Invoice #INV-2025-0891”的邮件;

邮件正文无任何可疑链接,仅提示“详见附件”;

附件PDF中包含一个看似正常的“View Document”按钮,实际指向hxxps://micros0ft-login[.]xyz/auth。

此类攻击有效规避了基于URL信誉与正则匹配的检测规则。

2.4 伪CAPTCHA验证增强欺骗性

部分高级钓鱼页面在用户提交凭证后,会弹出一个伪造的CAPTCHA验证框,声称“为保护您的账户,请完成验证”。该步骤具有双重目的:

提升真实性:真实Microsoft登录流程在异常情况下确实会触发MFA或验证挑战;

拖延自动化分析:安全研究人员或自动化爬虫在遇到CAPTCHA时往往中止分析,延长钓鱼站点存活时间。

值得注意的是,该CAPTCHA通常无需真实解决,仅需点击“验证”按钮即可跳转至下一阶段(如信用卡信息收集页)。

3 对企业安全运营的复合影响

上述技术演进不仅提升攻击成功率,更对企业安全团队造成结构性压力。

3.1 警报疲劳与误判风险上升

安全运营中心(SOC)每日接收大量钓鱼举报。当Microsoft仿冒邮件因高度逼真而频繁触发用户报告时,分析师易产生“狼来了”效应,导致对真实高危事件的响应延迟。同时,部分仿冒邮件因使用合法CDN(如Cloudflare Workers)托管,其IP信誉良好,难以被传统威胁情报标记,进一步增加漏报概率。

3.2 用户安全意识边际效益递减

尽管企业普遍开展钓鱼演练,但攻击者利用“安全提醒”等正向语境实施欺骗,使用户难以区分真实与伪造通知。长期暴露于高仿真攻击下,员工可能陷入“过度怀疑”或“彻底麻木”两种极端,削弱整体安全文化。

3.3 身份凭证泄露的连锁反应

Microsoft账户通常关联Exchange Online、Teams、Azure AD等关键服务。一旦凭证泄露,攻击者可横向移动至其他系统,甚至发起商业邮件诈骗(BEC)或部署勒索软件。2025年Q2多起供应链攻击即始于OneDrive共享钓鱼。

4 防御体系构建

针对上述挑战,本文提出四层防御体系:

4.1 品牌滥用监测(Brand Abuse Monitoring)

企业应主动监控与其品牌相关的域名注册活动,重点包括:

同形域(Homograph Domains):如mіcrosoft.com(使用西里尔字母і);

子域爆破:如login.microsoft-support[.]com;

新注册域名:利用WHOIS API或第三方服务(如SecurityScorecard)监控近期注册的含“microsoft”“office365”等关键词的域名。

代码示例:基于公共API的同形域检测

import idna

import re

def is_homograph(domain):

try:

ascii_domain = idna.decode(domain)

# 检查是否包含非ASCII字符

if ascii_domain != domain:

return True

# 检查视觉相似字符(简化版)

homoglyphs = {'а': 'a', 'е': 'e', 'о': 'o', 'р': 'p', 'с': 'c', 'х': 'x'}

for cyrillic, latin in homoglyphs.items():

if cyrillic in domain and latin in "microsoft":

return True

return False

except Exception:

return False

# 示例

print(is_homograph("mіcrosoft.com")) # True (西里尔і)

print(is_homograph("microsoft.com")) # False

该模块可集成至SIEM系统,对DNS日志中的异常域名进行实时告警。

4.2 强化邮件身份认证

部署完整的邮件身份验证协议栈是基础防线:

SPF:限制合法发件IP;

DKIM:对邮件头签名,防止篡改;

DMARC:指定未通过验证邮件的处理策略(quarantine/reject)。

企业应确保Microsoft 365官方域名(如*.onmicrosoft.com、*.outlook.com)的DMARC策略为p=reject,并监控第三方营销平台是否正确配置。

DMARC记录示例:

_dmarc.microsoft.com. IN TXT "v=DMARC1; p=reject; rua=mailto:dmarc-reports@microsoft.com"

此举可大幅降低伪造Microsoft发件人地址的成功率。

4.3 推行无密码认证(Passwordless Authentication)

从根本上消除凭证钓鱼风险的最佳方案是淘汰密码。Microsoft Entra ID(原Azure AD)支持多种无密码方式:

FIDO2安全密钥;

Windows Hello for Business;

Microsoft Authenticator推送通知。

策略建议:

强制高权限账户启用无密码;

禁用自助密码重置(SSPR)中的短信/语音选项(易受SIM交换攻击);

将密码重置邮件重定向至内部IT服务台工单系统,而非直接提供重置链接。

4.4 前端域名校验插件

在用户侧部署轻量级浏览器扩展,于加载登录页面时自动校验:

域名是否属于Microsoft官方列表;

Favicon是否匹配已知指纹;

页面是否包含异常JavaScript。

代码示例:Chrome扩展核心逻辑

// manifest.json 需声明 activeTab 权限

chrome.tabs.onUpdated.addListener((tabId, changeInfo, tab) => {

if (changeInfo.status === 'complete' && tab.url) {

const url = new URL(tab.url);

if (url.hostname.endsWith('.login.microsoftonline.com') ||

url.hostname === 'login.microsoftonline.com') {

// 合法域名,无需操作

return;

}

if (/microsoft|office365|onedrive|sharepoint/i.test(url.hostname)) {

// 可疑仿冒,注入警告

chrome.scripting.executeScript({

target: { tabId: tabId },

func: showWarning,

args: [url.hostname]

});

}

}

});

function showWarning(hostname) {

const warning = document.createElement('div');

warning.innerHTML = `

<div style="position:fixed;top:0;left:0;width:100%;background:#ffcccc;padding:10px;z-index:999999;">

⚠️ 警告:当前网站(${hostname})并非Microsoft官方登录页!

</div>

`;

document.body.prepend(warning);

}

该插件可在用户输入凭证前提供最后一道防线。

5 结论

Microsoft作为企业数字身份的枢纽,其品牌价值使其成为钓鱼攻击的持久靶标。本文研究表明,攻击者已从简单页面克隆转向多维度、情境化、反分析的高级仿冒策略。对此,企业不能依赖被动防御,而需构建主动监测、协议加固、架构革新与终端校验相结合的纵深体系。

本研究的局限在于未量化各防御措施的成本效益比,且未涵盖移动端钓鱼场景。未来工作将聚焦于基于行为分析的实时钓鱼页面识别,以及跨品牌仿冒模式的迁移学习检测。无论如何,唯有将技术控制与组织策略深度融合,方能在品牌钓鱼的攻防博弈中占据先机。

编辑:芦笛(公共互联网反网络钓鱼工作组)

1766

1766

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?