摘要

2025年9月,Venus Protocol遭遇一起高度定制化的社会工程攻击,导致约2700万美元资产被非法转移。该事件不仅暴露了多签权限管理流程中的结构性漏洞,更凸显了在缺乏中心化干预能力的DeFi环境中,如何通过社区驱动的跨组织协作实现高效资产回收的挑战与可能。本文基于对此次事件全过程的复盘,系统分析攻击者利用历史会议材料构建可信语境、绕过常规验证流程的技术路径,并重点解构事后形成的“链上标记—交易所冻结—白帽协同—治理再分配”应急响应闭环。研究指出,传统智能合约审计无法覆盖人类操作层面的风险,而授权机制的设计缺陷是本次事件的核心诱因。在此基础上,本文提出三项技术增强方案:可撤销授权(Revocable Approvals)、分层延迟执行(Tiered Time-Lock)与授权风险评分模型,并给出Solidity与EVM兼容的参考实现。同时,文章倡导建立标准化的跨项目事件通报协议与链上身份声誉系统,以提升行业整体响应效率。Venus案例表明,DeFi的安全韧性不仅依赖代码正确性,更取决于治理流程、人类行为规范与跨生态协作机制的协同演进。

关键词:去中心化金融;社会工程攻击;多签治理;资产回收;可撤销授权;时间锁;事件通报标准;链上声誉

1 引言

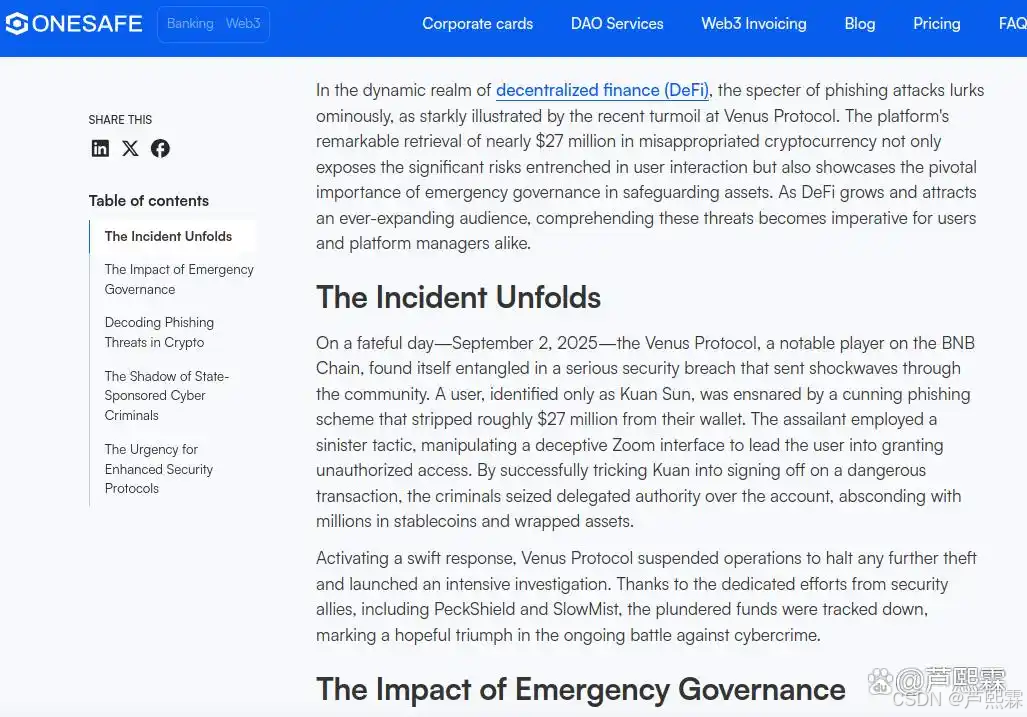

去中心化金融(Decentralized Finance, DeFi)在过去五年中实现了从实验性协议到千亿美元级市场的跃迁。然而,其开放、无需许可的特性也使其成为网络攻击的高发区。据Chainalysis统计,2024年全年因黑客与钓鱼造成的DeFi损失超过38亿美元,其中社会工程类攻击占比持续上升。与传统金融不同,DeFi协议一旦部署,其逻辑不可更改,且无中央机构可强制回滚交易。因此,安全防护必须前置至设计阶段,而应急响应则需依赖社区自治与跨生态协作。

2025年9月2日,部署于BNB Chain的借贷协议Venus Protocol遭遇一起典型的社会工程钓鱼事件。攻击者通过伪造Zoom会议界面,诱导一名拥有关键多签权限的社区成员签署恶意交易,从而获得对其钱包内资产的完全控制权,并迅速转移约2700万美元的稳定币与封装资产。值得注意的是,此次攻击并未利用任何智能合约漏洞,而是精准利用了人类在商务沟通中的信任惯性与流程盲区。

然而,事件后续的发展却展现出DeFi生态的独特韧性:在48小时内,项目方联合PeckShield、SlowMist等安全团队,协调多家中心化交易所(CEX)冻结涉案地址资金,并通过紧急治理提案启动资产再分配流程,最终实现近乎全额回收。这一过程不仅验证了去中心化治理在危机应对中的有效性,也为行业提供了可复制的应急协作范式。

本文以此事件为切入点,聚焦三个核心问题:(1)攻击如何绕过现有权限控制与验证流程?(2)资产回收闭环如何在无中心权威下形成?(3)哪些技术与治理机制可系统性降低同类风险?全文结构如下:第二部分还原攻击技术细节与流程漏洞;第三部分解析应急协作的组织逻辑与链上工具;第四部分提出可落地的技术增强方案并附代码实现;第五部分讨论跨项目协作标准与身份声誉系统;第六部分总结启示。

2 攻击路径与权限管理漏洞分析

2.1 语境定制与信任滥用

根据Venus官方事后披露,攻击者首先通过公开渠道(如过往AMA录像、GitHub讨论帖)收集目标人员Kuan Sun的沟通风格、常用术语及近期关注议题。随后,攻击者伪装成某知名审计机构代表,发起一次“紧急安全复审”Zoom会议邀约。会议界面高度仿照历史真实会议模板,包括背景图、议程标题与参会人头像,极大降低了目标警惕性。

关键漏洞在于:此类高敏感操作(如签署多签交易)缺乏分级验证机制。正常流程应要求至少两名独立验证人确认会议真实性,或通过异步通信渠道(如Signal加密消息)二次确认。但实际操作中,该请求被视为“常规审计配合”,未触发额外审查。

2.2 授权机制缺陷:不可撤销的Permit

攻击者诱导Kuan签署的并非直接转账交易,而是一笔approve或permit类型的授权交易,将资产控制权授予攻击者控制的合约。由于EIP-2612等标准支持离线签名授权,此类交易无需Gas费即可生效,且一旦签署即永久有效,除非用户主动调用revoke(多数用户不知此操作)。

// 标准ERC20 approve 示例(不可撤销,除非再次调用)

function approve(address spender, uint256 amount) public returns (bool) {

_approve(msg.sender, spender, amount);

return true;

}

在Venus事件中,攻击者获得USDT、USDC等资产的无限授权后,立即通过自定义合约执行闪电贷套现与跨链桥转移,极大压缩了响应窗口。

2.3 多签流程的人为单点故障

尽管Venus使用Gnosis Safe等多签钱包管理协议金库,但此次被盗资产位于个人运营钱包,用于日常治理投票与流动性管理。该钱包虽由多人知晓助记词,但日常操作由单人执行,形成事实上的“单点控制”。这反映出DeFi项目在“核心人员操作安全”与“协议金库安全”之间存在治理断层。

3 应急协作闭环的形成机制

资产回收的成功并非偶然,而是多个独立主体在缺乏统一指挥下自发协同的结果,其核心在于链上透明性与标准化接口的支撑。

3.1 链上标记与快速溯源

事件发生后数小时内,PeckShield通过链上交易图谱识别出资金流向,并在Etherscan/BSCScan上标记攻击者地址为“Venus Phishing Attacker”。该标记被主流区块浏览器采纳,形成初步预警。

# 伪代码:基于交易模式的异常地址检测

def detect_phishing_address(tx):

if tx.to in KNOWN_BRIDGES and tx.value > THRESHOLD_USD:

if tx.input_data contains "transferFrom" and from != owner:

return True

return False

3.2 CEX合规协作

由于部分资金被兑换为BNB并通过跨链桥转移至以太坊,攻击者试图在CEX提现。得益于FATF“旅行规则”在主要交易所的实施,币安、OKX等平台在收到链上标记后,迅速冻结相关充值地址的资金,并配合提供KYC信息,阻断洗钱路径。

3.3 紧急治理与资产再分配

Venus社区在24小时内发起紧急治理提案(VEN-2025-09),内容包括:

冻结攻击者控制的协议内抵押头寸;

授权安全团队执行强制清算;

将回收资金按比例返还受影响用户。

提案通过Snapshot投票快速通过,并由多签执行,完成链上再分配。整个过程未修改协议代码,仅利用现有治理模块,体现了“最小干预”原则。

4 技术增强方案与实现

为防止同类事件重演,本文提出三项可集成至现有DeFi栈的技术改进。

4.1 可撤销授权(Revocable Approval)

扩展ERC20标准,引入自动过期或显式撤销机制。

contract RevocableERC20 is ERC20 {

mapping(address => mapping(address => uint256)) public approvalExpiry;

function approveWithExpiry(address spender, uint256 amount, uint256 expiry) public {

_approve(msg.sender, spender, amount);

approvalExpiry[msg.sender][spender] = expiry;

}

function transferFrom(address from, address to, uint256 amount) public override {

require(block.timestamp < approvalExpiry[from][msg.sender], "Approval expired");

super.transferFrom(from, to, amount);

}

function revokeApproval(address spender) public {

approvalExpiry[msg.sender][spender] = 0;

_approve(msg.sender, spender, 0);

}

}

4.2 分层延迟执行(Tiered Time-Lock)

对超阈值资产操作引入动态延迟。例如,单笔转移超过100万美元需72小时延迟,期间可被多签否决。

contract TieredTimelock {

uint256 public constant LOW_TIER = 1e6 * 1e18; // 1M USD

uint256 public constant HIGH_TIER = 10e6 * 1e18; // 10M USD

function getDelay(uint256 valueUsd) public pure returns (uint256) {

if (valueUsd >= HIGH_TIER) return 3 days;

if (valueUsd >= LOW_TIER) return 1 days;

return 0;

}

}

4.3 授权风险评分模型

前端钱包可集成风险评分插件,在用户签署approve时提示风险等级。

// 前端风险评分示例

function calculateApprovalRisk(spender, token) {

const knownMalicious = await isKnownAttacker(spender);

const tokenLiquidity = await getTokenLiquidity(token);

const allowanceAmount = await getAllowance(user, spender, token);

let score = 0;

if (knownMalicious) score += 50;

if (allowanceAmount > userBalance * 0.5) score += 30;

if (tokenLiquidity < 1e6) score += 20; // 低流动性代币风险高

return Math.min(score, 100);

}

5 跨项目协作与身份声誉系统

单个协议的防御终有边界,行业级韧性需依赖标准化协作。

5.1 事件通报标准

本文建议采用结构化JSON格式进行跨项目告警,字段包括:

{

"incident_id": "VEN-20250902",

"timestamp": "2025-09-02T14:30:00Z",

"affected_assets": ["USDC", "USDT", "vBNB"],

"compromised_addresses": ["0x..."],

"controlled_addresses": ["0x..."],

"assistance_requested": ["freeze", "trace", "governance_support"]

}

该格式可被安全团队、CEX、跨链桥自动解析并触发响应。

5.2 链上身份声誉系统

为解决外部合作请求的真实性问题,可构建基于EIP-712的签名验证体系。合作方需使用其已知地址对请求内容签名,接收方可验证签名来源是否属于预注册的“可信实体列表”。

function verifyCollaborationRequest(

address signer,

bytes32 structHash,

bytes memory signature

) public view returns (bool) {

bytes32 digest = keccak256(abi.encodePacked("\x19\x01", DOMAIN_SEPARATOR, structHash));

return ECDSA.recover(digest, signature) == signer && isTrustedEntity(signer);

}

长期可发展为去中心化声誉网络,记录实体在安全事件中的协作表现。

6 结语

Venus Protocol的钓鱼事件及其后续回收过程,为DeFi安全研究提供了宝贵实证。它清晰地表明:在智能合约逻辑日益健壮的今天,人类操作流程与权限管理已成为新的攻击面。有效的防御不能仅停留在代码审计,而必须延伸至社会技术系统层面——包括操作规程、治理机制与跨组织信任基础设施。

本文提出的可撤销授权、分层延迟与风险评分模型,可在不牺牲用户体验的前提下显著提升个体防护能力。而事件通报标准与身份声誉系统的建立,则有望将单次应急响应转化为行业公共产品,缩短未来事件的响应周期。值得注意的是,这些机制的成功依赖于广泛采用与互操作性,而非单一项目的最优设计。DeFi的安全未来,终究是一场关于协作、标准与集体理性的制度演进,而非纯粹的技术竞赛。

编辑:芦笛(公共互联网反网络钓鱼工作组)

462

462

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?