渗透思路:

nmap扫描----gobuster扫描网站目录----shellshock获得反弹shell----pspy发现定时ftp连接----tcpdump获取用户密码----vi修改python脚本获得root权限反弹shell

环境信息:

靶机:192.168.101.56

攻击机:192.168.101.34

具体步骤:

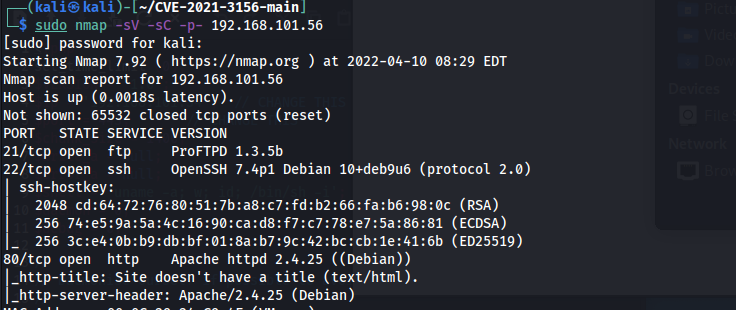

1、nmap扫描

sudo nmap -sV -sC -p- 192.168.101.56扫描到21端口(ftp)、22端口(ssh)和80端口(http)

2、gobuster扫描网站目录(不小心进入兔子洞)

浏览器访问http://192.168.101.56/,发现只是一张图片

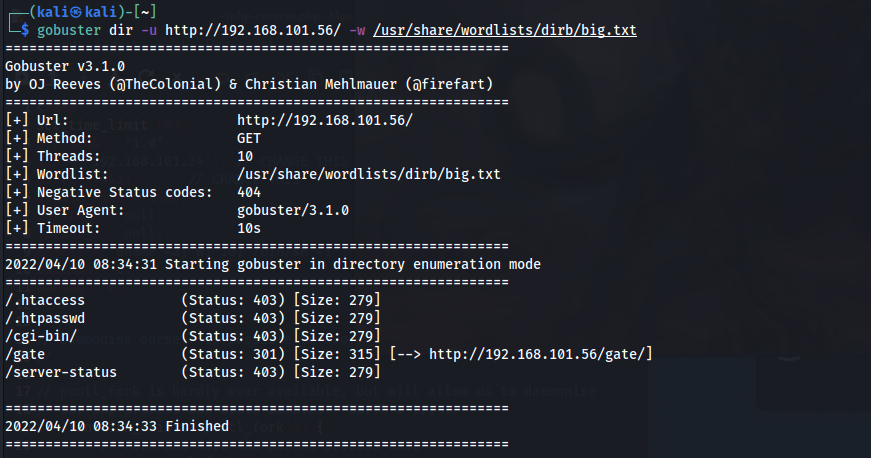

gobuster扫描网站目录,字典用/usr/share/wordlists/dirb/big.txt

gobuster dir -u http://192.168.101.56/ -w /usr/share/wordlists/dirb/big.txt扫到一个/gate目录可能有点东西

浏览器访问http://192.168.101.56/gate/,又是一张图

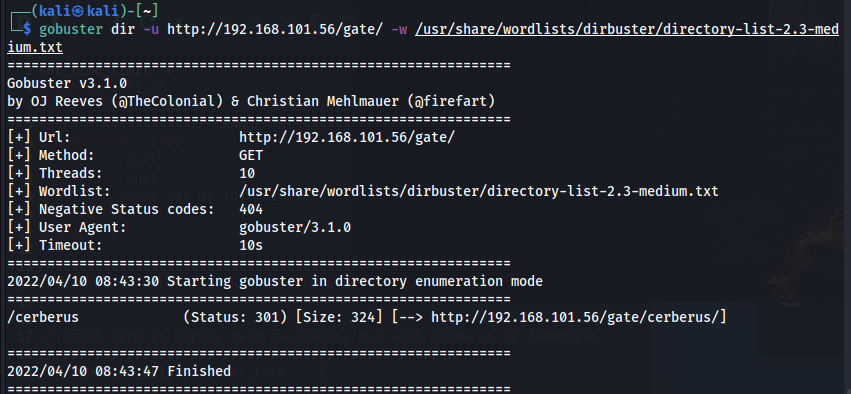

继续gobuster扫描http://192.168.101.56/gate/,换个字典/usr/share/wordlists/dirbuster/directory-list-2.3-medium.txt

gobuster dir -u http://192.168.101.56/gate/ -w /usr/share/wordlists/dirbuster/directory-list-2.3-medium.txt扫描到/cerberus

本文详细记录了一次渗透攻击过程,包括使用nmap扫描发现目标端口,通过gobuster探测网站目录,利用shellshock漏洞获取反弹shell,进而通过pspy监测定时ftp,借助tcpdump获取密码,最终vi篡改python脚本获取root权限。

本文详细记录了一次渗透攻击过程,包括使用nmap扫描发现目标端口,通过gobuster探测网站目录,利用shellshock漏洞获取反弹shell,进而通过pspy监测定时ftp,借助tcpdump获取密码,最终vi篡改python脚本获取root权限。

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

1622

1622

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?