写在前面:

据靶机描述,这个靶机有不止一种攻击链,本仙女不才,只找到一种。

本文的攻击路径是:端口扫描-->万能密码web登录-->RCE获得反弹shell-->系统版本漏洞提权

具体操作:

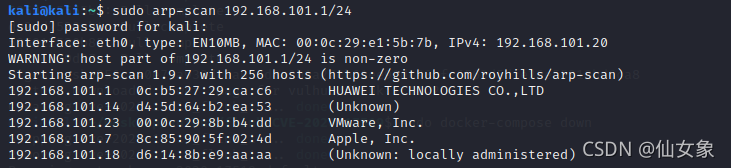

步骤1:arp-scan确认靶机ip

输入命令(具体ip段根据实际情况)

sudo arp-scan 192.168.101.1/24得到网段所有在线设备ip和MAC地址,根据靶机网络配置中显示的MAC地址,可以确定靶机ip为192.168.101.23

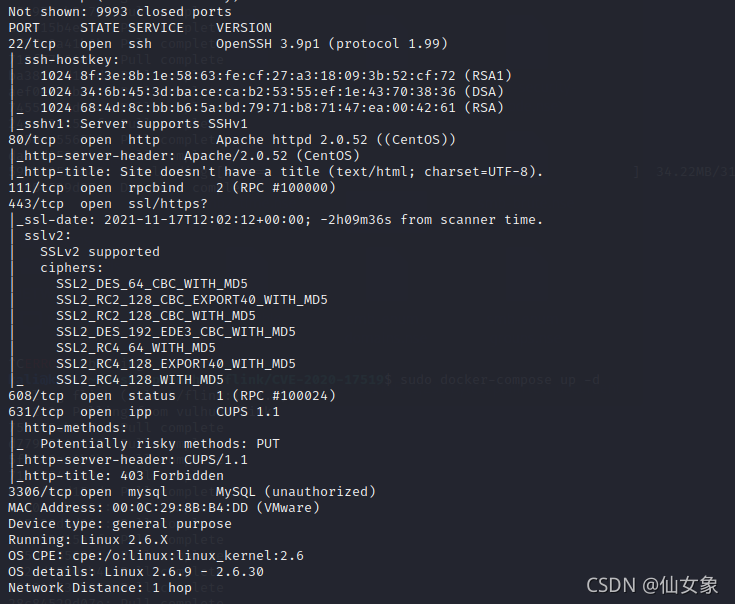

步骤2:nmap端口扫描

输入如下命令,得到靶机开放端口和对应服务信息

sudo nmap -sS -A -p 1-10000 192.168.101.23

上图比较有价值的信息是:

(1)80端口开放,web服务器是apache,版本是2.0.52

(2)3306端口开放,数据库是mysql

(3)综合以上两点,网站后台语言很可能是php

目前的思路:

(1)看看apache 2.0.52有没有可以直接利用getshell的漏洞

(2)访问80端口看看有没有可以利用的漏洞

步骤3:nikto扫描

输入命令

本文介绍了一种针对特定靶机的渗透测试过程,包括使用万能密码登录、远程命令执行获取shell及利用系统版本漏洞提权等关键技术环节。

本文介绍了一种针对特定靶机的渗透测试过程,包括使用万能密码登录、远程命令执行获取shell及利用系统版本漏洞提权等关键技术环节。

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

1060

1060

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?