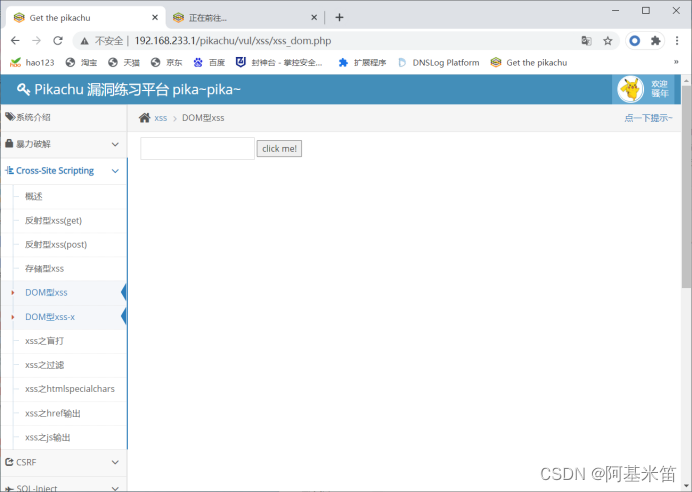

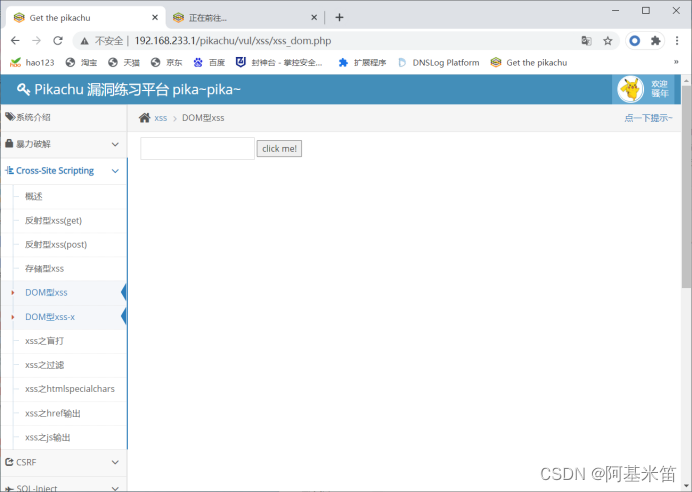

首先打开我们搭建好的pika pika,进入本节

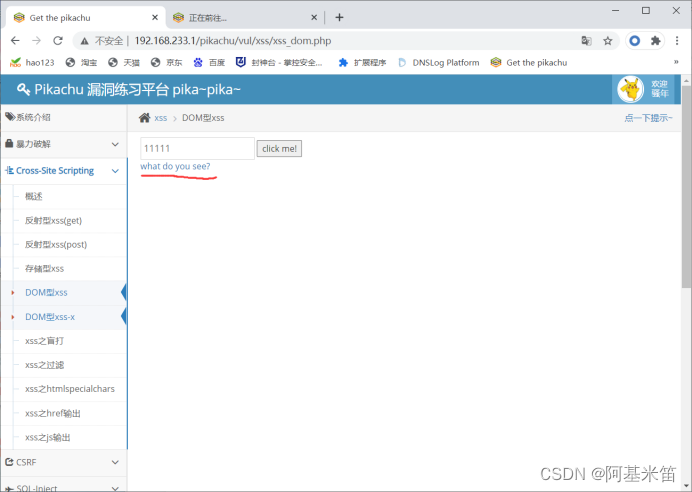

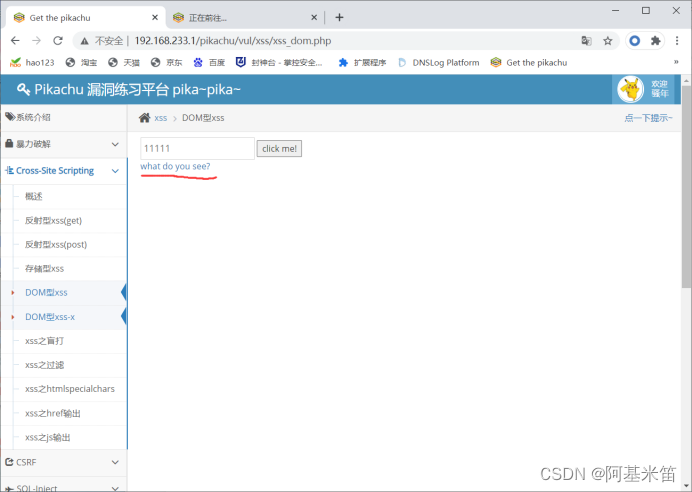

输入数据查看源码,找到源码中对应的输出位置

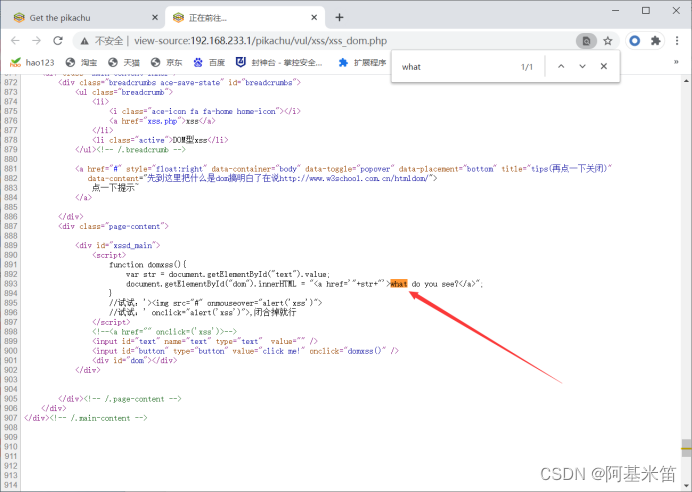

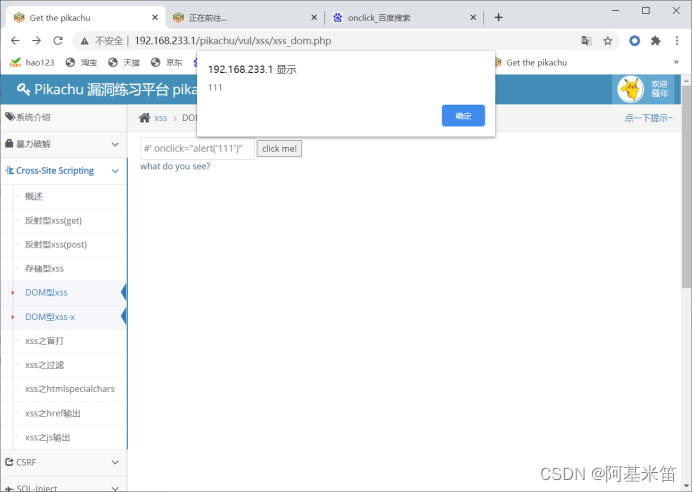

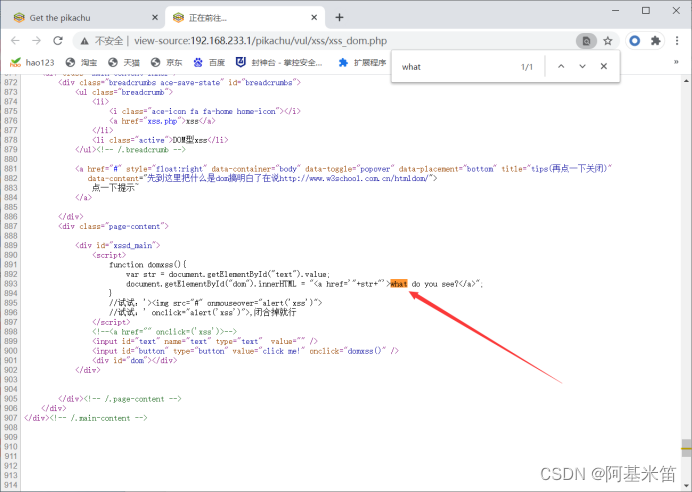

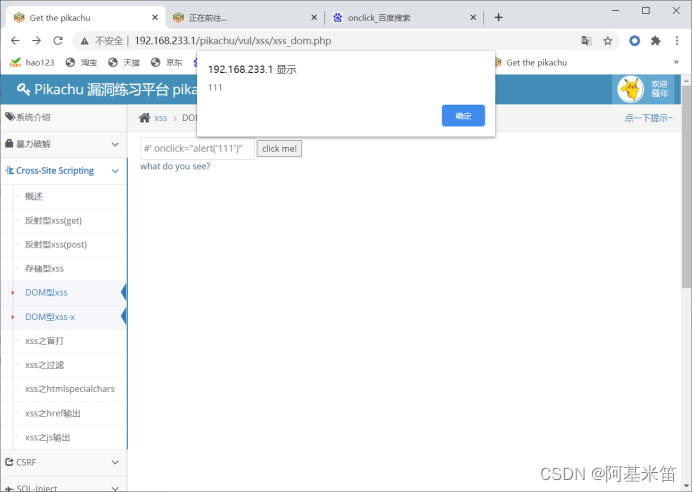

进行代码审计(分析代码),构造闭合,通过分析可得我们所要闭合的代码为<a href='"+str+"'>what do you see?</a>,str为输入的参数,因此构造为<a href=’3’ onlick=”alert(‘111’)”>what do you see?</a>,最终输入为#' onclick="alert('111')"

文章介绍了在Pikapika平台上进行源码审计的过程,重点是分析并构造特定的代码闭合,例如将<ahref=3onclick=alert(111)>whatdoyousee?</a>作为输入参数,以触发特定事件。这个例子展示了如何利用输入参数来执行JavaScript代码,从而揭示了可能存在的安全风险。

文章介绍了在Pikapika平台上进行源码审计的过程,重点是分析并构造特定的代码闭合,例如将<ahref=3onclick=alert(111)>whatdoyousee?</a>作为输入参数,以触发特定事件。这个例子展示了如何利用输入参数来执行JavaScript代码,从而揭示了可能存在的安全风险。

2347

2347

390

390

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?