一、身份鉴别

a)应对登录的用户进行身份标识和鉴别,身份标识具有唯一性,身份鉴别信息具有复杂度要求并定期更换;

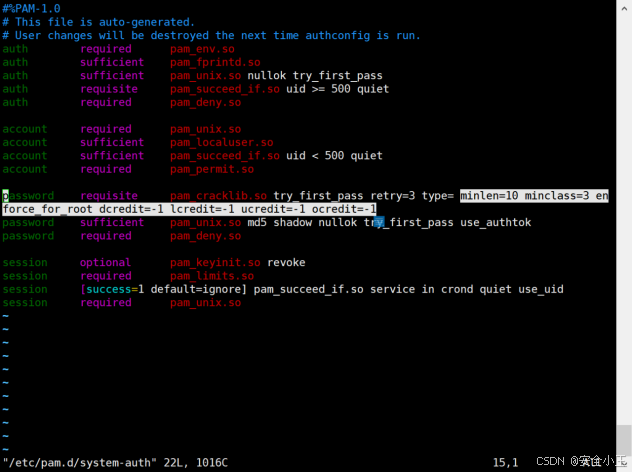

1、设置合理的口令复杂度和口令长度:

加固流程:

1)vim /etc/pam.d/system-auth

2)在pam_cracklib.so或pam_pwquality.so所在行末尾追加如下内容:

minlen=10 minclass=3 enforce_for_root dcredit=-1 lcredit=-1 ucredit=-1 ocredit=-1

3)保存并退出

风险:

1)无

合规结果截图:

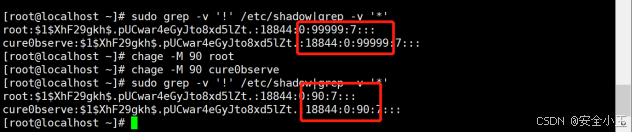

2、设置合理的口令有效期:

加固流程:

1)执行shell命令【chage -M 90 用户名】将所有用户的口令有效期改为90天

2)vim /etc/login.defs

3)将【PASS_MAX_DAYS】的值改为90

4)保存并退出

风险:

1)部分业务账号口令失效后可能导致业务中断

合规结果截图:

【执行shell命令sudo grep -v '!' /etc/shadow|grep -v '*'】

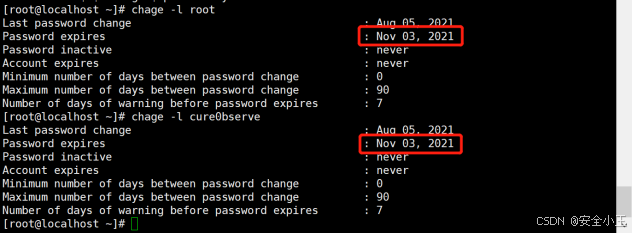

3、定期更换口令(需满足1中设置的要求):

加固流程:

1)根据2中设置的策略定期更换口令(修改密码)

风险:

1)无

合规结果截图:

密码到期时间晚于系统时间(修改密码即可实现)

b)应具有登录失败处理功能,应配置并启用结束会话、限制非法登录次数和当登录连接超时自动退出等相关措施;

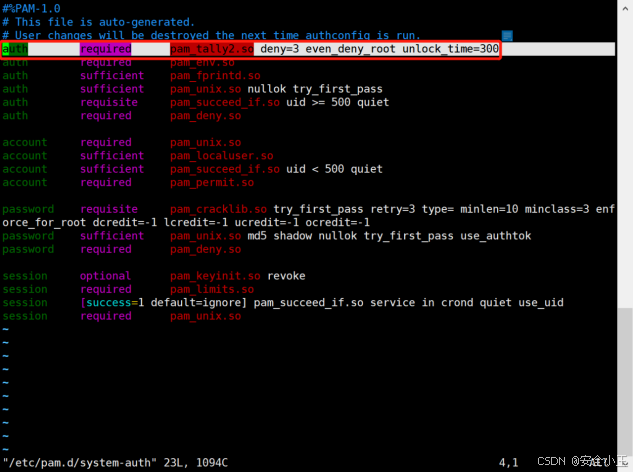

1、设置登录次数限制(连续输错密码N次锁定M分钟):

加固流程:

1)vim /etc/pam.d/system-auth

2)在首行添加如下内容:

auth required pam_tally2.so deny=3 even_deny_root unlock_time=300

3)保存并退出

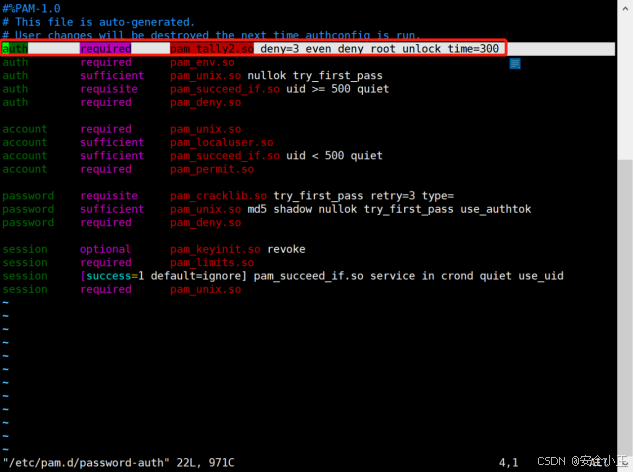

4)vim /etc/pam.d/password-auth

5)在首行添加如下内容:

auth required pam_tally2.so deny=3 even_deny_root unlock_time=300

6)保存并退出

风险:

1)如果口令未被牢记,可能造成口令尝试次数过多导致账户被锁定

合规结果截图:

注:如为CentOS 8或Euler OS,则应将pam_tally2.so替换为pam_faillock.so

2、设置空闲超时自动退出(无操作N分钟后自动退出当前账户):

加固流程:

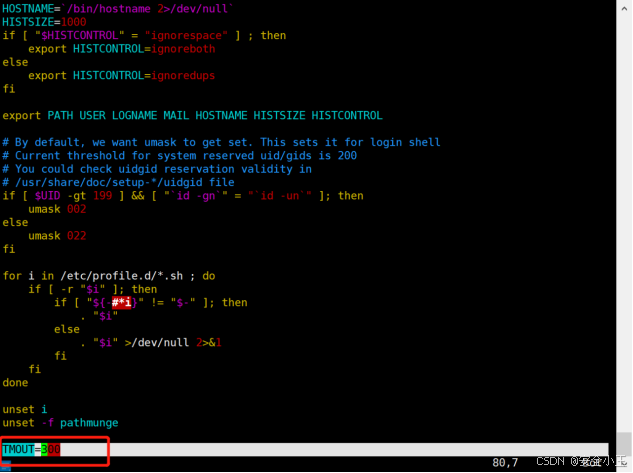

1)vim /etc/profile

2)在文件末尾添加如下内容:

TMOUT=300

3)保存并退出

4)【执行shell命令source /etc/profile】

风险:

1)无

合规结果截图:

二、访问控制

b)应重命名或删除默认账户,修改默认账户的默认口令;

1、禁止root账号被直接远程登录:

加固流程:

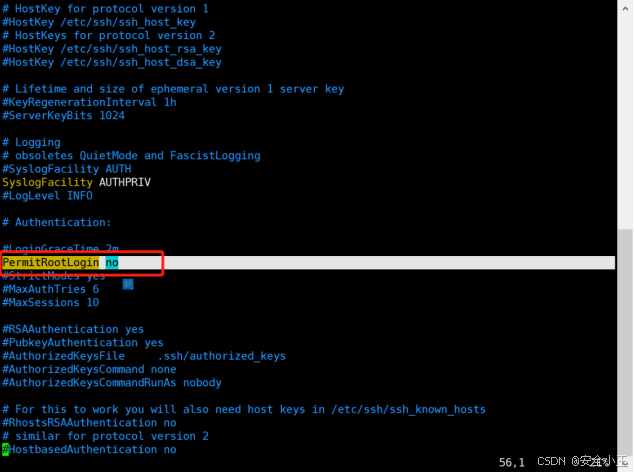

1)vim /etc/ssh/sshd_config

2)将【#PermitRootLogin yes】改为【PermitRootLogin no】

3)保存并退出

4)【执行shell命令service restart sshd】或【执行shell命令systemctl sshd restart】重启sshd服务

风险:

1)无

合规结果截图:

注:修改配置之前一定要先创建一个普通账户用于远程登录,否则系统除重启回退配置外,永远无法被远程

d)应授予管理用户所需的最小权限,实现管理用户的权限分离;

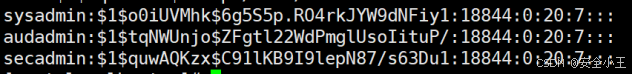

1、设置“三权分立”账户:

加固流程:

1)【执行shell命令useradd 用户名】添加用户

2)添加系统管理员账户sysadmin、审计管理员账户audadmin、安全管理员账户secadmin

3)【执行shell命令passwd 用户名】设置密码

风险:

1)无

合规结果截图:

2、形成制度限制“特权账户”的使用:

加固流程:

1)从制度层面限制特权账户(如root)的使用,专人专管,一次一密,参考附件2.1

2)使用时进行记录,包括申请人、批准人、监督人、使用范围、使用时间、操作内容,参考附件2.2

风险:

1)无

合规结果:

1)将附件2.1作为信息安全管理制度进行发布

2)在实际运维中贯彻落实附件2.1制度文档,并形成附件2.2的记录文档

附件2.1

《特权账号和超级用户账号管理》

- 特权账号指在系统中有专用权限的账号,如备份账号、权限管理账号、系统维护账号等。超级用户账号指系统中最高权限账号,如administrator(或admin)、root等管理员账号。

- 特权账号的密码由安全主管或由安全主管指派专人进行管理和保存,只有经授权的用户才可使用特权账号和超级用户账号,严禁共享账号。

- 信息中心每季度查看系统日志,监督特权账号和超级用户账号使用情况,并填写《系统日志审阅表》(附件2.2)。

- 尽量避免特权账号和超级用户账号的临时使用,确需使用时必须履行正规的申请及审批流程,并保留相应的文档。

- 临时使用超级用户账号必须有监督人员在场记录其工作内容。

- 超级用户账号临时使用完毕后,账号管理人员立即更改账号密码。

附件2.2

特权账号申请表

申请表编号:

| 申 请 人 | 部门及岗位 | ||||||

| 申请日期 | 联系方式 | ||||||

| 使用日期 | 使用时间段 | ||||||

| 所属系统 | □官网系统 | □OA系统 | □其他( ) | ||||

| 申请描述 | |||||||

| 操作内容 | |||||||

| 审核人(部门主管或系统主管): | 批准日期: | ||||||

| 审核意见 | |||||||

| 监督人(安全管理员或审计管理员): | 监督日期: | ||||||

| 监督意见 | |||||||

| 批准人(安全主管或特权账号管理员): | 批准日期: | ||||||

| 特权账号处理结果: | 处理日期: | ||||||

三、安全审计

a)应启用安全审计功能,审计覆盖到每个用户,对重要的用户行为和重要安全事件进行审计;

1、设置全面的审核策略:

加固流程:

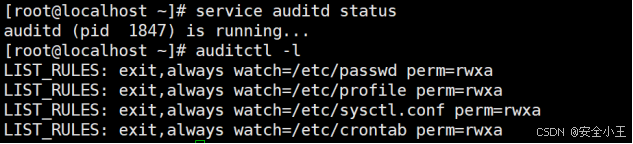

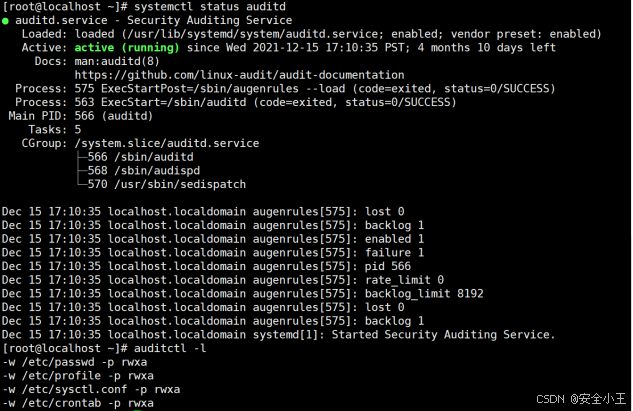

1)【执行shell命令service auditd status】或【执行shell命令systemctl status auditd】确保auditd处于运行状态

2)执行如下shell命令:

auditctl -w /etc/passwd -p rwxa

auditctl -w /etc/profile -p rwxa

auditctl -w /etc/sysctl.conf -p rwxa

auditctl -w /etc/crontab -p rwxa

风险:

1)无

合规结果截图:

CentOS 6:

CentOS 7:

b)审计记录应包括事件的日期和时间、用户、事件类型、事件是否成功及其他与审计相关的信息;

1、校准系统时间:

加固流程:

1)【执行shell命令date -s “2021-08-05 9:30:25”】(此处仅作举例)

风险:

1)无

合规结果:

系统时间与互联网时间一致,或者设置内网NTP服务器地址(此处不列举)

c)应对审计记录进行保护,定期备份,避免受到未预期的删除、修改或覆盖等;

1、设置专门的审计管理员账户:

参考二、d)、1

2、对日志进行备份:

加固流程:

手动备份和自动备份实现其一即可

1)手动备份:将服务器/var/log目录下的日志每天定时复制到本地硬盘或运维终端中

2)自动备份:通过rsyslogd进程使用syslog协议将日志发送至日志服务器或日志审计系统

风险:

1)无

合规结果:

手动备份和自动备份实现其一即可

1)手动备份:在本地硬盘或运维终端可查看到定期备份的日志

2)自动备份:在日志服务器或日志审计系统可查看到服务器发送的日志

3、日志保存时间满足6个月要求:

加固流程:

1)vim /etc/logrotate.conf

2)将【rotate 4】改为【rotate 26】

风险:

1)无

合规结果:

1)可在服务器本地或日志备份存储核查到6个月前的日志

2)如日志不足6个月,则需保证日志存储空间足够存储6个月的日志

四、入侵防范

c)应通过设定终端接入方式或网络地址范围对通过网络进行管理的管理终端进行限制;

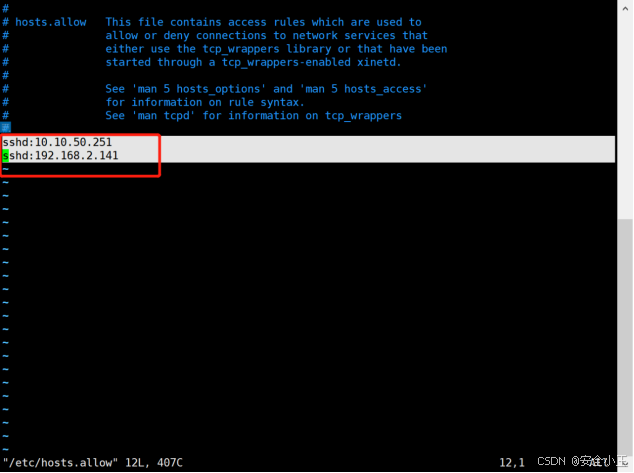

1、对可远程访问服务器的管理地址进行限制:

方法1(推荐):

加固流程:

1)网络层面:在服务器接入交换机处设置ACL,仅允许某一个或某几个内网固定IP地址(如堡垒机地址)访问Linux服务器的22端口

风险:

1)无

合规结果:

仅有个别内网固定IP地址或仅有堡垒机可以远程访问Linux服务器的22端口

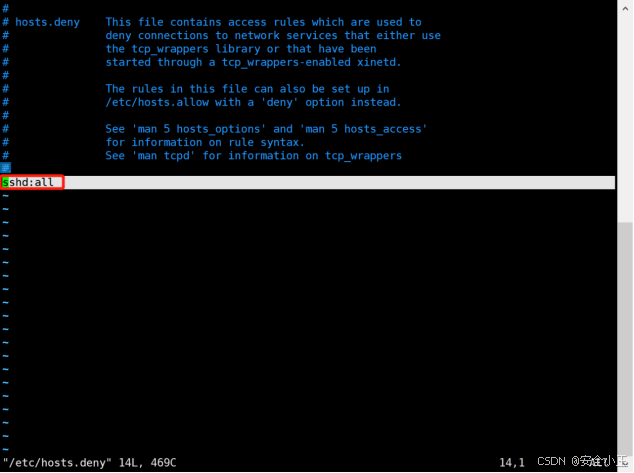

方法2(不推荐,不利于集中管理):

加固流程:

主机层面:

1)vim /etc/hosts.allow

2)尾行添加sshd:10.10.50.251

3)vim /etc/hosts.deny

4)尾行添加sshd:all

5)【执行shell命令service sshd restart】

风险:

1)无

合规结果截图:

仅有个别内网固定IP地址或仅有堡垒机可以远程访问Linux服务器的22端口

e)应能发现可能存在的已知漏洞,并在经过充分测试评估后,及时修补漏洞;

1、对服务器进行漏洞扫描,并出示未发现高风险漏洞的漏洞扫描报告:

加固流程:

1)定期对服务器进行漏洞扫描(至少半年一次),并出示漏洞扫描报告

2)如漏洞扫描报告中涉及高风险漏洞,则需要进行修复,直至漏洞扫描工具无法扫描出高危风险漏洞

风险:

1)漏洞扫描有小概率可能造成服务器宕机,补丁修复有小概率可能造成业务中断

合规结果:

1)漏洞扫描报告中不涉及高风险漏洞

f)应能够检测到对重要节点进行入侵的行为,并在发生严重入侵事件时提供报警;

1、服务器安装主机入侵防范系统并设置规则库自动更新,且有邮件或短信告警:

加固流程:

1)部署HIDS或EDR等系统,在服务器上安装其代理或探针

2)HIDS或EDR服务端设置入侵检测规则库及时更新

3)HIDS或EDR服务端设置对重要安全事件进行邮件或短信告警

风险:

1)无

合规结果:

HIDS、EDR或其他入侵检测软件可检测到重要安全事件,且入侵检测规则库为最新版本,并提供告警功能

五、恶意代码防范

a)应采用免受恶意代码攻击的技术措施或主动免疫可信验证机制及时识别入侵和病毒行为,并将其有效阻断;

1、服务器安装杀毒软件并设置病毒库自动更新:

加固流程:

1)安装具备防病毒功能的EDR、HIDS或免费版杀毒软件(如ClamAV)

2)设置病毒库自动更新或通过内网代理进行病毒库更新

风险:

1)部分杀毒软件可能会误杀业务程序,造成业务中断

合规结果:

已安装杀毒软件

病毒库更新日期与测评日期较为接近

已开启病毒库自动更新,如服务器无法直接访问互联网,还应设置内网代理服务器

六、剩余信息保护

a)应保证鉴别信息所在的存储空间被释放或重新分配前得到完全清除;

1、关闭图形化界面:

加固流程:

1)【执行shell命令init 3】

风险:

1)无

合规结果:

无图形化界面

b)应保证存有敏感数据的存储空间被释放或重新分配前得到完全清除;

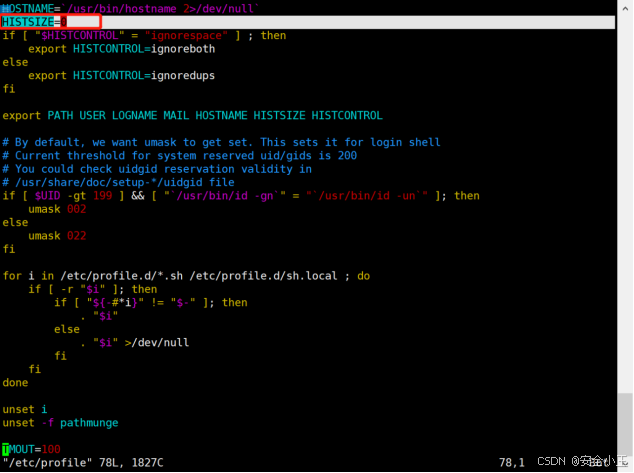

1、设置HISTSIZE=0:

加固流程:

1)vim /etc/profile

2)将【HISTSIZE=1000】改为【HISTSIZE=0】

3)保存并退出

4)【执行shell命令source /etc/profile】

风险:

1)不利于日常运维

合规结果截图:

1931

1931

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?